0.文档介绍

Arp欺骗是一种网络安全攻击,攻击者通过篡改本地网络中的ARP(地址解析协议)表,将目标主机的IP地址映射到攻击者的MAC地址上,从而实现网络中间人攻击。文档介绍防御ARP欺骗的技术原理,以及开源工具arpon的部署与使用。

0.1 文档目的

本文档编写的目的在于保护本地网络免受ARP欺骗攻击,确保合法网络通信的连通性。

0.2 文档范围

0.3 读者对象

服务器配置人员,网络管理员

0.4项目地址

1.测试设备部署

被攻击方PC机两台,攻击方PC机一台

1.1测试环境搭建

硬件环境:PC机一台

软件环境:虚拟机软件:VMware Workstation 16 Pro 16.1.1

被攻击方PC机:Ubuntu 20.04.3

攻击方PC机:Kail 5.10.28

1.2测试物理组网拓扑

1.3操作系统和软件版本

操作系统:被攻击者:

攻击者:Kail 5.10.28

Arpon:3.0-ng

2.arpon防御技术及部署方法

2.1下载

sudo apt-get install arpon

2.2赋予程序自启动

sudo systemctl enable arpon

2.3启动程序

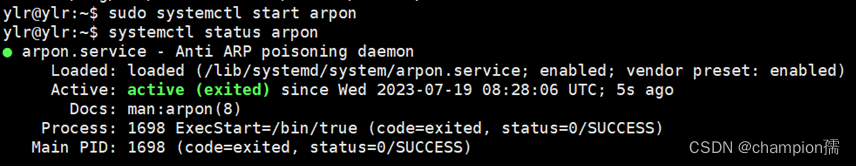

sudo systemctl start arpon

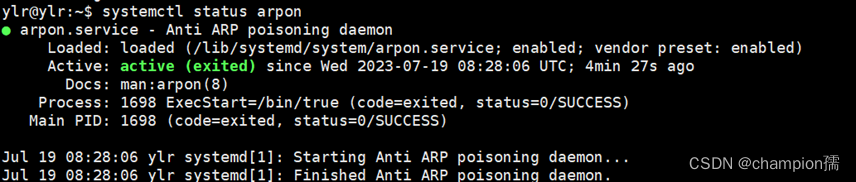

2.3查看程序状态

systemctl status arpon

2.4arpon语句参数解释

arpon -d,arpon --daemon 后台运行arpon

arpon -i ,arpon --interface 指定监听网络接口

arpon -S,arpon --sarpi 运行sarpi防欺骗技术

arpon -D,arpon --darpi 运行darpi防欺骗技术

arpon -H,arpon --harpi 运行harpi防欺骗技术

arpon -v,arpon --version 查看当前版本并退出

arpon -h,arpon --help 查看帮助并退出

2.5arpon防arp欺骗技术

| sarpi | sarpi 反ARP欺骗技术仅针对于指定网络接口匹配的所有静态条目管理和设置ARP缓存中的策略,以避免通过ARP欺 骗、ARP缓存污染或ARP毒路由进行中间人(MITM)攻击 |

| 适用于在没有DHCP的静态配置网络中 | |

| sarpi提供以下策略: clean:sarpi仅从ARP缓存中清除与指定网络接口匹配的所有条目,无论这些条目在配置文件中存在还是不存在 update:sarpi仅在ARP缓存中更新与指定网络接口匹配且在配置文件中存在的所有静态条目 refresh:sarpi仅在ARP缓存中刷新与指定网络接口匹配且在配置文件中存在的所有静态条目 allow:sarpi仅在ARP缓存中设置与指令网络接口匹配且在配置文件中不存在的动态条目 | |

| darpi | darpi 反ARP欺骗技术仅对于指定网络接口匹配的所有动态条目在ARP缓存中进行管理和设置策略,以避免通过ARP欺 骗,ARP缓存污染或ARP毒路由进行中间人(MITM)攻击 |

| 适用于配置了DHCP的网络中 | |

| darpi提供以下策略: clean:仅从ARP缓存中清除与指定网络接口匹配的所有条目 allow:仅在ARP缓存中设置与指定网络接口匹配的动态条目 deny:仅从ARP缓存中清除与指定网络接口匹配的动态条目 | |

| harpi | harpi 反欺骗技术在ARP缓存中管理并设置策略,既适用于与指定网络接口匹配的所有静态条目,也适用于与指定网络 接口匹配的所有动态条目,以避免通过ARP欺骗、ARP缓存污染或ARP毒路由进行中间人(MITM)攻击 |

| 适用于同时使用DHCP和静态配置的网络中 | |

| harpi 提供以下策略: clean:仅从ARP缓存中清除与指定网络接口匹配的所有条目,无论这些条目在配置文件中存在与否 update:仅在ARP缓存中更新与指定网络接口匹配且在配置文件中存在的所有静态条目 refresh:仅在ARP缓存中刷新与指定网络接口匹配且在配置文件中存在的静态条目 allow:仅在ARP缓存中设置与指定网络接口匹配且在配置文件中不存在的动态条目 deny:仅从ARP缓存中清除与指定网络接口匹配且在配置文件中不存在的动态条目 |

2.6配置文件

默认的配置文件在 /etc/arpon.conf

配置文件包含了ArpON的配置数据,并在运行SARPI或HARPI反ARP欺骗技术时使用,用于在ARP缓存中对与指定网络接口匹配的所 有静态条目进行规定(或者对于同时运行多个ArpON守护程序针对不同网络接口进行匹配的情况)

2.7日志文件

默认的日志文件在 /etc/arpon.conf 日志文件包含arpon的日志数据。如果有多个arpon守护进程同时为不同的网络接口运行,则包含arpon所有守护进程的日志数据

2.8配置演示

①当局域网中只有静态IP时,使用sarpi策略

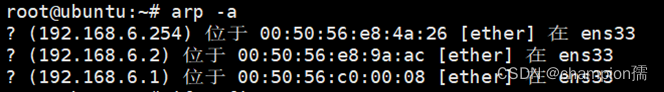

我们的服务器有三条ARP缓存的静态条目

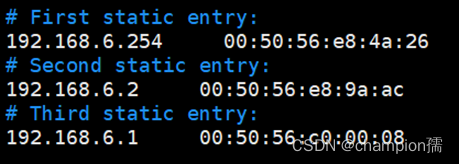

打开配置文件:vim /etc/arpon.conf

开启命令:

sudo arpon -d -i ens33 -S

读取日志文件:

vim /var/log/arpon.log

读取pid文件:

vim /var/run/arpon.pid

②当局域网中只有动态IP时,使用darpi策略

开启命令:

sudo arpon -d -i ens33 -D

读取日志文件:

sudo vim /var/log/arpon.log

读取pid文件:

vim /var/run/arpon.pid

③当局域网中混合使用DHCP和静态IP时,使用harpi策略

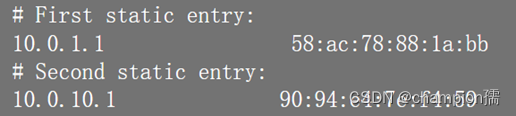

我们的服务器有两条ARP缓存的静态条目

把这两条静态ARP缓存条目添加到配置文件中:vim /etc/arpon.conf

开启命令:

sudo arpon -d -i eth1 -H

读取日志文件:

sudo vim /var/log/arpon.log

读取pid文件:

vim /var/run/arpon.pid

3.单元测试

本测试中,IP地址配置采用DHCP+静态IP策略

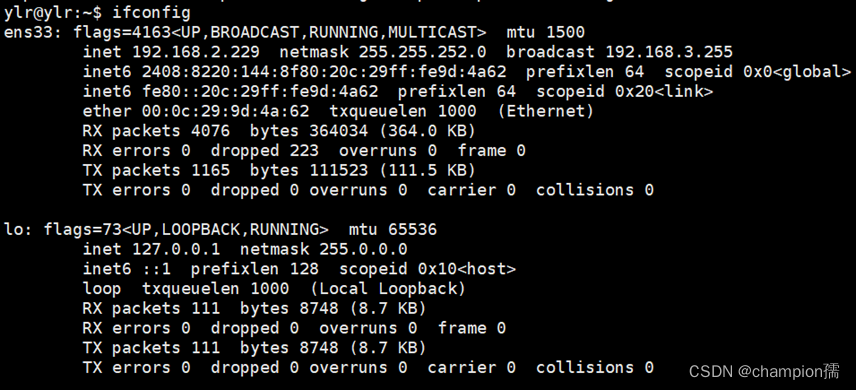

3.1被攻击方配置展示

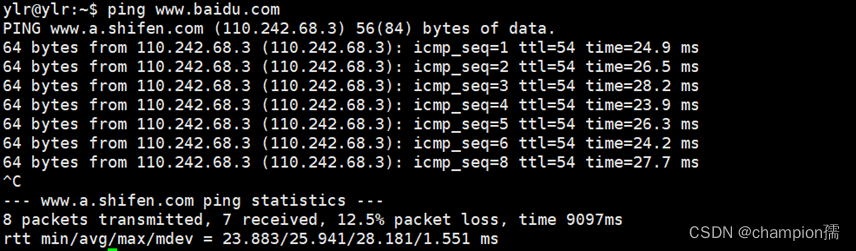

此时还能正常上网:

此时还能正常上网:

3.2arp欺骗攻击过程

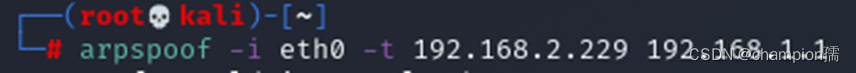

攻击方发起攻击:

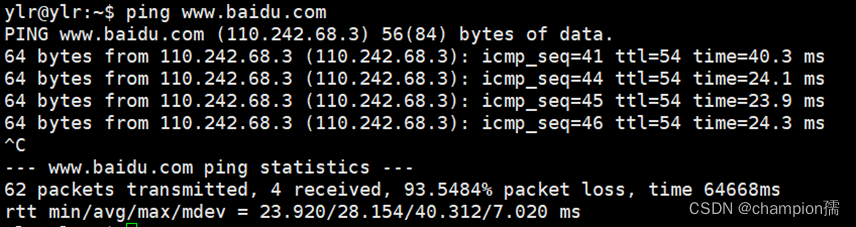

被攻击方此时不能正常上网:

被攻击方此时不能正常上网:

3.3arp欺骗防御过程

3.3arp欺骗防御过程

被攻击方开启arpon服务:

被攻击方使用harpi策略:

被攻击方使用harpi策略:

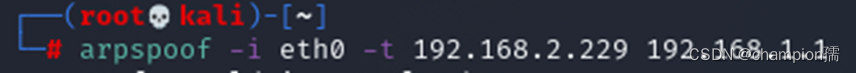

![]() 攻击方发起攻击:

攻击方发起攻击:

被攻击方此时可以正常上网:

被攻击方此时可以正常上网:

通过查看arpon状态,可以看到检测到了arp欺骗攻击

通过查看arpon状态,可以看到检测到了arp欺骗攻击

273

273

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?