life story

首先打开下载其中文件,下载完后尝试用winrar打开发现报错,修改文件后缀为txt后发现可以正常打开

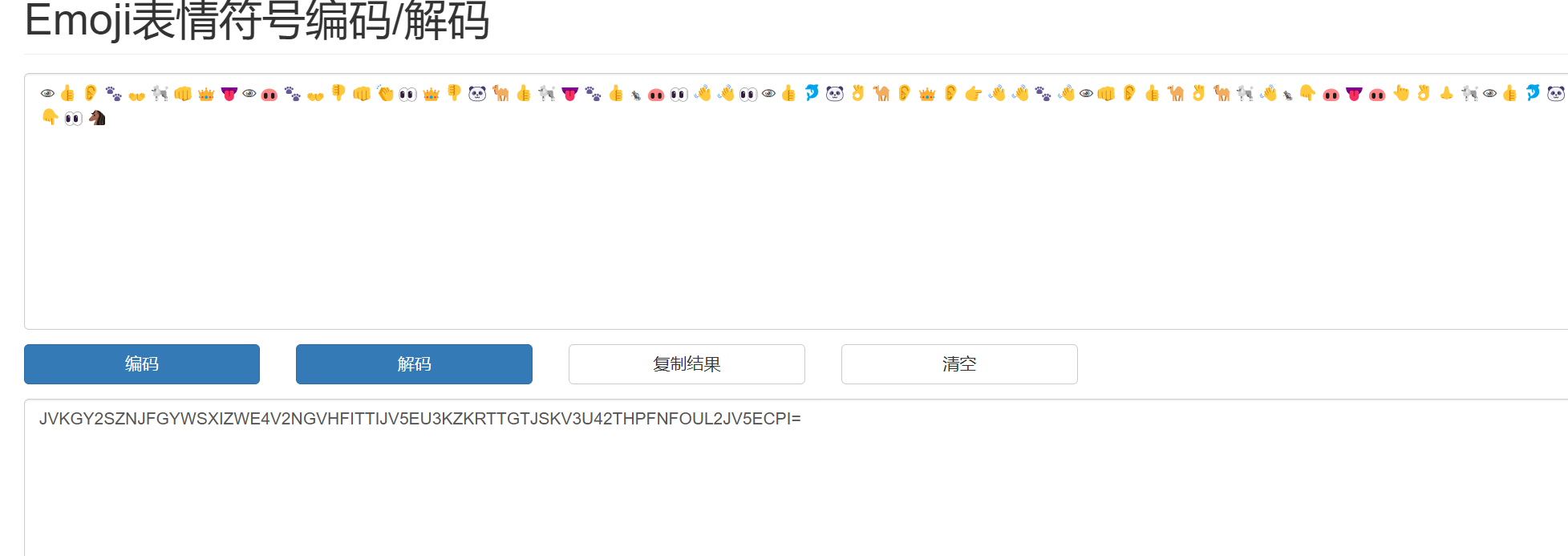

发现是表情包加密在度娘上搜索解密方式即将表情包解密为正常密码

之后连续使用base32和base64连续解密之后得到flag

简单的密码

下载文件即可直接以txt格式打开即得到一份经过加密的社会主义核心价值观

之后在百度上找寻社会主义核心价值观解码工具解码得到

百家姓加密文同上继续进行解密得到flag

boom

打开网站后发现admin界面即可联想到burpstite抓包爆破

再查看源代码发现学号为密码的线索即进行burp suite抓包进行爆破设置

注:要将模式换为numbers模式根据密码特点进行设置爆破区间

easy_upload

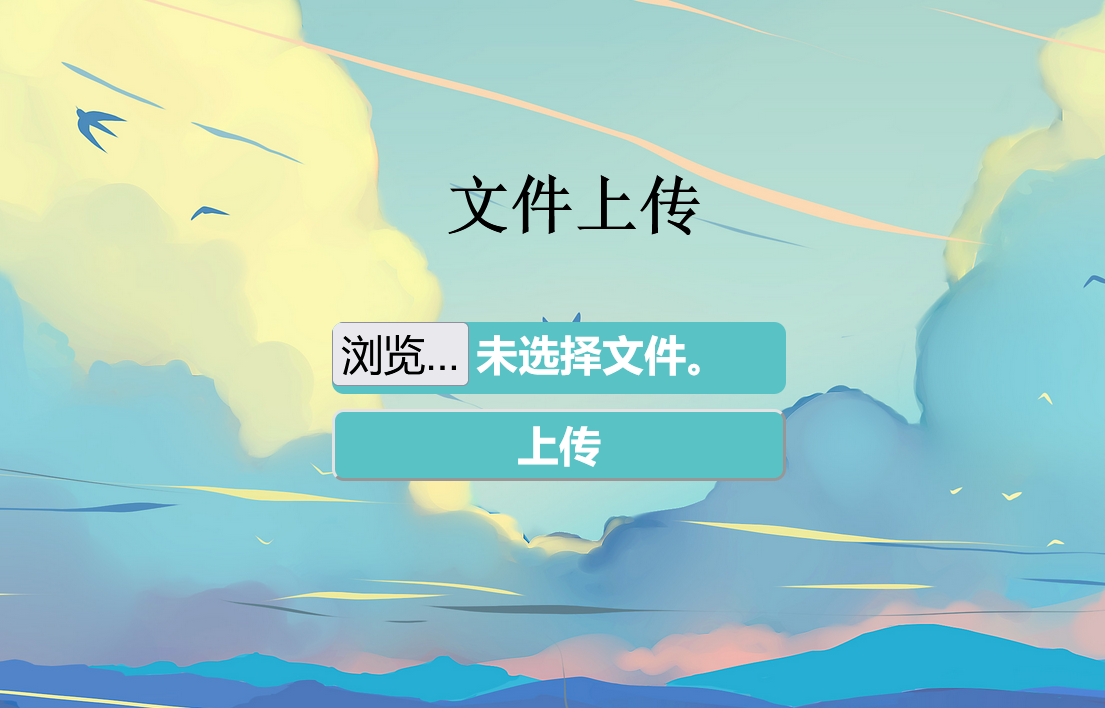

打开网址发现是属于文件上传类型之后尝试上传php类型文件发现报错

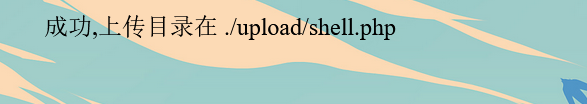

之后用jpg文件上传尝试绕过过滤再用burp suite抓包修改文件类型发现成功绕过上传php一句话木马成功

后通过中国蚁剑进行连接

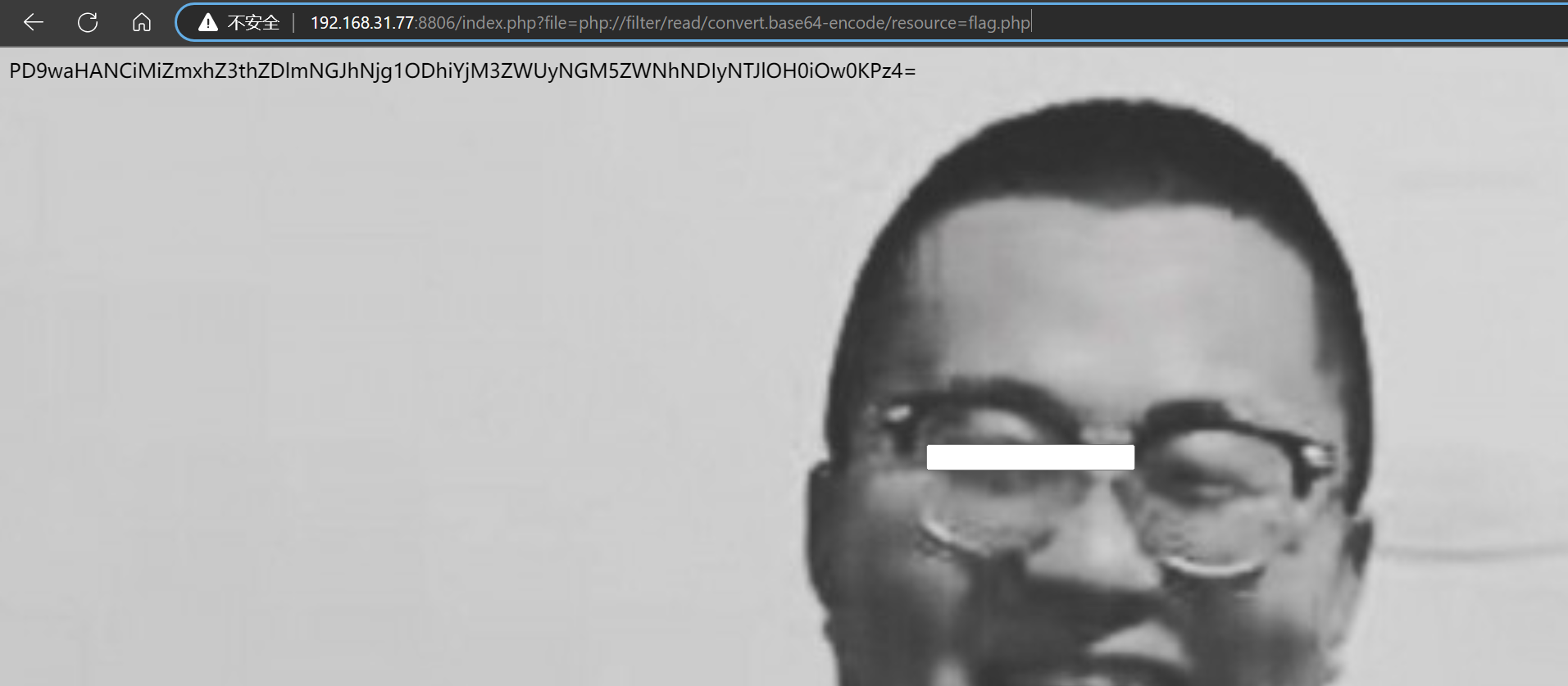

easy include

输入网站后发现为文件包含题

输入flag后出现file=flag联想到filter协议(filter协议可参考https://cloud.tencent.com/developer/article/1148416)

输入协议后发现页面出现疑似base64加密过后的flag

之后用base64解码得到flag

easy rce

出现ping的画面输入地址尝试

发现出现文件但并没有我们想要的目标文件

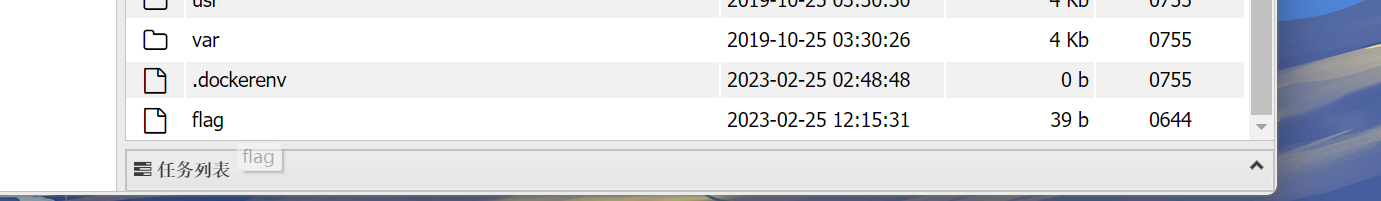

于是尝试列出根目录

用| ls / 即可列出根目录发现有flag 文件尝试cat函数发现被过滤于是改用tac函数即可得到flag

esay_php

打开经过分析发现题型属于php弱类型和md5绕过类型、

之后用弱类型进行尝试

绕过成功之后用MD5碰撞绕过

得到flag

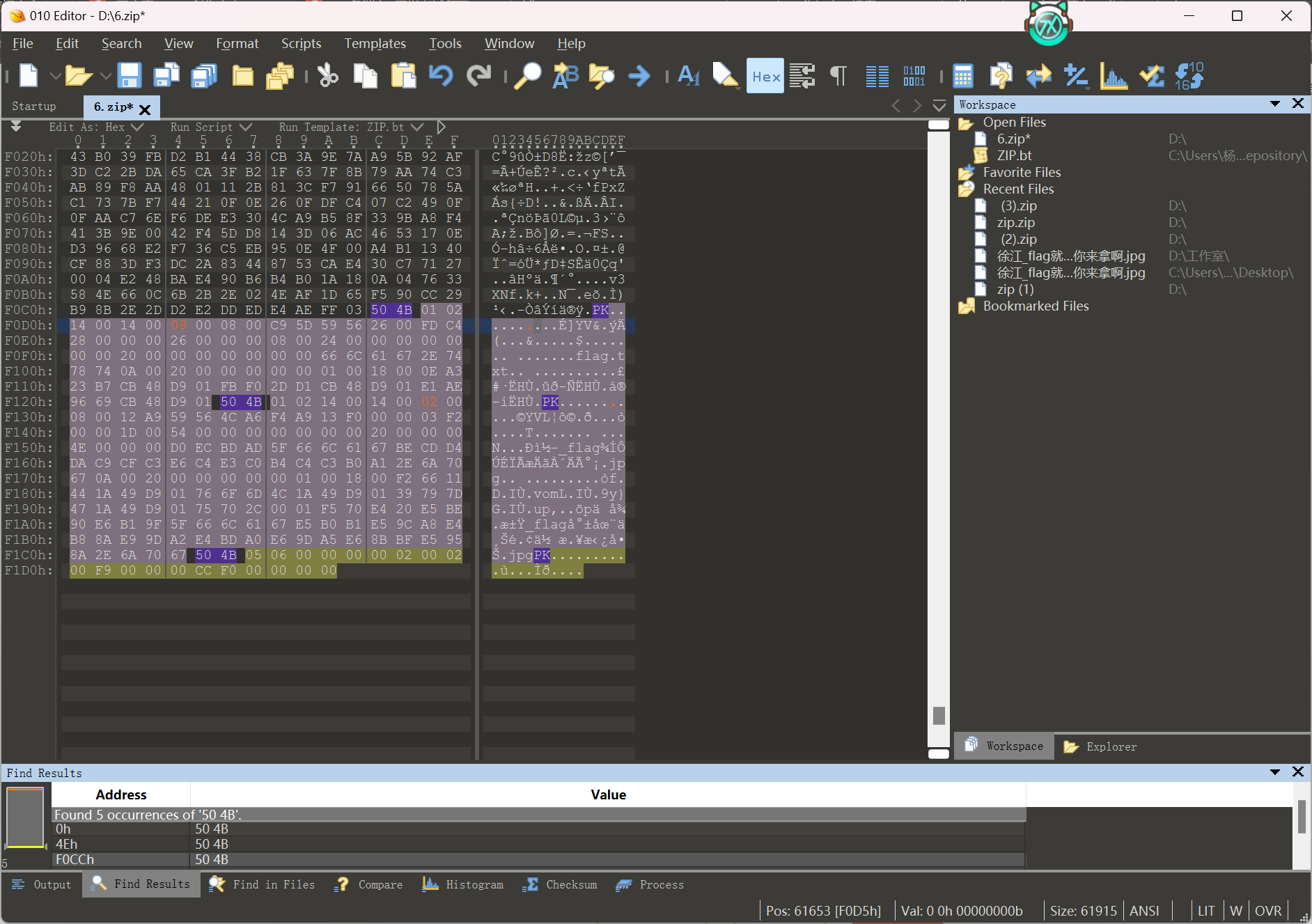

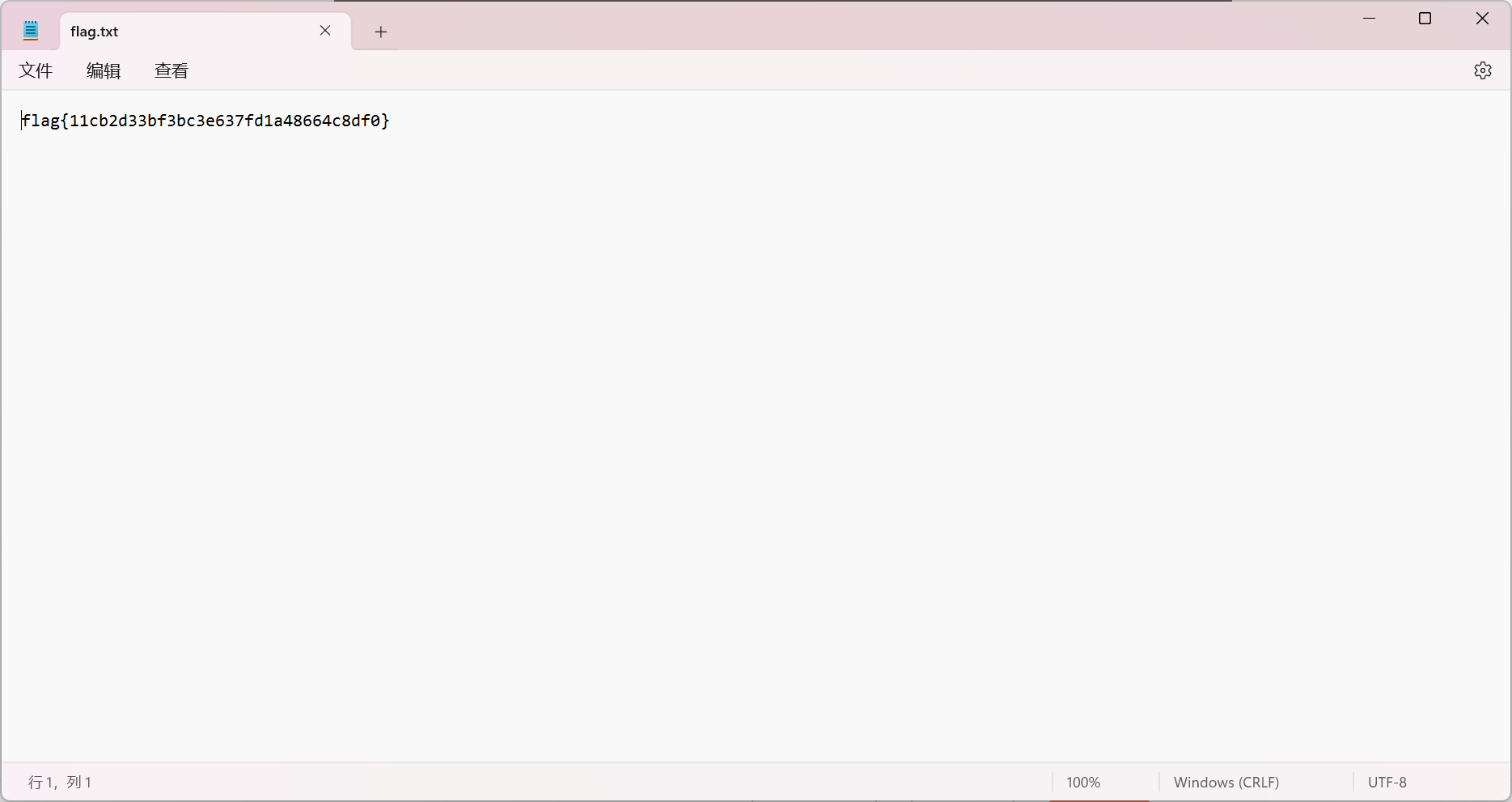

徐江的嘲讽

下载后得到2个文件一个是加密过后的txt文件另一个是jpg文件由此联想到ctf zIP 伪加密问题

将jpg文件导入010中并以16进制搜索504B 找到01 02项进行查看发现后面是09 00即进行了加密

将之改为00 00并另存即可发现加密文件以解密得到flag

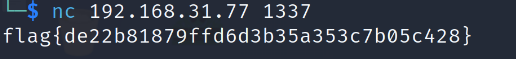

NC

用kali自带的nc写一下即得flag

RE1

查壳后idea32位打开即可

5+N凯撒

打开文档并对照ACSII表即知道是简单的位移凯撒密码变异

找到偏移规律后用python脚本即可跑出

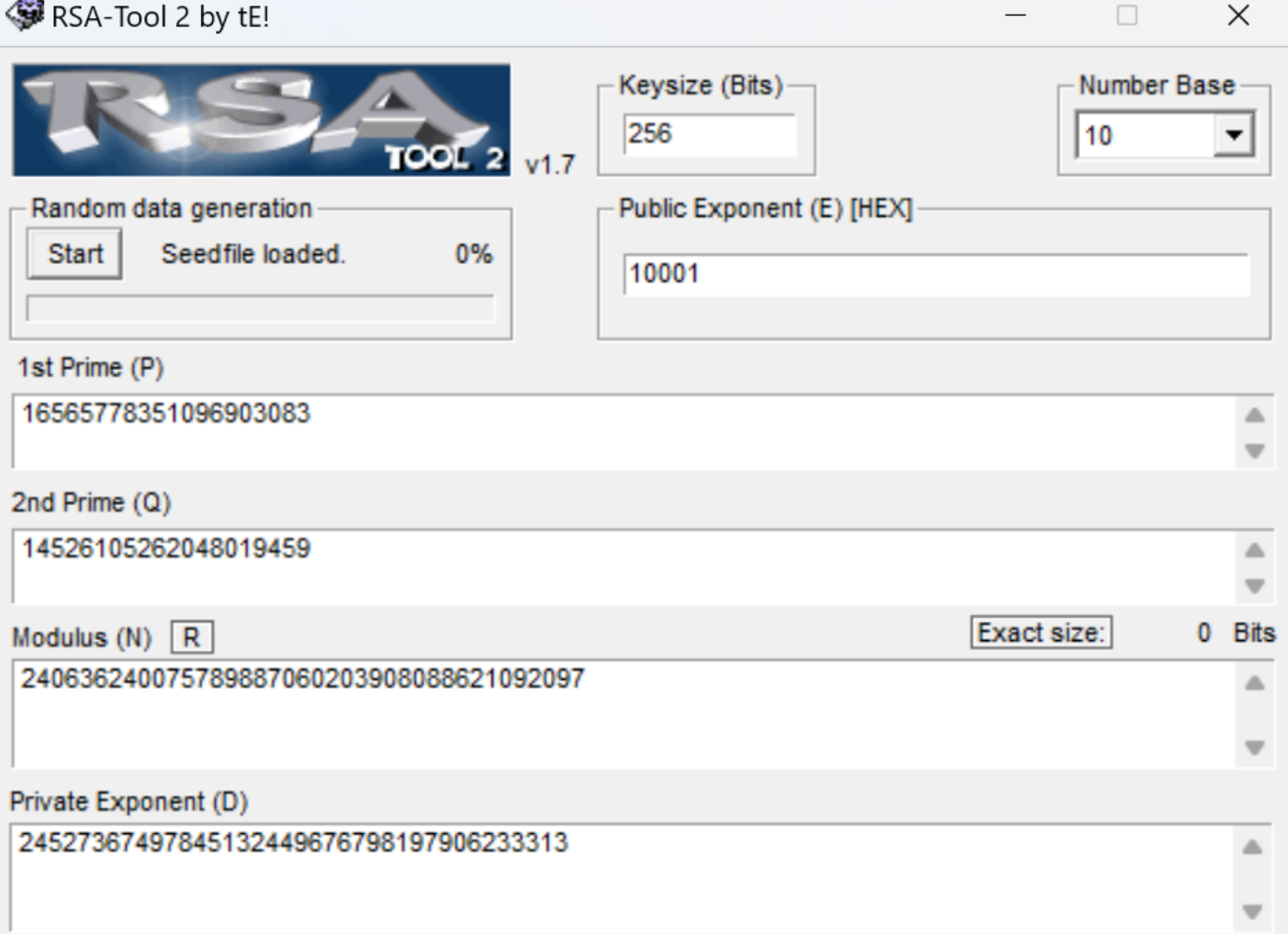

easy rsa

文本打开发现是一个简单的rsa解密用rsa工具即可解决

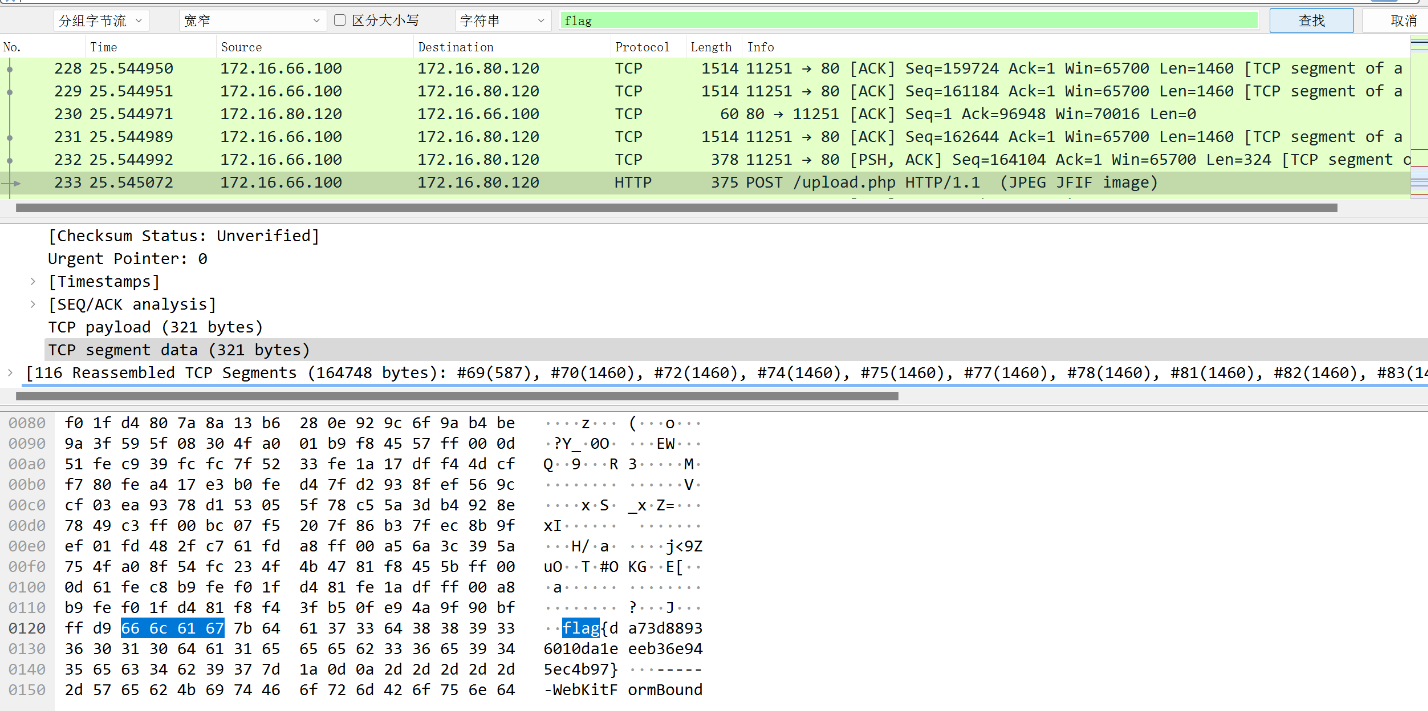

流量分析

发现是一个流量包打开搜索flag即可

想看我驴哥吗?

打开发现是加密的用010打开后发现不存在伪加密爆破即得密码是604604

解码得到的base64即可

1387

1387

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?