目录

3.删除验证码字段,放回包,页面正常显示,没有提示请输入验证码

4.输入账号,密码,验证码,抓包,去掉验证码字段,发送到intruder

2.重新抓一个包,右键,发送给intruder,选择攻击方式为pitchfork

基于表单的暴力破解

1.打开网站,随便输入一个账号密码,点击登录

这是错误的返回语句

2.输入正确的账号密码,点击右上角的提示

这是正确的提示

3.随便输入账号密码,抓包

4.右键发送到intruder,点击intruder

5.设置攻击位置

设置好如下图

6.设置攻击模式,选择cluster bomb

7.设置payload

字典为账号字典

字典为密码字典

8.设置过滤

按图中顺序,第四步添加,先写入我们上面报对的结果(login success)

注:正常情况下我们是不知道登录成功的提示的,可以用登录失败的提示,然后找里面不存在登录失败提示的

9.开始攻击

10.对结果进行排序(点两下)

11.查看结果

验证码绕过(on server)

1.打开网站,输入账号密码,验证码

2.打开抓包工具,抓包

发现1位置处有个验证码字段,删除后,然后进行步骤2

2.提示验证码不能为空

3.再次输入账号,密码,验证码,抓包

4.右键,发送到intruder

5.设置攻击位置,选择攻击方式

6.设置字典

第一个字典,这里为了方便直接添加了三个

第二个字典,这里还是选择载入字典

7.选择匹配规则

8.开始爆破,查看结果

随便打开一个包按顺序查看,登录成功

验证码绕过(on client)

1.打开网站,输入账号密码,验证码,抓包。

这里发现如果验证码输错,后直接报错,而不会去往抓包代理,说明这个验证码,不经过服务端,只在客户端生成并验证。

2.随便输入账号,密码,和正确的验证码,并抓包

3.删除验证码字段,放回包,页面正常显示,没有提示请输入验证码

4.输入账号,密码,验证码,抓包,去掉验证码字段,发送到intruder

5.后续操作与上面一样,这里不在演示

token防爆破

1.打开网站,输入账号密码,抓包,发现有token

右键发送给repeater

不改变token,再重新发一次

由此推测,token每次都会变

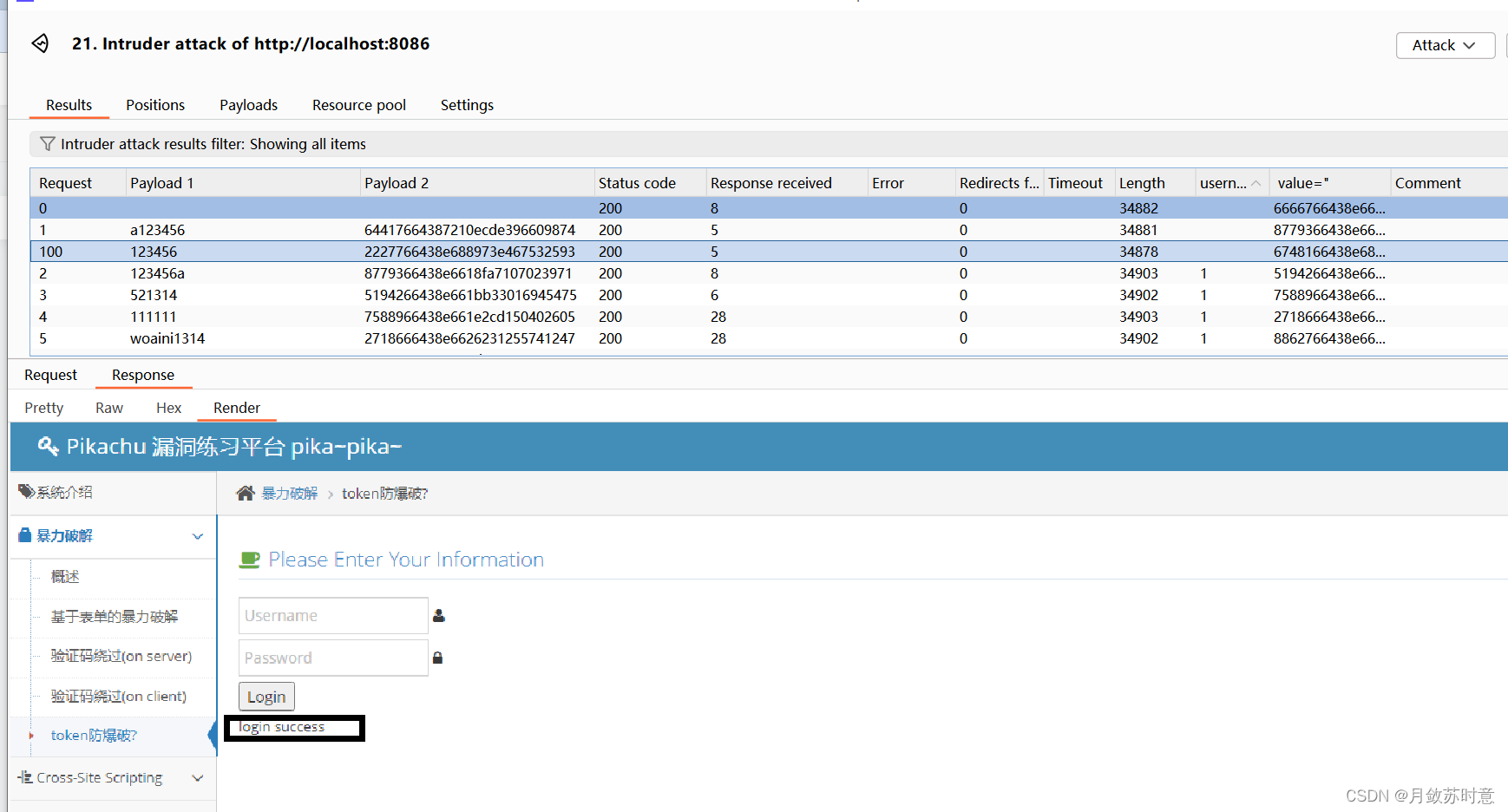

2.重新抓一个包,右键,发送给intruder,选择攻击方式为pitchfork

3.设置两个payload

第一个

第二个

4.设置setting

5.设置grep-match

6.设置grep-extract

7.设置重定向

8.查看结果

2510

2510

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?