案件背景

某地警方接到受害人报案称其在某虚拟币交易网站遭遇诈骗,该网站号称使用”USTD币“购买所谓的"HT币”,受害人充值后不但 “HT币”无法提现、交易,而且手机还被恶意软件锁定勒索。警方根据受害人提供的虚拟币交易网站调取了对应的服务器镜像并对案件展开侦查。

检材1

1、检材1的SHA256值为

打开火眼,创建案件,导入文件,计算SHA256值

SHA256:9E48BB2CAE5C1D93BAF572E3646D2ECD26080B70413DC7DC4131F88289F49E34

2、分析检材1,搭建该服务器的技术员IP地址是多少?用该地址解压检材2

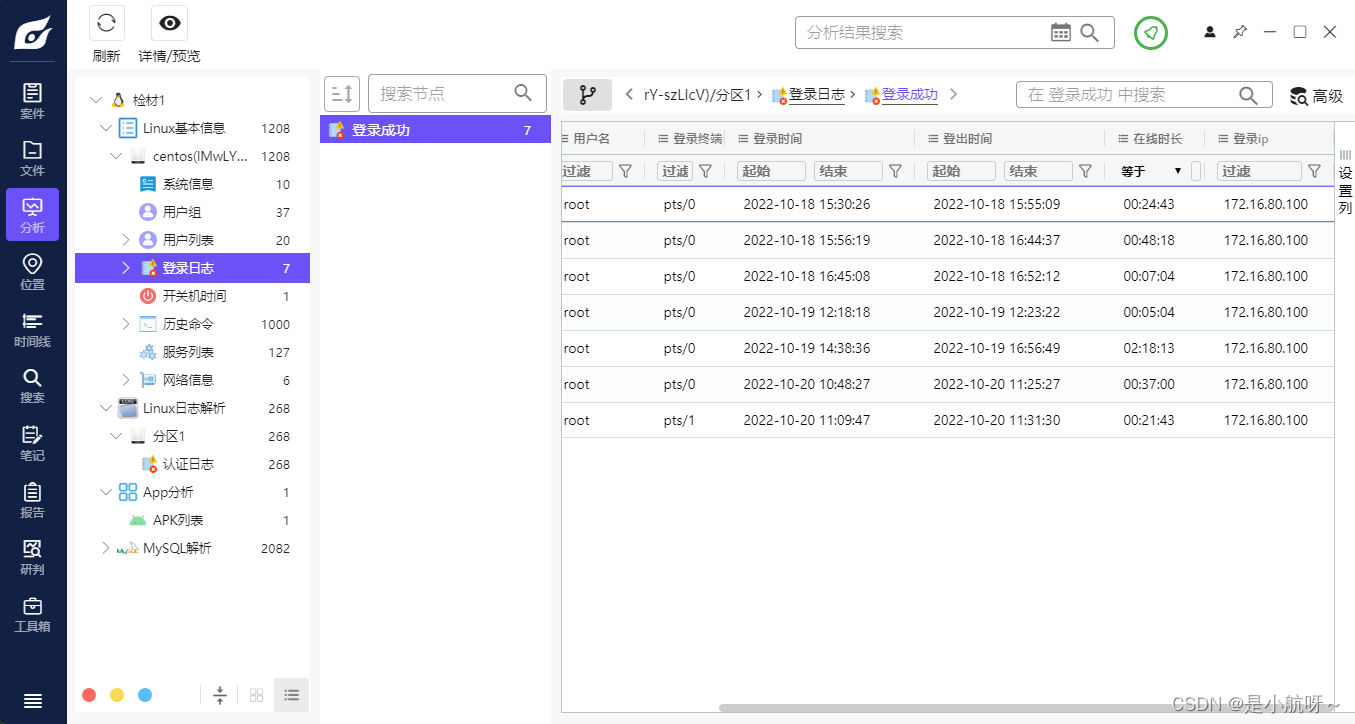

把检材1仿真出来然后查看最近的登录日志,得到IP

172.16.80.100

3、检材1中,操作系统发行版本号为

在分析中,Linux基本信息的系统信息中可以看见操作系统发行版本号为

值: 7.5.1804 (Core)

4、 检材1系统中,网卡绑定的静态IP地址为

在网络信息里可以看见网卡绑定的静态IP地址

IP地址: 172.16.80.133

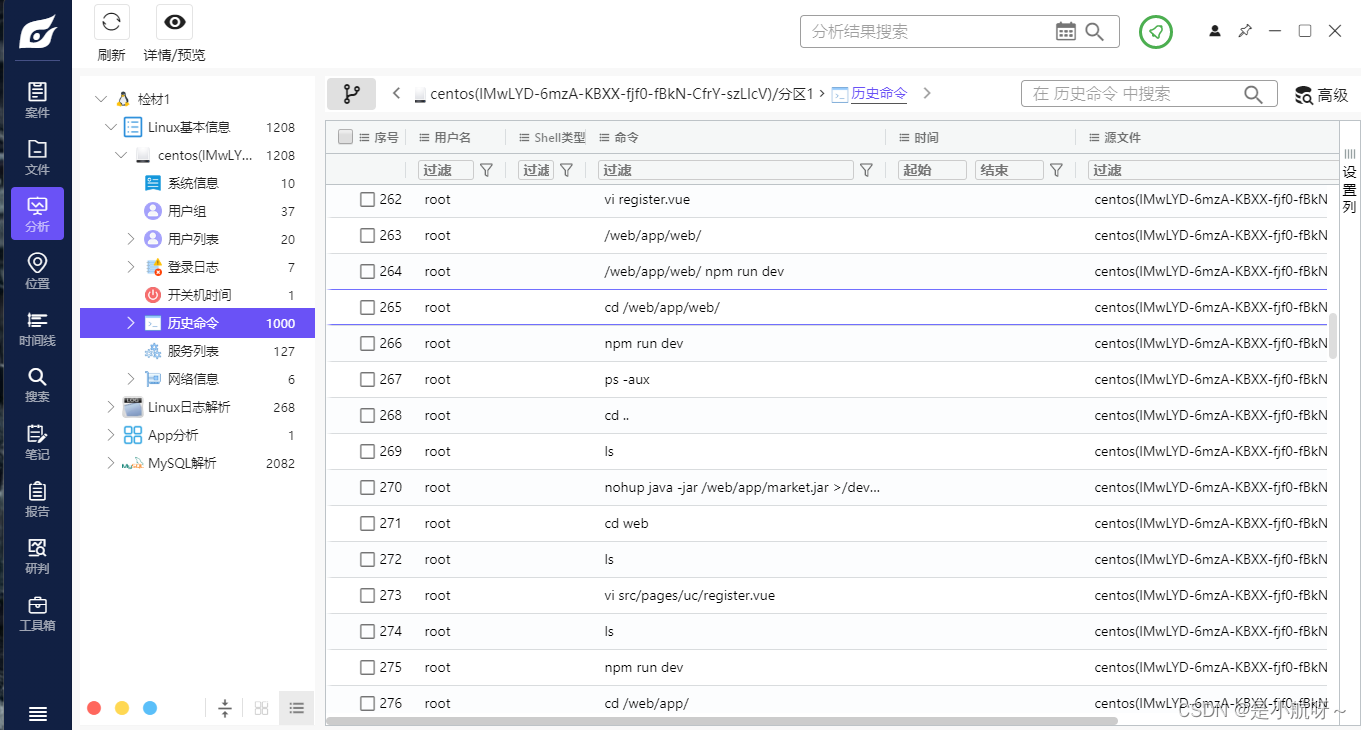

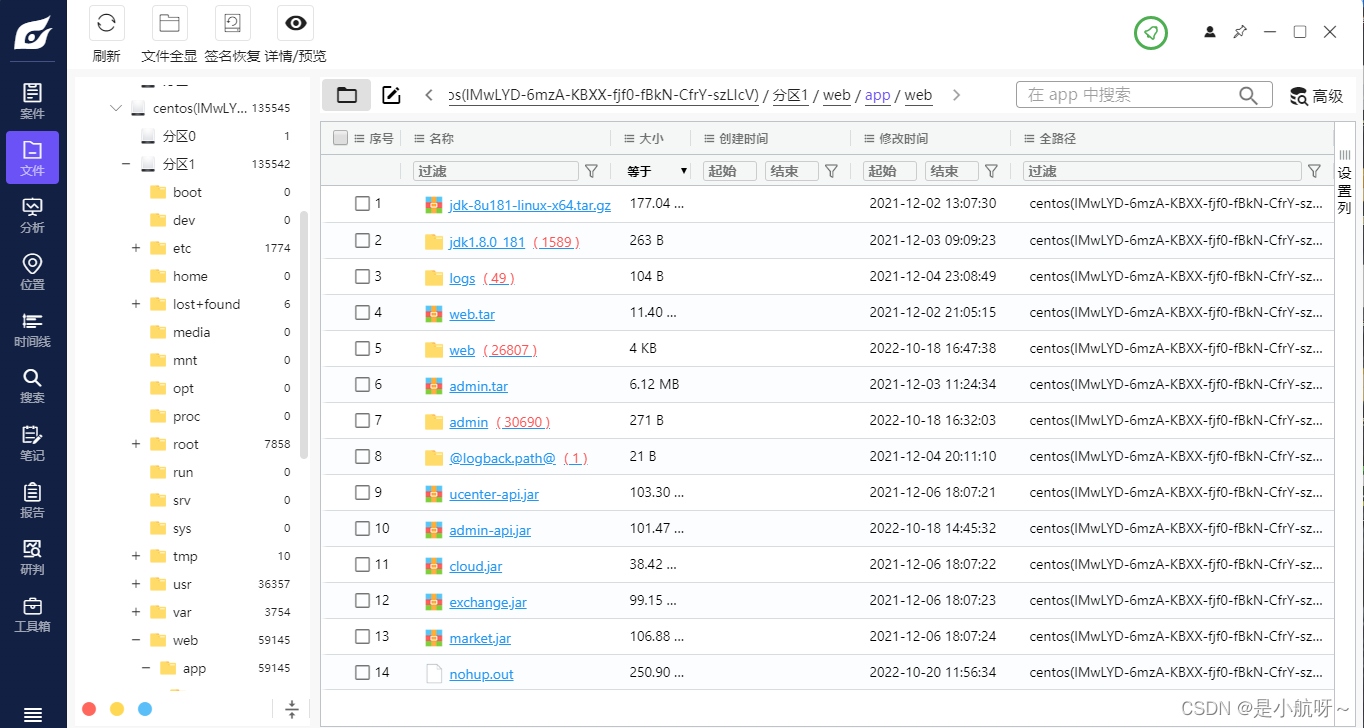

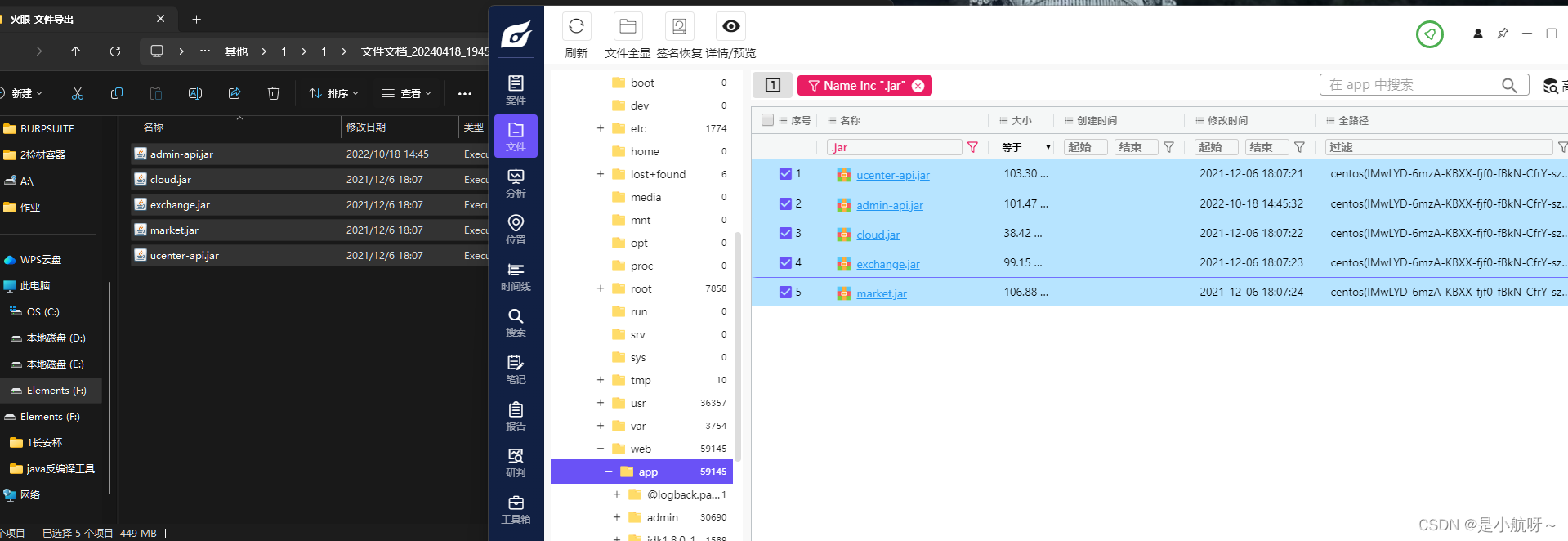

5、检材1中,网站jar包所存放的目录是

打开历史命令,发现进入了好多次/www/app目录,进去看一下,发现很多jar包,所以确定他就是jar包所存放的目录

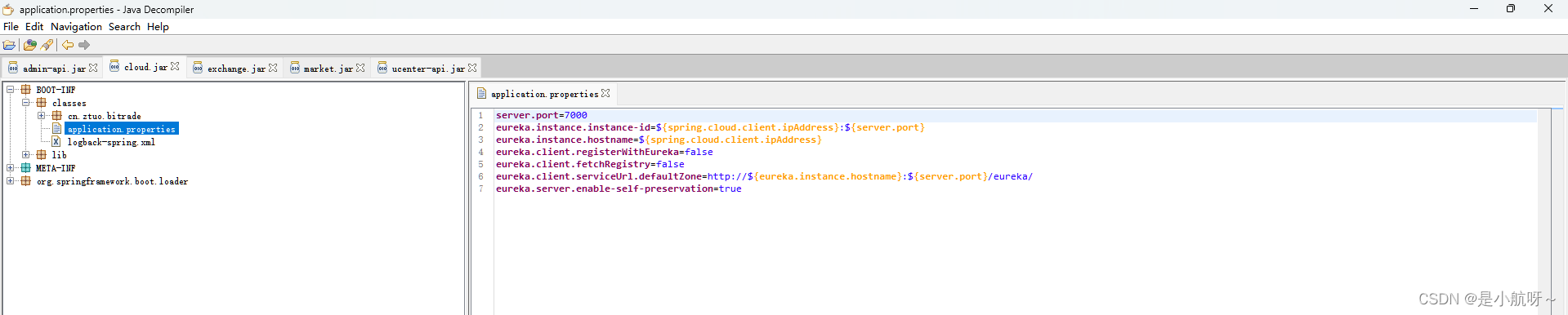

6、检材1中,监听7000端口的进程对应文件名为

将jar包全部导出,使用jd-gui反编译工具(将jar包全部托进去即可)

在cloud.jar里找到了7000端口所以,监听7000端口的进程对应文件名为cloud.jar

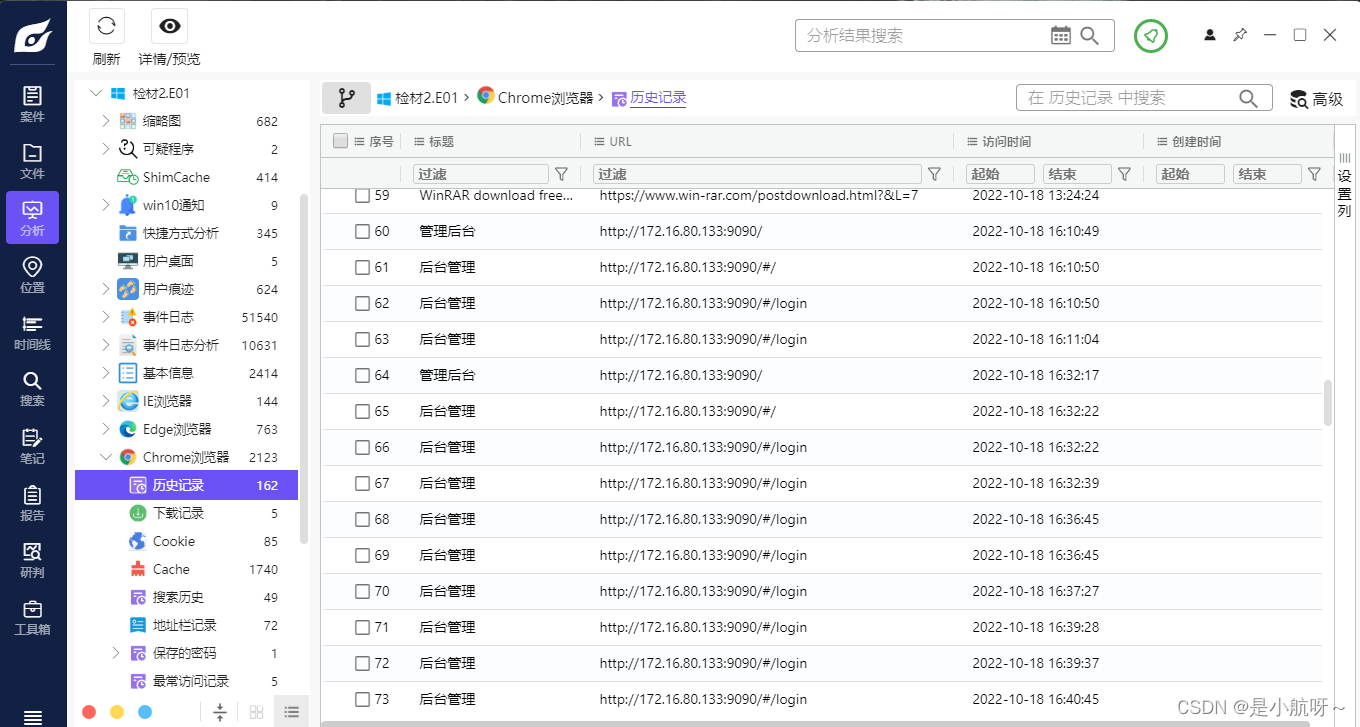

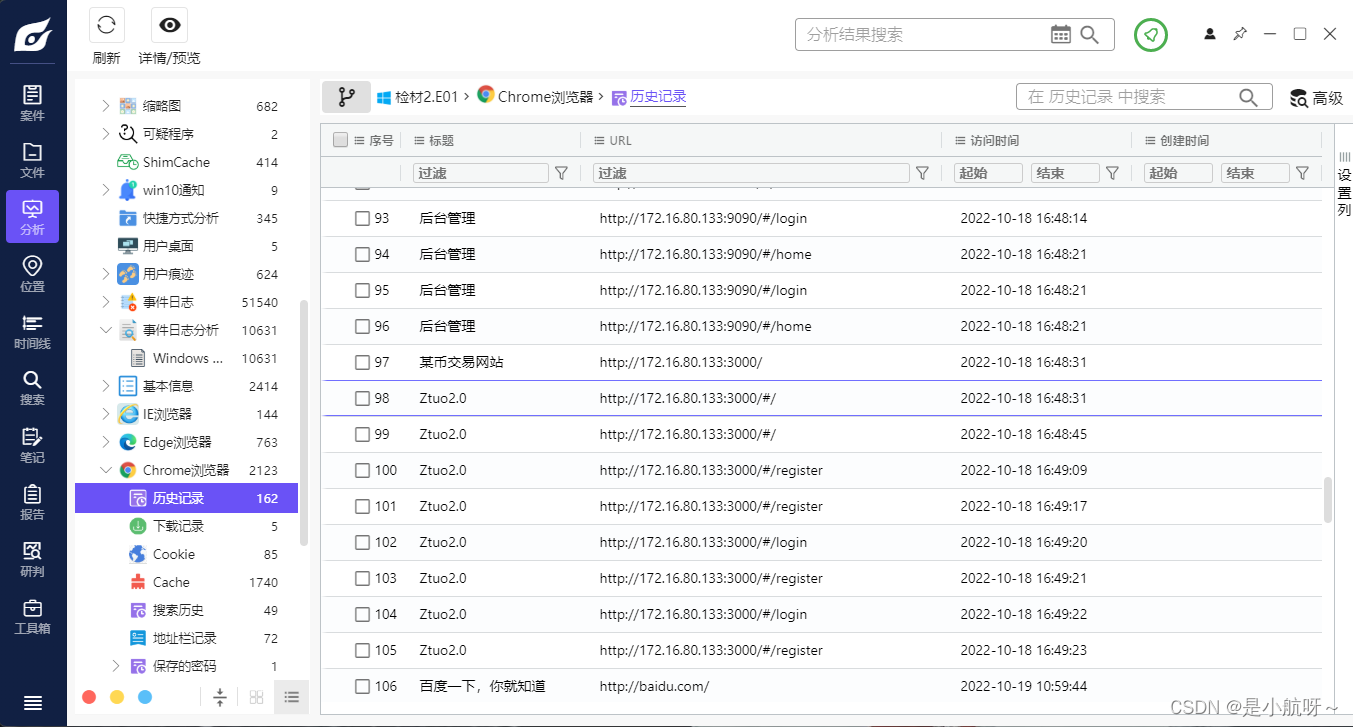

7、 检材1中,网站管理后台页面对应的网络端口为

7、 检材1中,网站管理后台页面对应的网络端口为

在检材2分析中的chrome浏览器历史记录中,发现了网站管理后台页面对应的网络端口为9090

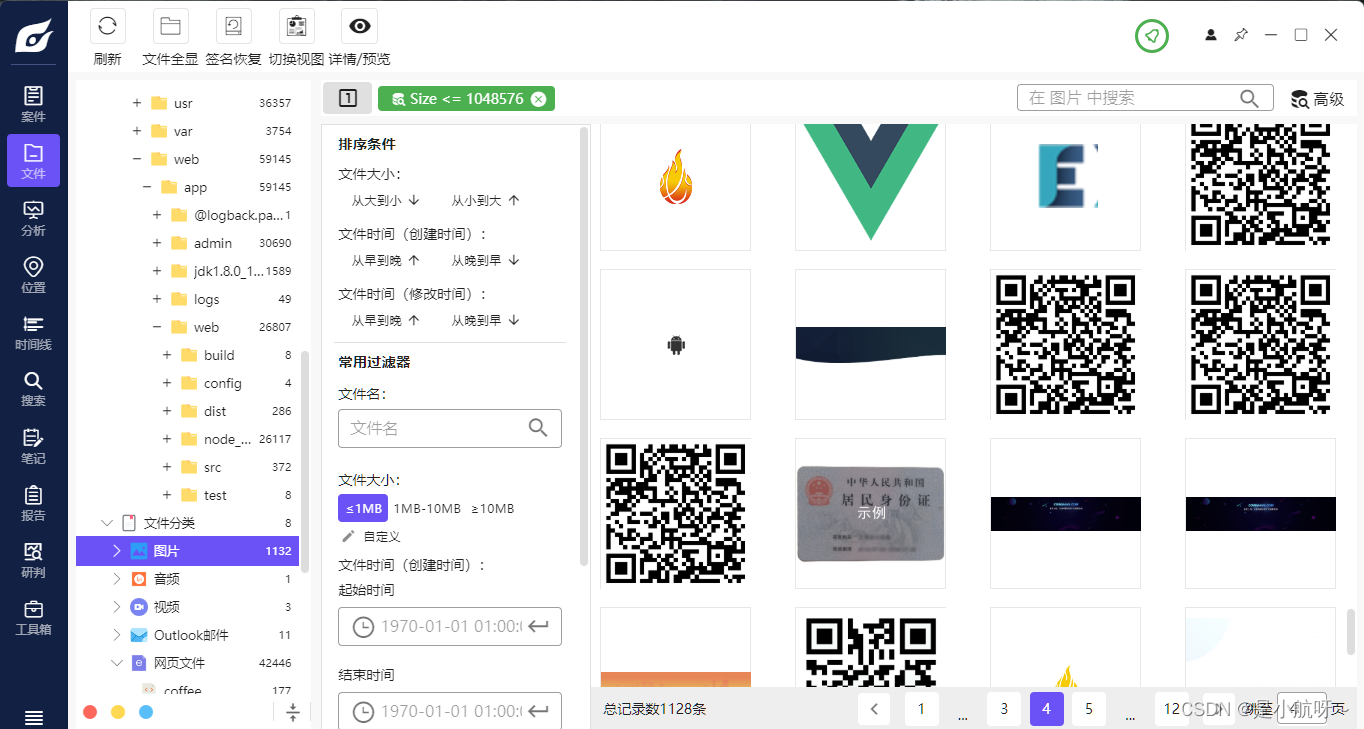

8、 检材1中,网站前台页面里给出的APK的下载地址是

在图片文件里找到二维码图片一个一个扫,最终扫到APK下载地址

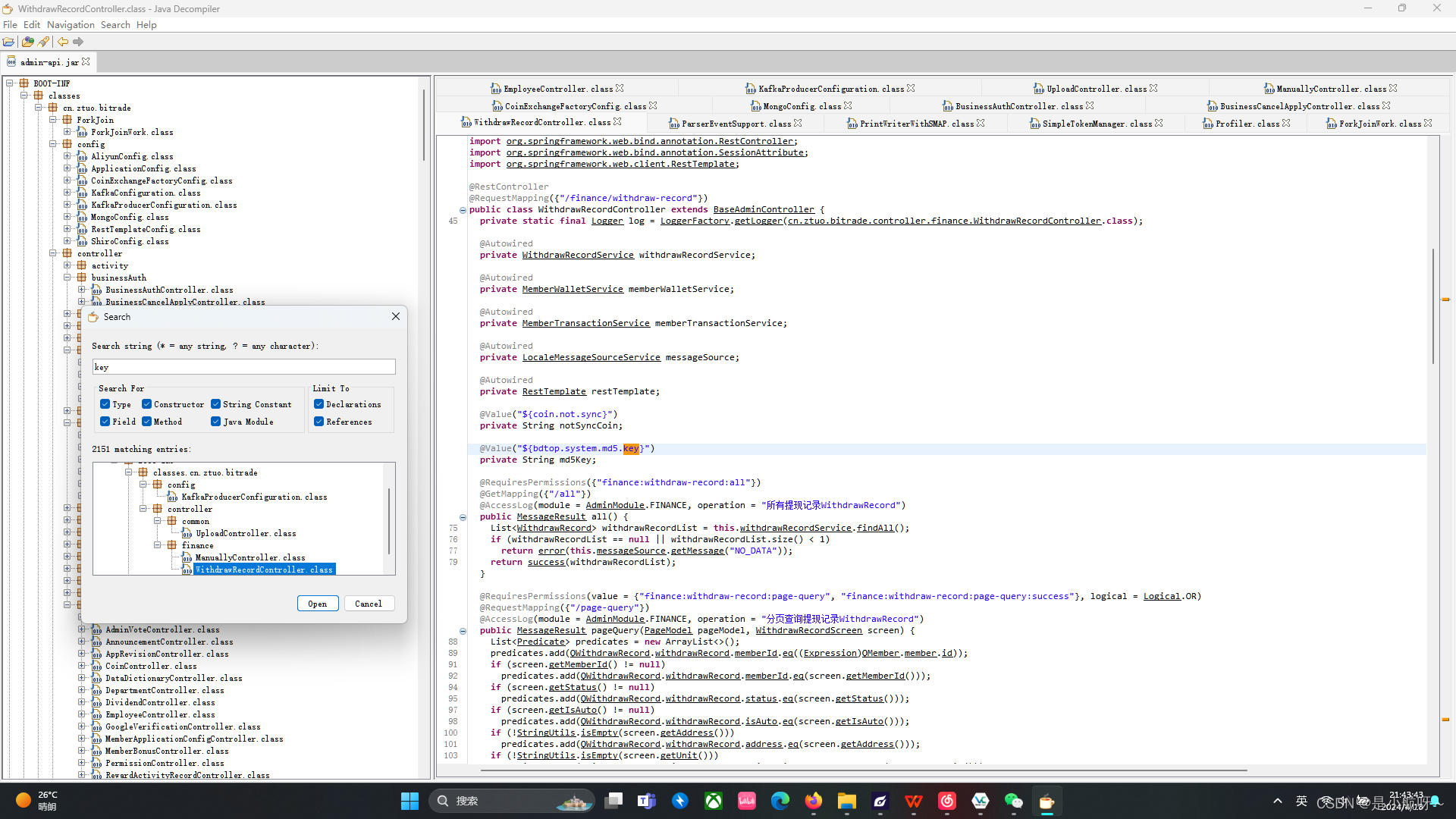

9、检材1中,网站管理后台页面调用的用户表(admin)里的密码字段加密方式为?

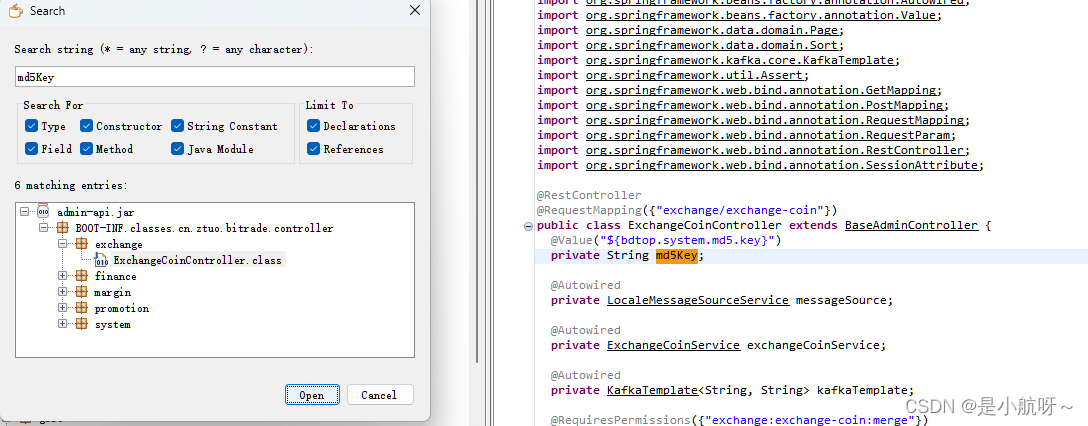

和第五题一样,把jar包拖到jd-gui里,search搜索key,在admin-api.jar里找到了加密方式为md5

![]()

10、分析检材1,网站管理后台登录密码加密算法中所使用的盐值是

跟上一题一样,搜索md5Key,发现是一个全局变量,最后在BOOT-INF.classes.application.properties里找到盐值

XehGyeyrVgOV4P8Uf70REVpIw3iVNwNs

检材二

1、检材2中,windows账户Web King的登录密码是

在界面就能看到web king的密码

Web King | 135790

2、检材2中,除检材1以外,还远程连接过哪个IP地址?并用该地址解压检材3

在检材二Xshell的会话中,Xshell连接过两个地址,172.16.80.133和172.16.80.128,其中172.16.80.133是检材1,所以答案就为172.06.80.128

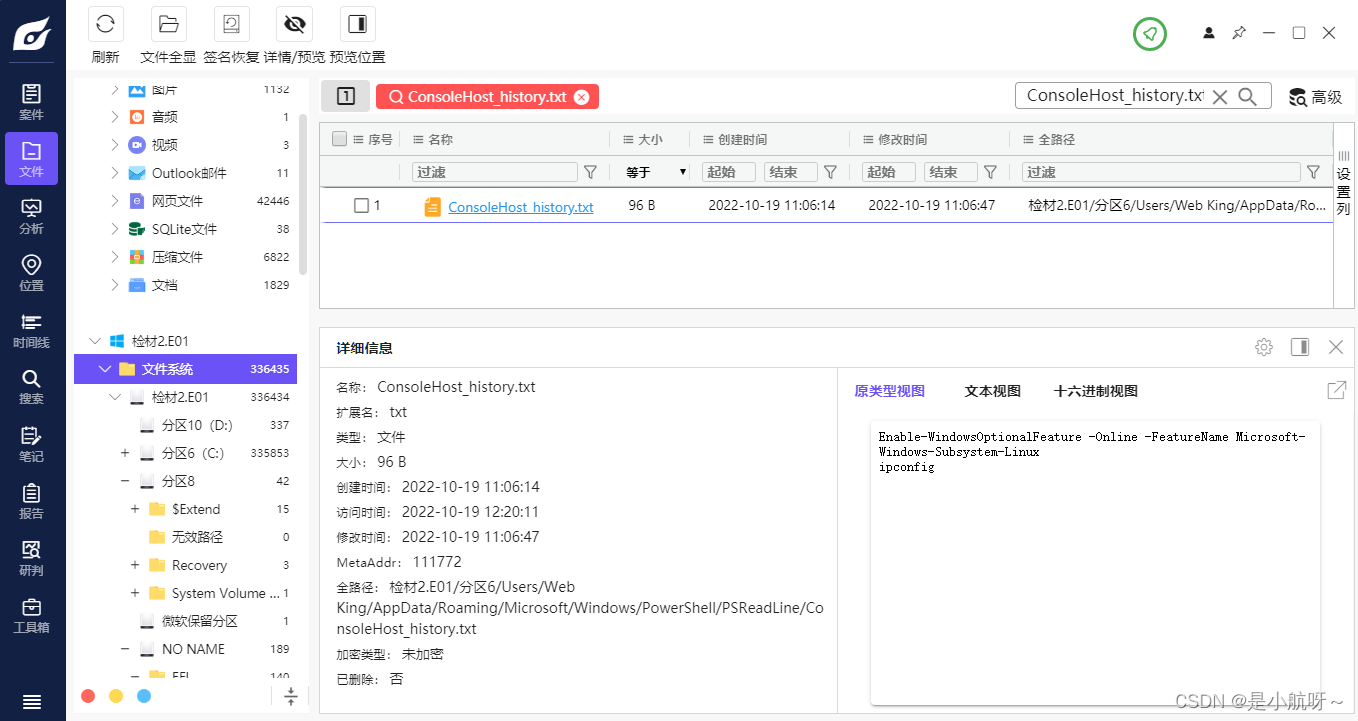

3、 检材2中,powershell中输入的最后一条命令是

win10 powershell的命令历史记录存储在

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine地址下的ConsoleHost_history.txt

可以删除某些或全部历史记录

在powershell中可以按上下方向键查询历史命令

或使用命令

get-history

我们直接在文件系统里搜索 ConsoleHost_history.txt,查看之后发现了powershell中输入的最后一条命令是ipconfig

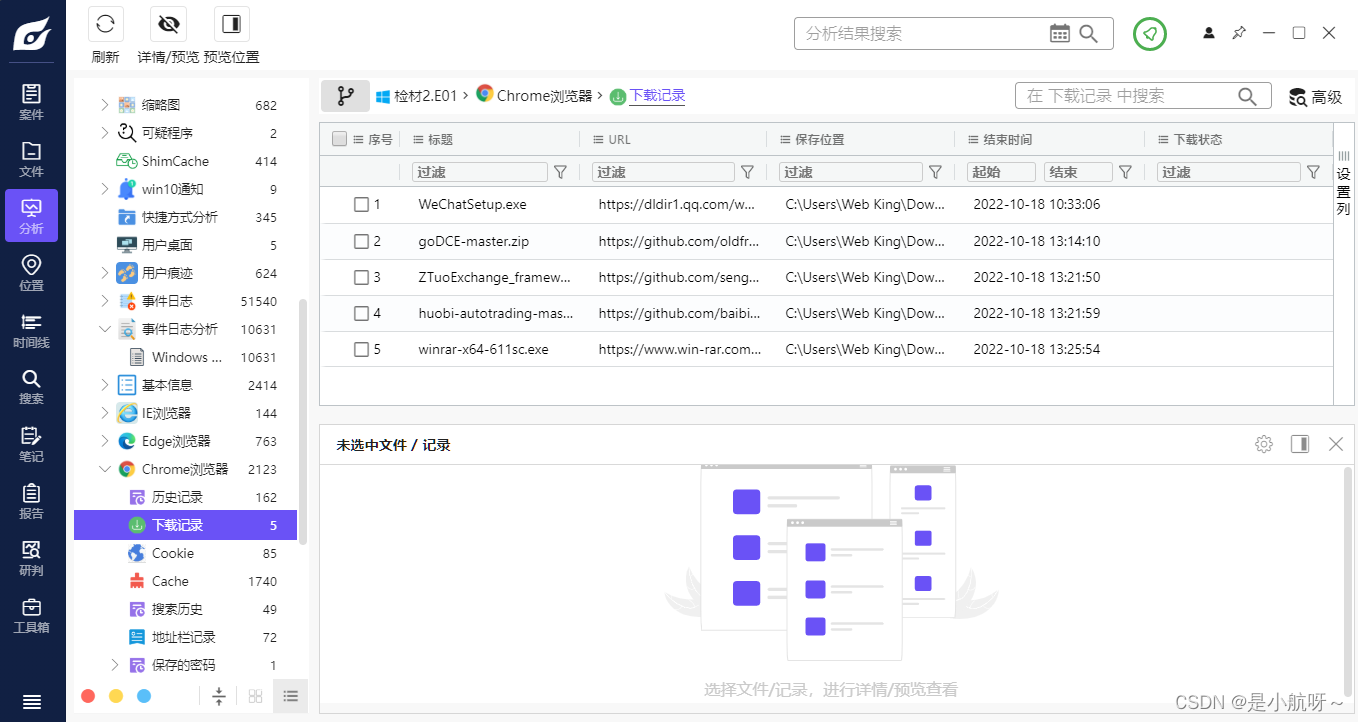

4、 检材2中,下载的涉案网站源代码文件名为

在chrome浏览器里找到了下载记录

goDCE-master:数字货币交易所

huobi-autotrading-master:火币网自动化交易工具

ZTuoExchange_framework-master:ZTuo数字资产交易平台

根据访问记录里的网站名称,可以确定答案为

ZTuoExchange_framework-master.zip

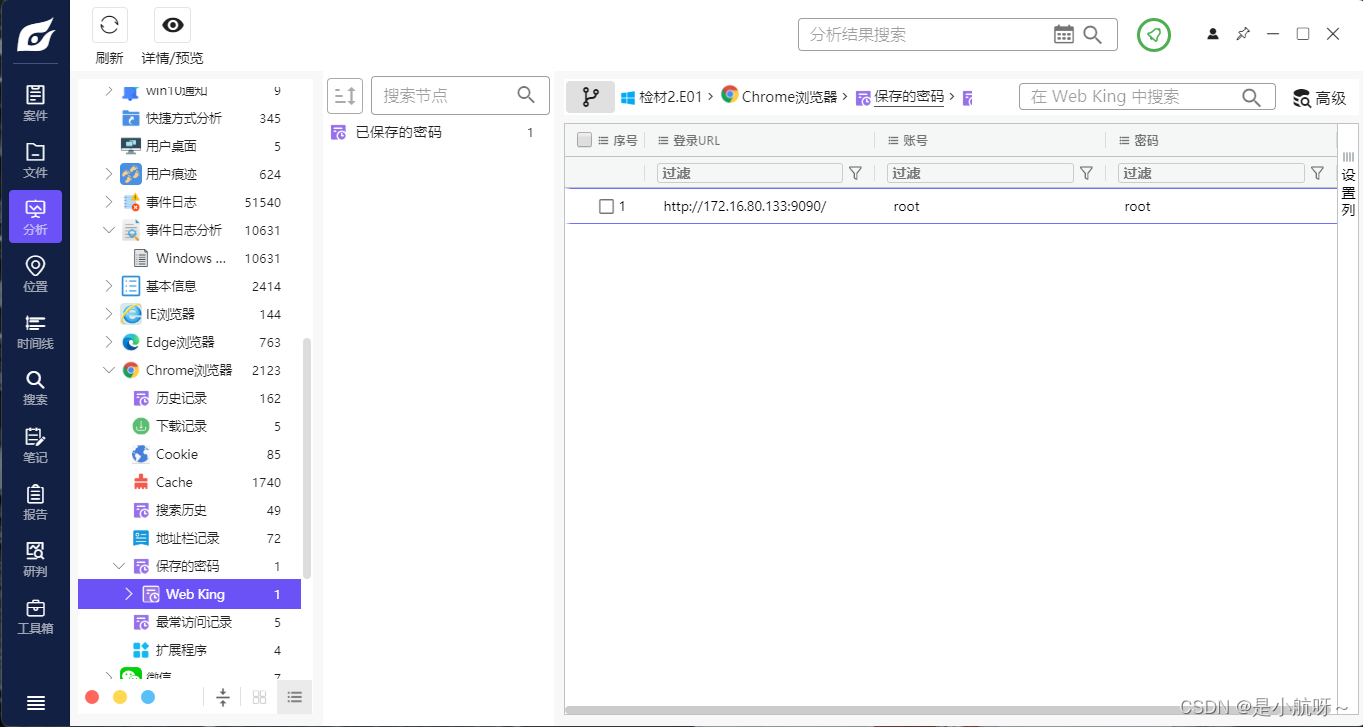

5、检材2中,网站管理后台root账号的密码为

在chrome浏览器的保存密码记录里找到root账号的密码为root

6、检材2中,技术员使用的WSL子系统发行版本是

关于wsl -list -verbose命令:列出已安装的Linux发行版

使用仿真软件,打开虚拟机,输入

wsl -l -v得到答案

Ubuntu-20.04

7、检材2中,运行的数据库服务版本号是

在检材二没有任何外加数据库,应该就是问WSL里面运行的数据库版本

直接用火眼查看mysql的版本就行了,这儿有一个b1,但b1是检材3数据库的备份

8、上述数据库debian-sys-maint用户的初始密码是

数据库debian-sys-maint用户的初始密码存储在/etc/mysql/debian.cnf中

直接搜/debian.cnf,找到了密码

password = ZdQfi7vaXjHZs75M

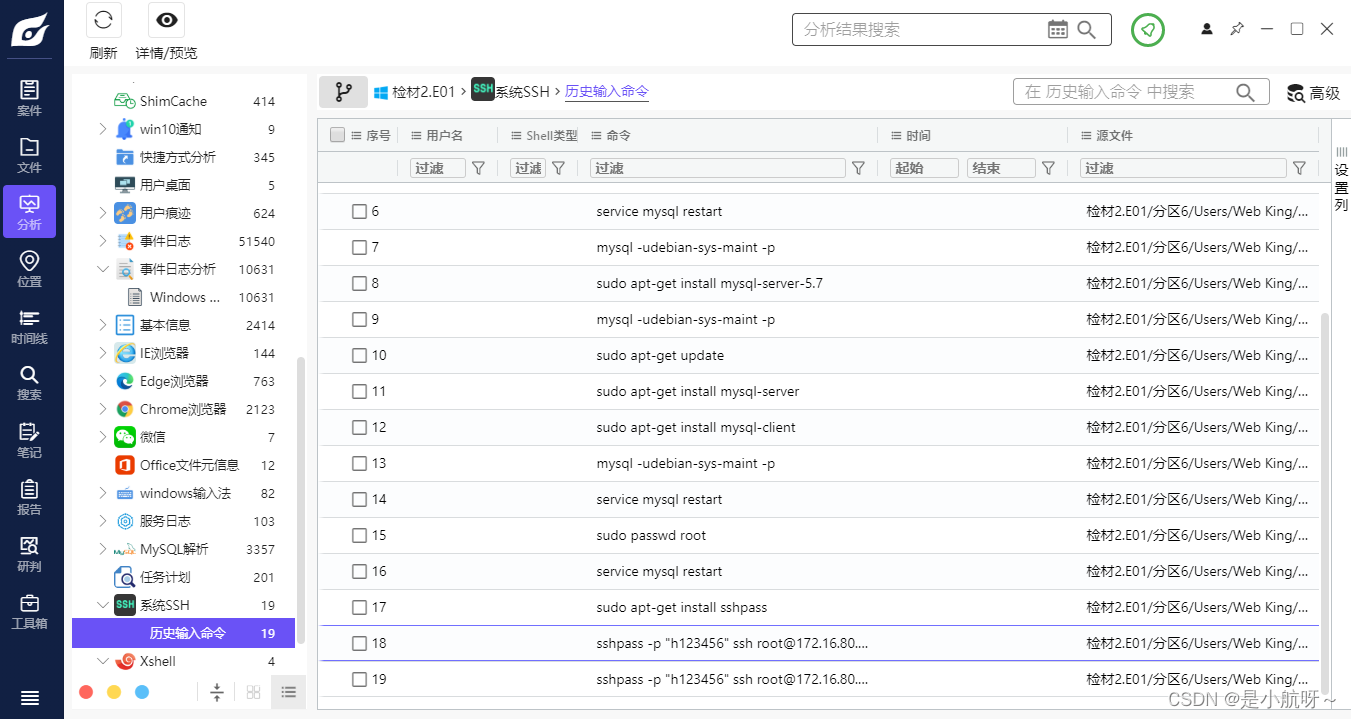

9、 检材3服务器root账号的密码是

在系统SSH历史输入命令里找到答案,172.16.80.128是检材3服务器的ip

已知信息:

【检材1】IP 为 172.16.80.133,用于搭建虚拟货币交易网站的前台(3000)和后台(9090)

【检材2】IP 为 172.16.80.100,是【技术员】用于远程管理【检材1】和【检材3】的机器

【检材3】IP 为 172.16.80.128,是【检材1】中搭建网站的数据库(33050)

981

981

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?