前言

IDA Pro(Interactive Disassembler Professional)是逆向工程领域的标杆工具,广泛应用于恶意软件分析、漏洞挖掘、二进制安全研究等领域。它不仅能静态反汇编二进制文件,还支持动态调试、脚本自动化、结构体重建等高级功能,是安全研究员、逆向工程师、漏洞猎人的必备神器。

一、文件结构解析

IDA保存项目后会生成以下关键文件:

- .id0 - 二叉树数据库文件

- .id1 - 程序字节标记文件

- .nam - 名称窗口数据库

- .til - 本地类型库信息

二、核心界面功能

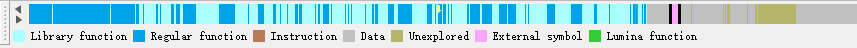

1.导航带

- 彩色导航带直观显示代码段分布

- 蓝色区域:常用函数

- 粉色区域:导入函数

Lumina function:高级分析服务(云端服务器服务)

2. 快捷键操作:

1) 导航操作

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| ESC | 返回上一视图(避免在窗口标题栏使用) | 连续按ESC可退回多级视图 |

| G | 跳转到指定地址 | 支持十六进制地址和符号名 |

2) 视图控制

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| Ctrl+鼠标滚轮 | 动态缩放反汇编视图 | 在图形视图下效果最佳 |

| Space | 切换文本视图/图形视图 | 分析分支逻辑时建议用图形视图 |

3) 代码转换

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| C | 将选中数据转为代码 | 误识别时可多次按C递归转换 |

| D | 循环切换数据类型(Byte→Word→Dword等) | 长按D可快速切换数据宽度 |

| U | 取消定义(还原为原始数据) | 修复错误转换的利器 |

4)命名注释

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| N | 重命名符号/变量 | 命名后所有交叉引用自动更新 |

| Shift+; | 添加常规注释 | 注释内容会显示在交叉引用处 |

| : | 添加可重复注释 | 相同地址的重复注释会自动合并 |

5)搜索定位

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| Alt+T | 文本搜索(支持正则表达式) | 搜索范围可选整个数据库或当前函数 |

| Alt+B | 二进制模式搜索 | 支持?通配符(如66 B9 ? ? 00 00) |

| Ctrl+S | 查看段列表并跳转 | 快速定位.data/.rdata等关键区段 |

6) 分析辅助

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| F5 | 生成伪代码(Hex-Rays反编译器) | 需安装反编译器插件 |

| X | 查看交叉引用 | 会显示所有读写调用该位置的地方 |

| F12 | 生成优化后的流程图 | 分析复杂分支逻辑必备 |

7) 窗口操作

| 快捷键 | 详细说明 | 使用技巧 |

|---|---|---|

| Shift+F4 | 打开/关闭字符串窗口 | 字符串搜索起点 |

| Ctrl+W | 关闭当前窗口 | 快速清理工作区 |

3. 数据类型推断方法

- 分析寄存器使用方式

- 根据函数原型推断

- 分析字节序列特征

三、核心窗口功能

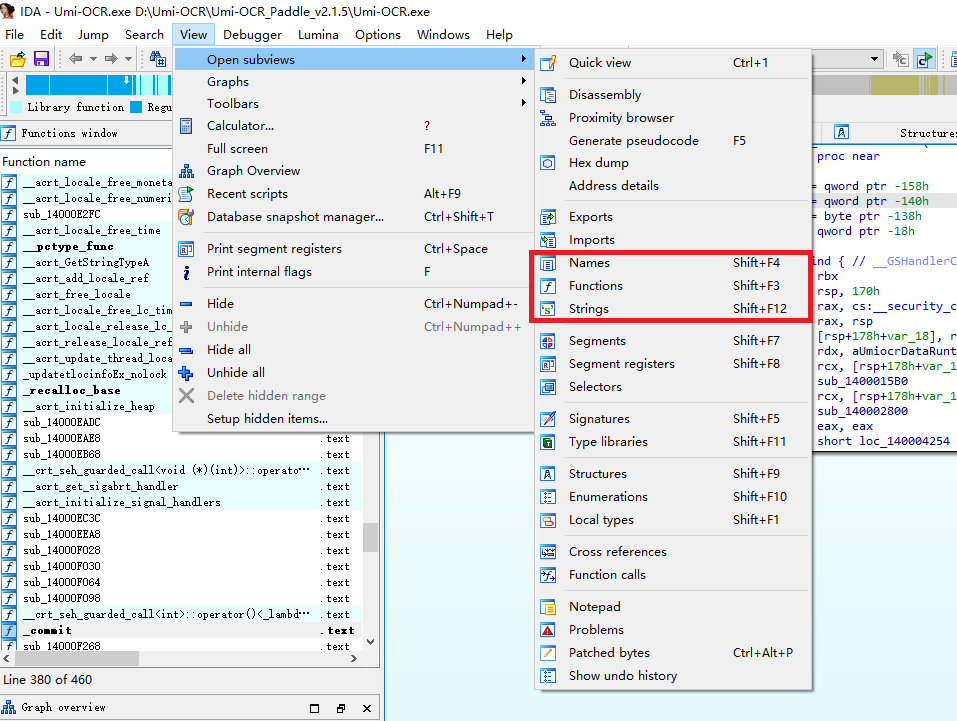

1.常用菜单(名称、函数、字符串)

2. 名称窗口(NAME)

- F:常规函数

- L:库函数

- A:字符串

- I:导入函数

3. 命名规范

| 前缀 | 含义 |

|---|---|

| sub_ | 子函数 |

| loc_ | 代码位置 |

| byte_ | 8位数据 |

| word_ | 16位数据 |

| dword_ | 32位数据 |

| unk_ | 未知数据 |

arg_0:首个栈参数(每个函数唯一)

var_4:4字节局部变量(数字表示偏移量)

db:字符串数据(以0/NULL结尾)

数组元素访问

- 全局:mov dword_21365c, 10

- 局部:mov [ebp + var_c], 10

重命名与局部变量

- 右键变量名可以重命名(Rename),改一处所有变量全部会跟着改变

- 快捷键:点击变量名按n键,空格还原变量名

- arg_0(栈变量)

- var_4(普通变量)

- 一个函数只能拥有一个arg_0

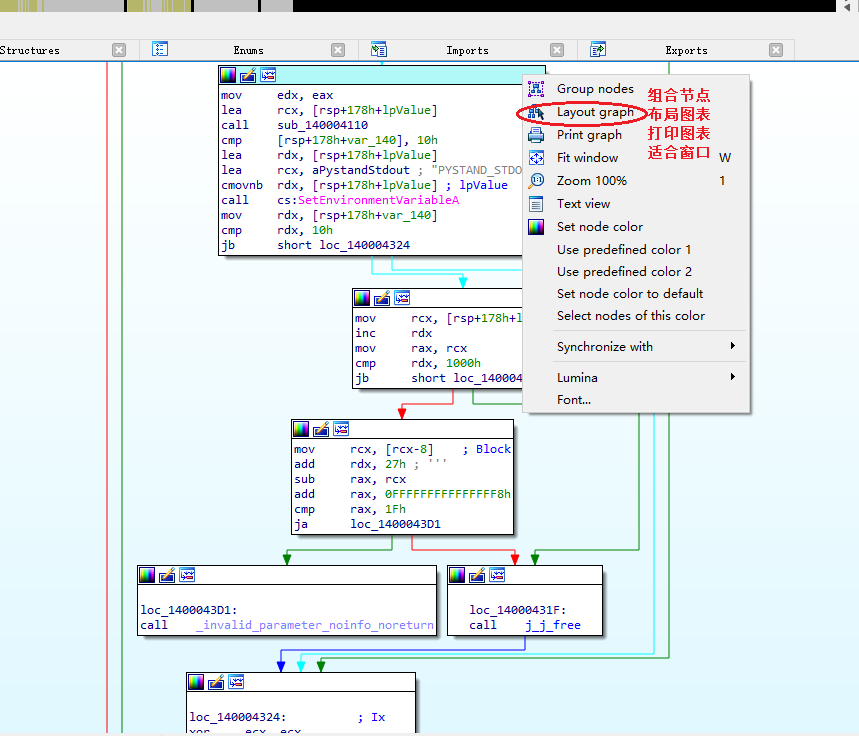

4.流程图符号

- 绿色箭头为YES

- 红色箭头为NO

- 蓝色箭头为下一个立即执行的块

- 拖动线可以改变连接路径

- 恢复源图形:右键鼠标菜单,点击"布局图表"

按F12查看最清晰的流程图

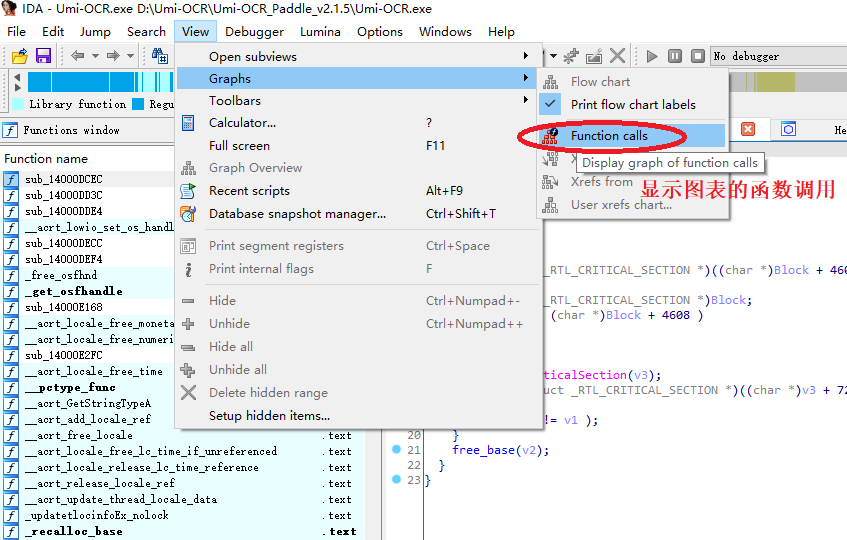

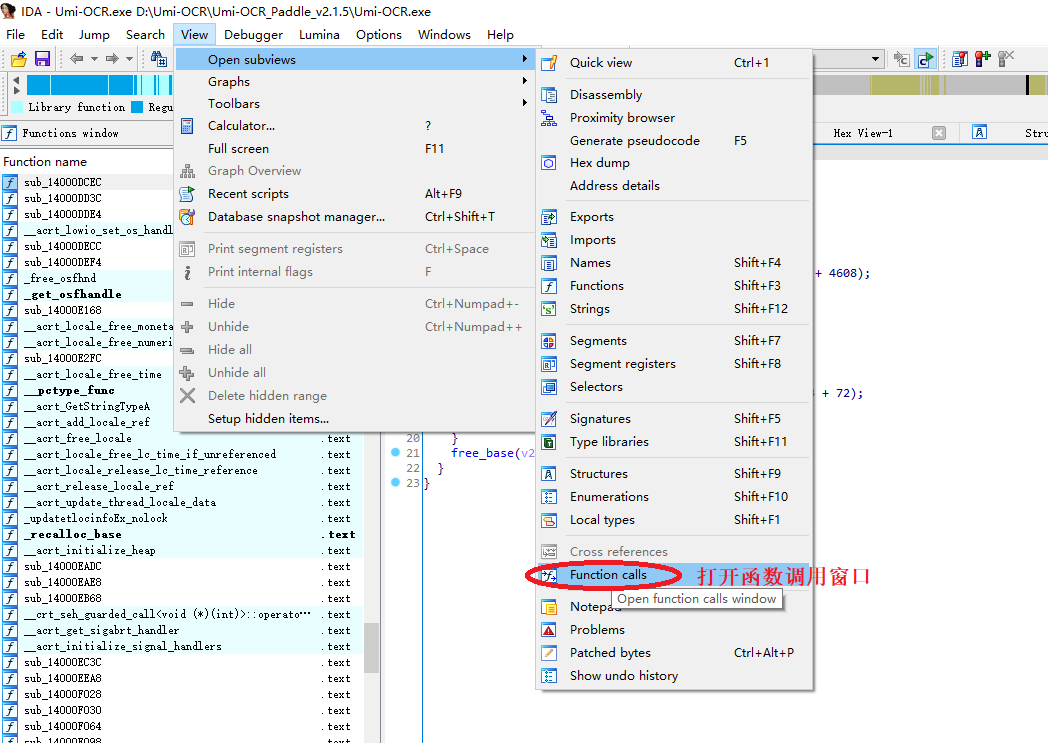

查看函数调用图:

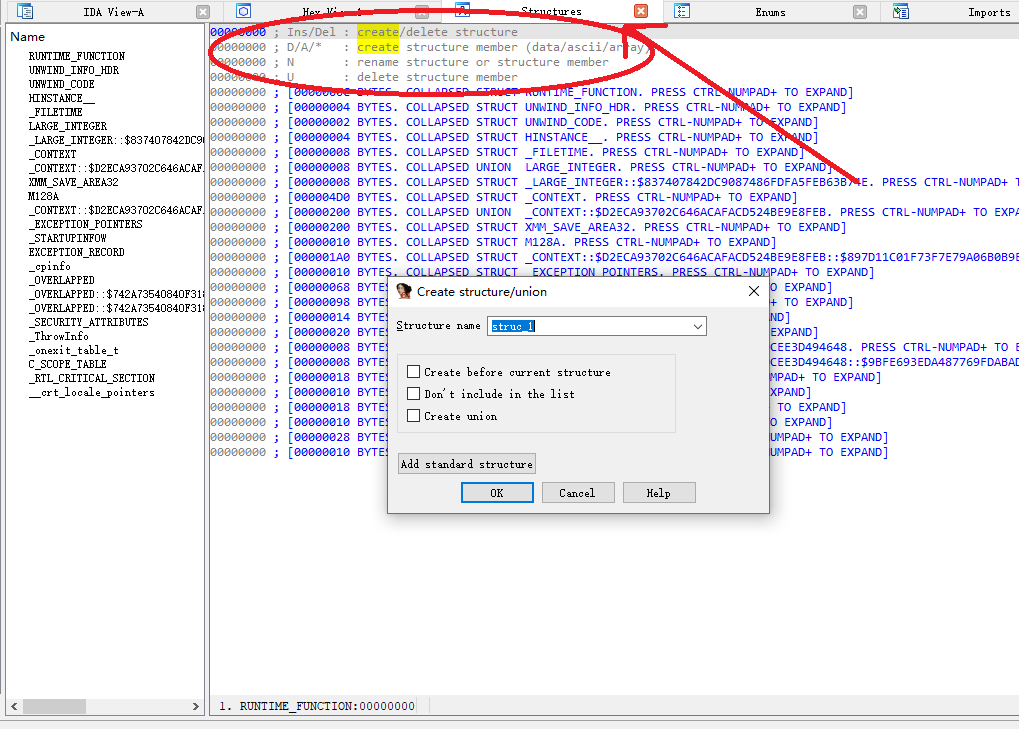

5.结构体与数据库

- 结构体界面按Insert键,起名字后OK

- 按d键插入数据(再按d为类型大小变换)

- 在ends按a为插入字符串

- 右键菜单转换数据数组

- 按n键重命名

- 按u键删除字段

- 按delete删除结构体

6.交叉引用列表与绘图

交叉应用附近,点击变量,右键跳转到交叉引用列表,或者按x

查看函数调用:

7. 其他重要窗口

- 字符串窗口:查找字符串对应的位置

- 十六进制窗口:同步反汇编窗口,更好的监视

- 输出函数窗口:唯一接口,输出的函数

- 输入函数窗口:列出二进制导入的函数,系统导入的

- 函数窗口:识别所有函数名称

- 结构体窗口:查看结构体,双击进入结构体内部查看详细信息

- 枚举窗口:IDA自动识别枚举代码类型

- 类型库窗口:可看到各种头文件包含库,右键鼠标可以插入自己要的库

- 函数调用窗口:查看上层函数,本级函数级内部调用了些什么函数

- 问题窗口:最少用到的窗口,显示需要自己分析的问题

四、逆向分析技巧

1. 栈帧分析流程

- 保存调用现场

- 参数压栈(按调用约定)

- 保存关键寄存器

- 分配局部变量空间

- 返回值存入EAX

- 释放局部变量

- 调用方清理栈空间

2. 调用约定对比

| 调用约定 | 参数传递方向 | 栈清理方向 |

|---|---|---|

| cdecl | 右→左 | 调用方 |

| stdcall | 右→左 | 被调用方 |

| fastcall | ECX/EDX+栈 | 被调用方 |

3. 数据类型推断方法

- 分析寄存器使用方式

- 根据函数原型推断

- 分析字节序列特征

五、高级操作技巧

1. 结构体操作

Insert:创建新结构体

D:调整字段大小

A:添加数组/字符串

N:重命名字段

U:删除字段

2. C++逆向特征

mov eax, [ebp+this] ; 获取this指针

mov edx, [eax] ; 获取虚表指针

mov eax, [edx+8] ; 获取第三个虚函数

call eax ; 调用虚函数

3. 交叉引用类型

| 标记 | 含义 |

|---|---|

| j | 跳转指令 |

| r | 数据读取 |

| w | 数据写入 |

| o | 偏移引用 |

| p | 函数调用 |

六、实用技巧总结

- 使用G键快速跳转地址

- 按X键查看交叉引用列表

- 右键数据可转换显示格式

- C键将数据转为代码,D键转为数据

- 加载C头文件辅助分析

1. 数据类型推断三板斧

1.寄存器分析法:

- EAX常用于32位整型

- AL/AH用于8位操作

- XMM0-XMM7用于浮点运算

2.函数原型重建:

// 通过头文件分析

#include <windows.h>

File->Load file->Parse C header file

依次点击菜单:文件->加载文件->分析C头文件

3…字节模式识别:

00 00 00 → 可能为指针或整型

00 00 80 BF → 可能为-1.0浮点数

2. IDC脚本自动化

- 生成脚本:依次点击菜单(File->Produce file->Dump database as IDC file)

典型应用:

// 批量重命名示例

auto addr = 0x00401000;

while(addr < 0x00402000){

set_name(addr, "api_"+ltostr(addr,16));

addr = next_addr(addr);

}

3. 结构体逆向实战

// 逆向推断出的结构体

struct GameEntity {

int health; // var_0

float pos_x; // var_4

float pos_y; // var_8

char name[16]; // var_C

};

通过掌握这些核心功能和技巧,可以显著提升逆向工程分析效率,建议在实际分析过程中结合多种视图和工具进行综合研判。

6900

6900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?