一、为什么零信任不是买个产品就完事?

很多企业误以为“部署一个零信任网关”或“买一套零信任访问控制软件”就等于实现了零信任。这是典型的认知误区。

零信任(Zero Trust)本质上是一种安全架构理念,核心是“永不信任,持续验证”。它不是单一产品,而是一套贯穿身份、设备、网络、应用、数据的动态控制体系。要真正落地,必须从架构层面重构安全边界。

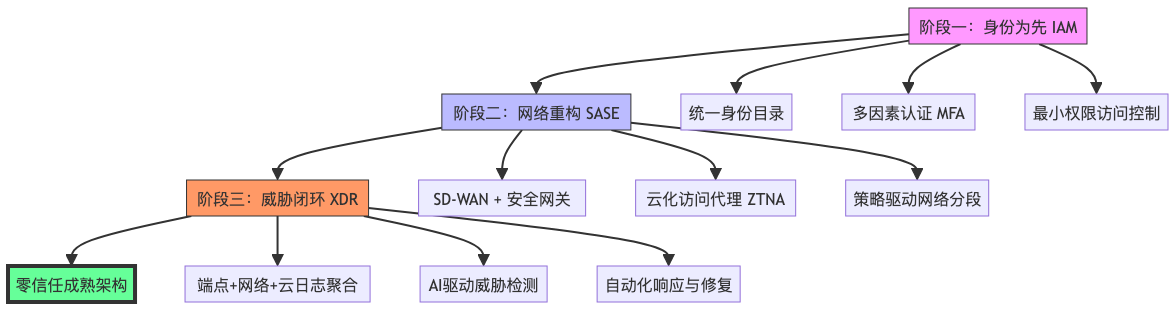

业界公认的落地路径是:以身份为基石(IAM),以网络为通道(SASE),以威胁为闭环(XDR)。三者缺一不可,协同演进。

二、分阶段实施路线图:从1到3,步步为营

我们推荐采用“三步走”策略,每阶段聚焦一个核心能力,逐步构建完整的零信任架构。

三、阶段一:身份为先 —— 用IAM打下零信任地基

零信任的第一原则是“以身份为中心”。没有可靠的身份体系,后续所有控制都是空中楼阁。

✅ 实施重点:

- 建立统一身份目录(如Azure AD / Okta / Keycloak)

- 强制启用多因素认证(MFA)—— 至少覆盖管理员和敏感系统

- 实施基于角色的访问控制(RBAC)+ 属性访问控制(ABAC)

- 对接应用系统实现SSO,消除弱密码和凭证复用

📌 小贴士:优先从办公系统、VPN、云平台开始,逐步覆盖业务系统。身份是零信任的“通行证”,必须先标准化、集中化、强认证化。

四、阶段二:网络重构 —— 用SASE实现“无边界安全”

传统网络依赖“内网可信”,零信任则要求“无论内外,一律验证”。SASE(安全访问服务边缘)正是为此而生。

✅ 实施重点:

- 部署云原生ZTNA(零信任网络访问)替代传统VPN

- 通过CASB控制云应用访问权限

- 利用SWG(安全Web网关)过滤恶意流量

- 基于用户/设备/位置动态调整访问策略

📌 小贴士:选择支持API集成的SASE平台,确保与IAM系统打通。网络访问策略必须跟随身份动态变化,而非静态IP或网段。

五、阶段三:威胁闭环 —— 用XDR实现“持续验证+自动响应”

零信任不是“一次验证,永久通行”,而是“持续评估,动态控制”。XDR(扩展检测与响应)提供跨端点、网络、云的统一威胁感知与自动化响应能力。

✅ 实施重点:

- 整合EDR、NDR、CSPM等日志源,建立统一数据湖

- 利用UEBA(用户实体行为分析)识别异常访问

- 设置自动化响应剧本(Playbook),如自动隔离设备、冻结账户

- 与IAM+SASE联动,实现“风险升高 → 权限降级 → 强制二次认证”

📌 小贴士:XDR不是SIEM的替代品,而是更聚焦“检测-调查-响应”的闭环。初期可从高价值资产开始监控,逐步扩大覆盖范围。

六、避坑指南:零信任落地常见误区

🚫 误区1:上来就买ZTNA,身份体系却一团糟 → 结果:攻击者盗用合法凭证畅通无阻

✅ 正确做法:先做身份治理,再上网络控制

🚫 误区2:只做访问控制,不做持续监测 → 结果:内部横向移动无法发现

✅ 正确做法:控制+检测必须同步建设

🚫 误区3:各部门各自为政,缺乏统一策略引擎 → 结果:策略冲突、管理混乱

✅ 正确做法:建立中央策略管理平台(如Policy Decision Point)

七、写在最后:零信任是旅程,不是终点

零信任架构的构建不是一蹴而就的项目,而是一个持续演进的安全旅程。从IAM到SASE再到XDR,每一步都夯实基础、扩展能力、提升韧性。

企业应根据自身数字化程度、合规要求、预算资源,制定分阶段路线图。哪怕从“强制MFA+关键系统ZTNA”起步,也是迈向零信任的重要一步。

记住:零信任不是让你“不信任任何人”,而是让你“有能力验证每一次访问,无论来自哪里”。

📌 附:推荐工具栈(仅供参考)

- IAM:Microsoft Entra ID、Okta、Keycloak(开源)

- SASE:Zscaler、Netskope、Fortinet FortiSASE

- XDR:CrowdStrike Falcon、Microsoft Defender XDR、Palo Alto Cortex XDR

欢迎在评论区分享你的零信任落地经验,或提出具体实施问题,我们一起探讨!

#零信任 #IAM #SASE #XDR #网络安全架构 #企业安全 #CIO必读 #安全运维

54

54

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?