浏览器快捷方式被流氓不定时调戏肿么办

自从上次花了一晚上帮晓英弄史上最臃肿数据库#Oracle database#而错过星战零点场后,我就一直嚷嚷着要开始写博客备忘,一直以为第一篇博客会是《Spark源码走心解读》《你真的懂Hadoop吗》神马的,万万没想到会是这个….

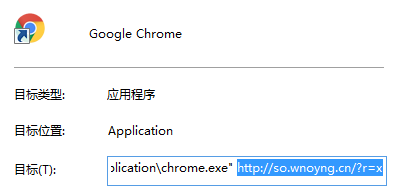

em,前几天下了个小游戏(一点都不好玩),然后就发现所有浏览器打开时都会跳转到http://so.wnoyng.cn/?r=x,并不是简单地修改注册表,而是不定时地修改启动栏上的浏览器快捷方式的目标,添加辣鸡链接。

真的是不定时啊,据我这两天的观察,lnk被修改的时间包括但不局限于7:51,13:25,19:51,20;36……..

那其实把快捷方式改成只读就好了,但是这个小流氓一直在我电脑里我就很不开心啊,于是我就用ProcessMonitor来监控进程(BTW,filter可以设为 Path ends with lnk),可是这个碧池好像知道我在监控似的,一直不出来作案,有天晚上挂着ProcMon,结果第二天起来内存爆了…

但好在我是一个#老板还没来#的#单身狗#,于是就一边看#真田丸(好看好看好看),一边挂着ProcMon,每一个小时清一下log,最后终于抓住了:scrcons.exe….但这TM是系统进程啊,我不能瞎比删啊。

感谢http://bbs.csdn.net/topics/390272533?page=1,“这是wmi下的脚本宿主,利用WMI中的永久事件消费者ActiveScriptEventConsumer(简称ASEC)实现的#三无后门#”…

em,说的好像很有道理,但是我并不懂…

感谢

博主遇到浏览器快捷方式被不明程序不定时篡改,指向http://so.wnoyng.cn/?r=x。通过ProcessMonitor监控,发现是scrcons.exe系统进程导致,进一步研究发现是WMI中的ActiveScriptEventConsumer(ASEC)被利用的三无后门。解决方案是使用WMITool查看并删除名为“VBScriptKids_consumer”的恶意脚本。

博主遇到浏览器快捷方式被不明程序不定时篡改,指向http://so.wnoyng.cn/?r=x。通过ProcessMonitor监控,发现是scrcons.exe系统进程导致,进一步研究发现是WMI中的ActiveScriptEventConsumer(ASEC)被利用的三无后门。解决方案是使用WMITool查看并删除名为“VBScriptKids_consumer”的恶意脚本。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2648

2648

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?