一、背景介绍:

在之前我们做过Wi-Fi定位劫持实验,其实有关Wi-Fi的攻击方式还有很多,而且其中的大多数需要的设备和操作都很简单。今天就再介绍一种破坏性更强、隐蔽性更高的攻击方式——取消验证洪水攻击。

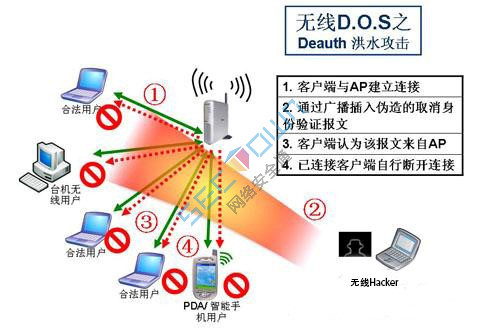

首先了解一下什么是取消验证洪水攻击:国际上称之为De-authenticationFlood Attack,全称为取消身份验证洪水攻击或验证阻断洪水攻击,通常被简称为Deauth攻击,是无线网络拒绝服务攻击的一种形式。它旨在通过欺骗从AP到客户端单播地址的取消身份验证帧来将客户端转为未关联/未认证的状态。下图是其攻击原理图:

通过这张图可以很直观地看出,攻击者向整个网络发送了伪造的取消身份验证报文,从而阻断了合法用户和AP之间的连接。当客户端试图与AP重新建立连接时攻击者还在继续向信道中发送取消身份验证帧,这将导致客户端和AP始终无法重连。

二、准备工作:

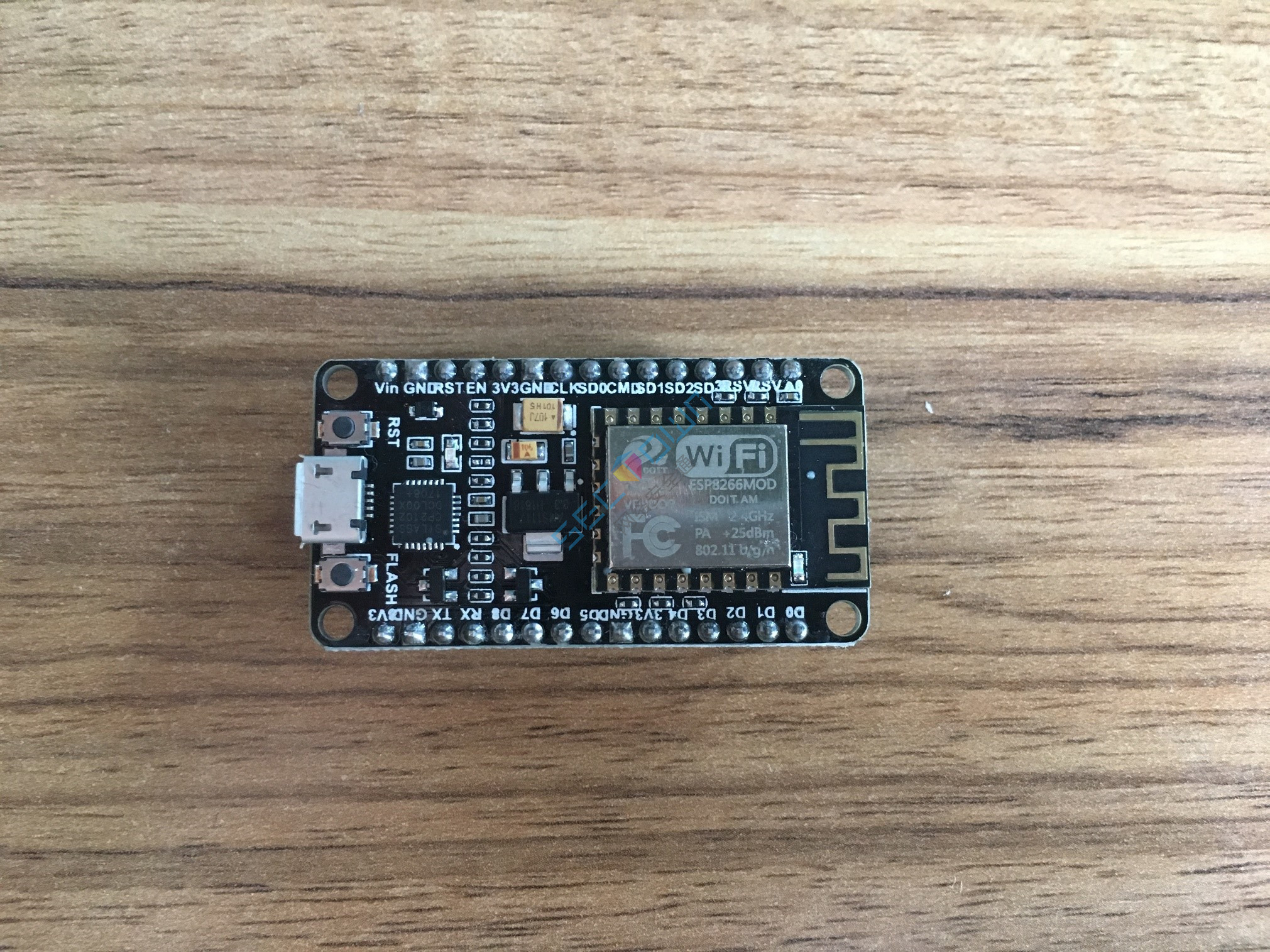

实验所用的设备是集成了ESP8266芯片的开发板NodeMCU。

它是一个开源的物联网平台,使用Lua脚本语言编程。在BadUSB安全实验中我们使用了Arduino IDE编程,它也同样可以支持NodeMCU,只需要添加驱动支持就可以了。

实验中下装到硬件设备的源码来

本文介绍了Deauth攻击,一种无线网络的拒绝服务攻击方式,通过伪造取消身份验证帧断开客户端与AP的连接。实验使用NodeMCU开发板进行,并详细阐述了攻击准备、下装步骤、测试过程及结果。尽管隐蔽性强,但通过启用WPA2认证和管理帧保护可防御此类攻击。

本文介绍了Deauth攻击,一种无线网络的拒绝服务攻击方式,通过伪造取消身份验证帧断开客户端与AP的连接。实验使用NodeMCU开发板进行,并详细阐述了攻击准备、下装步骤、测试过程及结果。尽管隐蔽性强,但通过启用WPA2认证和管理帧保护可防御此类攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?