一、防火墙的概述

1.定义:防火墙是位于两个(或多个)网络间,实施网间访问控制的一组组件的集合。 核心思想:在不安全的网际网环境中构造一个相对安全的子网环境。

2.防火墙需要满足的条件:内部和外部之间的所有网络数据流必须经过防火墙 只有符合安全策略的数据流才能通过防火墙 防火墙自身应对渗透(peneration)免疫(不受各种攻击的影响)

3.功能 :“阻止” :就是阻止某种类型的通信量通过防火墙(从外部网络到内部网络,或反过来) “允许” :功能与“阻止”恰好相反 防火墙必须能够识别通信量的各种类型。不过在大多数情况下防火墙的主要功能是“阻止”。网络安全的屏障(可定制) 过滤不安全的服务:(两层含义) 内部提供的不安全服务 内部访问外部的不安全服务 集中式安全保护(非军事化区) 阻断特定的网络攻击(联动技术的产生)。是监视局域网安全和预警的方便端点 提供包括安全和统计数据在内的审计数据,好的防火墙还能灵活设置各种报警方式。 加密支持功能 认证支持功能 管理功能 记录和报表功能。

二、防火墙的发展历史

1.1986年,美国digital公司在Internet上安装了全球第 一个商用防火墙系统,提出了防火墙概念。 防火墙的发展大致可划分为4个阶段。

2.第一代防火墙: 基于路由器的防火墙 网络访问控制功能通过路由控制来实现 特点: 以访问控制表(ACL)方式实现对分组的过滤 过滤判决的依据可以是地址、端口号、IP标志等 只有分组过滤功能。缺点: 路由协议本身就具有安全漏洞,外部网络要探测内部网络十分容易 路由器上分组过滤规则的设置和配置存在安全隐患 最大的隐患:攻击者可以“假冒”IP地址

3.第二代防火墙:用户化防火墙工具套 特点:将分组过滤功能从路由器中独立出来,并加上审计和告警功能 针对用户需求,提供模块化的软件包 软件可通过网络发送,用户可自己动手构造防火墙。存在的问题 :配置和维护过程复杂、费时 对用户的技术要求高 全软件实现,安全性和处理速度均有局限 实践表明,使用中出现差错的情况很多

4.第三代防火墙: 建立在通用操作系统上的商用防火墙产品 特点: 批量上市的专用防火墙 包括分组过滤或者借用路由器的分组过滤功能 装有专用的代理系统,监控所有协议的数据和指令 保护用户编程空间和用户配置内核参数的设置 安全性和速度大为提高。存在的问题: 作为基础的操作系统及其内核往往不为防火墙管理者所知。由于源码的保密,其安全性无从保证 由于大多数防火墙厂商并非是通用操作系统的厂商,通用操作系统厂商不会对防火墙中使用的操作系统的安全性负责 用户必须依赖两方面的安全支持;一是防火墙厂商;二是操作系统厂商。

5.第四代防火墙: 具有安全操作系统的防火墙 特点: 防火墙厂商具有操作系统的源代码,并可实现安全内核 对安全内核实现加固定处理。即去掉不必要的系统特性,加上内 核特性,强化安全保护 对每个服务器、子系统都作安全处理,一旦黑客攻破了一个服务 器,它将会被隔离在此服务器内,不会对网络的其他部分构成威 胁。具有安全操作系统的防火墙 在功能上包括分组过滤、应用网关、电路级网关,且具有加密与 认证功能 透明性好,易使用。

三、常见的防火墙产品

1.一般的路由器、个人防火墙:天网、瑞星、Norton、NOD32 软件防火墙: Check Point Firewall-1 Microsoft ISA Server 硬件防火墙 思科IOS防火墙,适用于中小型企业 NetScreen公司高端防火墙,采用专用集成电路(ASIC)芯 片 国内,安氏、华为、清华等,采用网络处理器(NP)芯片。

四、防火墙的几种常见类型

1.分组过滤防火墙 双宿主主机防火墙 屏蔽主机防火墙 屏蔽子网防火墙。

2.分组过滤防火墙:又称包过滤防火墙或屏蔽路由器。 首先检查经过路由器的数据包源地址、目的地址、TCP端口、 UDP端口等参数,再由策略决定是否允许该数据包通过,并对其进行路由选择转发。

特点: 屏蔽路由器作为内外连接的唯一通道, 要求所有的报文都必须在此通过检查。 实现IP层的安全

缺点: 是网络中的“单失效点” 不支持有效的用户认证,不提供有用的日志 安全性低

3.双宿主主机防火墙:就是用一台装有两块网卡的堡垒主机做防火墙。两块网卡分别与内部网和外部网相连。 堡垒主机上运行着防火墙软件,采用代理服务的方 法,转发报文和提供服务等。

堡垒主机的作用: 阻止IP层通信 实现应用层安全 中间转接作用

优缺点: 堡垒主机的系统软件可用于身份认证和维护系统日志,有利于进行安全审计 仍然是“单失效点” 隔离了一切内部网与Internet的直接连接 代表产品:ISA防火墙

4.屏蔽主机防火墙: 分组过滤路由器连接外部网络 运行网关软件的堡垒主机安装在内部网络 提供了较高的安全等级 过滤路由器是否正确配置,是防火墙安全与否的关键 路由表应受到严格保护

5.屏蔽子网防火墙:最安全的防火墙系统。在内部网络和外部网络之间建立一个被隔离的子网(非军事区,Demilitarized Zone,DMZ),也称为屏蔽子网 在很多实现中,两个分组过滤路由器放在子网的两端,内部网络和外部网络均可访问被屏蔽子网,但禁止它们穿过屏蔽子网进行通信。通常将堡垒主机、各种信息服务器等公用服务器放于 DMZ中 堡垒主机通常是黑客集中攻击的目标,如果没有DMZ,入侵者将可以监听整个内部网络;有了 DMZ,堡垒主机不再是“单一失效点。

五、防火墙的几种常用技术

1.数据包过滤技术:一种简单、高效的安全控制技术。(系统在网络层检查数据包,与 应用层无关。)

工作原理:依据在系统内设置的过滤规则(通常称为访问控制表ACL——Access Control List)对数据流中每个数据包包头中的参数或它们的组合进行检查,以确定是否允许该数据包进出内部网络。

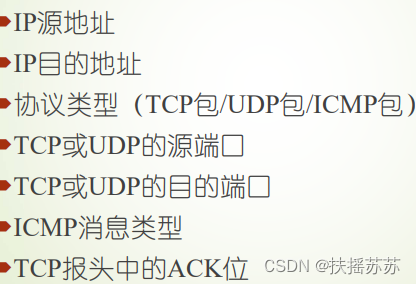

包过滤一般要检查(网络层的IP头和传输层的头):

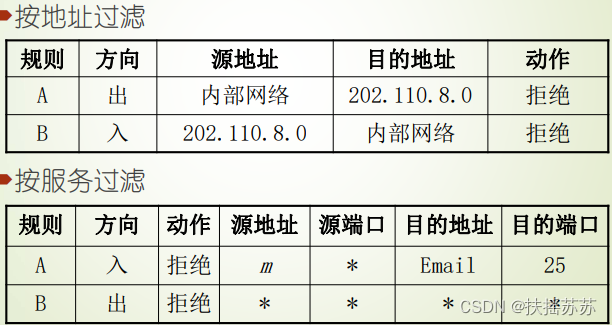

包过滤的方式:

优点: 逻辑简单,价格便宜,易于安装和使用,网络性能和透明性好 主要缺点: 安全控制的力度只限于源地址、目的地址和端口号等, 不能保存与传输或与应用相关的状态信息,因而只能进行较为初步的安全控制,安全性较低; 数据包的源地址、目的地址以及端口号等都在数据包的 头部,很有可能被窃听或假冒。

注意:创建规则比较困难,且易产生冲突; 规则过于复杂并难以测试,必须要用手工或用仪器才能彻底检测规则的正确性; 对特定协议包的过滤 FTP协议:使用两个端口,因此要作特殊的考虑 UDP协议:要对UDP数据包进行过滤,防火墙应有动态数据包过滤的特点。

两条规则的条件相同,应用却相反,那么这两条规则中后面的规则完全失效, 这样的冲突为规则严重冲突。 两条规则的条件相同或有部分重叠,应用相同,那么这两条规则中后面的规则完全或部分失效,这样的冲突为规则的冗余冲突。两条规则的条件有部分重叠,应用相反,那么这两条规则中后面的规则部分失效,这样的冲突为规则的不严重冲突

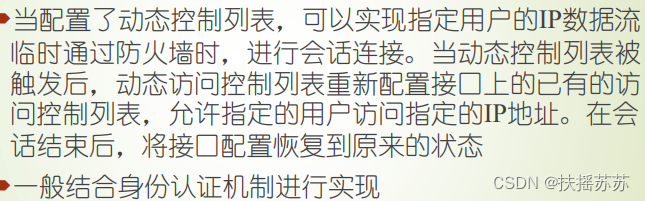

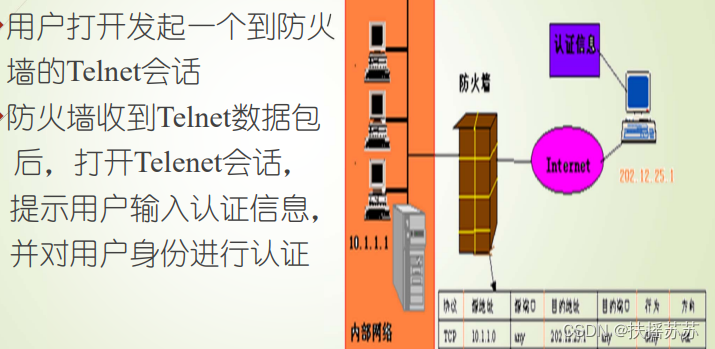

2.动态包过滤技术

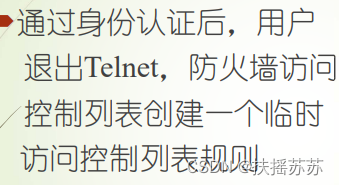

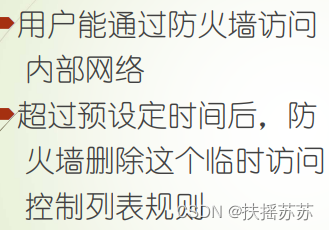

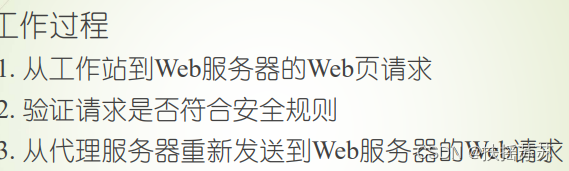

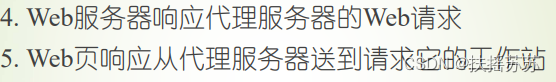

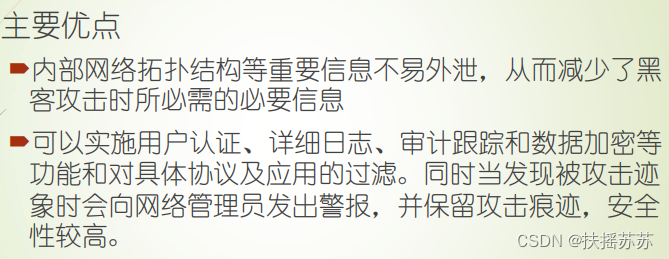

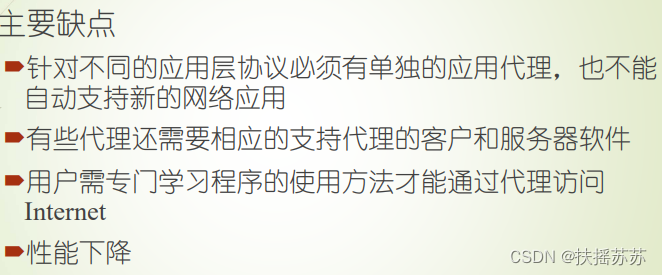

3.代理服务器技术:是运行于连接内部网络与外部网络的主机(堡垒主机)上的一种应用,是一种比较高级的防火墙技术。

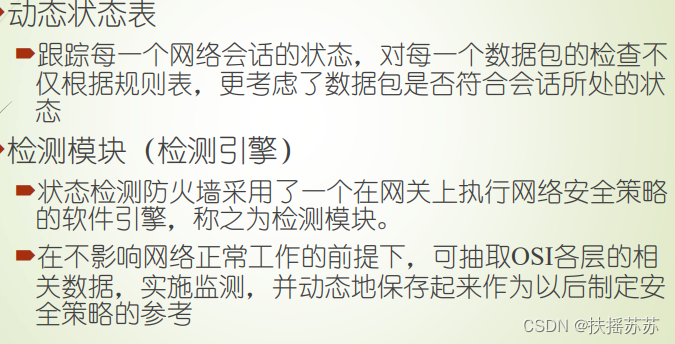

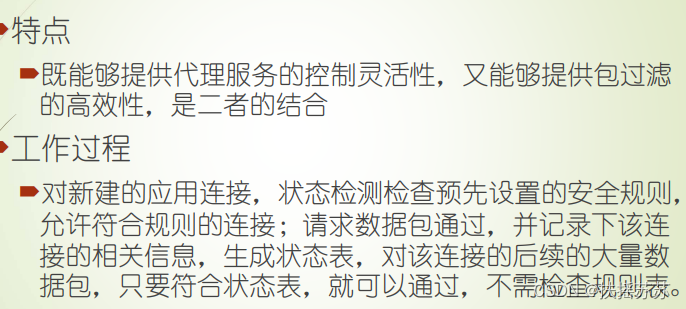

4.状态检测技术:

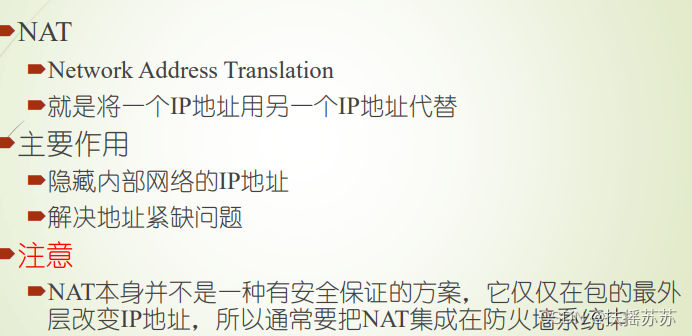

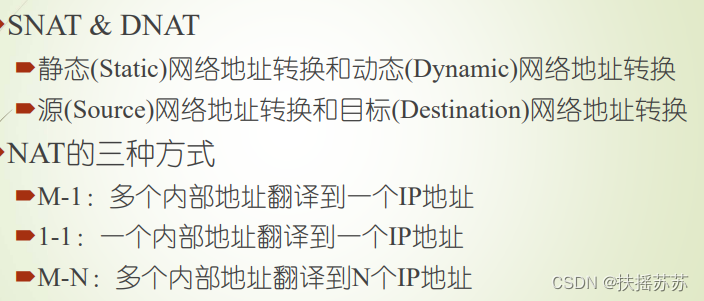

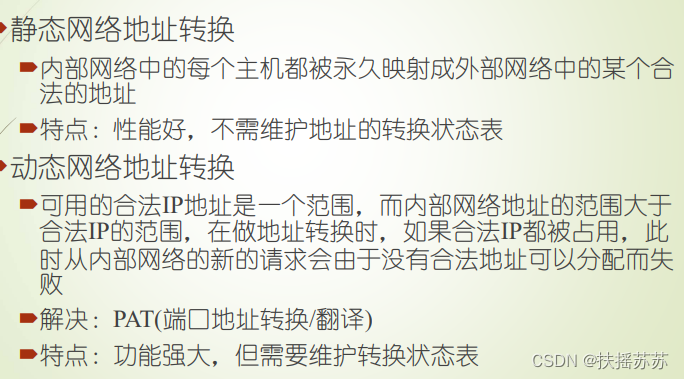

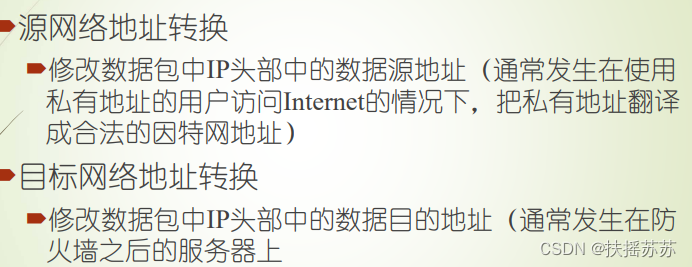

5.网络地址转换技术:

六、防火墙的局限性

网络的安全性通常是以网络服务的开放性和灵活性为代价的 防火墙的使用也会削弱网络的功能: 由于防火墙的隔离作用,在保护内部网络的同时使它与外部网络的信息交流受到阻碍; 由于在防火墙上附加各种信息服务的代理软件,增大了 网络管理开销,还减慢了信息传输速率,在大量使用分布式应用的情况下,使用防火墙是不切实际的。

防火墙只是整个网络安全防护体系的一部分,而且防火墙并非万无一失: 只能防范经过其本身的非法访问和攻击,对绕过防火墙 的访问和攻击无能为力; 不能解决来自内部网络的攻击和安全问题; 不能防止受病毒感染的文件的传输; 不能防止策略配置不当或错误配置引起的安全威胁; 不能防止自然或人为的故意破坏; 不能防止本身安全漏洞的威胁。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?