20212408 2023-2024-2《网络与系统攻防技术》实验五实验报告

文章目录

一、实验内容

1.1 知识回顾

1.2实验内容

- 从besti.edu.cn中选择一个DNS域名进行查询,获取信息

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题;并练习使用Google hack搜集技能完成搜索

二、实验过程

2.1 从besti.edu.cn中选择一个DNS域名进行查询,获取信息

(1) DNS注册人及联系方式

用whois命令获取DNS注册人及联系方式、IP地址注册人及联系方式

WHOIS是一个用于查询域名、IP地址等信息的协议,它提供了一种查询域名注册信息的方式。可以使用WHOIS命令在命令行中查询域名的注册信息。

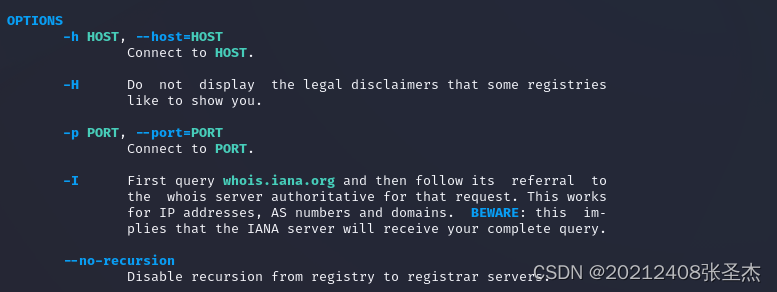

在kali虚拟机中输入:man whois可以查看whois指令的具体使用方法。

具体的操作主要包括:

-h HOST, --host=HOST:连接到指定的WHOIS服务器。可以使用这个选项指定查询的WHOIS服务器。

-H:不显示一些注册机构喜欢展示的法律声明。

-p PORT, --port=PORT:连接到指定端口的WHOIS服务器。可以使用这个选项指定查询的端口。

-I:首先查询whois.iana.org,然后根据其引荐查询该请求的WHOIS服务器。这适用于IP地址、AS号和域名。注意:这意味着IANA服务器将接收到您的完整查询。

–no-recursion:禁用从注册表到注册商服务器的递归查询。

本次实验直接使用:whois besti.edu.cn即可。

但是发现校园网拒绝连接,可能和学校服务器的防火墙的原因。

然后再主机上尝试去和校园官网进行连接,但是whois在Windows中无法使用,于是我在网上搜索后可以使用如下代码进行扫描:

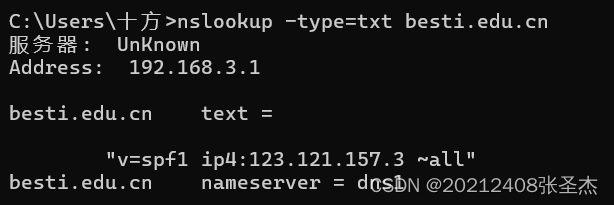

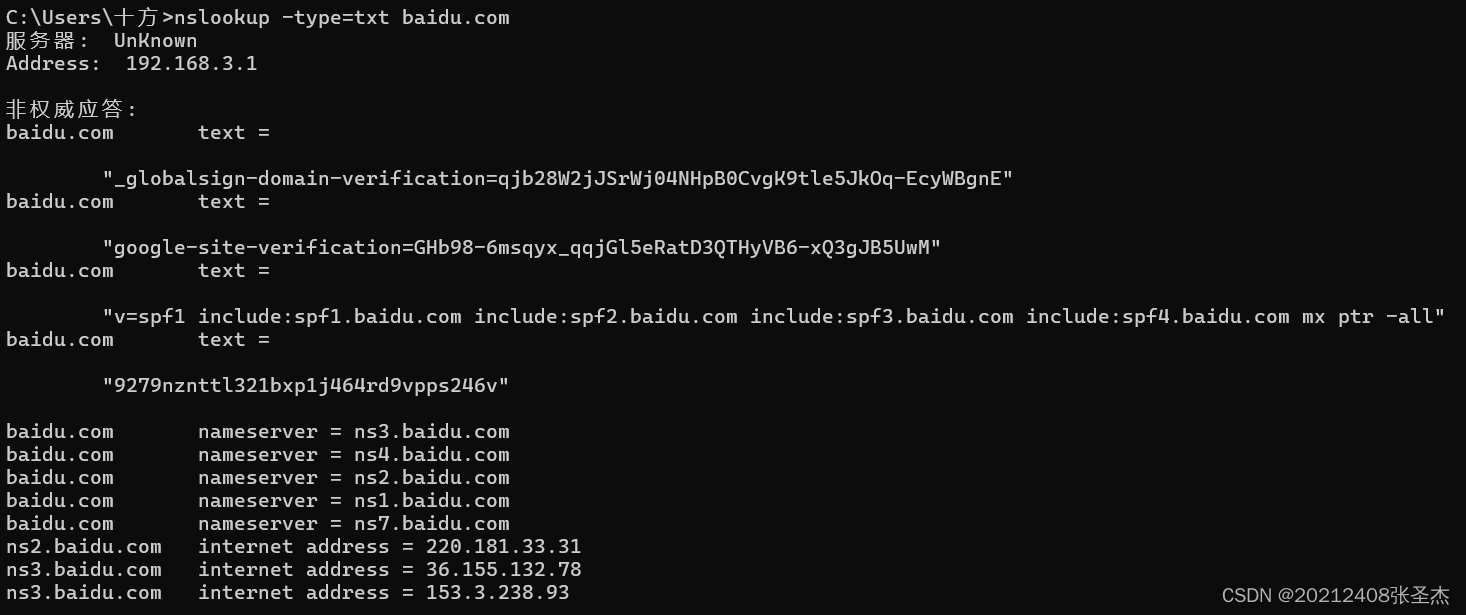

nslookup -type=txt besti.edu.cn

nslookup:用于查询域名系统(DNS)信息的命令行工具。

-type=txt:指定查询的记录类型为TXT记录。

besti.edu.cn:要查询的域名。

查询结果如下:

由图可知查询的结果为允许域名besti.edu.cn的 SPF 记录指定了发送电子邮件的 IP 地址范围,并设置了软失败(~all)的策略。这意味着不在该 IP 地址范围内的发送者可以发送电子邮件,但会标记为可能不是可信的发送者。besti.edu.cn主要 DNS 服务器的域名为dns1。

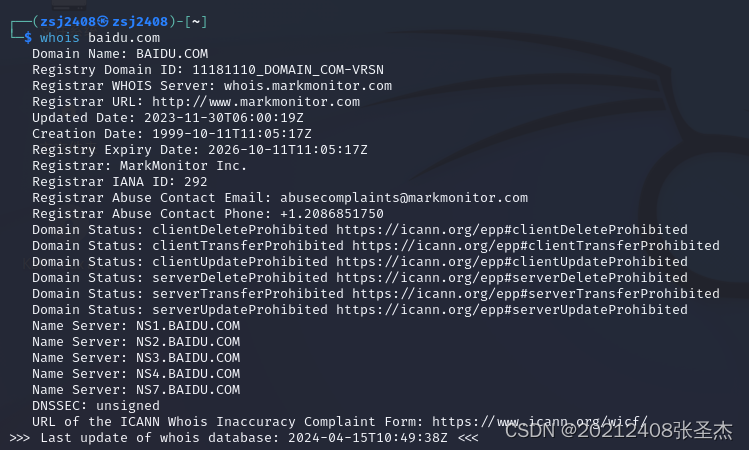

于是改为扫描百度的网站,具体扫描的结果如下:

kali虚拟机:

Windows主机:

具体的解释如下:

域名:BAIDU.COM

注册商:MarkMonitor Inc.

注册日期:1999年10月11日

更新日期:2023年11月30日

更新日期:2026年10月11日

域名状态:包括客户端删除禁止、客户端转移禁止、客户端更新禁止、服务器删除禁止、服务器转移禁止、服务器更新禁止等状态。

域名服务器:NS1.BAIDU.COM、NS2.BAIDU.COM、NS3.BAIDU.COM、NS4.BAIDU.COM、NS7.BAIDU.COM

DNSSEC:未签名

另外,还提供了注册商的联系方式,包括补款邮箱和电话号码如下。

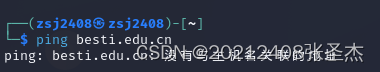

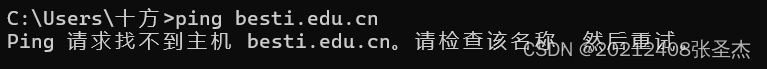

(2) 该域名对应IP地址

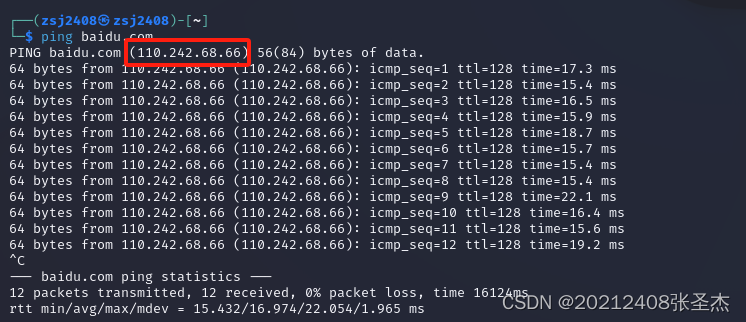

对于查询该域名的IP可以采取的措施就比较多了,首先可以尝试使用ping命令。

结果发现校园网站还是无法查看,保护的比较全面,于是还是选择使用baidu.com

百度可以很明显的看到IP地址为110.242.68.66

根据指导书的提示,尝试使用dig指令。首先介绍一下什么是dig指令。

dig是一个在Unix、Linux等类似系统上用于查询DNS域名服务器的命令行工具。它的全称为“Domain Information Groper”,dig支持各种类型的DNS查询,包括获取域名对应的IP地址、查找域名的MX、记录查询域名的NS记录等。还可以指定要查询的DNS服务器和端口,并提供详细的查询结果,包括响应时间、响应的权威性等信息。dig的使用方式非常灵活,可以通过不同的选项来定制查询的方式和结果的显示格式。

dig besti.edu.cn

使用指令,再次查看校园网。

查询结果如下:

global options: +cmd:指定了全局选项,表示在命令行中使用了+cmd选项。

Got answer:表示已收到回答。

HEADER:显示了DNS响应的头部信息,包括操作码(opcode)为查询(QUERY)、状态(status)为无错误(NOERROR)、标识(id)为57139等信息。

flags:标志字段显示了查询的属性,其中qr表示这是一个响应消息(而不是查询消息),rd表示递归查询,ra表示递归可用。

QUESTION SECTION:显示了查询部分的信息,其中besti.edu.cn是查询的域名,IN表示查询类型为A记录(获取域名对应的IP地址)。

AUTHORITY SECTION:显示了授权部分的信息,其中besti.edu.cn是域名的授权部分,SOA表示授权信息的类型为SOA(Start of Authority),dns1.dns.besti.edu.cn是主权威DNS服务器的名称,后面的数字是一些与DNS记录相关的参数。

Query time:显示了查询耗时,这里是7毫秒。

SERVER:显示了响应的DNS服务器的IP地址和端口号。

WHEN:显示了查询的时间戳。

MSG SIZE rcvd:显示了接收到的消息大小,这里是85字节。

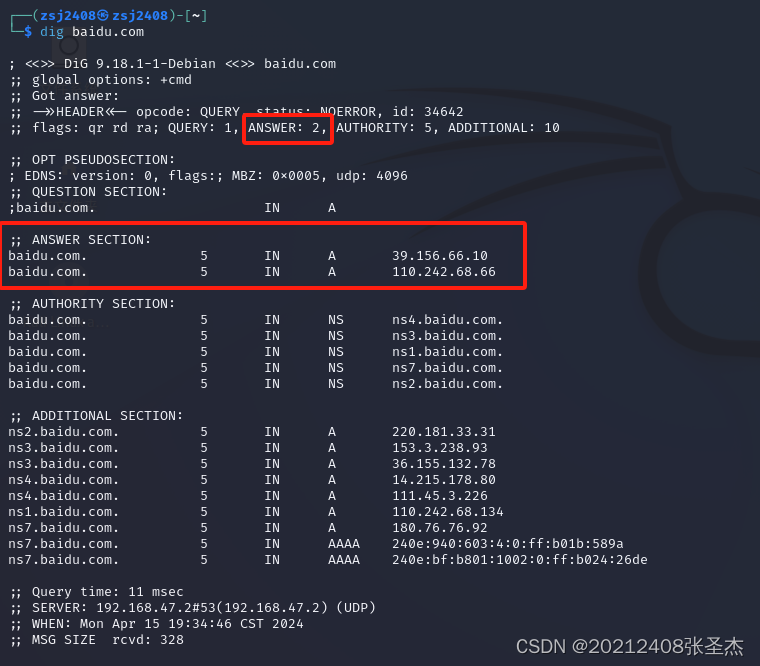

使用dig对百度进行同样的操作:

发现此时便能找到来自百度的answer。

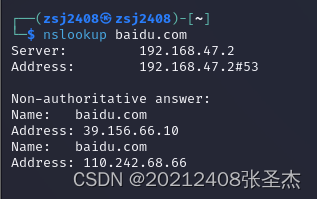

然后使用nslookup baidu.com

可以查看到很简洁的结果,DNS解析,返回了两个IP地址:39.156.66.10和110.242.68.66。这些IP地址是百度网站的服务器IP地址,用于在互联网上访问百度网站。

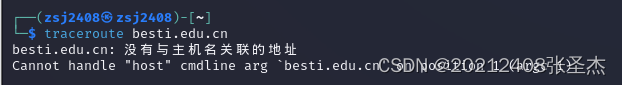

然后使用traceroute命令进行路由侦查

traceroute是一个网络诊断工具,用于跟踪数据包从源到目的地的路径。它通过发送一系列的UDP数据包到目的地,并记录每个数据包经过的路由器,从而确定数据包的传输路径。

traceroute besti.edu.cn

发现仍然没有任何用,还是啥都看不到,于是再次去测试百度。

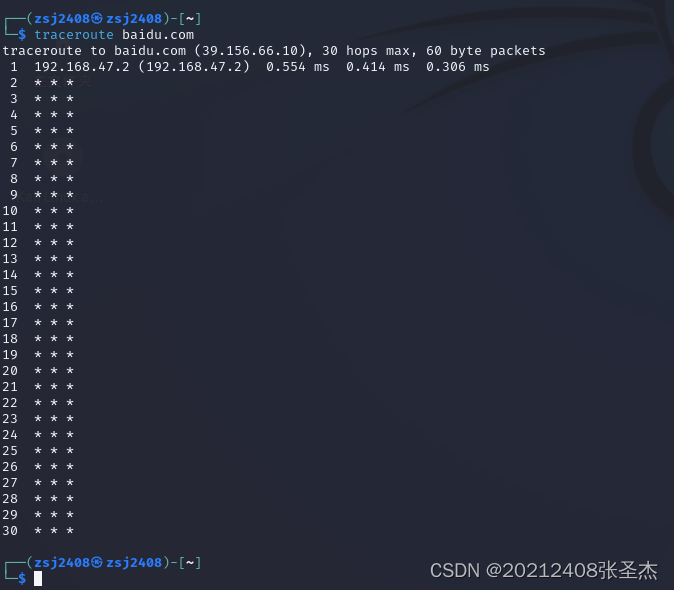

traceroute baidu.com

结果发现我的电脑到达百度的过程,只有我的本机可见,其他的都是星号,只有第一跳(本地路由器)显示了IP地址和延迟输出时间,而后续的跳数(2到30跳)都显示了星号*,表示无法获得响应或超时。这可能是由于中间路由器或目标服务器对ICMP消息进行了阻止或过滤,(traceroute使用的是UDP包,但路由器返回ICMP消息)导致无法获得完整的路由路径信息。

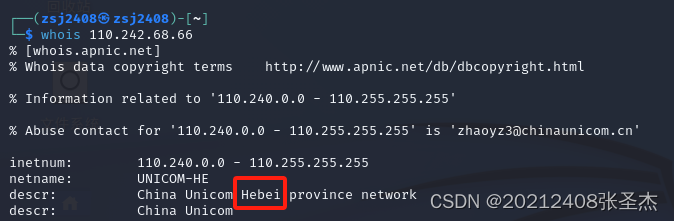

(3)IP地址注册人及联系方式

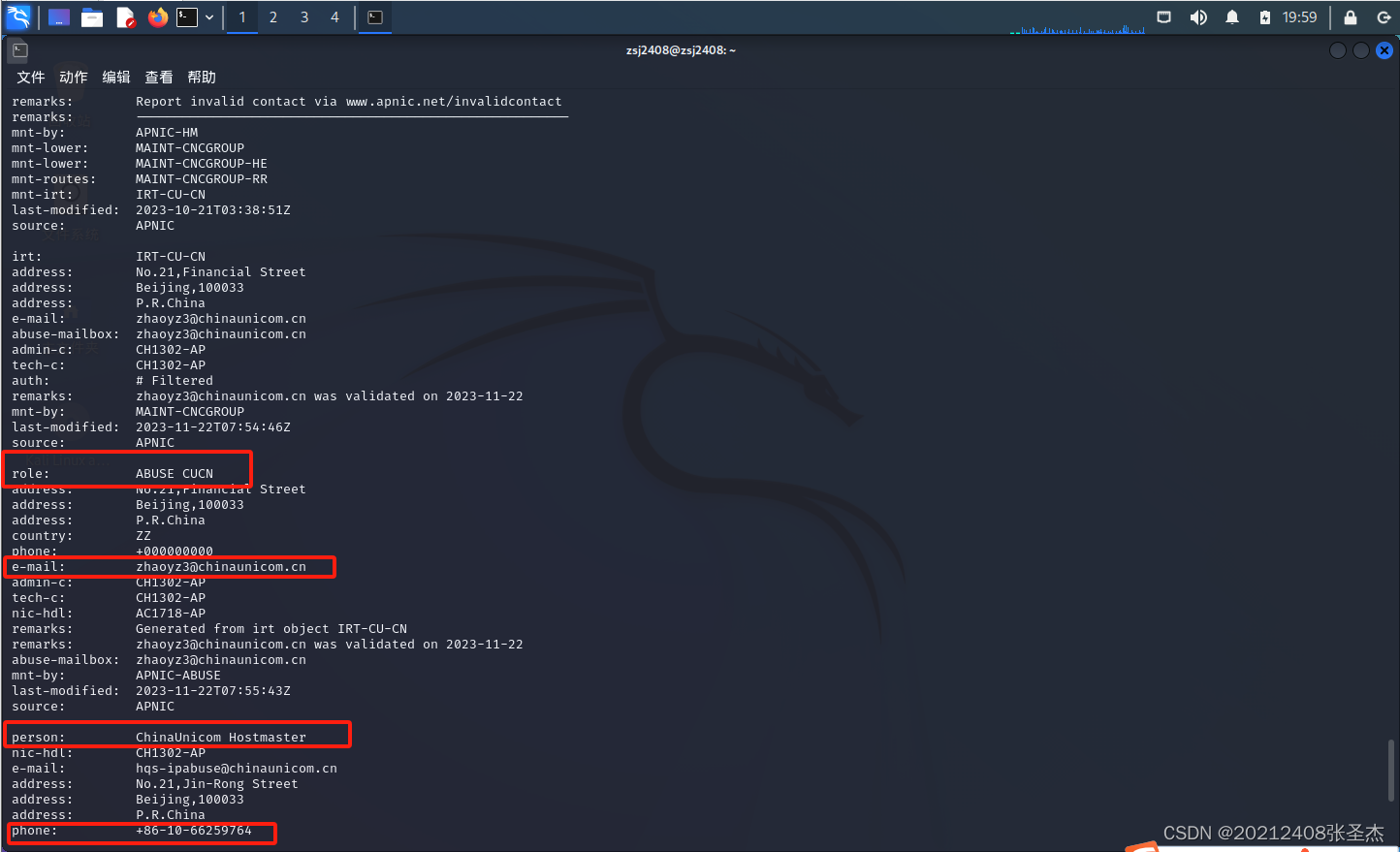

想要知道IP地址注册人和联系方式,可以通过刚刚查询到的IP地址进行反查:

whois 110.242.68.66

查询具体结果如下:

以ip为切入口查询ip的注册人、联系方式和地理位置。图中红色标出的就是注册人联系方式和位置等信息。

(4)IP地址所在国家、城市和具体地理位置

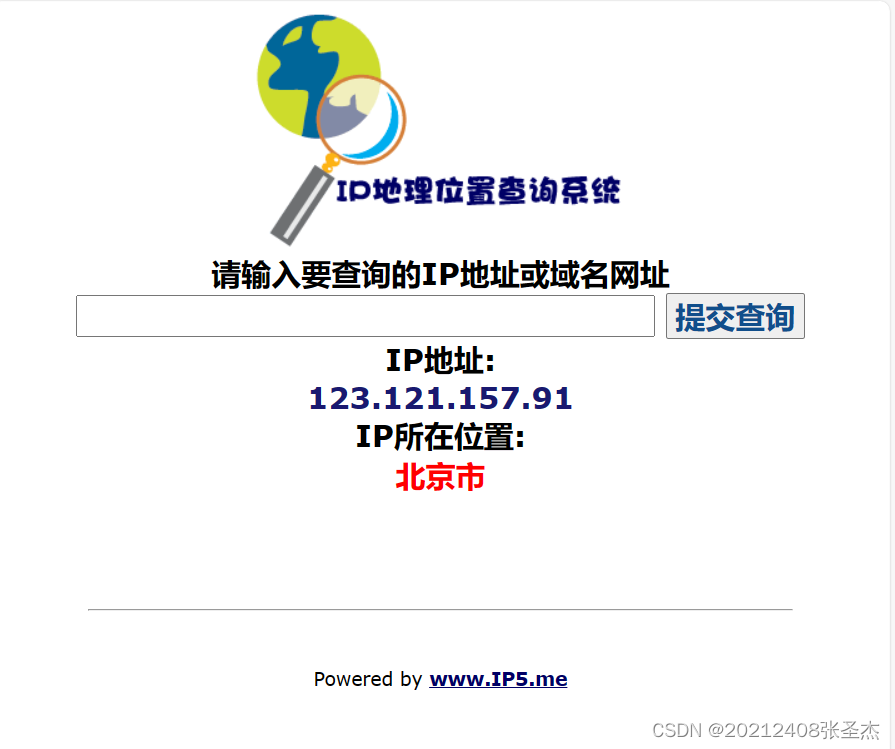

在线工具:

根据PPT上提供的在线工具,可以查询本机所在的IP所在地址。

可以直接获取本机的IP归属地。

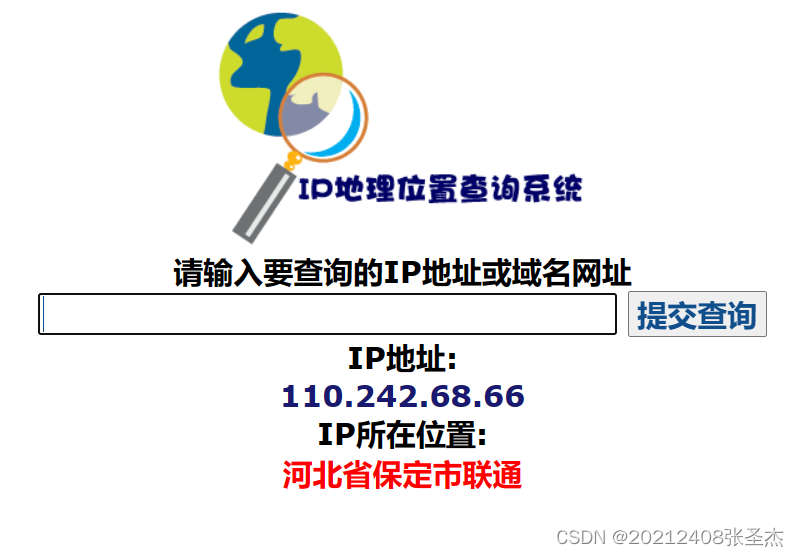

同时对上面查询到的百度的IP进行测试,结果如图:

发现百度的IP地址竟然是在河北。

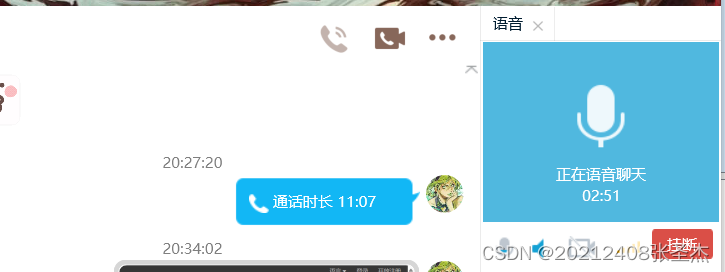

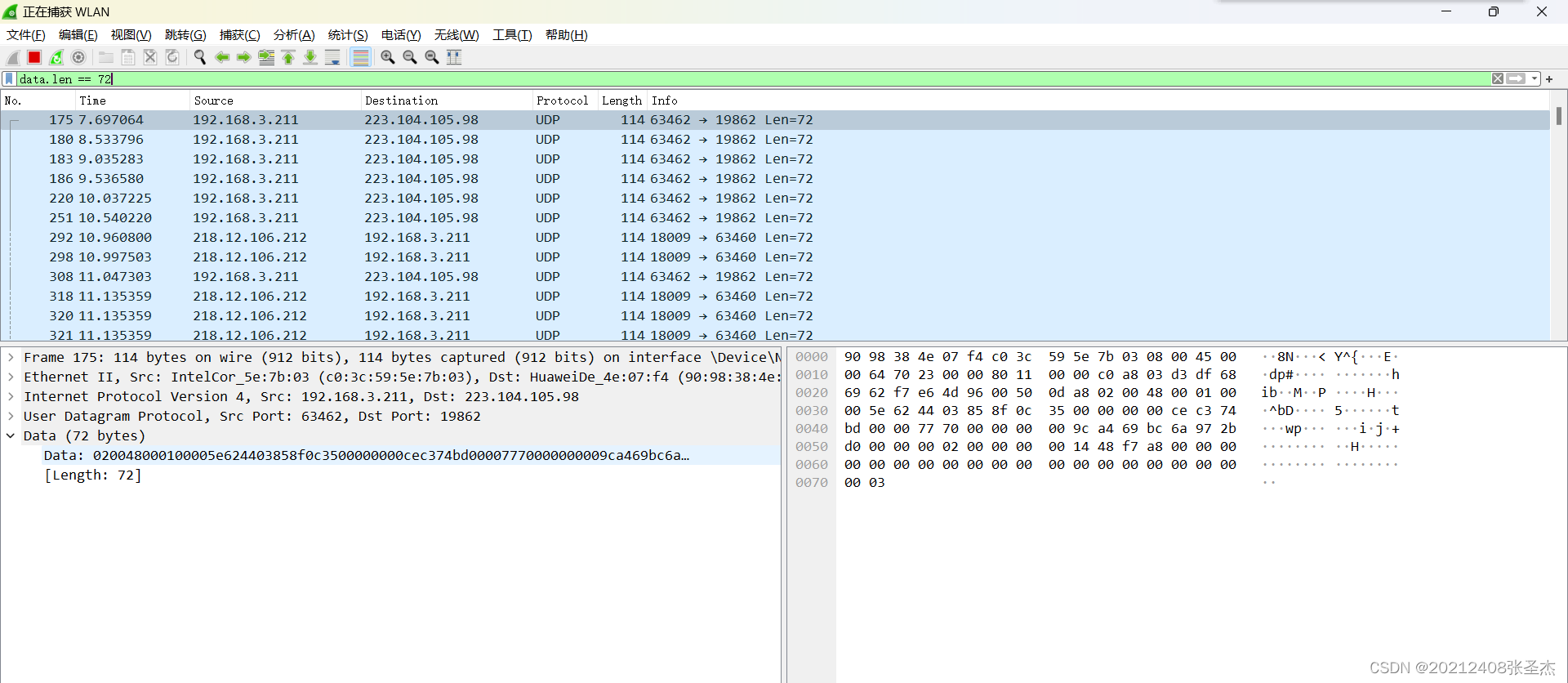

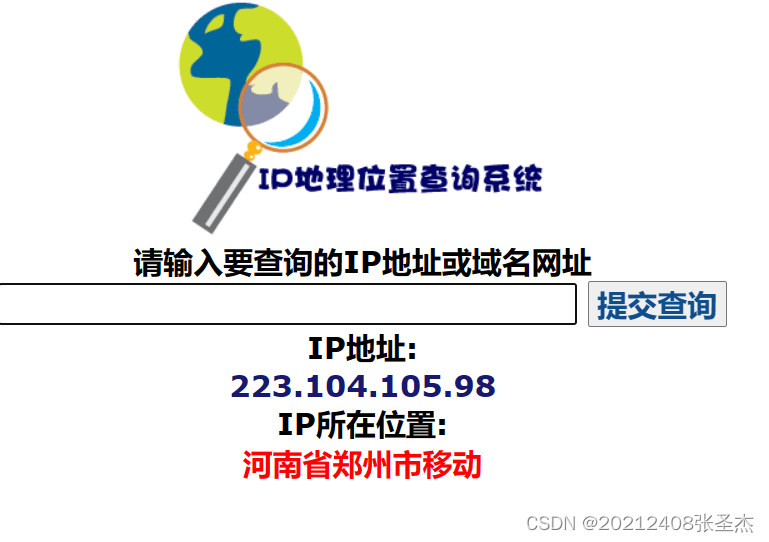

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

启动wireshark进行抓包,然后拨打QQ电话,这时接不接通都可以,会弹出大量的通信包

然后由图可知,对方的ip地址为223.104.105.98,经过查询后发现地址确实准确

至此完成实验要求。

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

nmap是一个网络探测和安全审核工具,用于发现主机和服务,并分析它们的安全性。它可以帮助管理员识别网络上哪些主机正在开放、哪些服务正在运行以及它们的版本号等信息。在不同的网络上运行,并支持多种扫描技术,包括TCP连接扫描、UDP扫描、SYN扫描等。

-sS:使用TCP的SYN进行扫描,也称为SYN扫描,用于快速扫描目标主机的开放端口。

-sT:使用TCP进行扫描,也称为连接扫描,与常规TCP连接类似,但不会完成TCP三次握手。

-sA:使用TCP的ACK进行扫描,用于判断目标主机的防火墙规则。

-sU:UDP扫描,用于扫描目标主机的UDP端口。

-sV:探测服务/版本信息,用于识别目标主机上运行的服务及其版本号。

-O:启用操作系统检测,尝试识别目标主机的操作系统类型和版本。

-Pn:将所有主机视为在线,跳过主机发现阶段,直接对目标主机进行扫描。

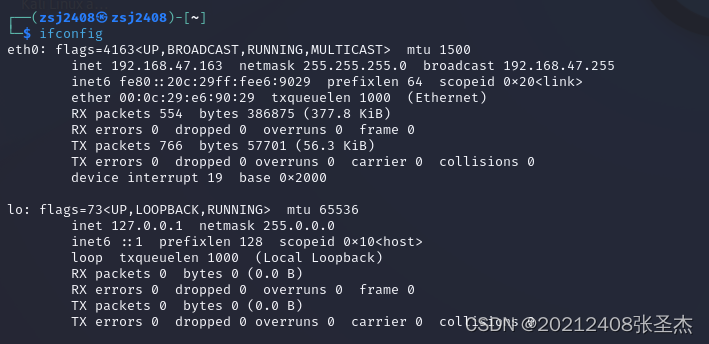

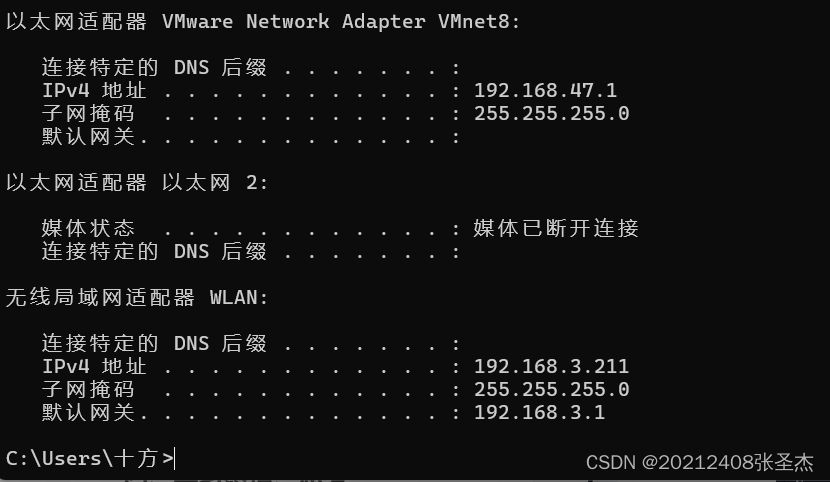

首先查看自己的主机和虚拟机的ip

可以得到主机的ip为:192.168.47.1

可以得到虚拟机的ip为:192.168.47.163

主机和靶机的子网掩码均为255.255.255.0,可知所属网段为192.168.47.0/24

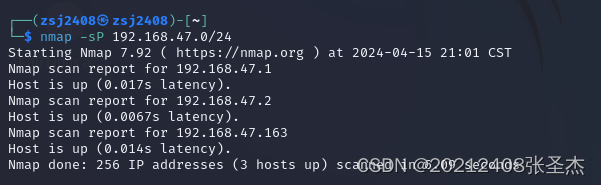

① 靶机ip地址是否活跃

需要使用到的指令如下:

namp -sP 192.168.47.0/24 //可以查看这一网段下活跃的主机。

查询后会提示出“Host is up”可知主机活跃,同时可以看到主机的地址。

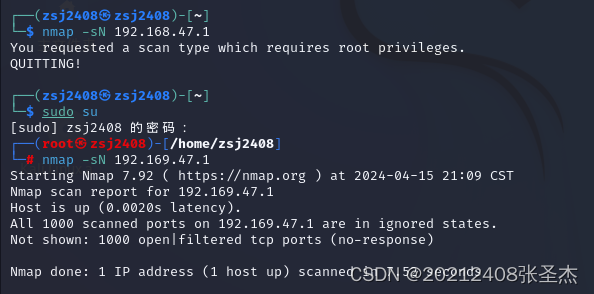

nmap -sn 192.168.47.1

该命令将使用nmap对 IP 地址192.168.47.1进行主机查找扫描,而不是进行端口扫描。将尝试确定该 IP 地址是否在线,并列出在线主机的 IP 地址。

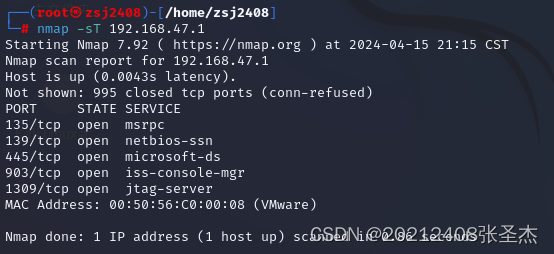

② 靶机开放了哪些TCP和UDP端口

选取活跃的主机192.168.47.1作为靶机来进行扫描

首先对TCP的端口进行扫描。

nmap -sT 192.168.47.1 //查看TCP端口

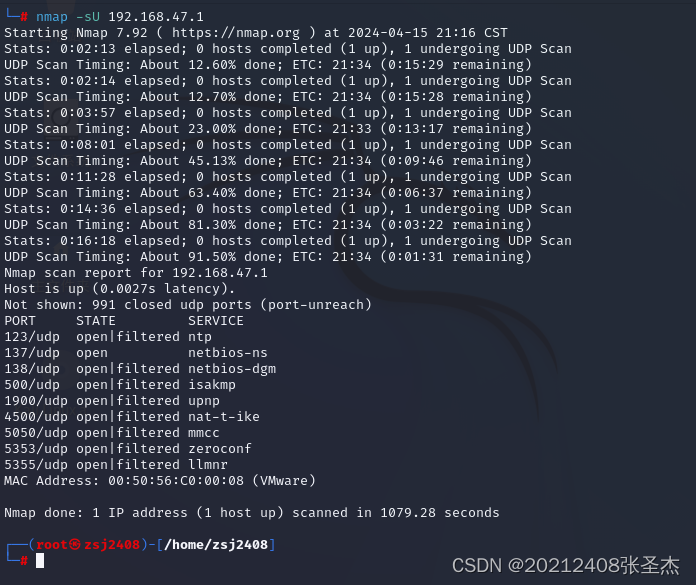

输入以下命令扫描udp端口情况:

nmap -sU 192.168.47.1

扫描时间有亿点久,不知道啥情况,不过最终还是扫描出来了。

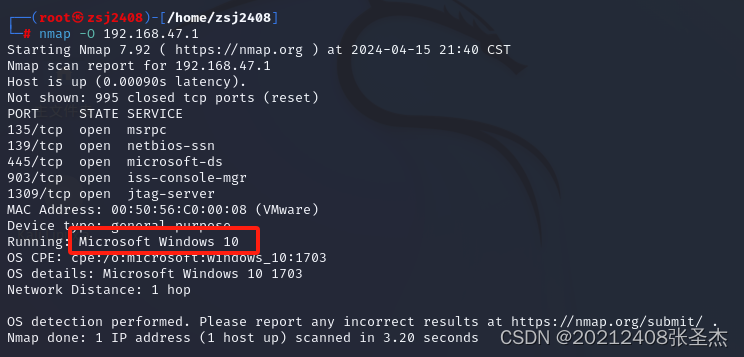

③ 靶机安装了什么操作系统,版本是多少

使用如下指令扫描主机,命令如下:

nmap -O 192.168.47.1

得到结果如下:

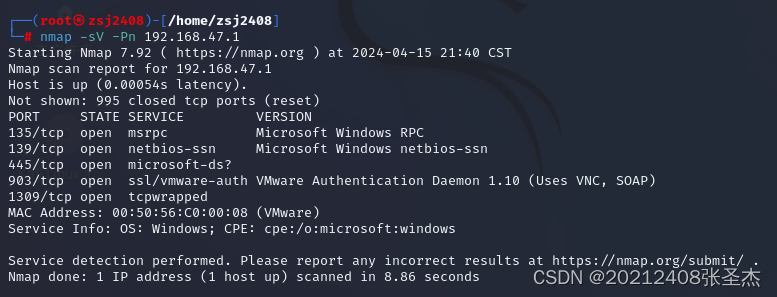

④ 靶机上安装了哪些服务

使用指令:

nmap -sV -Pn 192.168.47.1

其中-Pn可以绕过主机存活性探测,将所有主机视为在线。如下图的结果可以看出每个端口后面都显示了端口的服务和版本。

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

Nessus是一款知名的网络漏洞扫描工具,用于评估计算机系统、网络设备和应用程序中存在的安全漏洞。Nessus通过扫描目标系统并分析其安全配置,检测系统中可能存在的漏洞。

具体可以参考教程:nessus安装教程

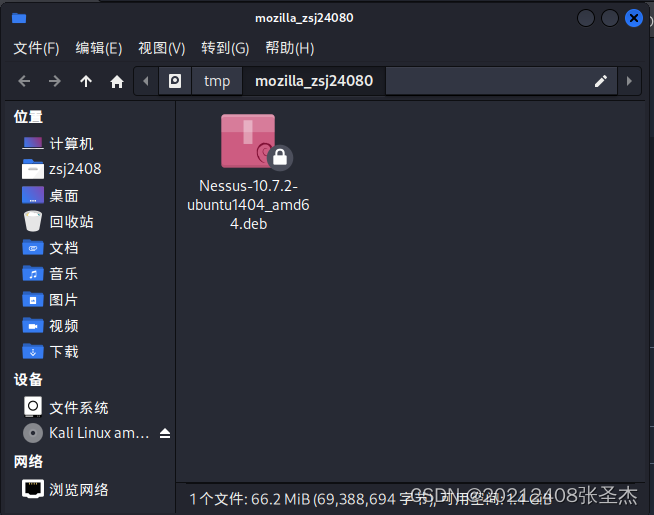

2.4.1 nessus安装文件位置,

首先根据自己kali虚拟机的操作系统版本进行下载相应的nessus,下载结果是.deb文件,在kali虚拟机下解压。

可以直接在kali的浏览器中完成下载,然后打开终端,进入刚刚下载的对其进行解压:

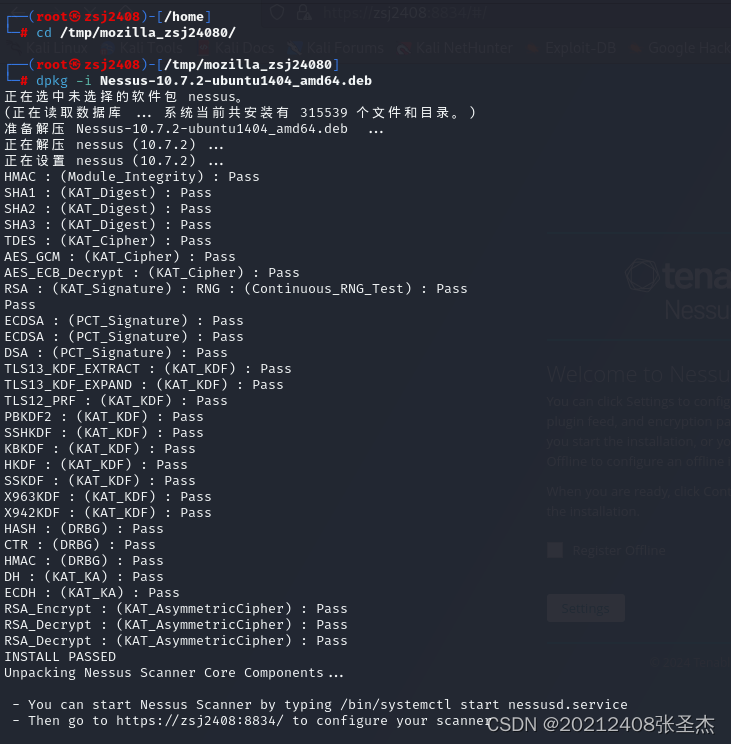

dpkg - i Nessus-10.7.2-ubuntu1404_amd64.deb

对文件进行解压安装。

然后访问https://zsj2408:8834/登录nessus,设置用户名和密码。

接下来的选项位置需要注意,一个要选managed scanner和tenable.sc。

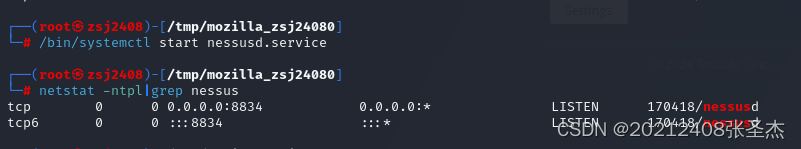

2.4.2在命令行中启动nessus

/bin/systemctl start nessusd.service //启动nessus

查看自己的服务是否开启成功netstat -ntpl|grep nessus,如出现以下tcp流和端口则说明启动成功。

然后安装ufw工具,apt-get install ufw

并将防火墙关闭

2.4.3获取激活码和识别码

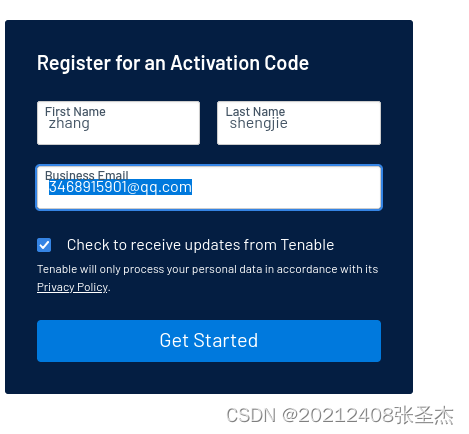

首先根据http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code这个网站进行用户名和邮箱进行主次,然后通过邮箱获取自己的注册激活码。

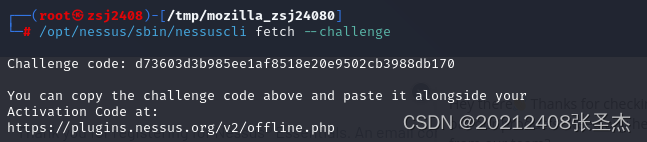

然后需要使用指令:/opt/nessus/sbin/nessuscli fetch --challenge可以获取识别码。

2.4.4 下载核心框架和证书并完成安装

登录https://plugins.nessus.org/v2/offline.php,提交自己的识别码和激活码,获取Nessus核心框架和证书下载链接,并将离线的安装包下载至指定的位置。

然后将下载下来的安装包移动到/opt/nessus目录下。

然后使用指令对框架进行更新。

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

更新和自动适用证书

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

然后即可登录用户名和密码,然后就可以使用nessus了。

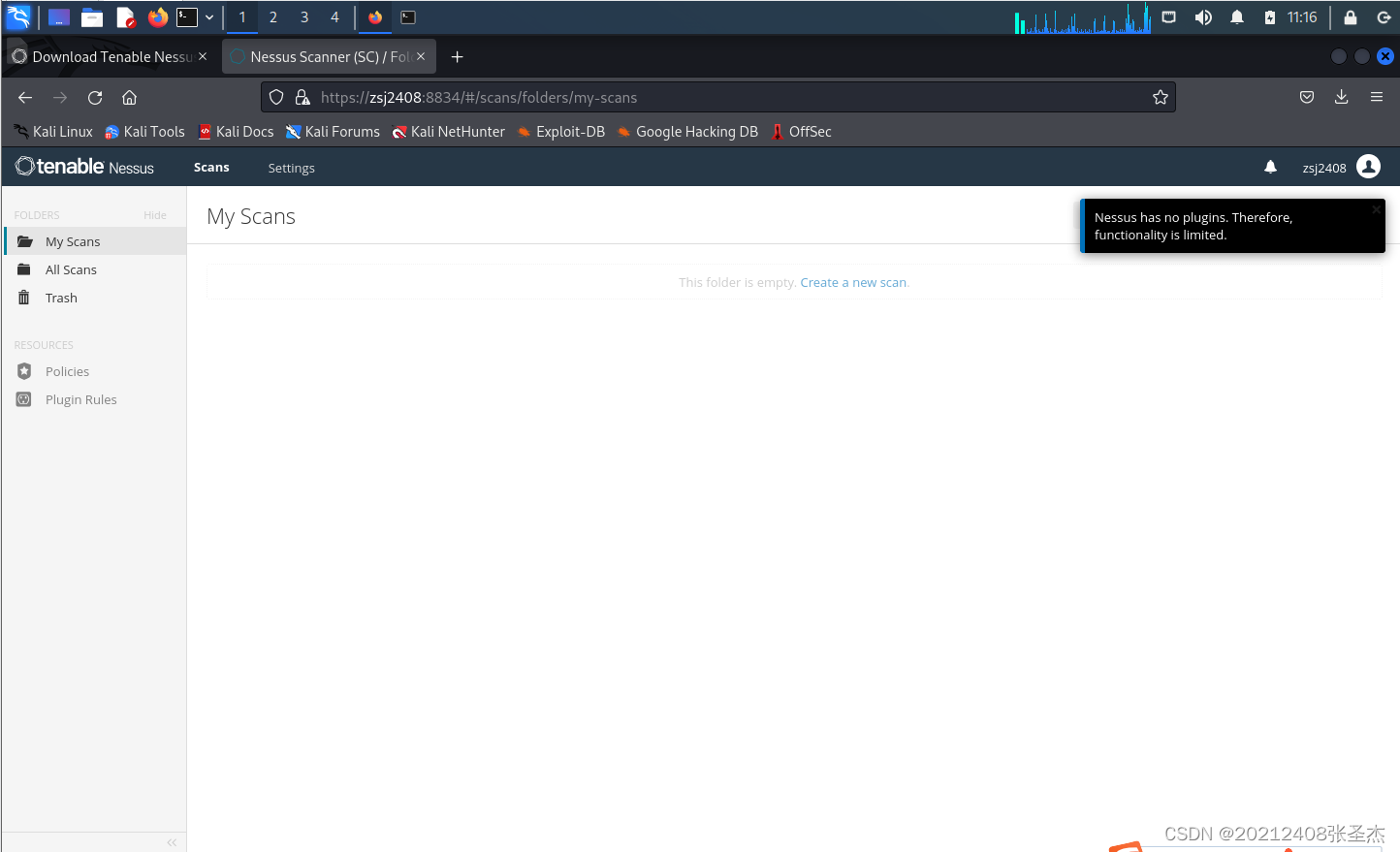

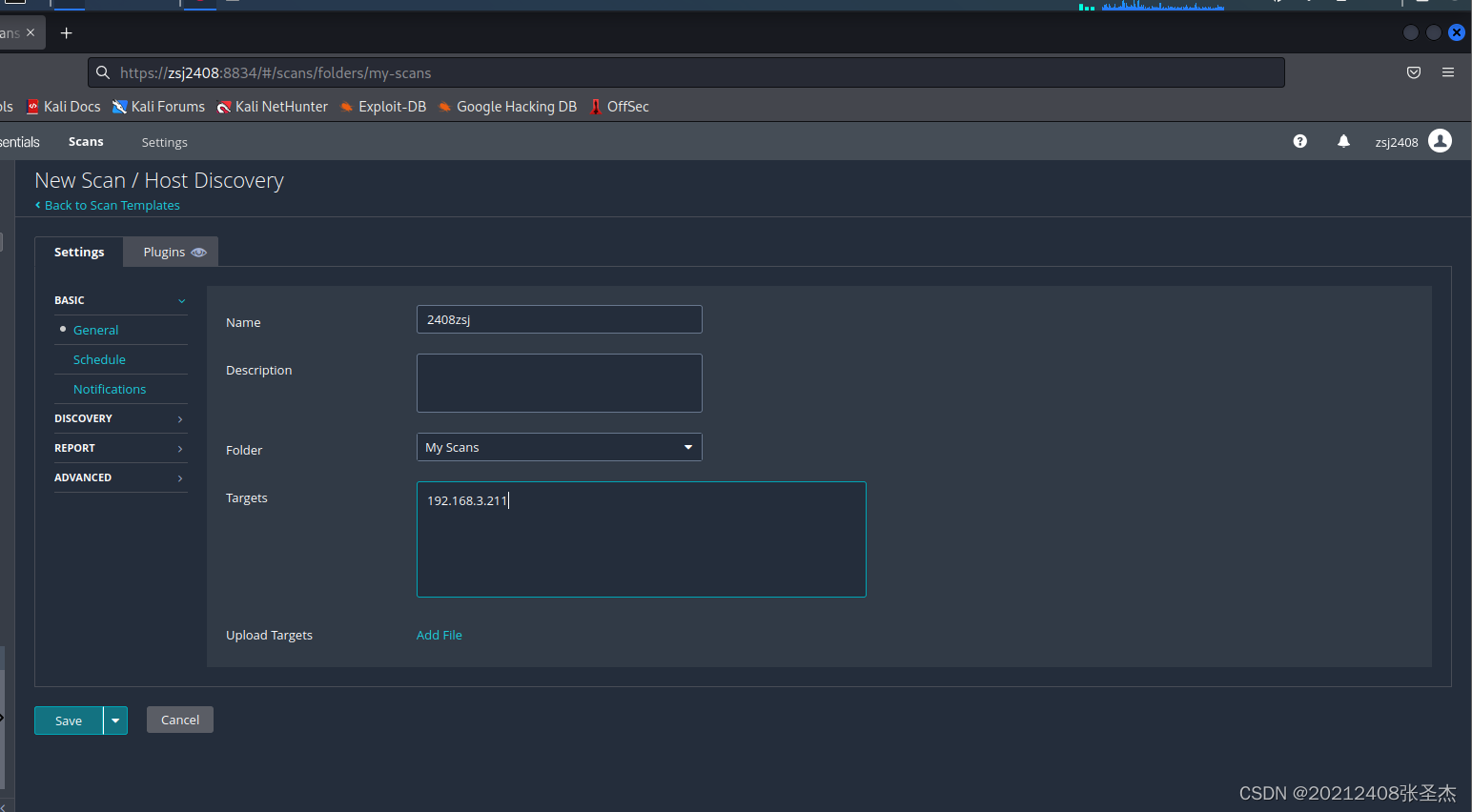

2.4.5 使用nessus扫描

安装完插件以后,点击右上角的创建scan,输入需要扫描的主机的ip以及相关的选项,就可以点击小箭头开始运行。

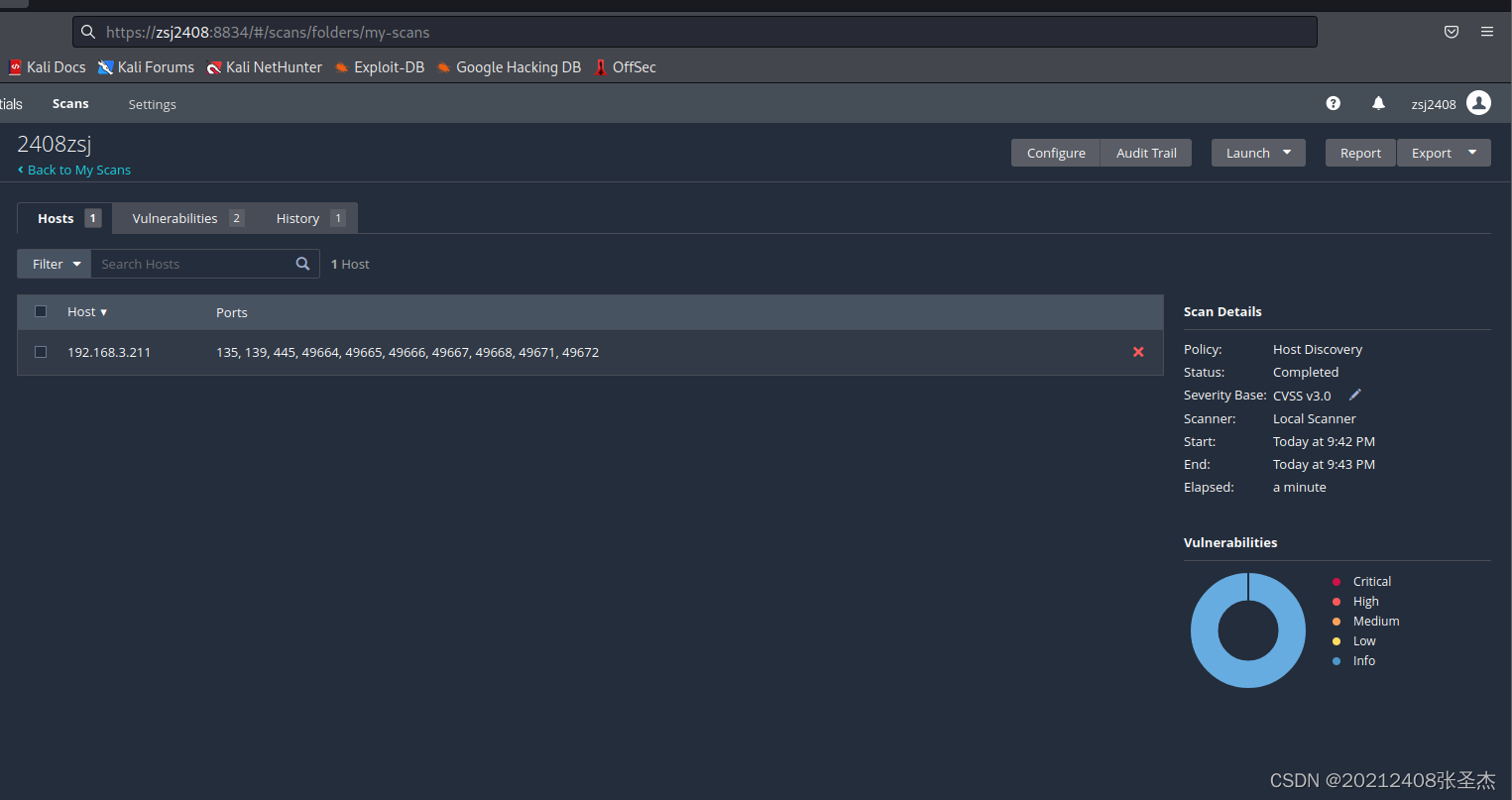

以下是扫描windows主机得到的结果。通过结果可以知道开放的端口,135,139,445,49664,49665,49666,49667,49668,496871,49672。

靶机各个端口上网络服务存在哪些安全漏洞

并且从图中可以看出,我的主机没有什么危险的漏洞,安全性百分之百,在网上搜索为了了解主机是否存在漏洞,需要下载日志进行查看。获取的日志内容如下:

1713275015 1 DCE/ae33069b-a2a8-46ee-a235-ddfd339be281/context_handle=00000000-0000-0000-0000-000000000000

1713275015 3 Services/DCE/51a227ae-825b-41f2-b4a9-1ac9557a1018=49664

1713275015 3 Launched/186662=10002

1713275015 3 Launched/64286=7952

1713275015 3 Launched/59862=7914

1713275015 3 Launched/73980=7929

1713275015 1 Known/tcp/139=smb

1713275015 3 Launched/80102=310

1713275015 1 Known/tcp/49665=dce-rpc

1713275015 1 DCE/86d35949-83c9-4044-b424-db363231fd0c/context_handle=00000000-0000-0000-0000-000000000000

1713275015 3 Launched/44920=7923

1713275015 3 Success/19506=1

1713275015 3 www/80/unresponsive/time=1713274944

1713275015 3 nessus/product=0

1713275015 3 Launched/33812=308

1713275015 3 Settings/HTTP/max_run_time=0

1713275015 3 Launched/56238=9994

1713275015 3 Host/OpenStack/VerifySSL=1

1713275015 3 www/81/unresponsive/nb=1

1713275015 1 Known/tcp/135=DCE/e1af8308-5d1f-11c9-91a4-08002b14a0fa

1713275015 3 Launched/22482=7915

1713275015 3 Launched/109581=7950

1713275015 3 Launched/11933=12311

1713275015 3 Launched/33813=7917

1713275015 3 Launched/25701=80242

1713275015 1 SMTP/headers/To=postmaster@[192.168.3.211]

1713275015 1 DCE/d95afe70-a6d5-4259-822e-2c84da1ddb0d/context_handle=765294ba-60bc-48b8-92e9-89fd77769d91

1713275015 3 Launched/72904=7939

1713275015 1 global_settings/network_type=Mixed (use RFC 1918)

1713275015 3 www/80/unresponsive/nb=1

1713275015 3 Launched/92000=7942

1713275015 1 Host/Rackspace/Regions=dfw ord iad lon syd hkg

1713275015 3 Services/dce-rpc=49672

1713275015 3 Services/dce-rpc=49671

1713275015 3 Services/dce-rpc=49668

1713275015 3 Services/dce-rpc=49667

1713275015 3 Services/dce-rpc=49666

1713275015 3 Services/dce-rpc=49665

1713275015 3 Services/dce-rpc=49664

1713275015 1 DCE/0b6edbfa-4a24-4fc6-8a23-942b1eca65d1/context_handle=00000000-0000-0000-0000-000000000000

1713275015 3 Launched/42893=7928

1713275015 3 Launched/166551=9994

1713275015 3 Launched/17351=7933

1713275015 1 DCE/b25a52bf-e5dd-4f4a-aea6-8ca7272a0e86/context_handle=00000000-000

根据 Known/tcp/139=smb,系统可能存在SMB(Server Message Block)服务漏洞,SMB是用于文件和打印机共享的协议,常被用于攻击。

Known/tcp/49665=dce-rpc 和 Services/dce-rpc=49665 暗示系统上运行了 DCE-RPC 服务,并且可能存在 DCE-RPC 相关漏洞。

Known/tcp/135=DCE/e1af8308-5d1f-11c9-91a4-08002b14a0fa 暗示系统上运行了 DCE 服务,并且可能存在 DCE 相关漏洞。

SMTP/headers/To=postmaster@[192.168.3.211] 暗示 SMTP 服务正在向指定的邮件地址发送消息,但这不一定是漏洞。

Services/DCE/51a227ae-825b-41f2-b4a9-1ac9557a1018=49664 和 Services/dce-rpc=49664 可能与系统的 DCE-RPC 服务有关,但具体漏洞需要进一步分析。

nessus/product=0 可能表示 Nessus 安全扫描产品,用于检测系统漏洞。

Host/Rackspace/Regions=dfw ord iad lon syd hkg 暗示系统可能在 Rackspace 的某个地区运行。

如何攻陷靶机环境,以获得系统访问权

首先根据上面的日志信息,知道主机存在SMB漏洞,SMB是一个协议名,全称是Server Message Block(服务器消息快协议),用于在计算机间共享文件、打印机、串口等,电脑上的网上邻居由它实现。SMB签名是SMB协议中的安全机制,也称为安全签名。SMB签名旨在帮助提高SMB协议的安全性,为了防止在传输过程中修改SMB数据包,SMB协议支持SMB数据包的数字签名。

漏洞危害:

SMB(Server Message Block)漏洞是指影响微软Windows操作系统中SMB协议实现的安全漏洞。这些漏洞可能允许攻击者执行远程代码执行、拒绝服务攻击(DoS)、信息泄露等恶意活动。

远程代码执行:最严重的SMB漏洞之一是EternalBlue漏洞(CVE-2017-0144),可以让攻击者在目标系统上执行任意代码,从而完全控制受影响的计算机。

信息泄露:SMB漏洞可能导致敏感信息泄露,如用户凭据、共享文件、系统配置等,可能被攻击者获取。

拒绝服务攻击:某些SMB漏洞可能导致系统服务不可用,从而影响系统的正常运行,甚至导致系统崩溃。

横向移动:攻击者利用SMB漏洞获取对一个系统的访问权限后,可能使用该权限在网络中横向移动,进一步攻击其他系统。

加密勒索:一些勒索软件利用SMB漏洞作为传播方式,将文件加密勒索。

网络蠕虫:某些SMB漏洞可能被恶意软件利用,以网络蠕虫的形式在网络中传播,对其他系统造成威胁。

如何防范:

要防范SMB漏洞带来的危害,可以考虑以下措施:

及时打补丁:安装操作系统和相关应用程序的最新安全补丁,以修复已知的漏洞。

关闭不必要的服务:如果不需要使用SMB服务,可以考虑将其关闭或限制其使用,以减少潜在攻击面。

强化访问控制:配置合适的访问控制策略,限制对共享资源的访问权限,只允许授权用户访问。

使用网络防火墙:在网络边界和主机上部署防火墙,限制不必要的SMB流量,并允许仅从可信来源访问SMB服务。

启用网络隔离:将重要的系统和网络设备放置在内部网络中,并将其与外部网络隔离,以减少潜在攻击面。

监控和审计:实施持续的监控和审计,及时发现异常活动和潜在攻击,并及时采取相应措施。

使用安全工具:使用安全软件和工具来检测和防范SMB漏洞,如IDS/IPS、漏洞扫描器等。

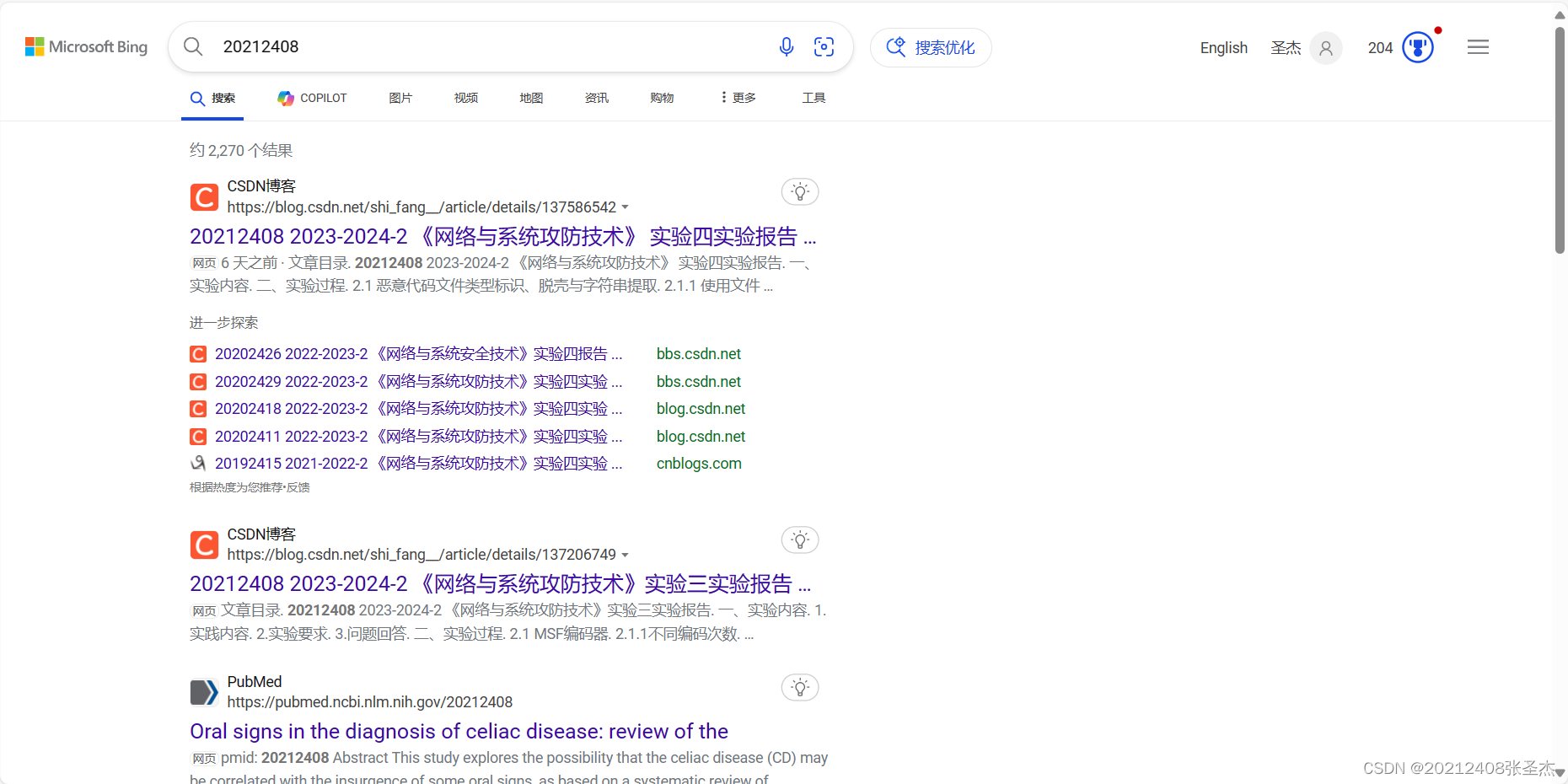

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

2.5.1 直接搜索自己的信息

直接搜索自己的学号,可以查到大量的之前的博客。

搜索手机号,和身份证号均没有有用的信息。

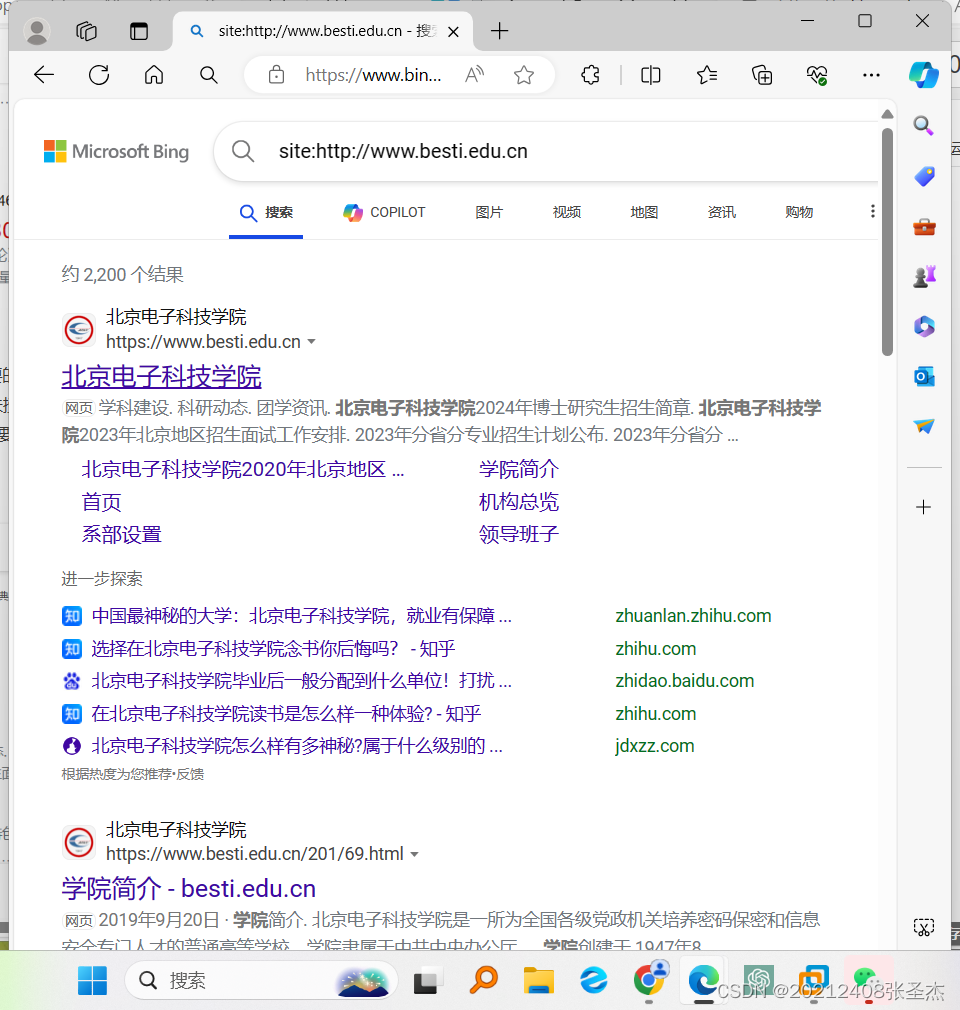

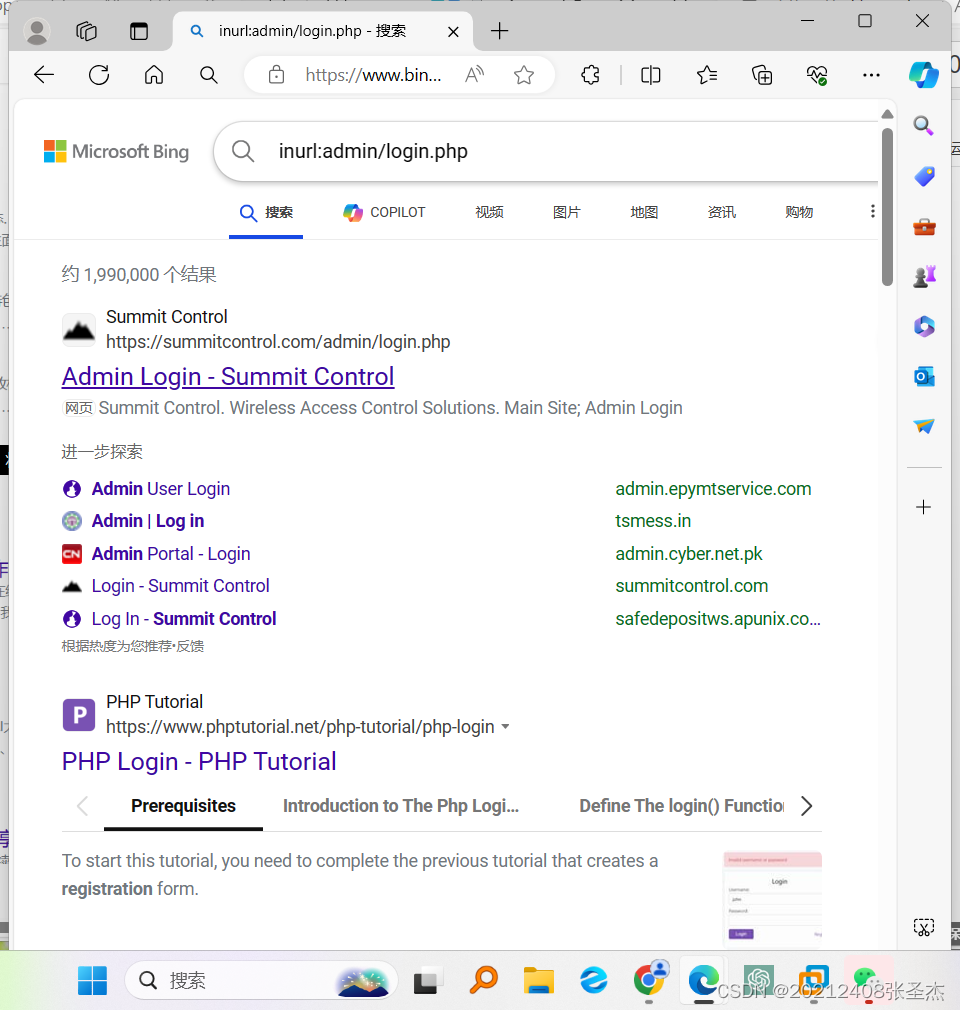

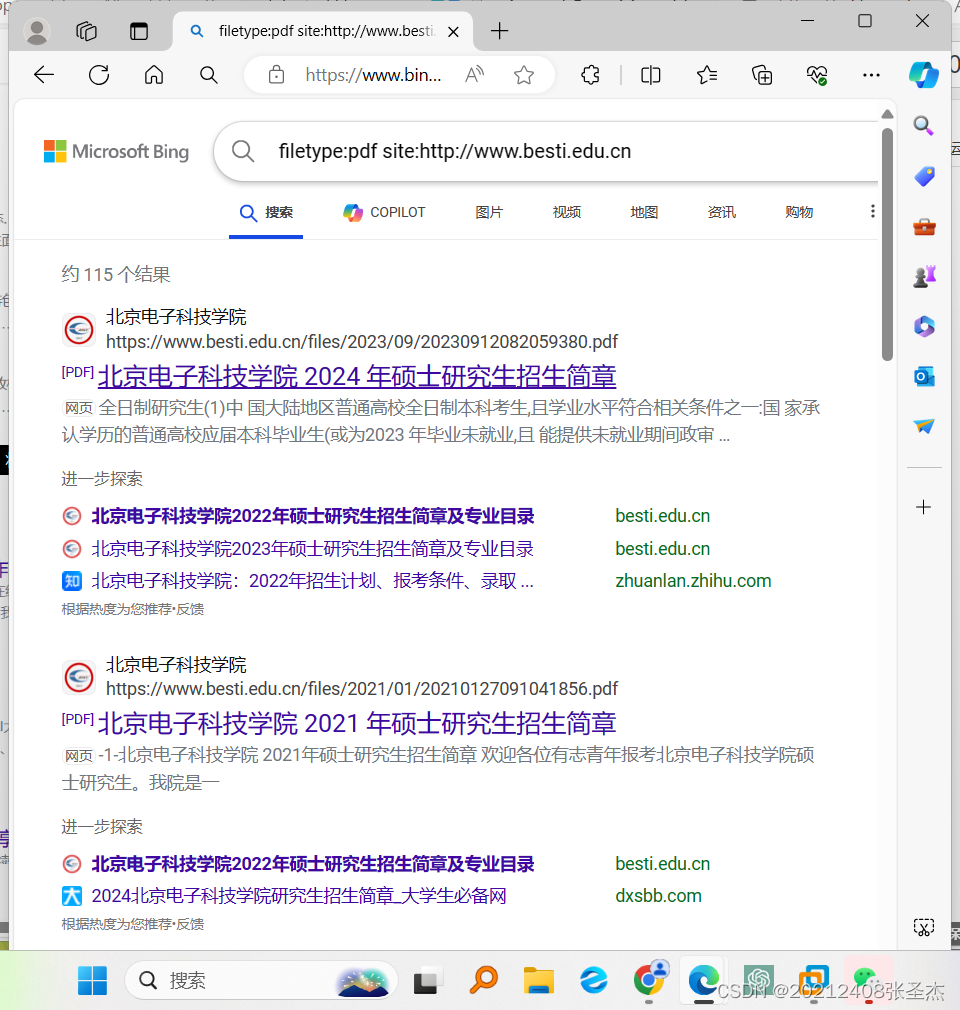

使用Google hack搜集技能完成搜索

Google Hacking是一种利用Google搜索引擎进行信息收集和发现安全漏洞的技术。通过使用Google的高级搜索语法和特定的搜索字符串,攻击者可以查找到一些通常不容易被发现的信息,如敏感文件、配置错误、网络摄像头、数据库漏洞等。

-info:返回站点的指定信息

site:限制搜索结果为特定网站或域名。例如,site:http://www.besti.edu.cn将仅返回http://www.besti.edu.cn域名下的结果。

intitle:搜索页面标题中包含特定关键词的页面。例如,intitle:阜阳将返回包含阜阳的网页。

inurl:搜索URL中包含特定关键词的页面。例如,inurl:admin/login.php将返回包含登录页面的网站。

filetype:搜索特定文件类型的文件。例如,filetype:pdf site:http://www.besti.edu.cn将返回http://www.besti.edu.cn域名下的PDF文件。

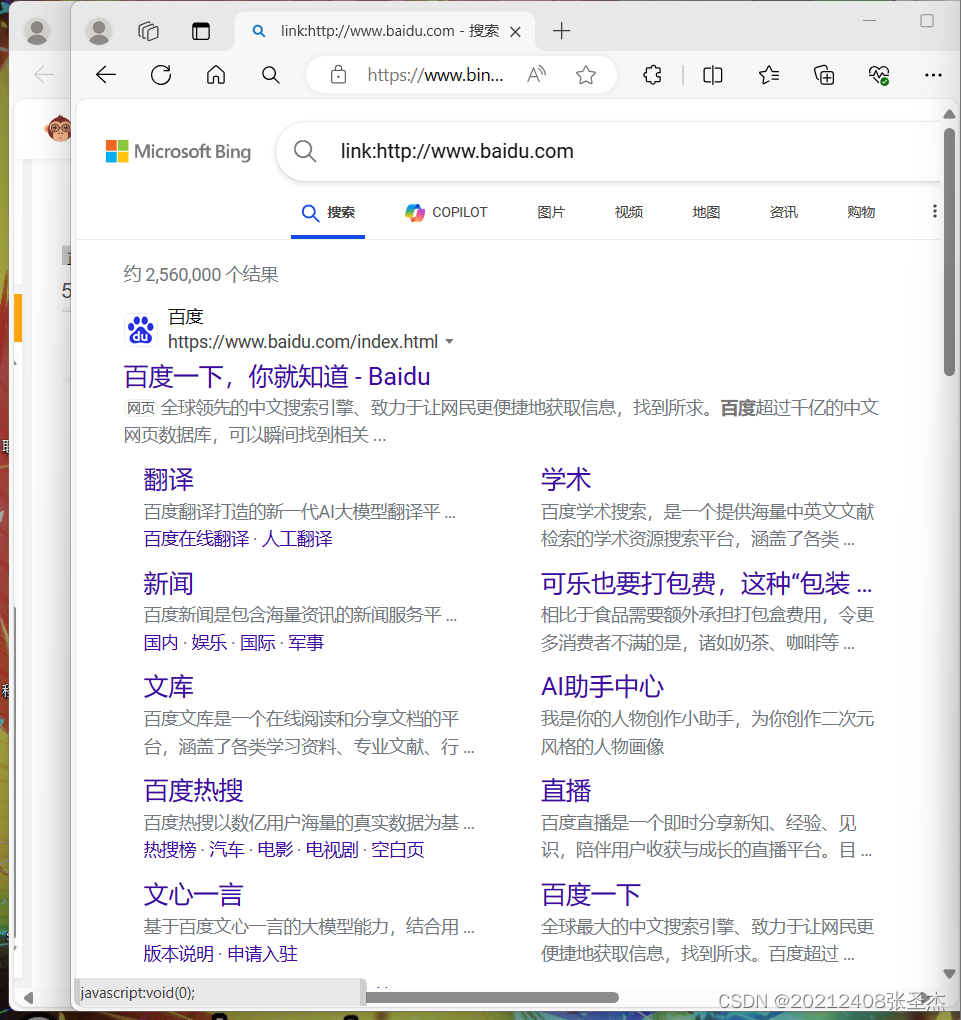

link:查找包含特定网址链接的页面。例如,link:http://www.baidu.com将返回包含指向http://www.besti.edu.cn的链接的页面。

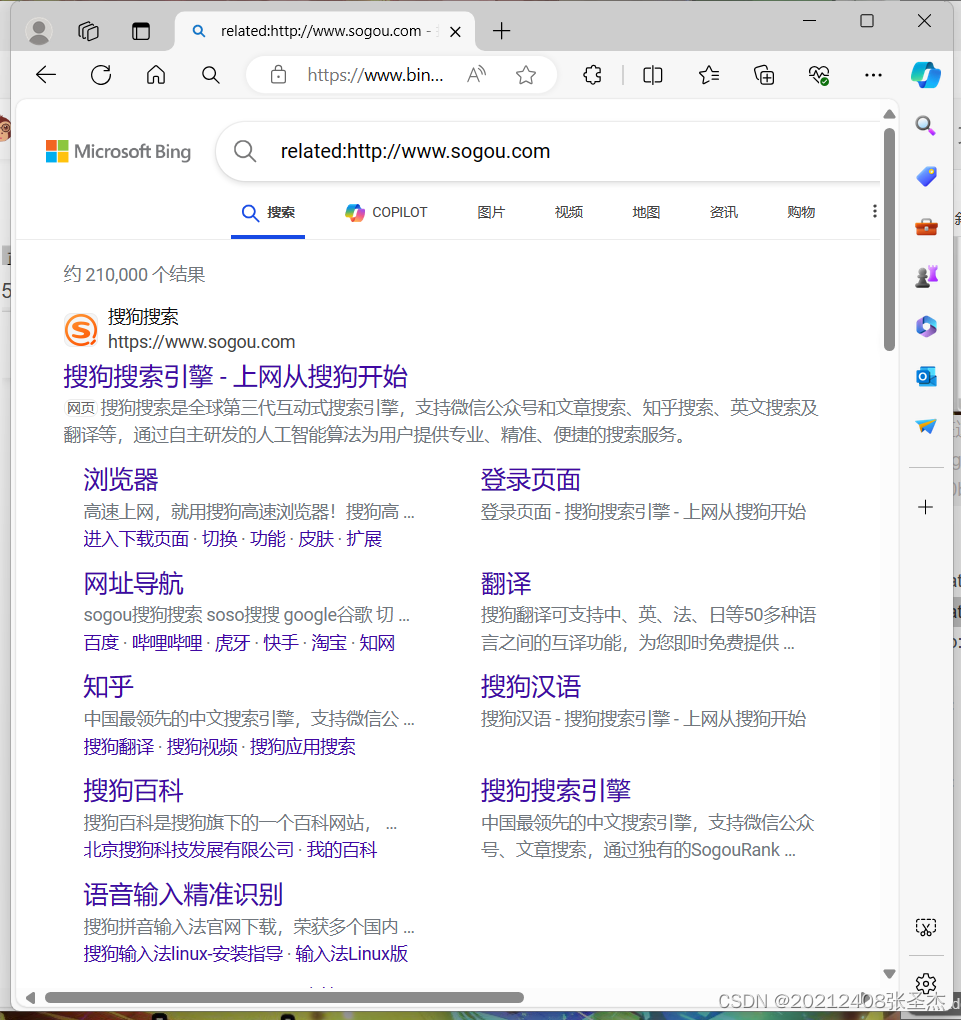

related:查找与特定网址相关的网站。例如,related:http://www.sogou.com将返回与http://www.sougou.com相关的网站。

三、问题及解决方案

问题一:在使用QQ电话,获取对方的ip时,捕获到的ip地址不正确。

问题解决:

在与同学进行QQ电话捕获他的ip时,在拨打的一瞬间会捕获到大量的ip包,表现为确实是在进行通话的过程,但是将其ip放到在线工具进行查询时,发现这些ip都是河北省腾讯的地址,不清楚是什么原因,难道是QQ电话都是通过河北腾讯转拨嘛,这个没有清楚,于是我选择重新打一个电话,并且这一次从打电话前就开始进行捕获,直接获取全过程,确实在电话接通前就出现了大量的数据包,查询之后也确实是正确的ip。

问题二:在安装nessus时,弹出提示文件系统内存不足

问题解决:在安装nessus时,前面都是畅通无阻,但是在update时发生报错,提示我磁盘空间不足,这种情况和我在之前实验安装veil的错误一样,很抓马,感觉可能是我之前的某些错误操作导致,这种情况,一般是重装虚拟机,不过我也从网上看到了扩展文件系统的方法,虽然并未成功。还是要重装虚拟机。

问题三:在进行nessus的扫描时,发现其提示没有漏洞。

这个就是nessus不够准确的地方,就是扫描时会出现结果,,提示我的电脑没有漏洞,全部是百分百,但是当我下载日志并进行搜索时发现并不是没有漏洞,在日志的探测结果中可以看到我的电脑存在SMB等漏洞风险,但是在nessus的图形界面并没有提示。

四、学习感悟、思考

这次网络信息搜集和安全扫描的实践让我受益匪浅。通过实际操作,我深刻认识到了网络世界的复杂性和安全性的重要性。

在进行DNS域名查询和追踪IP地址的过程中,我对网络信息的获取和处理有了更深入的理解。通过whois、dig、nslookup等工具,我可以获取到域名注册人及联系方式、域名对应的IP地址等信息,我意识到了隐私泄露的风险,要特别注意保护个人信息。在靶机环境扫描环节,我使用了nmap开源软件进行扫描,了解了靶机的活跃状态、开放的端口、安装的操作系统及其版本等信息。在搜索引擎搜索自己在网上的足迹和练习使用Google hack搜集技能的过程中,我意识到了在网络上行为的隐私泄露风险,加强了我对个人信息保护的重视。

这次实践让我对网络安全有了更全面的认识,也让我意识到了保护个人隐私的重要性。我会继续学习和实践,提升自己的网络安全意识和技能,保护好自己的信息安全。

9230

9230

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?