打开F12找到有a_bogus的请求链接

找到可能是加密算法的就是,下断点

原js保存到本地,并替换本地js,方便修改js

有经验的伙伴肯定知道,这是jsvmp,里面有很多嵌套的循环,这里需要用到插桩法,就是把js中重要的地方插入日志,然后download下来,分析日志作为突破口

打日志方法:

1、直接在js里插入例如下图:

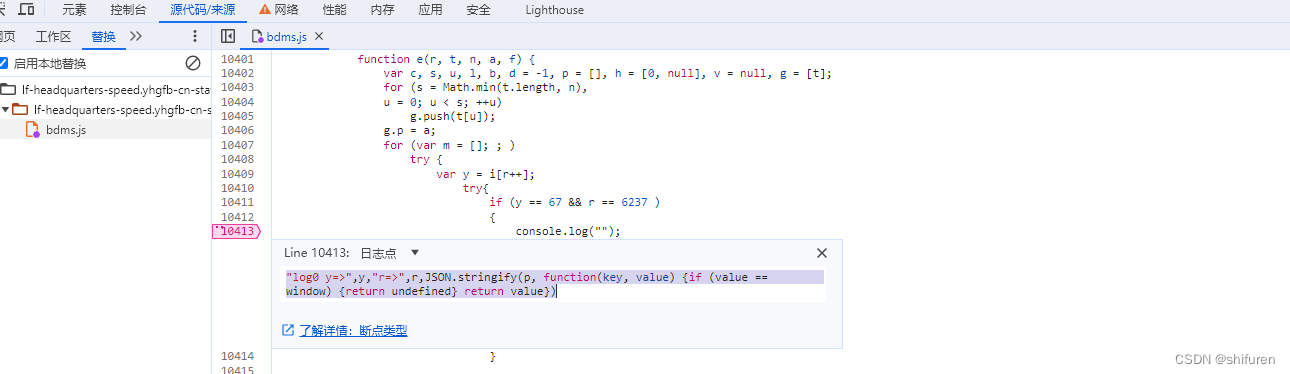

2、在断点插入

例如:

console.log("log0 y=>",y,"r=>",r,JSON.stringify(p, function(key, value) {if (value == window) {return undefined} return value}))对于jsvmp的js可能会有很多循环,首先选择首次进入的for循环里打日志,根据经验可以在for循环开始的地方和方法调用的地方(xx.apply(xxx,xxx)),例如下两图

首次打印出的日志,可以看到有需要的a_bougs,定位到最开始出现的地方,接下来往上寻找依赖关系!

主要的加密实现方法下图,可以在这里下断句调试

具体下一篇分享

本文介绍了如何通过F12开发者工具定位到加密请求链接,使用jsvmp时利用插桩法在关键位置插入日志,针对复杂的循环结构进行调试,以追踪加密算法和依赖关系。后续将分享更多深入内容。

本文介绍了如何通过F12开发者工具定位到加密请求链接,使用jsvmp时利用插桩法在关键位置插入日志,针对复杂的循环结构进行调试,以追踪加密算法和依赖关系。后续将分享更多深入内容。

1162

1162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?