关于渗透测试究竟包含哪些阶段,CBK、OSG v8、OSG v9和AIO每个说的都不一样,考试时该按谁的呀(@_@;)

凡遇到这种情况,应按如下优先级取舍:

法律或标准(NIST或ISO) > CBK > OSG > AIO

关于上述问题,OSG v9引用了NIST SP 800-115 信息安全测试和评估技术指南,而它又是官方推荐教材的最新版,所以自然应该信这个咯。

NIST将渗透测试过程定义为下图所示的四个阶段:

1、计划阶段:

计划阶段没有实际的测试发生,但是为渗透测试的成功奠定了基础,主要工作成果包括:

1)识别测试的范围和规则,确保测试团队和管理层对测试的性质达成一致;

2)获得和记录管理层的明确的授权。

2、发现阶段:

发现阶段一般又被分为两个部分,第一部分通常被称为“发现和侦察”,收集有关目标的信息。这一部分不产生可能触发警觉的不寻常流量,一般通过OSINT或正常的访问系统功能和内容来进行,包括:

1)社交媒体,以确定目标或有用的个人细节,用于网络钓鱼。

2)公共记录,如域名系统(DNS)或公司网站的服务或位置信息,常用工具whois;

3)攻击面数据,如列举与目标的DNS记录相关的IP地址,以及关于使用中的服务的潜在细节,常用工具nslookup、dig、搜索引擎等

4)实际观察,如监测员工的行动,拍照,开车经过,或观察设施,或在垃圾箱里翻找以获得信息的硬拷贝。

第二部分是扫描和探测,目的是识别潜在目标并收集更详细的信息,这会需要向目标系统发送一些不同于普通访问的流量,这就引入了被目标组织的安全程序发现的风险。这个阶段可能使用的工具和资源常见如下:

1)网络踩点(footprinting),测试人员识别存在哪些端点以及在这些端点上运行的服务,常用工具Nmap、ping、tracerouter、telnet、war dialing等;

2)banner抓取,测试人员分析目标返回的信息,如软件名称和版本等,后续测试会用的上;

3)漏洞扫描,虽然是一种比较容易被发现的方法,但使用漏洞扫描器可以提高效率。自动化的漏洞扫描工具一般也包含了网络踩点和banner抓取的功能。

3、攻击阶段:

使用手动或自动的利用工具,证实可击败系统安全。这是渗透测试超越漏洞扫描的地方,因为漏洞扫描并不试图实际利用检测到的漏洞。

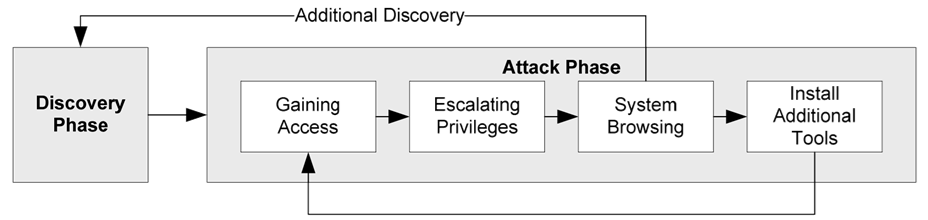

攻击阶段又可细化为4个子阶段,这4个子阶段以及发现阶段与攻击阶段之间,形成了两个反馈回路(feedback loop),如下图所示:

4、报告阶段:

在测试结束后,编制报告描述所发现的漏洞,给出风险评级,并给出改进建议。

需要注意的是,报告要考虑受众!!! 跟技术层谈细节,跟高管层谈影响、谈钱钱~~

根据NIST SP 800-115 8.2节:

Security testing results should be documented and made available to the appropriate staff, which may include the CIO, CISO, and ISSO as well as appropriate program managers or system owners.

安全测试结果应形成正式文件,并提供给适当的人员,其中可能包括CIO、CISO和ISSO以及适当的项目经理或系统所有者。

Because a report may have multiple audiences, multiple report formats may be required to ensure that all are appropriately addressed.

由于一份报告可能有多个受众,因此可能需要多种报告格式,以确保所有报告都得到适当的处理。

839

839

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?