1、系统已经默认创建好wheel组

cat /etc/group |grep wheel

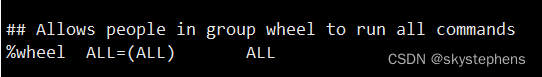

2、保证etc/sudoers文件中的“%wheel ALL=(ALL) ALL”这一行不被注释

3、更改普通用户的附属组未wheel,使得普通用户具有sudo权限

[root@node5 ~]# id nginx

uid=8000(nginx) gid=8000(nginx) groups=8000(nginx)

4、更改nginx用户的附属组为wheel

[root@node5 ~]# usermod -aG wheel nginx

[root@node5 ~]# id nginx

uid=8000(nginx) gid=8000(nginx) groups=8000(nginx),10(wheel)

[root@node5 ~]# grep wheel /etc/group

wheel:x:10:nginx

1760

1760

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?