![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:奇安信代码安全卫士

微软在今天的补丁星期二中共修复了108个漏洞,其中5个是0day。微软在此更新中修复了由美国国家安全局 (NSA) 报告的四个“严重”和“高危”漏洞,它们均可导致在易受攻击设备上执行远程代码,其中微软内部也发现了其中某些漏洞。

鉴于这些漏洞的严重等级以及在今年年初黑客组织对 Exchange 的利用潮,强烈建议组织机构优先安装最新补丁。

NSA 的网络安全总监 Rob Joyce 指出,“网络安全就是国家安全。网络防御人员具有指导行动的知识,但对手和恶意网络行动者也具有这种能力。不要给他们在你的系统上利用漏洞的机会。”

可遭利用

这些漏洞影响内部部署的 Exchange Server 版本2013至2019。虽然目前没有证据表明这些漏洞正遭在野利用,但微软评估认为威胁行动者一旦创建 exploit 后就可能会实施利用。

NSA 表示这些漏洞是最近发现的,并立即通过“保护国家和盟友的披露流程报告给微软,“我们将漏洞披露给微软后,他们立即创建补丁。NSA 重视网络安全社区的合作伙伴关系。没有一个组织机构能够单独确保网络的安全。”

这四个漏洞是 CVE-2021-28480、CVE-2021-28481、CVE-2021-28482和CVE-2021-28483。其中最为严重的漏洞评分是9.8/10,无需认证即可遭利用,另外一个评分为9/10,严重程度最低的漏洞评分也高达8.8/10。

所有这些漏洞可导致远程代码执行后果,且微软已通过本月更新发布了补丁。

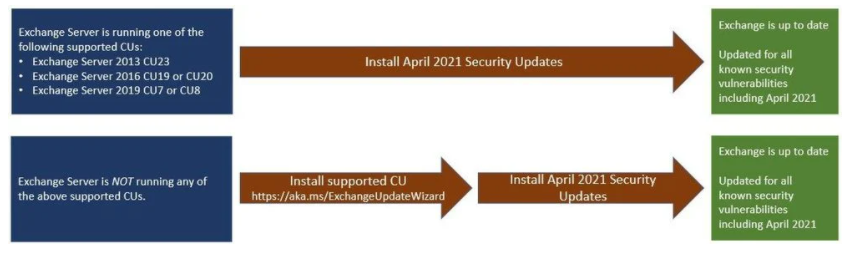

微软提供了两种应用 Exchange Server 更新的渠道。

如需手动安装补丁,则需从命令提示符安装 Windows Installer .MSP 补丁文件。

微软建议组织机构使用 Exchange Server Health Checker 脚本检测可导致性能问题的常见配置问题。该脚本还可显示是否存在未应用累积更新 (CU) 或安全更新 (SU)。只需访问更新工具 (https://aka.ms/ExchangeUpdateWizard),选择 Exchange 版本、当前安装的CU和所需 CU即可获取最新的 CU。另外,微软还提供了如何解决安装更新时或安装更新后出错问题的相关问答。

另据 The Record 媒体报道称,FBI 获得美国司法部授权,正在登录美国范围内所有由Hafnium黑客组织(ProxyLogon漏洞)植入到 Exchange 邮件服务器中的 web shell,通过指令使web shell自我删除。FBI表示这次大规模卸载活动取得成功。

推荐阅读

两个基于 PowerShell 的新后门盯上微软 Exchange 服务器

CVE-2020-0688 Exchange 远程代码执行分析

Valak 6个月上演“变身戏法”,紧盯 Exchange 服务器窃取企业数据

原文链接

https://www.bleepingcomputer.com/news/security/nsa-discovers-critical-exchange-server-vulnerabilities-patch-now/

题图:Pixabay License

本文由奇安信代码卫士编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的

产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

278

278

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?