![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

Grafana Labs 发布紧急安全更新,修复了影响该公司主产品 Grafana 仪表盘中的严重漏洞 (CVE-2021-43798),CVSS评分为7.5。

Grafana 是一款开源的跨平台数据可视化网络应用程序平台。全球很多企业都在使用Grafana 仪表盘监控和聚合其它本地网络或远程网络中的日志和其它参数。

漏洞CVE-2021-43798可导致攻击者读取 Grafana 应用文件夹之外的文件。例如,攻击者可滥用 Grafana 插件URL 逃逸 Grafana app 文件夹并访问存储在底层服务器上的文件如文件存储密码和配置设置,而这些细节可被武器化于后续攻击活动中。

所有运行 Grafana 8.x 版本的Grafana 自托管服务器均被指易受攻击。

补丁已发布

该路径遍历漏洞已在 Grafana 8.3.1、8.2.7、8.1.8 和 8.0.7 中修复。Grafana Labs 指出其云托管 Grafana 仪表盘还配有额外的安全保护措施,因此并不受该漏洞影响。

Grafana Labs 在声明中指出,虽然上周就通过收到的漏洞报告发现了该漏洞,但由于该漏洞的 PoC 被公开,因此紧急发布紧急补丁。

已遭在野利用

多名安全研究员也称该漏洞已遭在野利用,但目前尚不清楚利用是研究员发起的还是恶意实体发起的。

独立第三方目前尚无法确认这些利用的性质。目前约有3000到5000个 Grafana 服务器暴露在网络,几乎全部都用于监控大企业的网络。

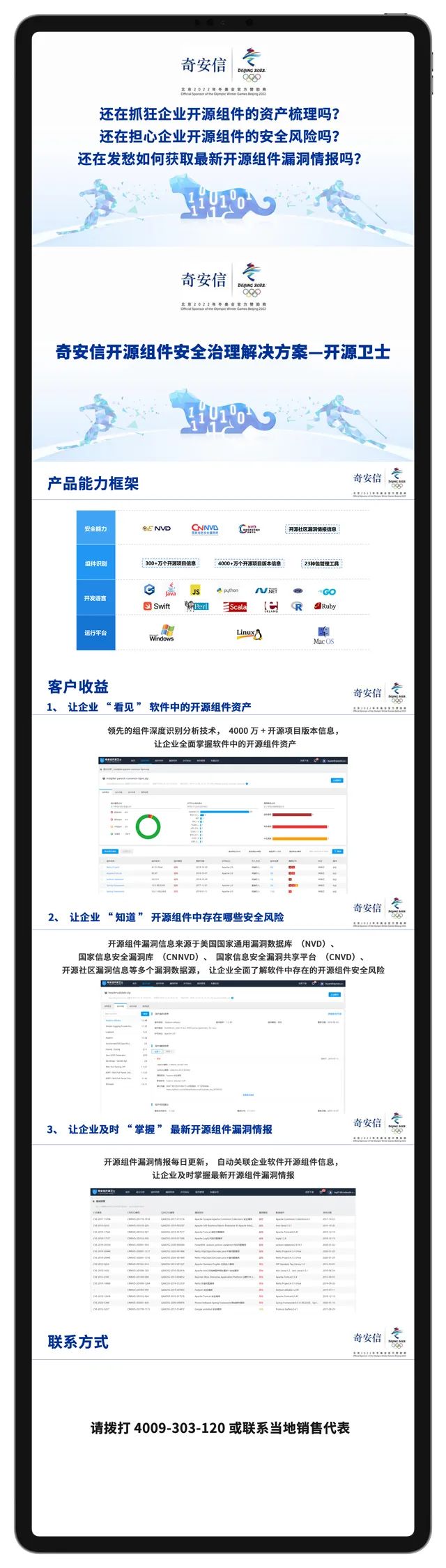

奇安信开源卫士20211207. 905版本已支持对Grafana 未授权任意文件读取漏洞的检测。

推荐阅读

开源云原生平台 Apache Kafka暴露多家大企业的敏感数据

美国“加强软件供应链安全实践的指南” (SSDF V1.1草案) 解读来了

原文链接

https://therecord.media/grafana-releases-security-patch-after-exploit-for-severe-bug-goes-public/

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

946

946

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?