原题:

Puzzle #7: Ann’s Dark Tangent (DEFCON 2010)

At long last! Here is a copy of Puzzle #7, “Ann’s Dark Tangent,” which was run at Defcon 18 (2010). This contest was unusual in that the answer was a single word. The contest was open to DEFCON 18 attendees who were at the conference. Although the contest has long since closed, you might enjoy playing around with the packet capture, which contains wireless iPad traffic.

Ann has arranged a rendezvous with Dark Tangent. You are the forensic investigator. Can you figure out their destination?

Here’s a copy of their network traffic:

evidence-defcon2010.pcap

MD5sum: 7c416421a626600f86e3702df0cac8ef

The first team to submit the correct answer wins a brand new Apple iPad.

A few notes:

1. You will not get the correct answer simply by running “strings” on the packet capture. It is more complicated than that.

2. Please do not attempt to brute-force the answer by guessing. We reserve the right to cut you off from submitting answers if you abuse the privilege.

谜题#7:安的黑暗切线(DEFCON 2010)

终于!这是谜题#7的副本,“安的黑暗切线”,在Defcon 18(2010)上运行。这场比赛的不同寻常之处在于,答案是一个单词。比赛对参加会议的DEFCON 18与会者开放。虽然比赛早已结束,但你可能会喜欢玩数据包捕获,其中包含iPad的无线流量。

安已经安排好与黑暗切线(Dark Tangent)会面。你是法医调查员。你能猜出他们的目的地吗?

以下是他们的网络流量包:https://forensicscontest.com/contest07/evidence-defcon2010.pcap

MD5:7c416421a626600f86e3702df0cac8ef

注意事项:

1.仅仅通过在数据包捕获上运行“字符串”不会得到正确答案。这比那更复杂。

2.请不要试图通过猜测来强行破解答案。如果您滥用此特权,我们保留阻止您提交答案的权利。

解题思路:

1、打开pcap文件,可以看到所有的流量都是802.11协议,无法查看到上层的更多内容信息,根据802.11协议,帧分为:管理帧、控制帧、数据帧,通过wireshark排序,可以快速找到较大的数据包,定位一个数据帧,查看其flags值:

2、其中的protected flags字段定义为1,表示数据被保护/加密,并且下方标注着:WEP parameters字段,标明该通信/网络使用了WEP加密。

3、使用aircrack-ng对该WEP网络进行暴力破解,可以得到密码:4A:7D:B5:08:CD

4、将该密码加载到wireshark,编辑→首选项→协议→IEEE 802.11,启用enable decryption:

5、添加破解的密码:

6、之后wireshark会自动根据密码对报文进行重新加载和分析,之后就可以看到上层协议内容:

7、通过统计→协议分级,可以看到具体的协议分布请款,其中主要引起注意的是:SMTP、IMAP、HTTP这三类,因为可能伴随着明文或容易获得的文件内容。

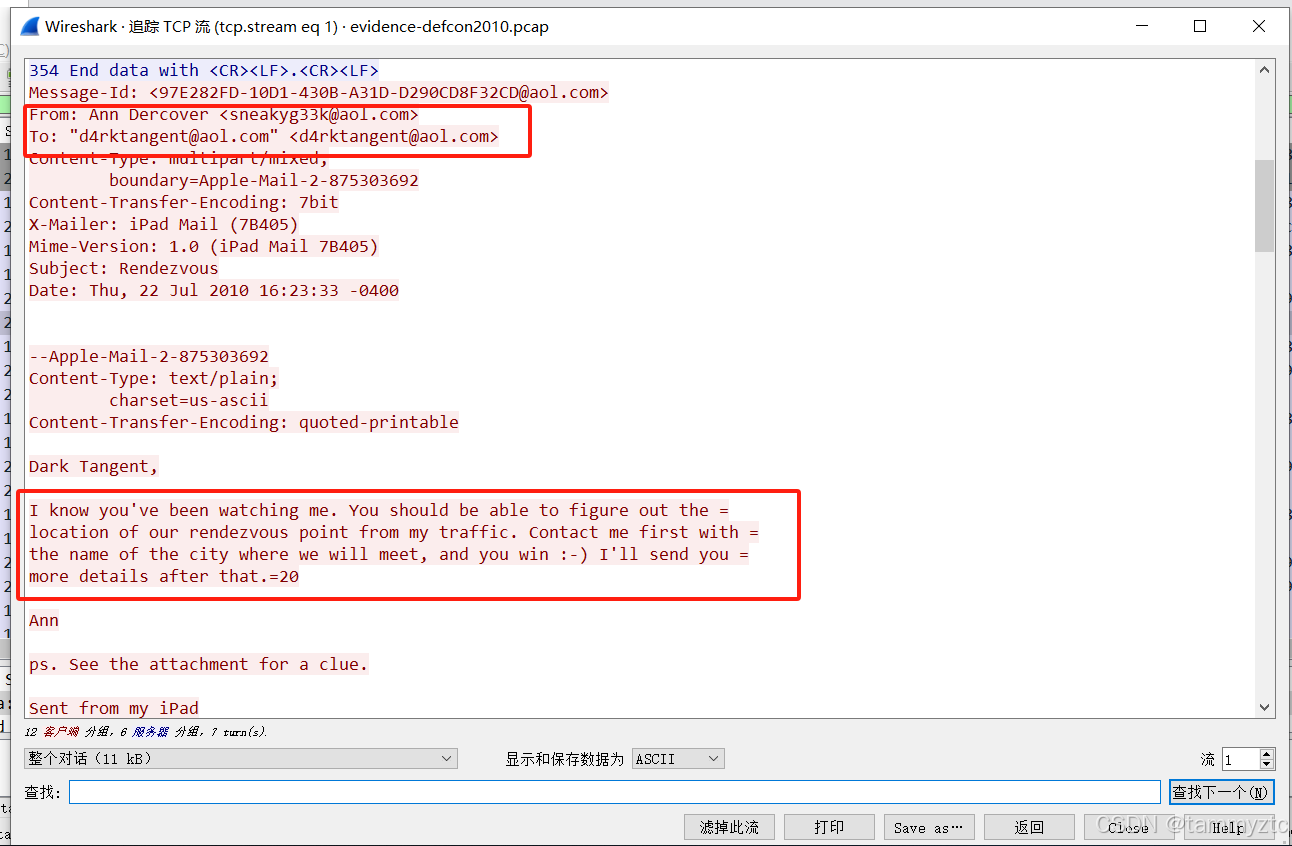

8、首先分析SMTP协议的相关内容,很容易发现一封Ann与Dark Tangent的邮件:

9、并且,在数据流的后面,还有一个名为IMG_0002.GIF的图片文件,还原后内容如下:

10、继续分析其他的SMTP数据,发现另一封邮件中,包含了一个youtube连接:http://www.youtube.com/watch?v=DXEG7XH8DOI&feature=youtube_gdata,地址指向的视频标题是:Cry for Help

11、根据图片的线索,继续分析数据包,HTTP协议下:搜索了app应用:solitaire

12、podcast可以发现其访问了:677_news_for_kids_th.mp3,一路向上查找之前的请求,会发现原始请求来自:onion-radio-news

13、之后观察其与google相关服务器的通信:可以发现其请求了一个map信息:hacker valley

14、最终,在整个数据包底部的AIM通信中,发现了其留有的会话信息,对端用户是interpt1c

15、按照之前gif图片的顺序填写结果:

solitaire

onion-radio-news

cry for help

hacker valley

interpt1c

16、得到答案:sochi——索契。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?