一、任务描述

OWASP ZAP

是已经在本书中用于各种任务的工具,在其众多功能中,它

包括一个自动漏洞扫描程序。 它的使用和报告生成将在本文中介绍。

二、任务实现

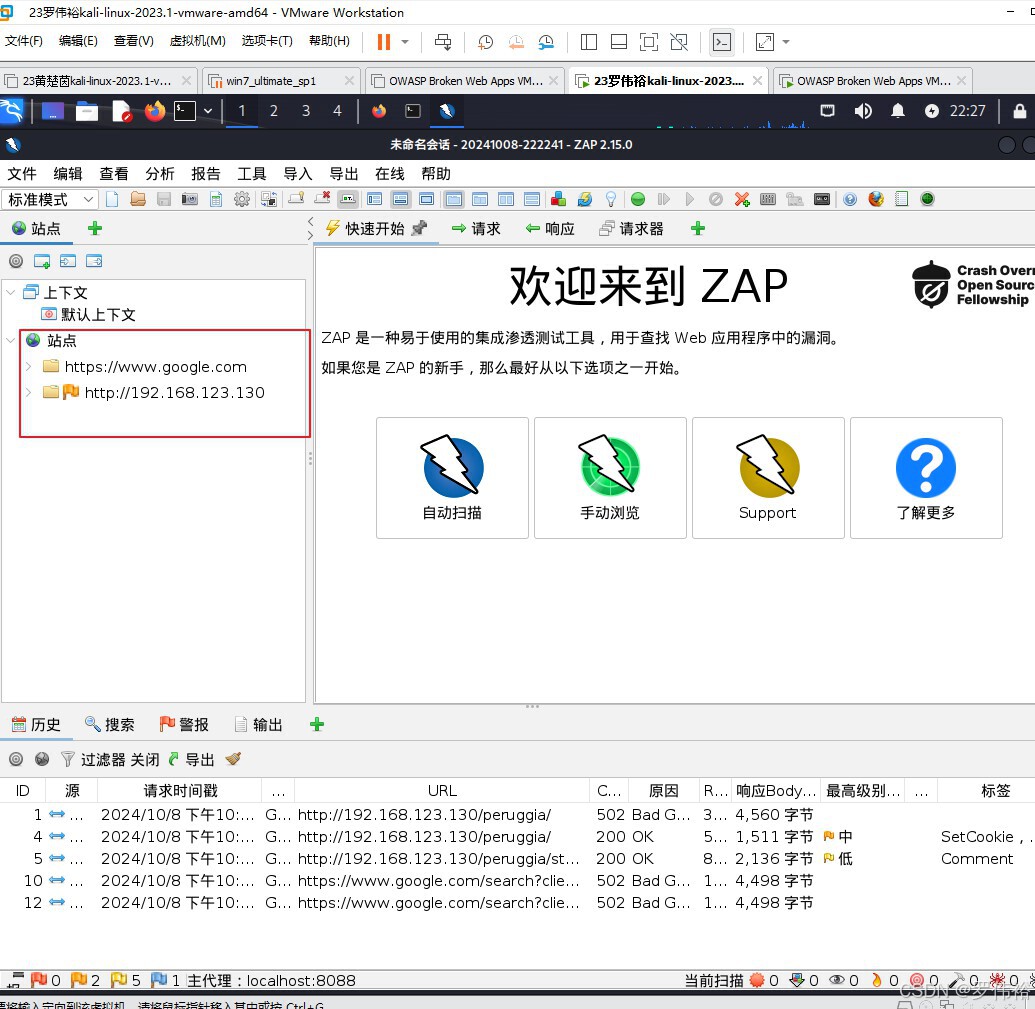

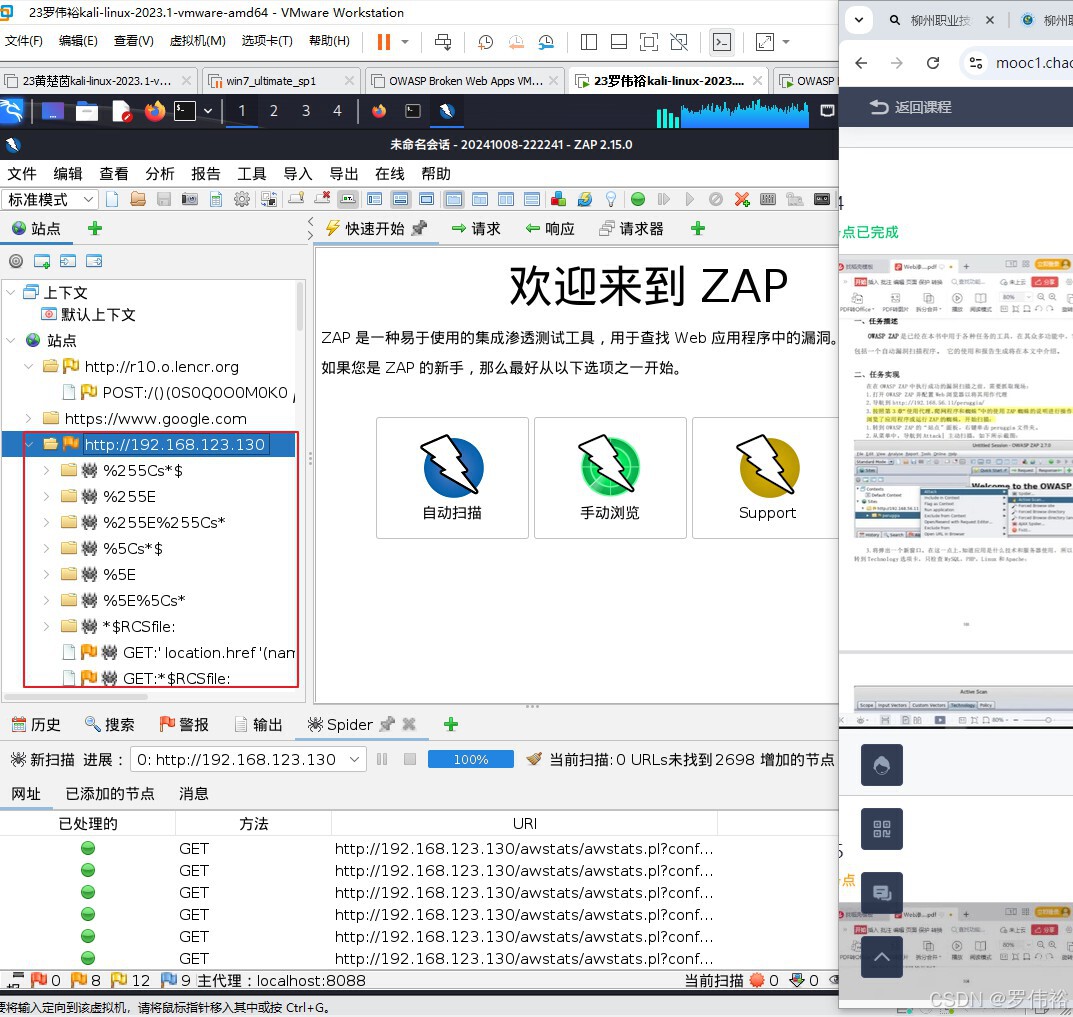

在在 OWASP ZAP 中执行成功的漏洞扫描之前,需要抓取现场:

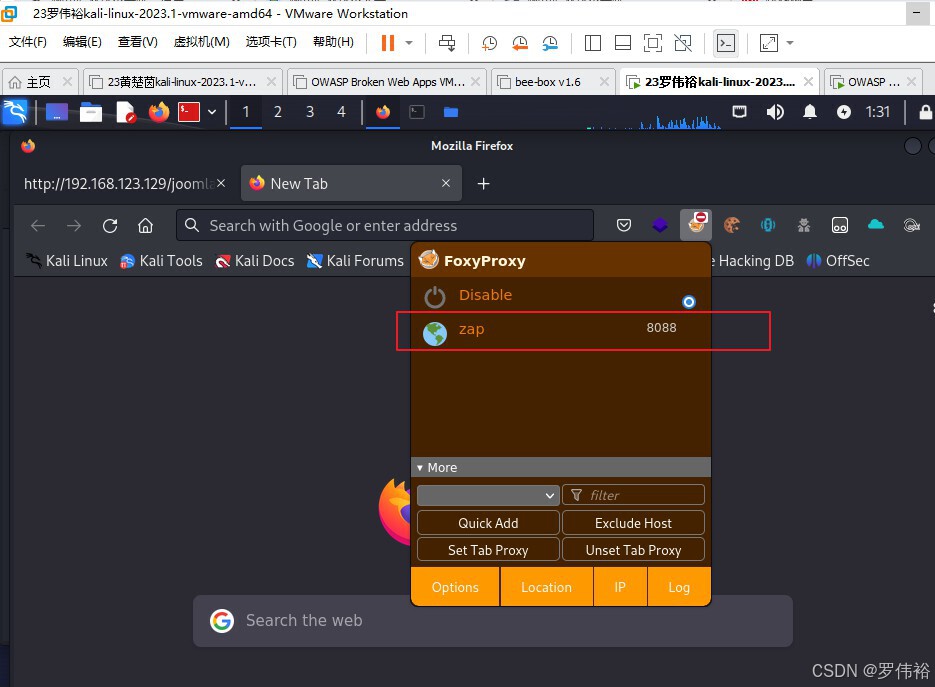

1.打开 OWASP ZAP 并配置 Web 浏览器以将其用作代理

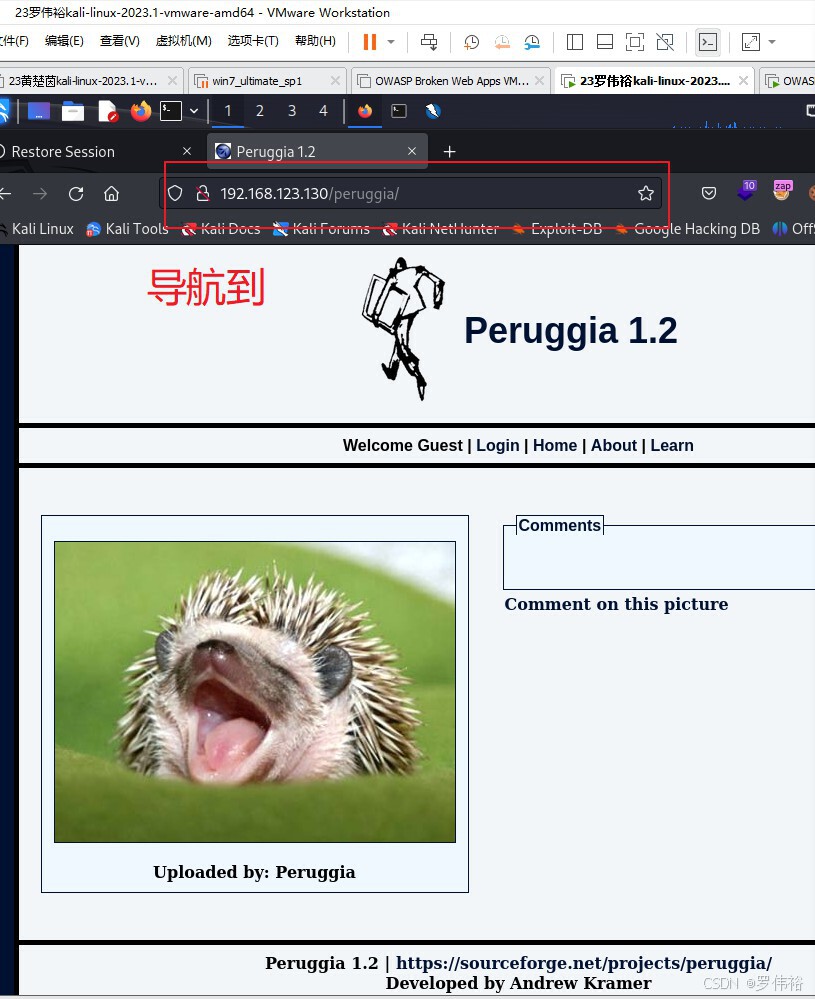

2.导航到 http://192.168.123.130/peruggia/

3.按照第 3 章“使用代理,爬网程序和蜘蛛”中的使用 ZAP 蜘蛛的说明进行操作。

浏览了应用程序或运行 ZAP 的蜘蛛,开始扫描:

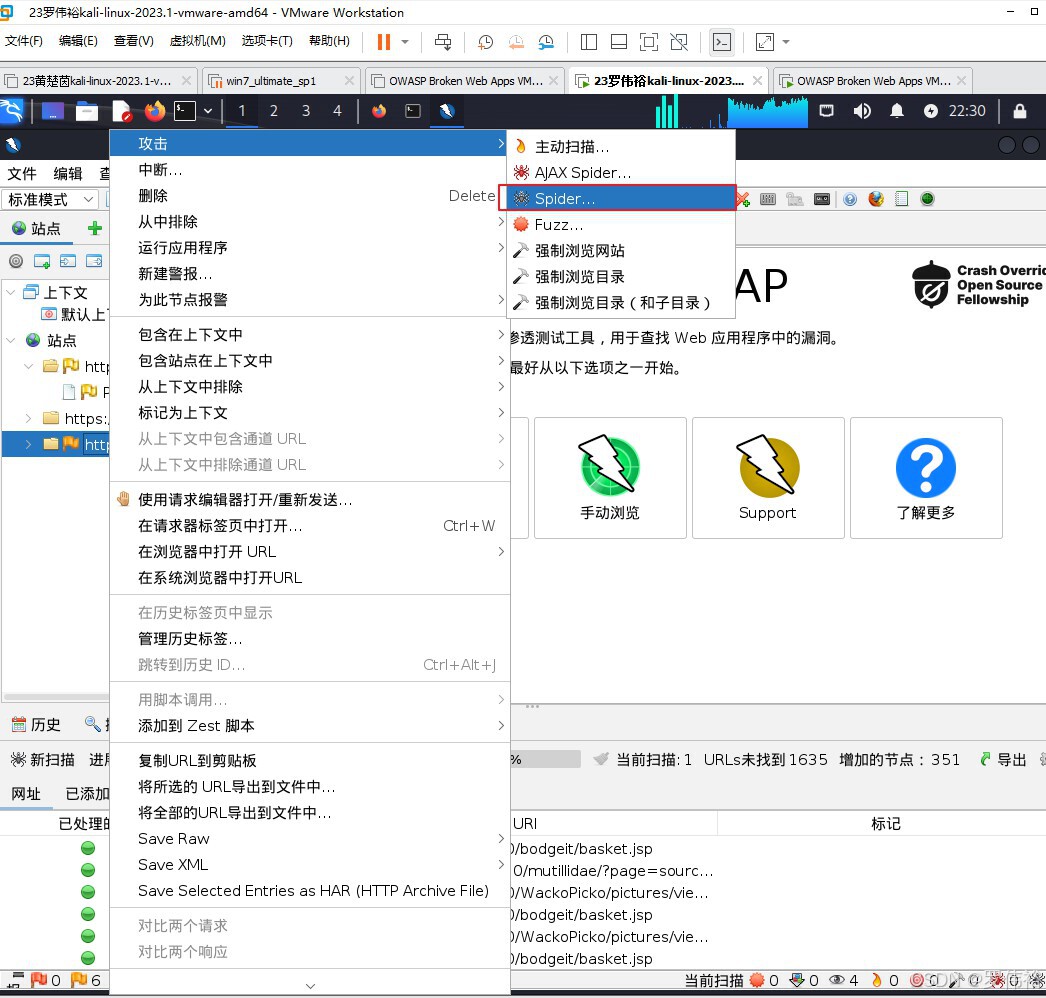

1.转到 OWASP ZAP 的“站点”面板,右键单击 peruggia 文件夹。

2.从菜单中,导航到 Attack| 主动扫描,如下所示截图:

3

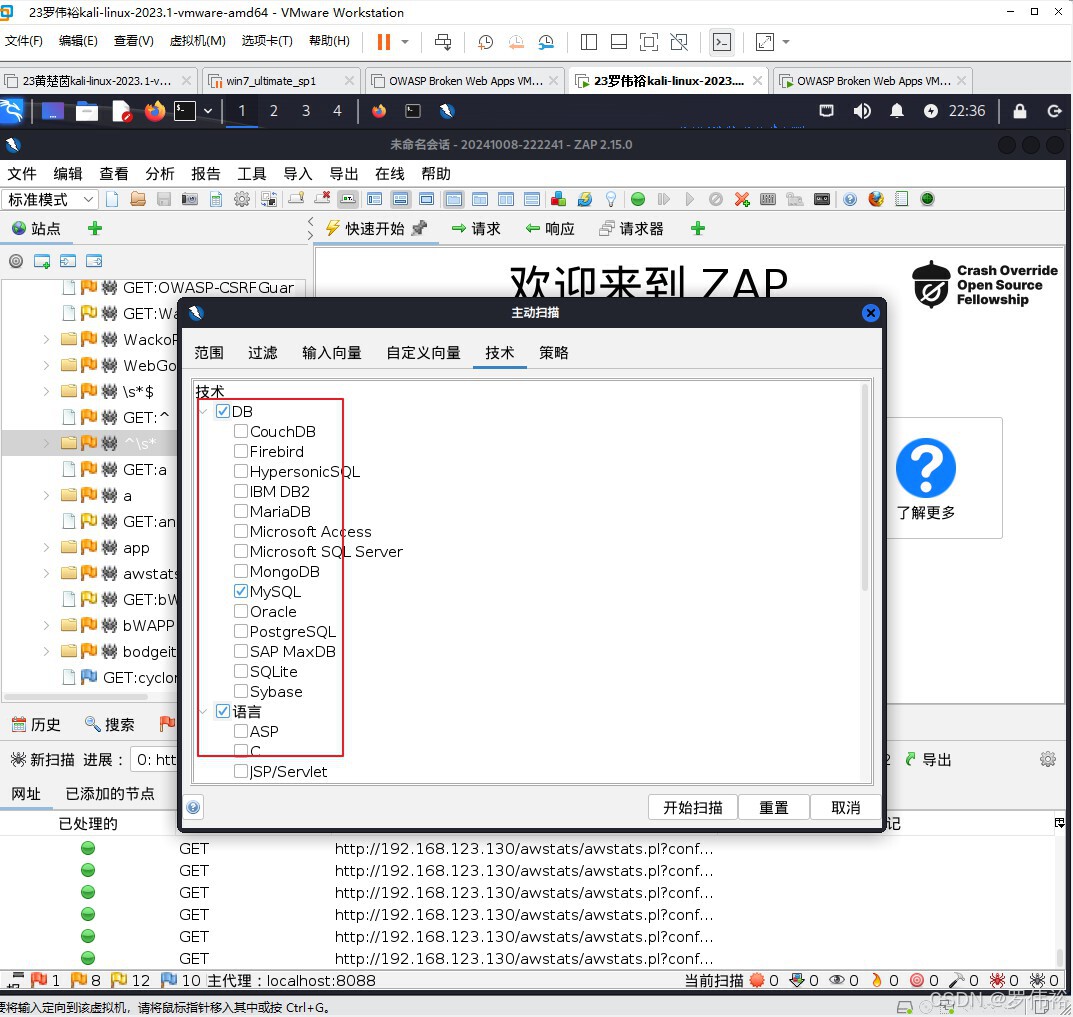

.将弹出一个新窗口。在这一点上,知道应用是什么技术和服务器使用,所以,

转到 Technology 选项卡,只检查 MySQL,PHP,Linux 和 Apache:

在这里,可以根据 Scope(开始扫描的位置,在什么上下文等)配置扫描,输入

向量(选择是否要在 GET 和 POST 请求中测试值,标题,cookie 和其他选项 ),自

定义向量(将原始请求中的特定字符或单词添加为攻击向量),技术(要执行的技术

特定测试)和策略(选择特定测试的配置参数)。

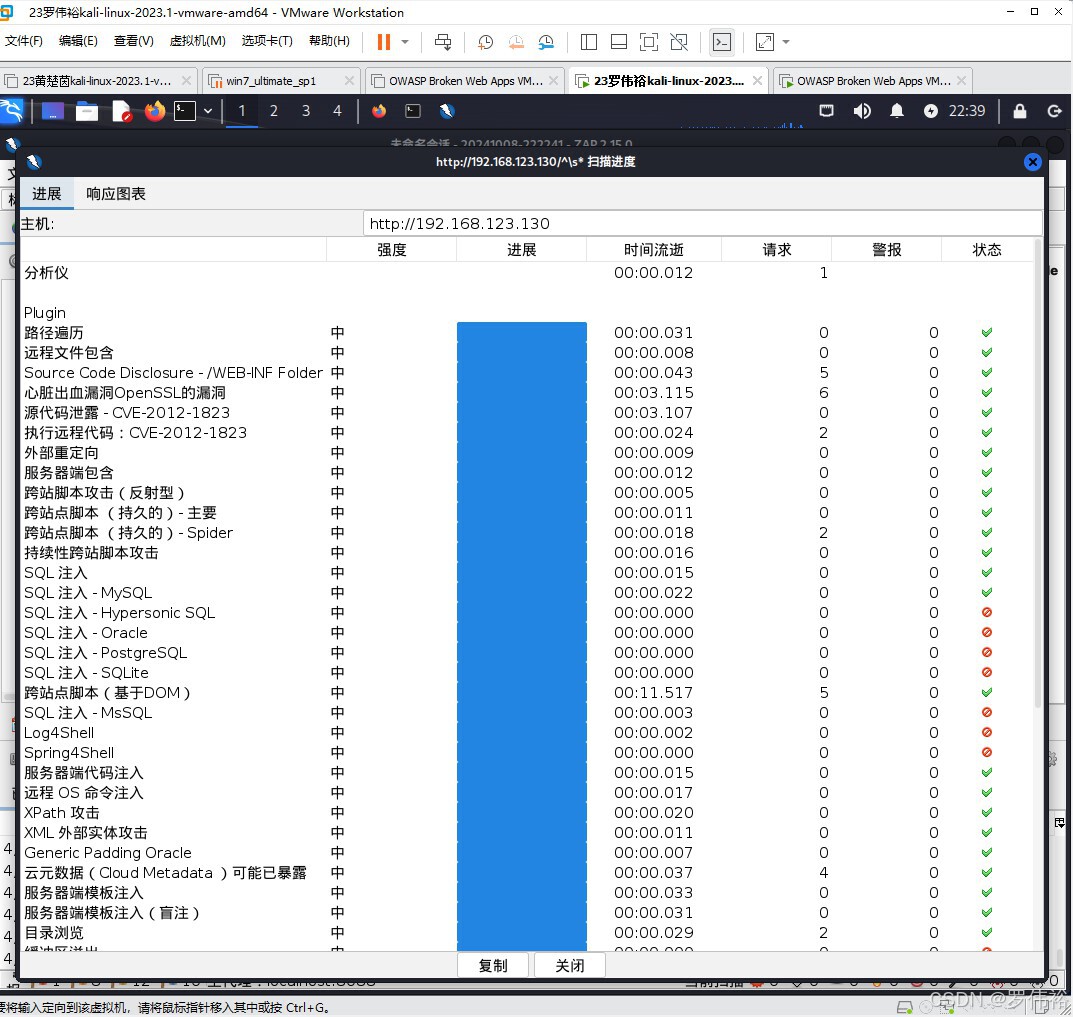

4.单击“开始扫描”。

5.“活动扫描”选项卡将显示在底部面板上,扫描期间发出的所有请求都将显示

在此处。

6.扫描完成后,可以在“警报”选项卡中查看结果,如下面的屏幕截图所示:

如果选择一个警报,可以看到发出的请求和从服务器获得的响应。这允许分析攻

击并定义它是真正的漏洞还是误报。 还可以使用此信息进行模糊测试,在浏览器中

重复请求,或深入挖掘开发。

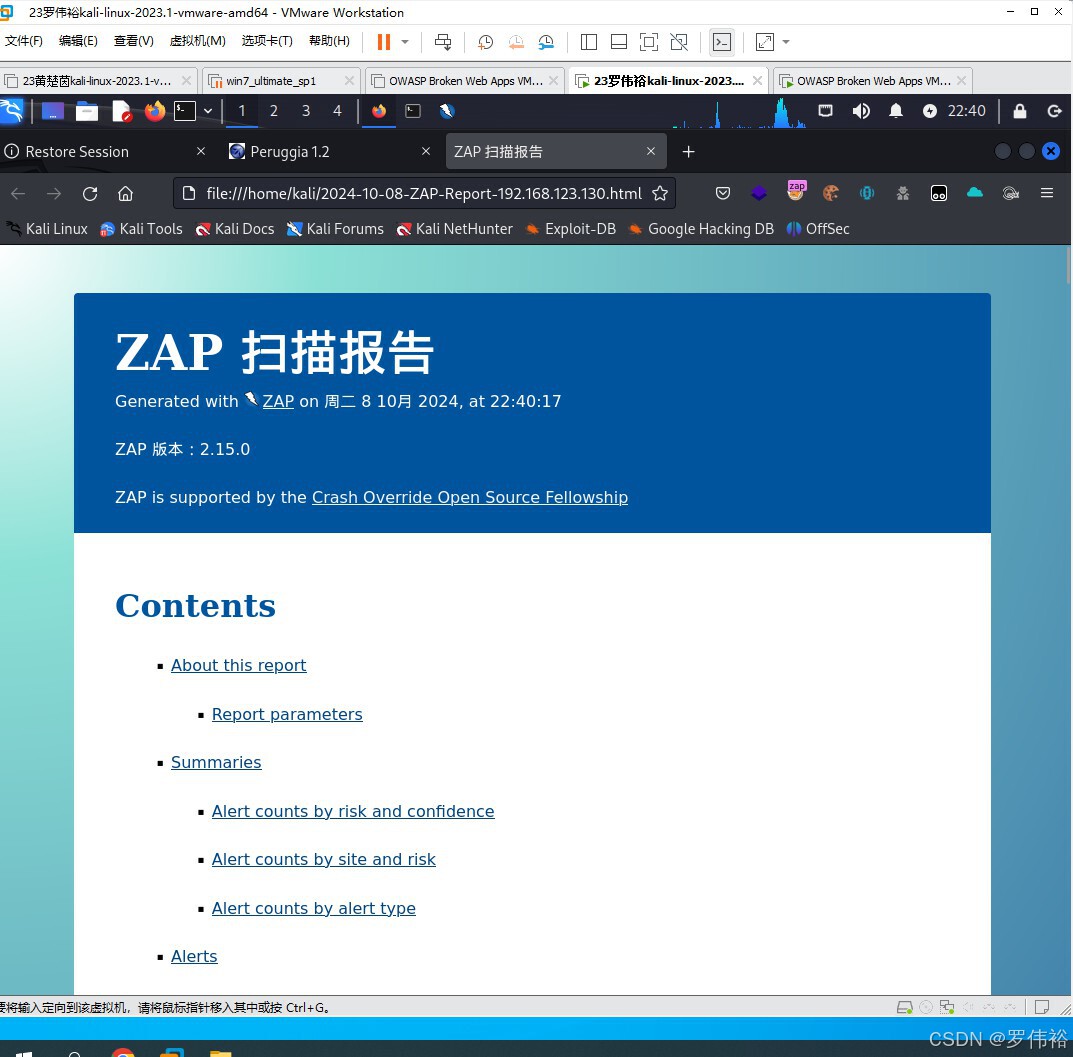

7.要生成 HTML 报告(与以前的工具一样),请转到主菜单中的“报告”,然后

选择“生成 HTML 报告”。

8.新对话框将询问文件名和位置。例如,设置 zapresult.html,完成后打开文

件:

1013

1013

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?