本文通过分享实际攻防演练中真实案例,防守方在未暴露任何敏感信息的情况下,仅通过邮件往来最终溯源到攻击方相关真实信息。

作为攻击溯源技术的引子,供各位从业和爱好者交流学习。

场景描述

攻击者伪造邮件,称其申请防守方靶标系统测试账号,诱骗防守方为其开通系统账号权限。防守方通过相关话术及技术,最终溯源到攻击方成员。

场景再现

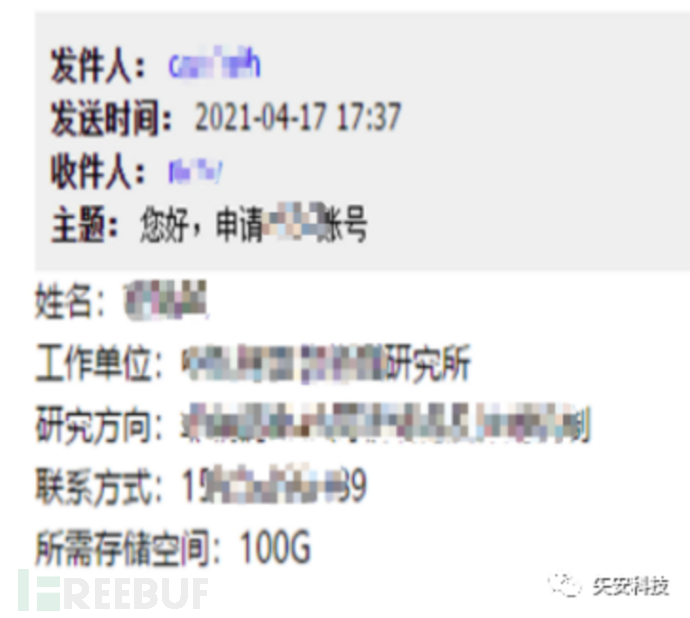

某日在攻防演练日常防守过程中,业务小组成员收到主题为“申请XXXX账号”的邮件,邮件内容为系统内张一(化名)需要使用系统,请管理员为其新建账号密码。经与张一本人确认邮件中工作单位、研究方向、联系方式等属实,但邮件为他人冒充发送,故第一时间反馈研判分析小组。

简单分析

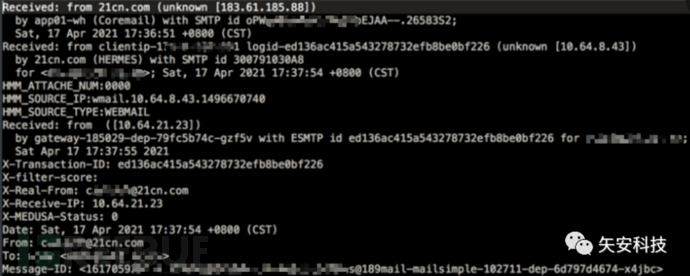

通过导出邮件为eml格式,并以文本格式查看后,获取到其邮件中关键信息如下(已脱敏):

邮箱:zhangyi@21cn.com

发件客户端IP地址:1.1.1.1

发件昵称:zhangyi

邮件客户端:21cn.com Webmail

手机号码:15555555555(为张一本人手机号码)

分析其使用的zhangyi@21cn.com邮箱,发现其为攻击者特意注册针对员工张一姓名全拼的21cn.com邮箱。

分析其使用的zhangyi@21cn.com邮箱,发现其为攻击者特意注册针对员工张一姓名全拼的21cn.com邮箱。

反制邮件

鉴于钓鱼邮件中手机号码为张一本人而非攻击者手机号码,经决策后防守方拿出多年积累的花式话术,回复其邮件称密码已发送短信至手机,并在签名处加入防守方可控的图片:

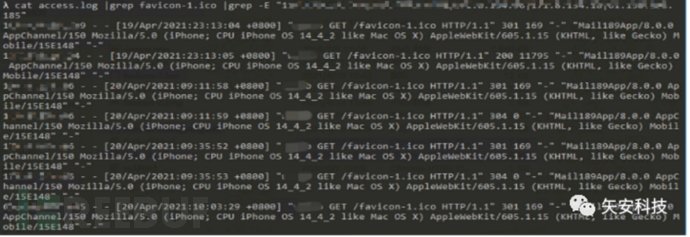

随后,在防守方服务器上监控签名处图片访问情况,发现攻击者于当日晚间23点、次日上午9点左右多次查看收件箱:

故此,获取到攻击者信息如下:

邮箱:zhangyi@21cn.com

发件客户端IP地址:1.1.1.1

收件客户端IP地址:1.1.1.1、1.1.1.2、1.1.1.3

发件昵称:zhangyi

邮件客户端:21.cnWebmail、Mail189AppiPhoneOS14.4

查看邮件时间:23点左右、9点左右

再次钓鱼

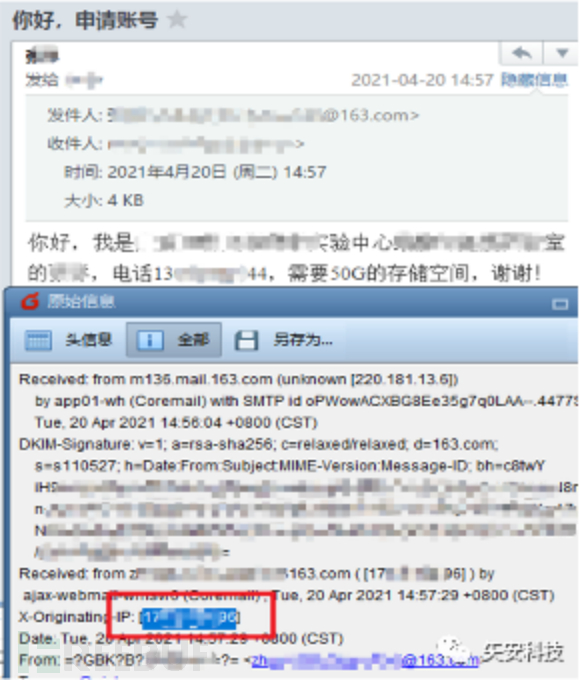

次日,防守方收到第二封钓鱼邮件,主题同样为“申请XXX账号”,邮件内容为王一(化名)需要使用系统,希望管理员新建账户,并附上手机号码。通过分析,猜测为攻击者因第一封邮件手机号码非攻击者可控,无法接受短信获取系统密码,故更换联系方式发送钓鱼邮件。

导出邮件分析后得到以下信息(已脱敏):

邮箱:wangyi@163.com

发件客户端IP地址:2.2.2.1

发件昵称:王一

邮件客户端:163.com Webmail

手机号码:13000000044

随后同样发送带有防守方可控的图片作为邮件签名,监测其查看邮件时间、频率。

反制溯源

发现其收件IP地址1.1.1.2与张一的收件IP地址一致,结合邮件主题、话术、攻击手法确认两封钓鱼邮件为同一攻击者,决定并案处理。通过尝试申请重置其21cn.com的邮箱密码,发现其绑定了手机号1314444:

根据其泄漏的IP地址1.1.1.1、1.1.1.2、1.1.1.3、2.2.2.1等归属地均在哥谭市,故查询哥谭市所有131号段:组合其号段,逐一尝试21cn.com的注册情况,最终发现存在3个对应的手机号码注册了21cn.com邮箱:

13137114444

13137724444

13140114444

对这三个手机号码进行大数据排查、信息收集,发现13140114444曾经绑定微博、微信、支付宝等账户,且其社交媒体活动规律符合网络安全从业者特征,尤其是其手机号绑定了某招聘网站显示其具有从事网络安全相关工作经验。

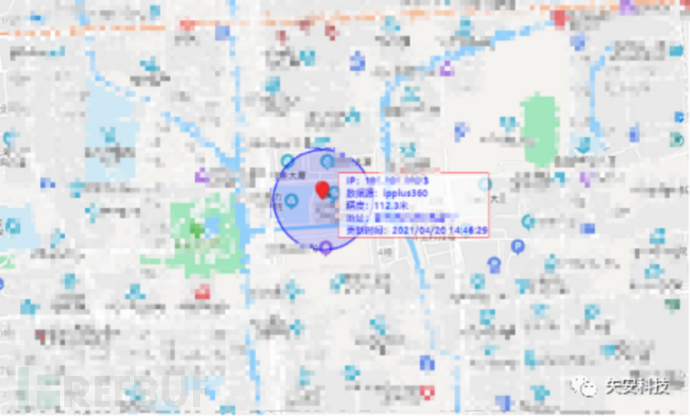

根据攻击者使用张一身份在工作时间(11:18、17:58等)发送、查看邮件泄漏的IP地址1.1.1.1,使用的邮件客户端MacOS,猜测为工作单位互联网出口IP,通过物理位置定位,可获取到相关地理位置:

且物理位置符合其招聘网站显示的工作单位官网办公位置哥谭市钻石区。

根据攻击者在非工作时间(21:14、23:58、02:34等)查看邮件泄漏的IP地址1.1.1.2、1.1.1.3、2.2.2.1,使用的邮件客户端189MailiPhone,猜测其为移动客户端进行查看邮件,经过排查确认IP为移动基站,且物理位置距离工作单位较近,猜测为攻击者实际住所。分析其手机号为阿里小号,符合攻防演练中攻击者常见属性之一,猜测手机号为攻击者手机号:

通过大数据排查手机号曾泄漏物流信息,符合其工作单位、实际物理住所哥谭市特征:

综合信息及身份画像

综上,根据整理已获取到攻击者信息,分析其相关特征(已脱敏),进行攻击者画像:

邮箱:zhangyi@21.cn、wangyi@163.com(个人注册)

发件客户端IP地址:1.1.1.1(公司互联网出口IP)、2.2.2.1(疑似物理住所宽带IP地址)

收件客户端IP地址:1.1.1.1(公司互联网出口IP)、1.1.1.2、1.1.1.3(移动客户端IP地址)

邮件客户端:21.cnWebmail、163.comWebmail、Mail189AppiPhoneiOS14.2(移动客户端)、MacOSX10.15(疑似工作PC)

发送邮件时间:18点左右、11点左右

查看邮件时间:23点左右、21点左右

姓名:贝恩

手机号码:13140114444(大学期间开始使用,猜测为主力机)、13000000044(阿里小号)

工作单位:韦恩集团哥谭市分公司

家庭住所:哥谭市钻石区

年龄:26岁

工作属性:攻防演练活动期间,上班后、下班前使用个人PC在公司发送钓鱼邮件,回家途中及回家后使用移动客户端查看钓鱼邮件接受情况。

身份属性:猜测其为攻防演练场外协助团队,企图通过社会工程学手段进行攻击。但技术水平一般,个人防护手段欠缺,且容易被防守方反钓鱼邮件迷惑,最终暴露个人真实属性。

结语

本文通过案例形象地再现了钓鱼邮件及钓鱼邮件反制,基于“删繁就简”的原则,在不使用重量级武器如“免杀木马反制”、“钓鱼URL反制”等手段,以信息收集为主要溯源手段,向读者阐述了相关技术,旨在与各位从业及爱好者探讨交流。

结语

本文通过案例形象地再现了钓鱼邮件及钓鱼邮件反制,基于“删繁就简”的原则,在不使用重量级武器如“免杀木马反制”、“钓鱼URL反制”等手段,以信息收集为主要溯源手段,向读者阐述了相关技术,旨在与各位从业及爱好者探讨交流。

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享

774

774

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?