iptables基本概念

iptables防火墙目前市面上有3、4层的防火墙,叫网络层的防火墙,还有7层的防火墙,其实是代理层的网关。

对于TCP/IP的七层模型来讲,三层的防火墙会在这层对源地址和目标地址进行检测。对于七层的防火墙,不管源端口或者目标端口,源地址或者目标地址是什么,都将对所有的东西进行检查。

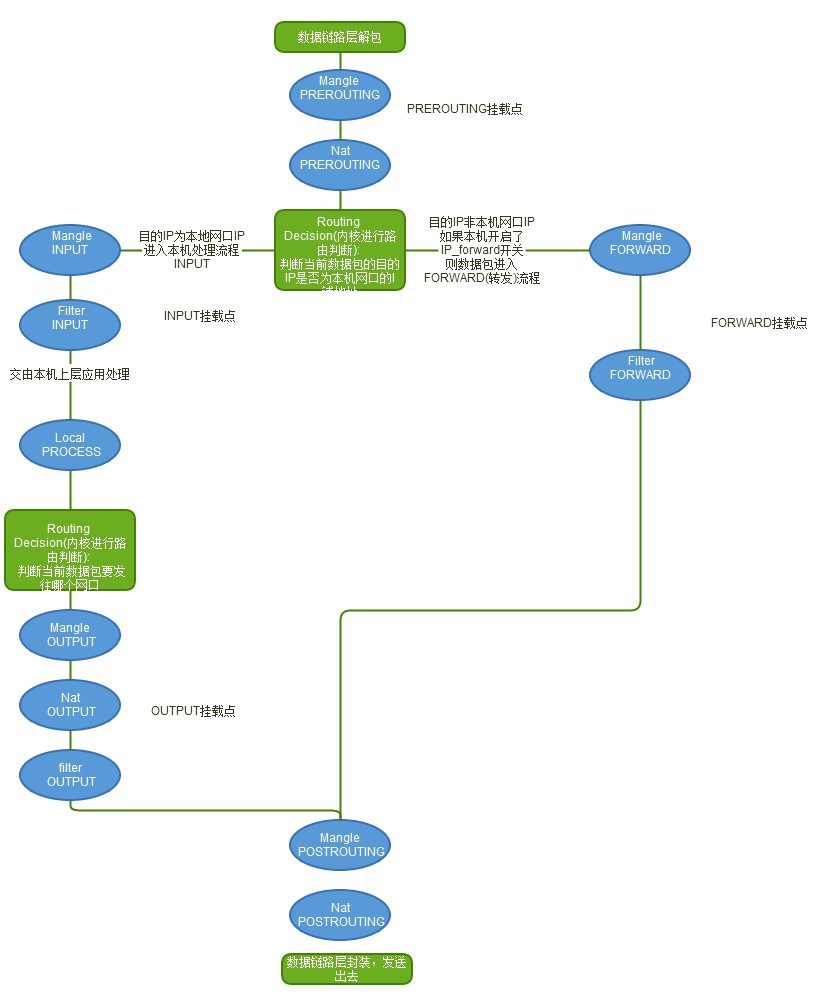

数据包进入netfilter流程图

DNAT - Destination Network Address Translation 目的网络地址转换。一种改变数据包目的 ip地址的技术,经常和SNAT联用,以使多台服务器能共享一个ip地址连入Internet,并且继续服务。通过对 同一个ip地址分配不同的端口,来决定数据的流向。

Stream - 流是指发送和接收的数据包和通信的双方都有关系的一种连接(连接看作是单向的,流表示双向的连接)。一般的,这个词用于描述在两个方向上发送两个或三个数据包的连 接。对于TCP,流意味着连接,它发送了一个SYN,然后又回复SYN/ACK。但也可能是指这样的连接,发送一 个SYN,回复ICMP主机不可达信息。

SNAT - Source Network Address Translation**源网络地址转换。改变数据包源ip地址的技术, 经常用来使多台计算机分享一个Internet地址**。这只在IPv4中使用,因为IPv4的地址已快用完了,IPv6将解 决这个问题。

State - 状态指明数据包处于什么状态。状态在RFC 793 - Transmission Control Protocol中定义,或由用户在Netfilter/iptables中自定义。

User space - 用户空间,指在内核外部或发生在内核外部的任何东西。例如,调用 iptables -h 发生在内核外部,但iptables -A FORWARD -p tcp -j ACCEPT (部分地)发生在内核内部,因为一条新的规则加入了规则集。

target ,对匹配的数据包所做的操作

我是可爱的分割线 ********************************************************************************************************************************************************************************************************************************************************

iptables有

5个链:PREROUTING, INPUT, FORWARD, OUTPUT, POSTROUTING,

4个表:filter, nat, mangle, raw.

4个表的优先级由高到低的顺序为:raw–>mangle–>nat–>filter

注意:

RAW表只使用在PREROUTING链和OUTPUT链上,因为优先级最高,从而可以对收到的数据包在连接跟踪前进行处理。一但用户使用了RAW表,在某个链上,RAW表处理完后,将跳过NAT表和 ip_conntrack处理,即不再做地址转换和数据包的链接跟踪处理了.

RAW表可以应用在那些不需要做nat的情况下,以提高性能。如大量访问的web服务器,可以让80端口不再让iptables做数据包的链接跟踪处理,以提高用户的访问速度。一些关键词解释:

1)匹配(match)

符合指定的条件,比如指定的 IP 地址和端口。

2)丢弃(drop)

当一个包到达时,简单地丢弃,不做其它任何处理。

3)接受(accept)

和丢弃相反,接受这个包,让这个包通过防火墙。

4)拒绝(reject)

和丢弃类似,但是它还会向发送这个包的源主机发送错误消息。这个错误消息可以指定,也可以自动产生。

5)目标(target)

指定的动作,说明如何处理一个包,比如:丢弃,接受,或拒绝。

6)跳转(jump)

和目标类似,不过它指定的不是一个具体的动作,而是另一个链,表示要跳转到那个链上。

7)规则(rule)

一个或多个匹配及其对应的目标。

8)链(chain)

每条链都包含有一系列的规则,这些规则会被依次应用到每个遍历该链的数据包上。每个链都有各自专门的用途。

9)表(table)

每个表包含有若干个不同的链,比如 filter 表默认包含有 INPUT,FORWARD,OUTPUT 三个链。iptables 有四个表,分别是:raw,nat,mangle和filter,每个表都有自己专门的用处,比如最常用filter表就是专门用来做包过滤的,而 nat 表是专门用来做NAT的。

10)策略(police)

策略是指,对于 iptables 中某条链,当所有规则都匹配不成功时其默认的处理动作。

11)连接跟踪(connection track)

又称为动态过滤,可以根据指定连接的状态进行一些适当的过滤,是一个很强大的功能,但同时也比较消耗内存资源。 数据包进入netfilter的流程图

数据包流经netfilter的路径:

a.流入本机数据包的路径:

所属表 mangle nat mangle nat filter

网络数据包 -> PREROUTING -> PREROUTING -> 路由选择 -> INPUT -> INPUT -> INPUT -> 本地处理进程

1386

1386

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?