木马隐藏技术-winrar自解压和文件名反转

介绍2个有趣的木马隐藏技术,免杀效果也非常棒,主要利用到winrar的自解压功能。

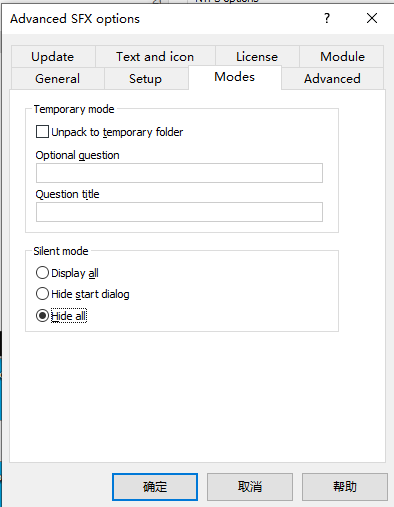

一.木马捆绑到普通程序

原理

1.winrar压缩功能可以设置自动解压并且自动运行里面的程序,使用自解压功能会把文件制作为exe程序,运行后会将文件解压到指定路径,并运行指定文件。

特点:简单、可以做免杀、可以捆绑到各种正常程序上

制作

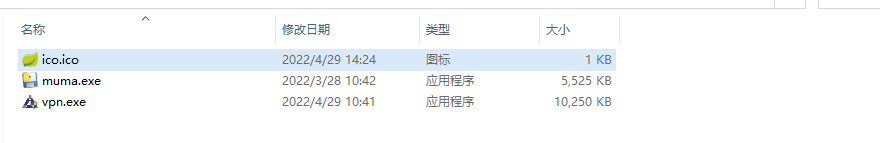

准备图标、免杀的木马后门(命名不要有空格)、正常程序(命名不要有空格)、winrar:

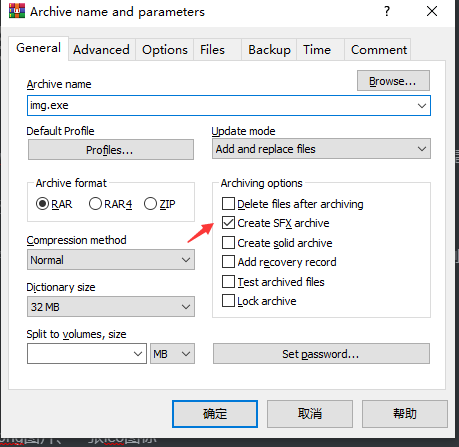

1.添加到winrar压缩文件:

(正常文件和木马添加到压缩,勾选自动解压功能)

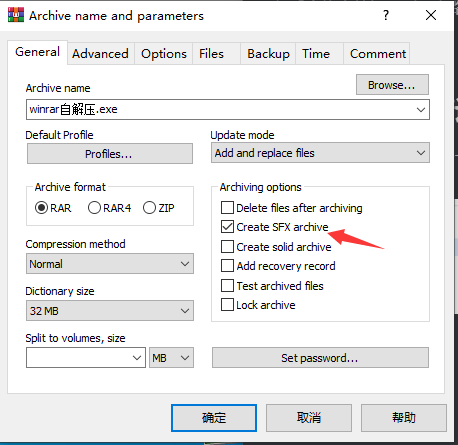

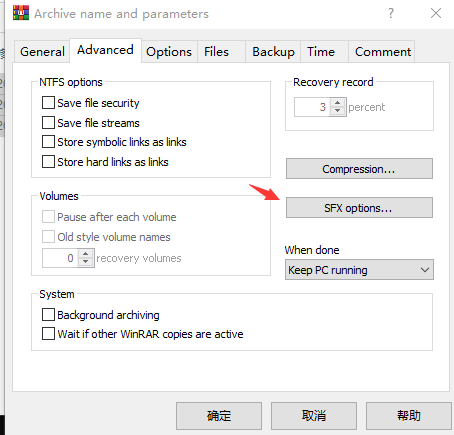

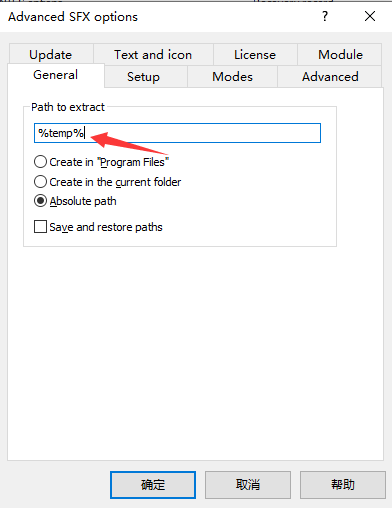

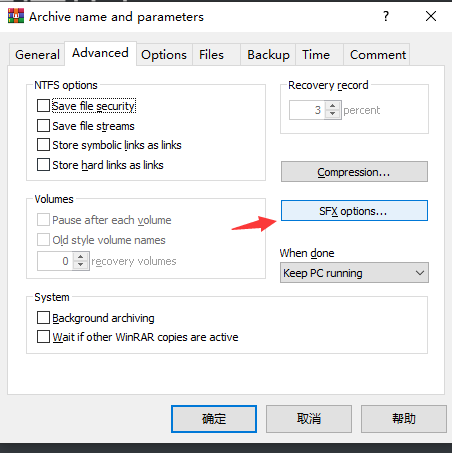

2.设置自动解压文件存放的路径:

(可以放到tmp目录中,%temp%指得是windows的temp目录)

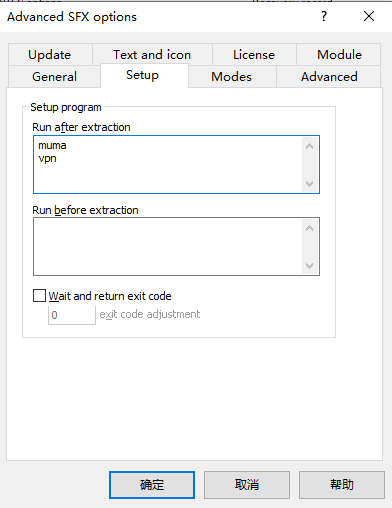

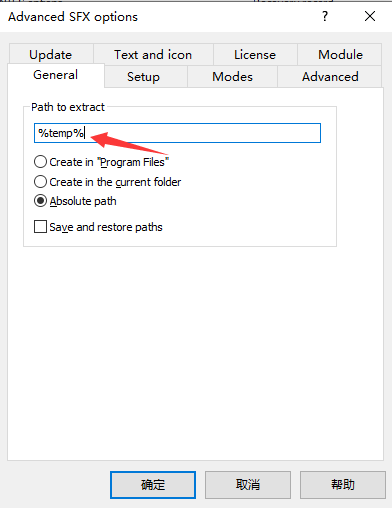

3.设置自动运行的程序:

(自动运行木马和正常程序vpn)

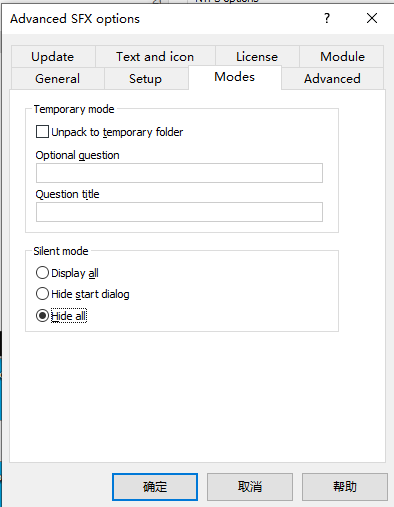

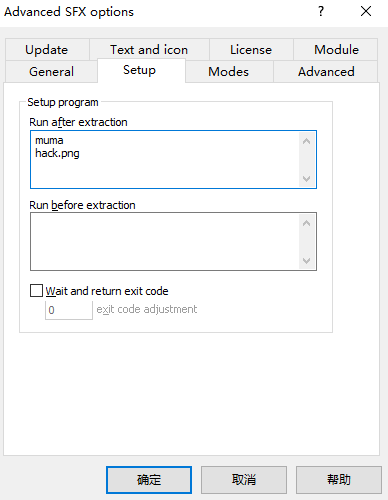

4.隐藏解压进度:

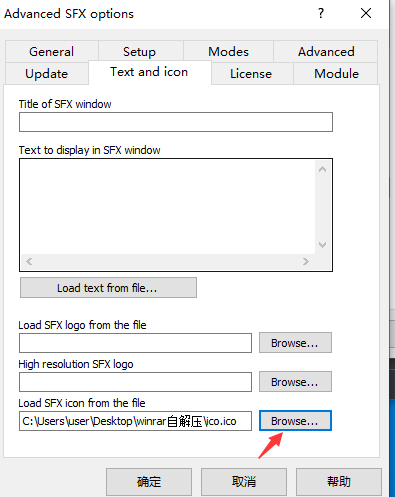

5.设置logo:

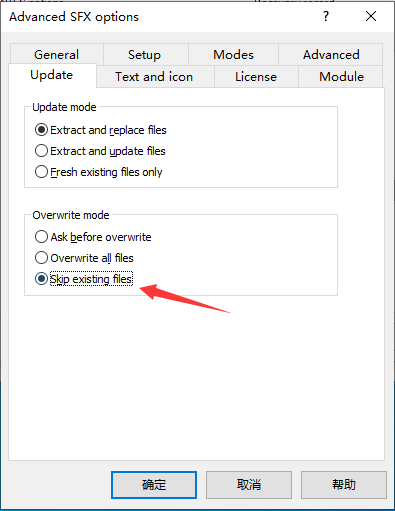

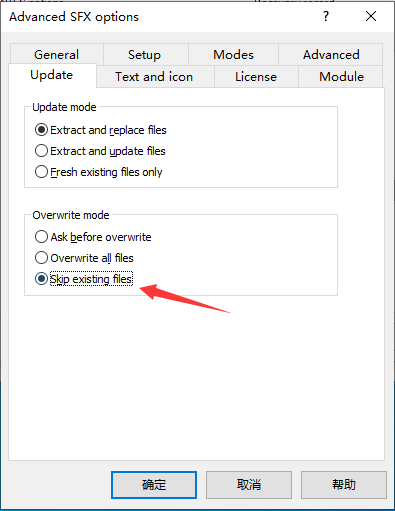

6.设置解压缩时如果文件已经存在则自动跳过(否则会提示是否覆盖文件)

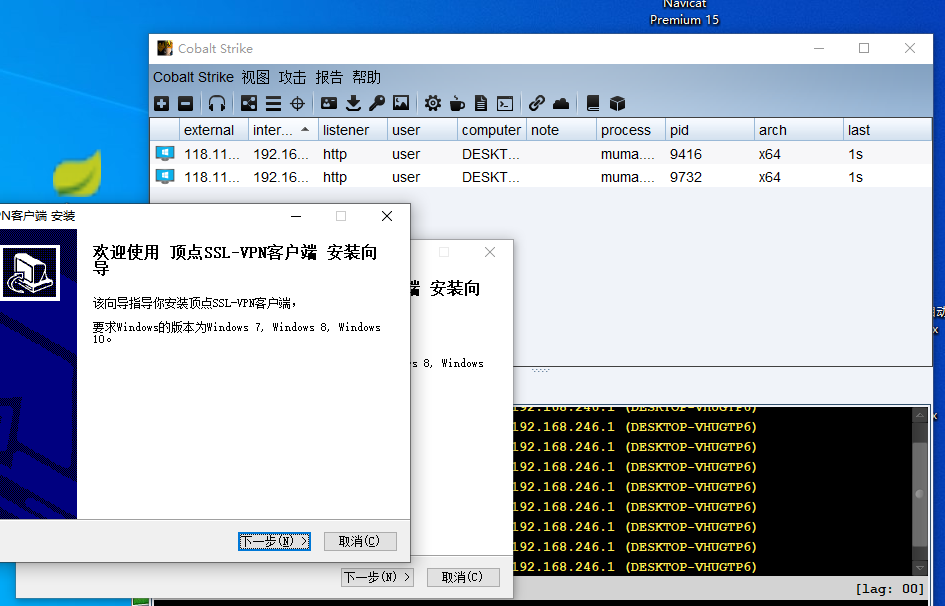

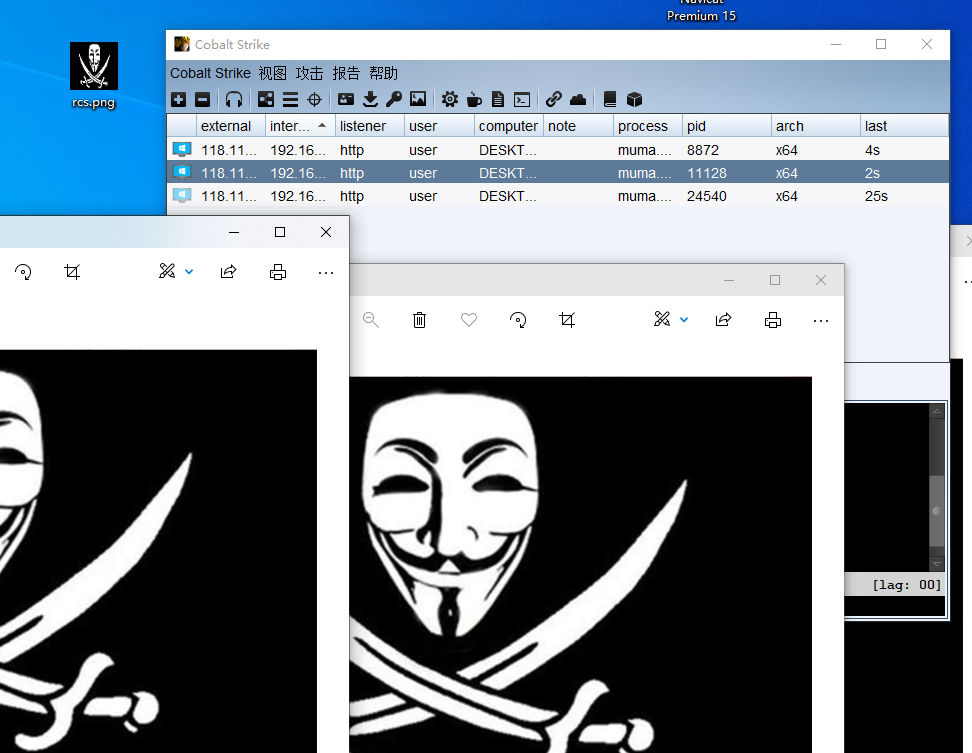

测试效果

直接运行:

和普通程序完全一样,多次运行也感觉不出差异,木马后门和普通程序一起运行了,并且免杀360和火绒:

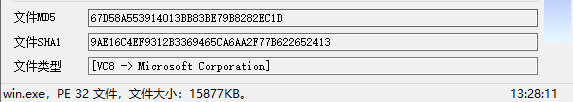

用工具分析文件:

就是普通的PE程序,看不出区别,winrar应该就是把这几个文件装到PE程序里面,利用PE程序解压出来:

防御方法

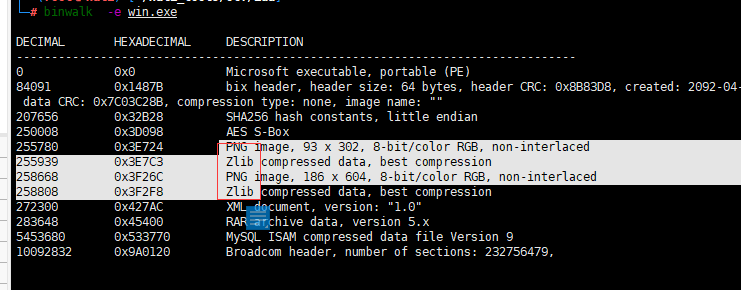

1.十六进编辑器查看或者分析二进制应该是可以发现自动解压缩程序的特征的,使用binwalk可以分离出文件:

2.木马文件会解压缩到指定目录。

二.木马捆绑到图片中(文件名反转)

原理

1.和上面一个示例一样,使用winrar自解压功能,只不过这里不是自动启动普通程序+木马,而是打开图片+木马

2.可执行程序后缀除了exe,还有msi、sys、scr。

3.文件名可以用中东unicode字符8238或0x202E,这种编码方式就是倒序显示的,把后缀翻转到前面去,让它看起来就是个图片后缀(实际是个PE可执行程序)。

特点:简单、方便制作免杀、由于文件名的反转实际依赖unicode编码,想要扩散给别人依然保留反转的文件名,就需要传输工具和接收方都支持这种unicode编码,因此适用范围很小,比如web传输时会被url编码导致无法保留编码方式。目前测试xftp下载和QQ传输还可以保留反转的文件名。

制作

准备:免杀的木马程序、一张png图片、一张ico图标(要和png看起来一样)

1.添加到winrar压缩文件:

(将png和木马添加到压缩,勾选自动解压功能)

2.设置自动解压文件存放的路径:

(可以放到tmp目录中,%temp%指得是windows的temp目录)

3.设置自动运行的程序:

(自动运行木马和png图片)

4.隐藏解压进度:

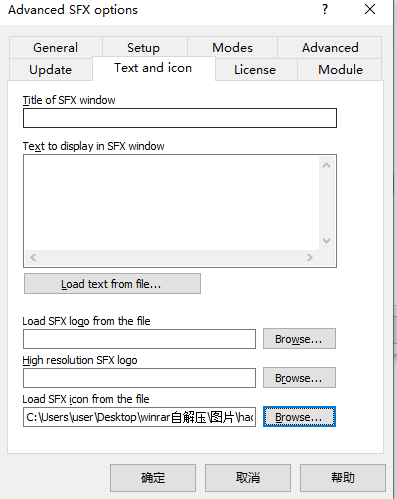

5.设置logo:

6.设置解压缩时如果文件已经存在则自动跳过(否则会提示是否覆盖文件)

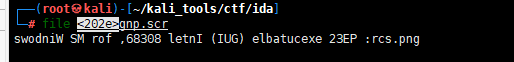

7.用python修改文件名

import os

os.rename('img.exe',u'\u202Egnp.scr') #将img.exe重命名为了rcs.png

效果:

测试效果:

直接运行:

光看缩略图信息肉眼无法区分这是图片还是PE程序,多次运行可以多次打开图片:

防御方法

工具可以看出是PE程序,windows查看文件相信信息也很容易看出这并不是一个真的图片:

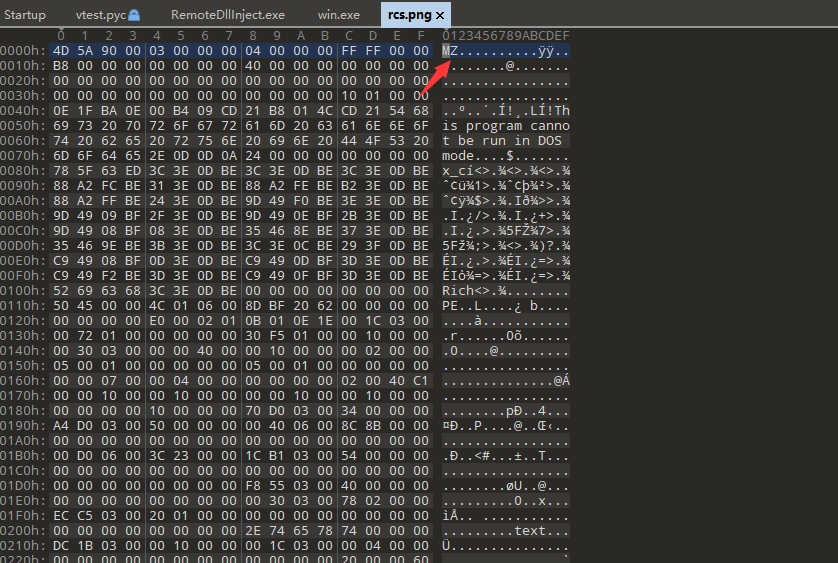

分析十六进制可以知道是PE程序:

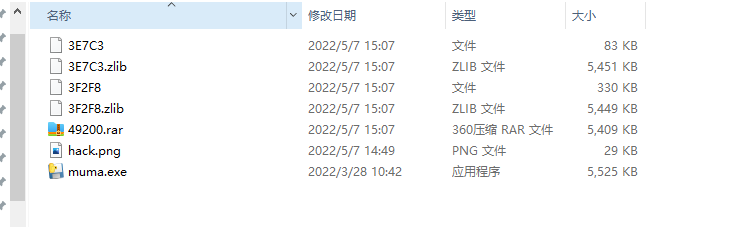

binwalk分离:

(ctf杂项中常用到的binwalk工具,用于自动分离)

并不是一个真的图片:

[外链图片转存中…(img-cXye4rpD-1652089224384)]

分析十六进制可以知道是PE程序:

[外链图片转存中…(img-GRScri93-1652089224384)]

binwalk分离:

(ctf杂项中常用到的binwalk工具,用于自动分离)

1693

1693

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?