目录

- 1 安装

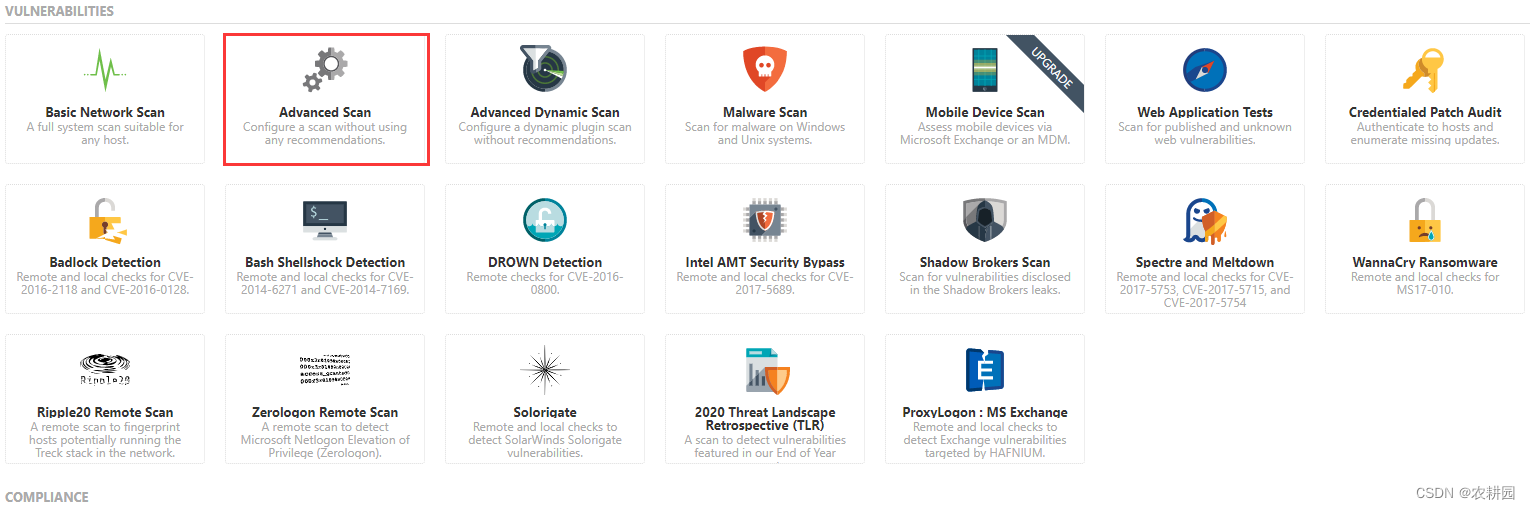

- 2 Nessus模块

- 2.1 Host Discovery

- 2.2 Basic Network Scan

- 2.3 Advanced Scan

- 2.4 Advanced Dynamic Scan

- 2.5 Malware Scan

- 2.6 Web Application Test

- 2.7 Credentialed Patch Audit

- 2.8 Badlock detection

- 2.9 Bash Shellshock Detection

- 2.10 DROWN Detection

- 2.11 Intel AMT Security Bypass

- 2.12 Shadow Brokers Scan

- 2.13 Spectre and Meltdown

- 2.14 WannaCry Ransomware

- 2.15 Ripple20 Remote Scan

- 2.16 Zerologon Remote Scan

- 2.17 Solorigate

- 2.18 2020 Threat Landscape Retrospective (TLR)

- 2.19 ProxyLogon : MS Exchange

- 3 使用

1 安装

1.1 下载地址

https://zh-cn.tenable.com/products/nessus?tns_redirect=true

1.2 点击【Connent via SSL】

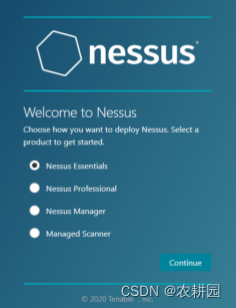

1.3 选择【Nessus Essentials】

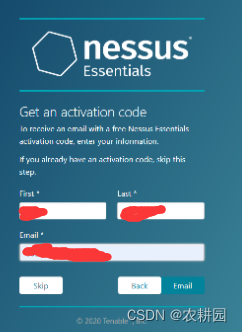

1.4 填写注册信息

然后点击”Email”,nessus会给你发送一封邮件,包含code

1.5 下载所需要的组件

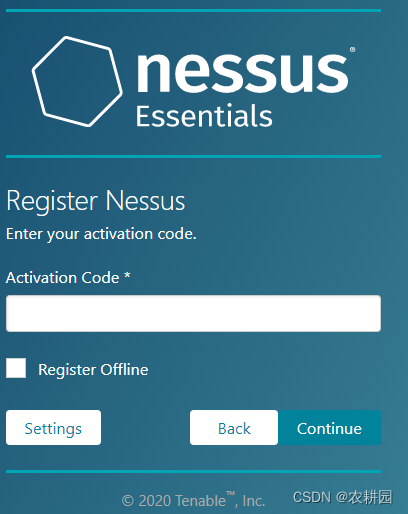

填写code,然后下载所需要的组件

1.6 nessus登陆页面

2 Nessus模块

2.1 Host Discovery

主机发现,主要用来探测上网络存活的主机及开放的端口,操作系统信息等。

2.2 Basic Network Scan

主要针对网络上的设备进行端口扫描,适用于任何网络主机。

2.3 Advanced Scan

可以扫描端口,主机,服务,Web应用。

2.4 Advanced Dynamic Scan

高级动态扫描:同上,也可自定义扫描插件,减少扫描时间。

2.5 Malware Scan

恶意软件扫描:主要针对主机。

2.6 Web Application Test

Web应用程序测试:用来测试一些已经发布或者未知的漏洞。

2.7 Credentialed Patch Audit

认证补丁审计:对宿主进行身份验证并枚举缺少的更新。

2.8 Badlock detection

Badlock是于2016年4月12日披露的安全漏洞,其影响Windows和Samba服务器所支持的安全帐户管理器(SAM)和本地安全认证(域策略)(LSAD)远程协议。CVE漏洞编号:CVE-2016-2118和CVE-2016-0128。

2.9 Bash Shellshock Detection

Shellshock,又称Bashdoor,是在Unix中广泛使用的Bash shell中的一个安全漏洞,首次于2014年9月24日公开。许多互联网守护进程,如网页服务器,使用bash来处理某些命令,从而允许者在易受的Bash版本上执行任意代码。这可使*者在未授权的情况下访问计算机系统。CVE漏洞编号:CVE-2014-6271和CVE-2014-7169。

2.10 DROWN Detection

OpenSSL 是一个强大的安全套接字层密码库,其囊括了目前主流的密码算法,常用的密钥,证书封装管理功能以及SSL协议,并提供了丰富的应用程序可供开发人员测试或其它目的使用。由于OpenSSL的普及,导致这一开源的安全工具成为了DROWN的主要目标。DROWN允许*者破坏这个加密体系,读取或偷取敏感通信,包括密码,信用卡帐号,商业机密,金融数据等。CVE漏洞编号:CVE-2016-0800和CVE-2016-0703。

2.11 Intel AMT Security Bypass

Intel AMT,全称INTEL Active Management Technology(英特尔主动管理技术),实质上是一种集成在芯片组中的嵌入式系统,独立于特定操作系统。该技术允许管理者远程管理和修复联网的计算机系统,且实施过程对服务对象完全透明。

该漏洞存在于Intel AMT主动管理技术,导致即使采用诸如BIOS密码,BitLocker,TPM Pin或传统防病毒软件等安全措施,该漏洞依然可被利用。综合利用漏洞,*者可借助Intel管理引擎BIOS扩展(MEBx)默认密码“admin”功能进行登录,获取系统完全控制权限,窃取数据、还可在设备上部署恶意软件。区别于Meltdown和Spectre,成功利用此漏洞(尚未命名)需要物理访问设备

2.12 Shadow Brokers Scan

扫描阴影 代理泄漏中披露的漏洞

2.13 Spectre and Meltdown

Spectre and Meltdown安全漏洞还在影响着英特尔、ARM、和AMD等芯片厂商,这些公司生产的计算机和移动设备芯片中大多存在此漏洞。该漏洞使得*能读取计算机CPU上的敏感信息,已经在过去二十年内影响了数百万的芯片。尽管类似苹果、微软、英特尔这样的厂商都在发布修补该漏洞的补丁,但有些补丁并不管用,并且还导致计算机出现故障

2.14 WannaCry Ransomware

2017年5月12日,互联网上出现针对Windows操作系统的勒索软件“WannaCry ransomware”*,勒索软件利用了微软于3月14日披露的多个Windows SMB服务漏洞(CVE-2017-0143,CVE-2017-0144,CVE-2017-0145,CVE-2017-0146,CVE-2017-0148),对应微软漏洞公告:MS17-010

2.15 Ripple20 Remote Scan

检测网络中正在运行Treck堆栈的主机,这些主机可能会受到Ripple20漏洞的影响

2.16 Zerologon Remote Scan

检测Microsoft Netlogon特权提升漏洞(Zerologon)

2.17 Solorigate

使用远程和本地检查来检测SolarWinds Solorigate漏洞

2.18 2020 Threat Landscape Retrospective (TLR)

2020年威胁态势(TLR)

2.19 ProxyLogon : MS Exchange

微软检测到多个利用0 day漏洞利用来攻击微软Exchange 服务器的攻击活动。其中,利用的是微软Exchange服务器中的ProxyLogon漏洞,CVE编号为CVE-2021-26855,攻击者利用该漏洞可以绕过认证方式和冒充其他用户。在攻击活动中,攻击者利用该漏洞来攻击Exchange 服务器,访问邮件账号,安装其他的恶意软件来实现对受害者环境的长期访问

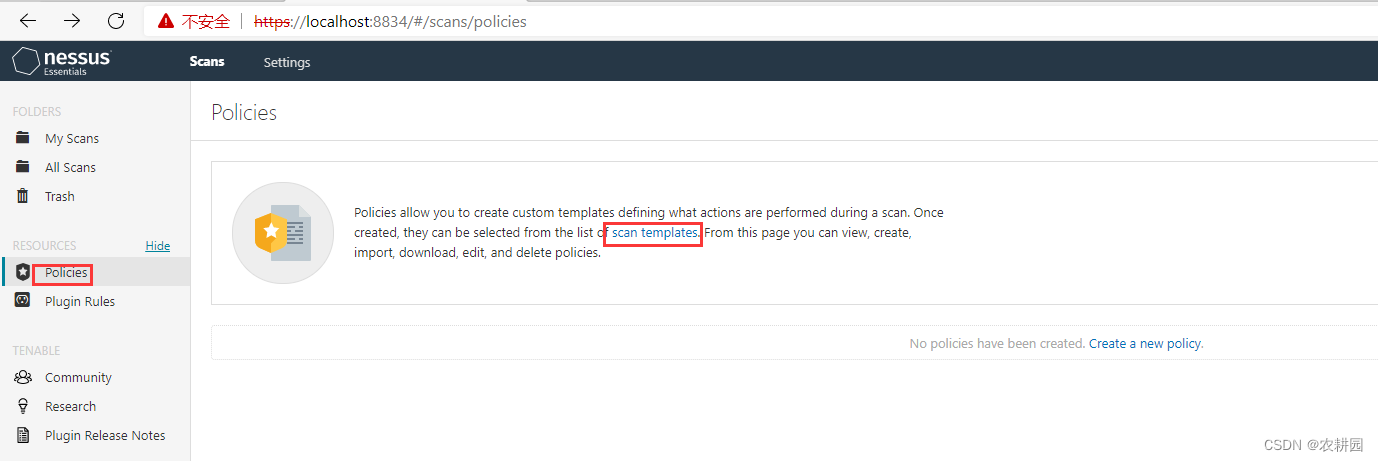

3 使用

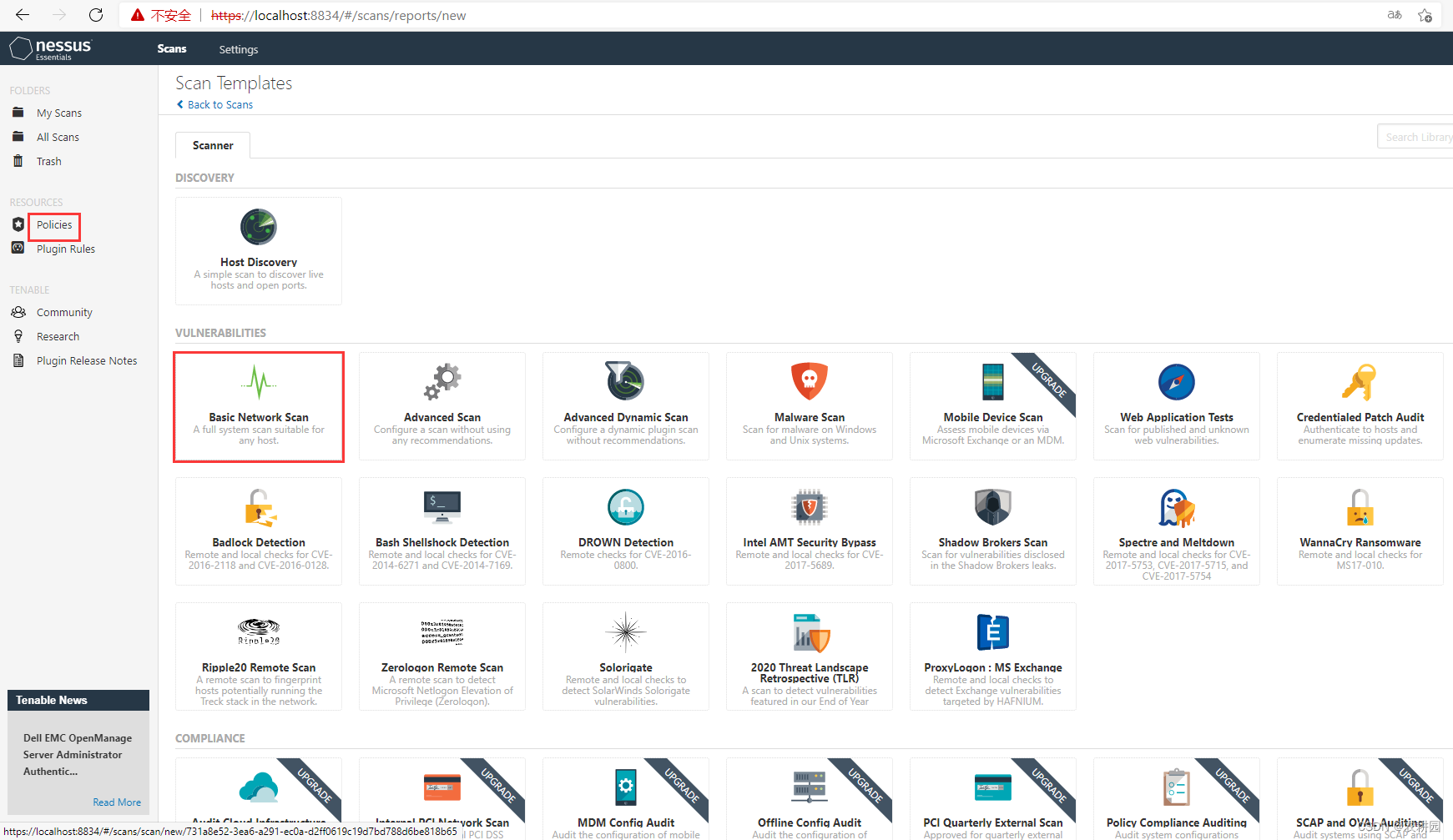

3.1 选择扫描模板

3.2 选择【Basic network scan】

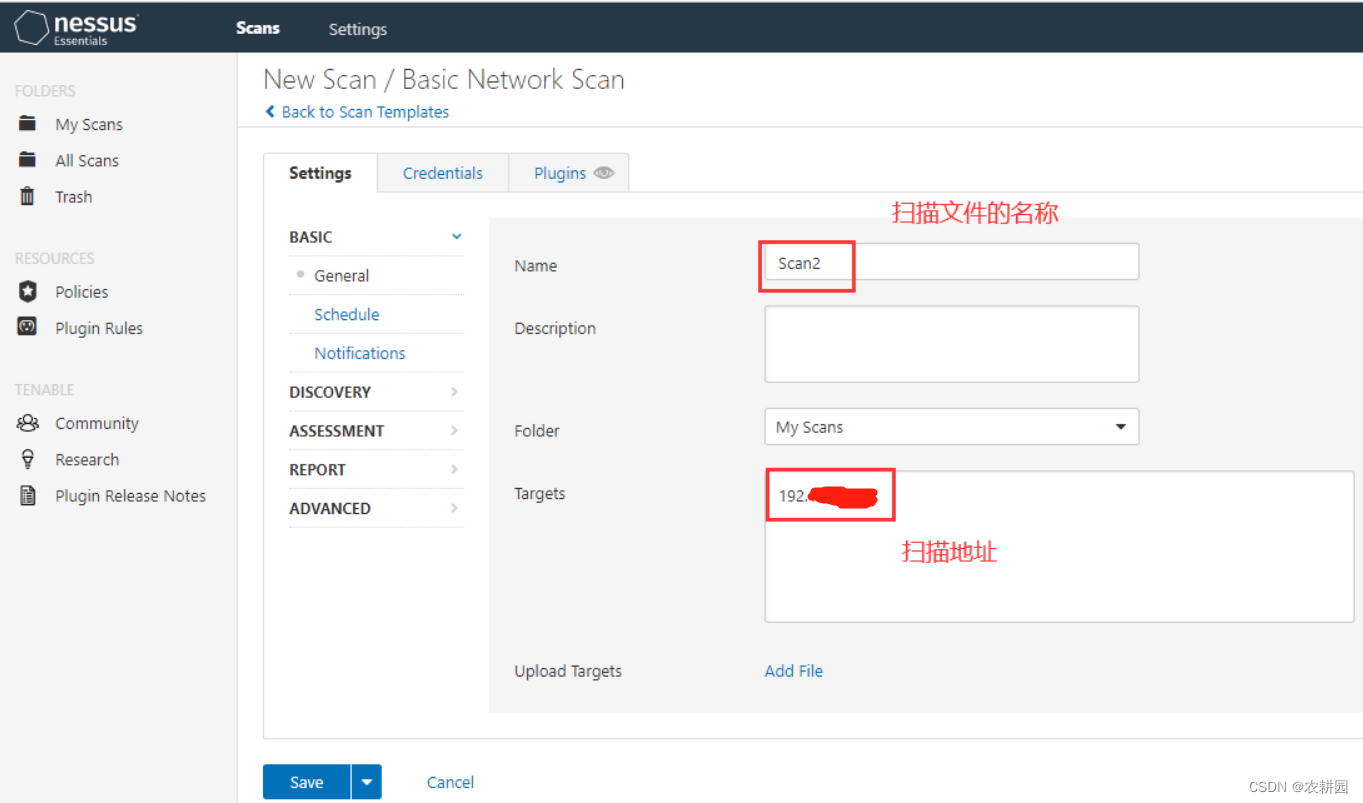

3.3 设置扫描信息

3.3.1 设置扫描文件名称和扫描机器

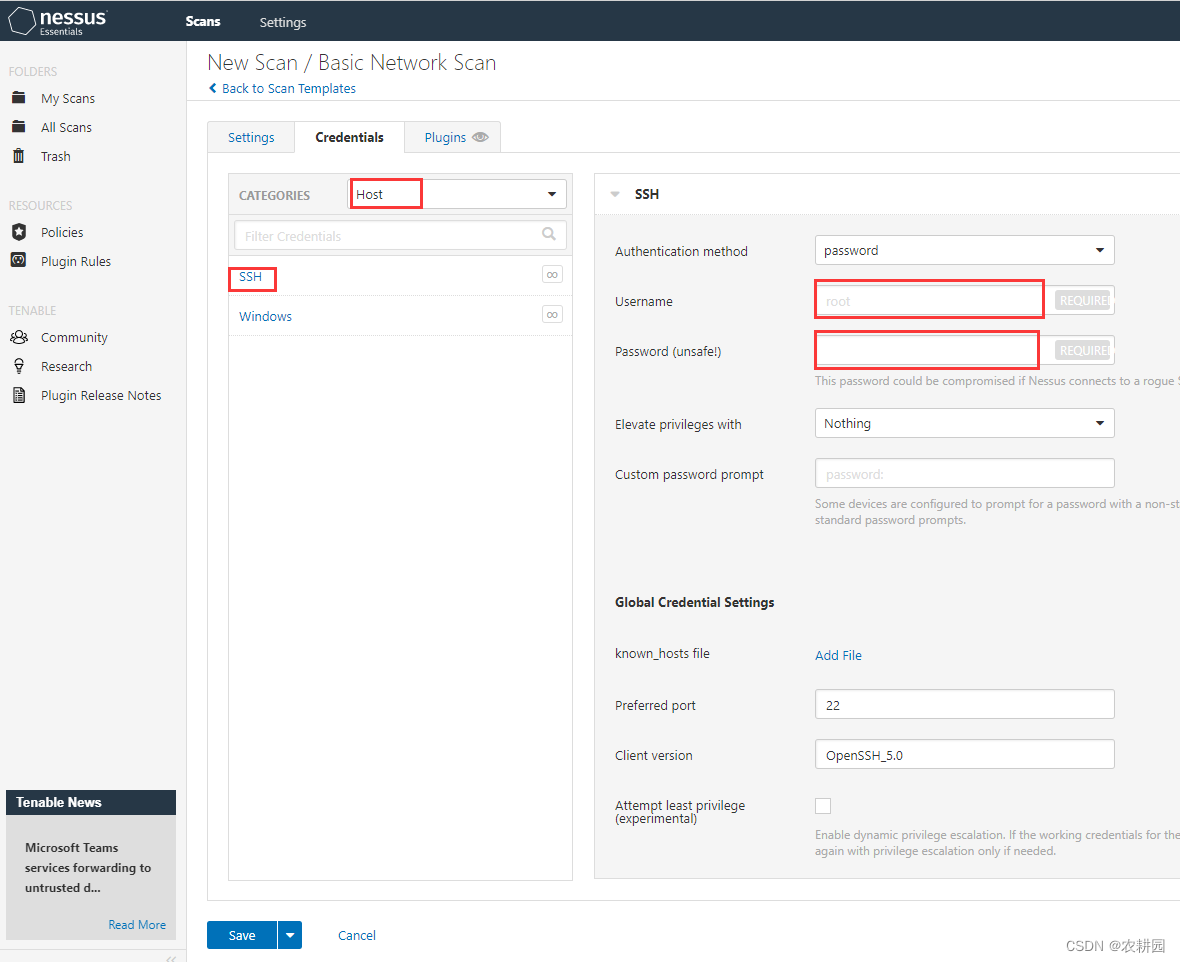

3.3.2 输入机器的用户名和密码,点击【保存】

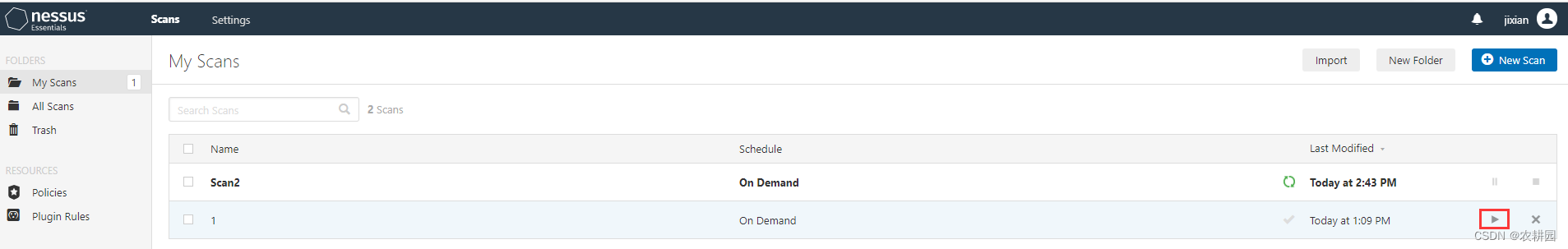

3.4 点击【执行】

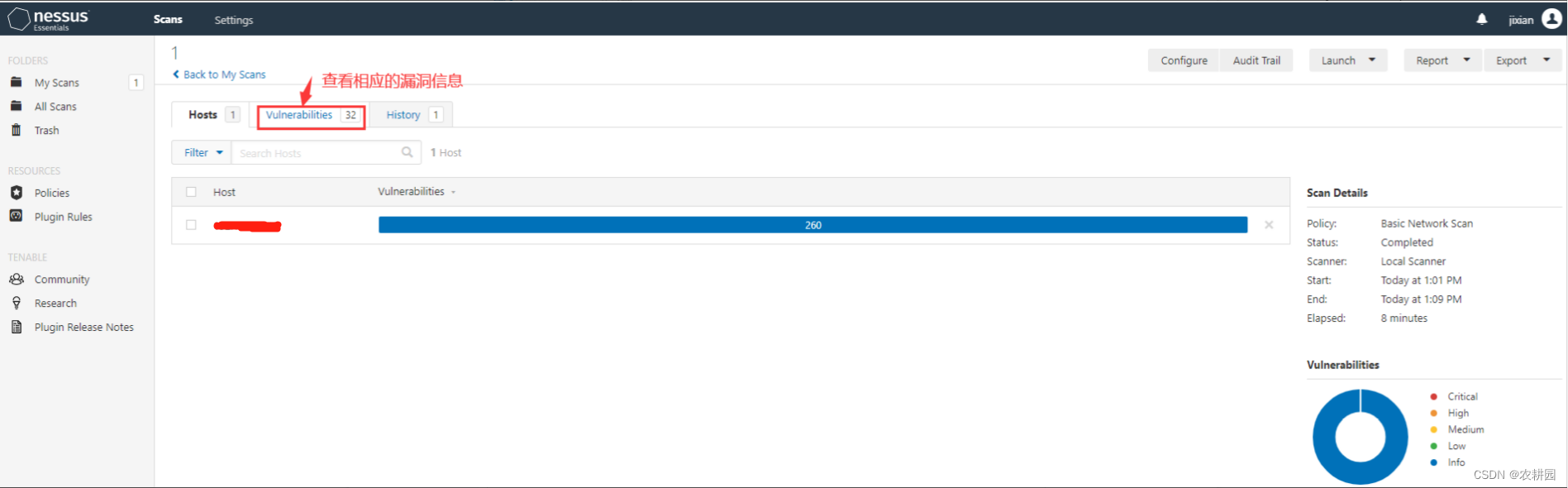

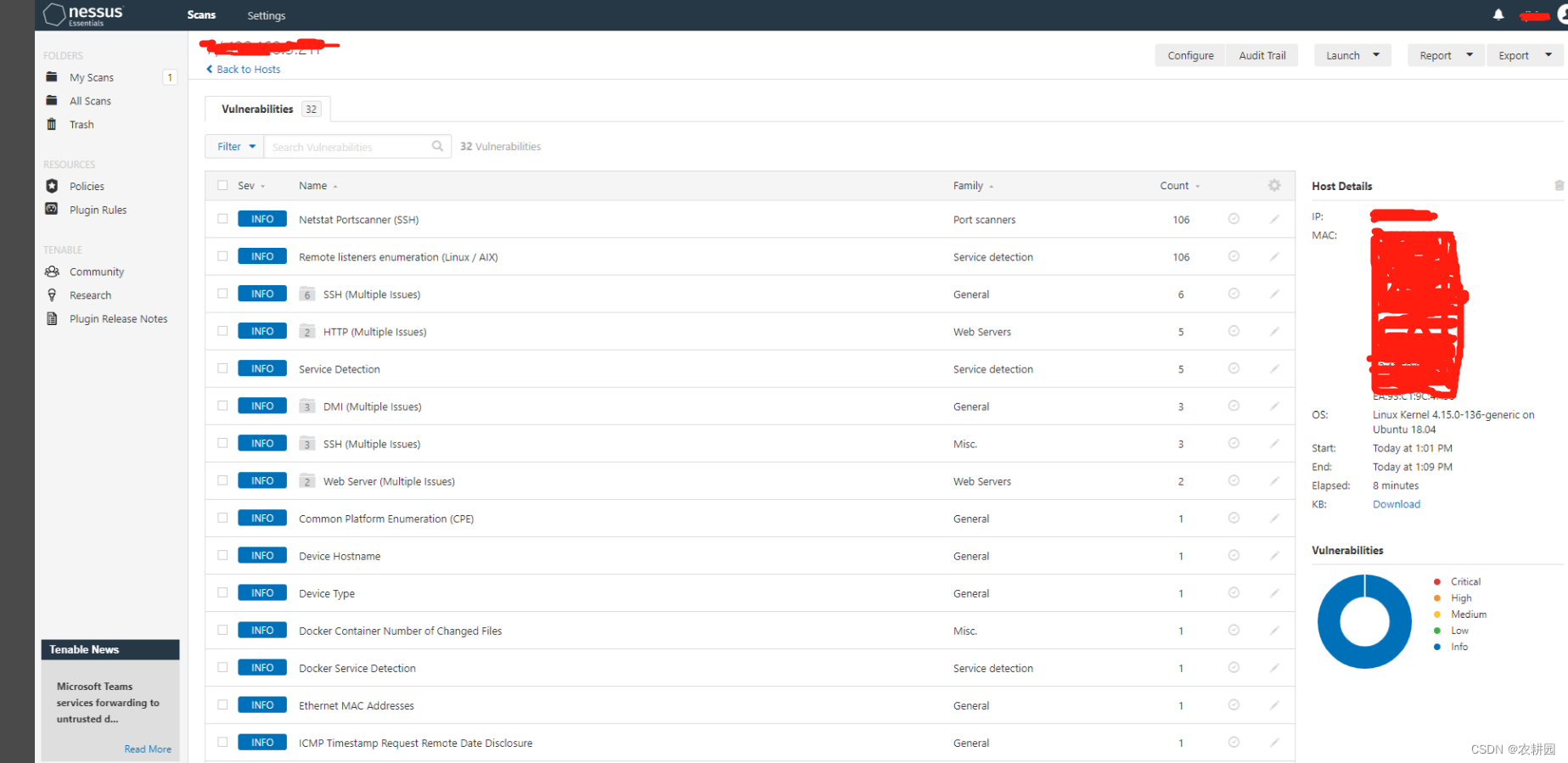

3.5 查看扫描结果

详细信息

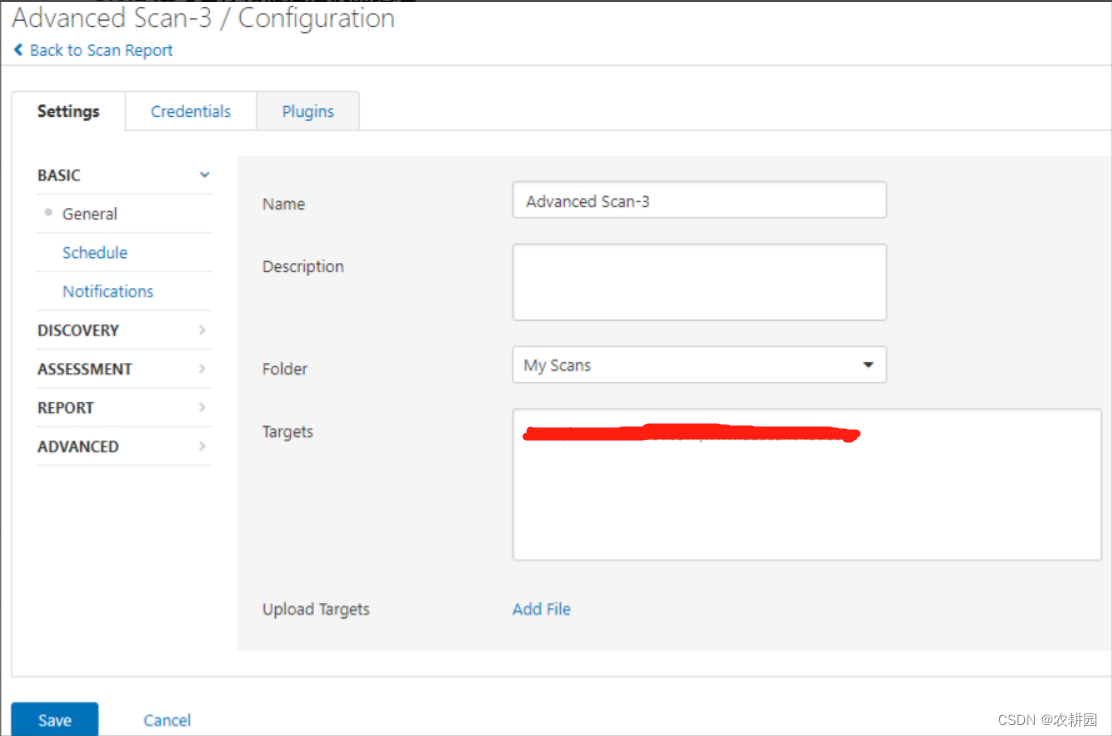

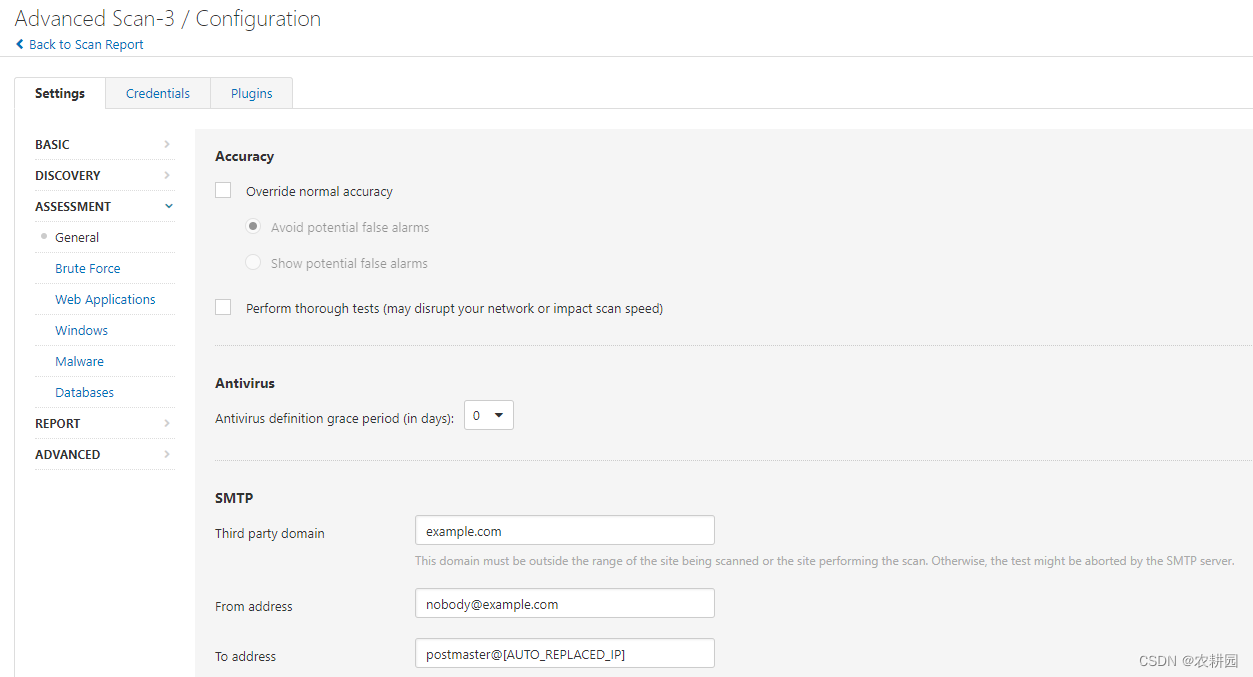

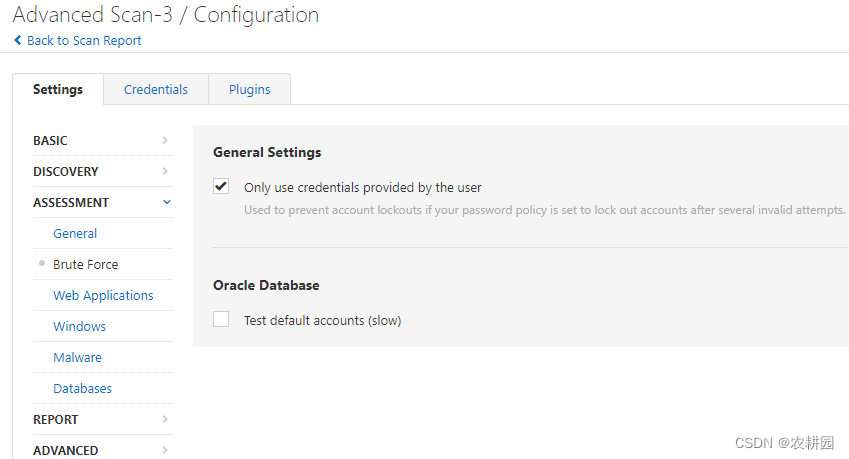

3.6 高级扫描

3.6.1 填写名称和被扫描机器地址

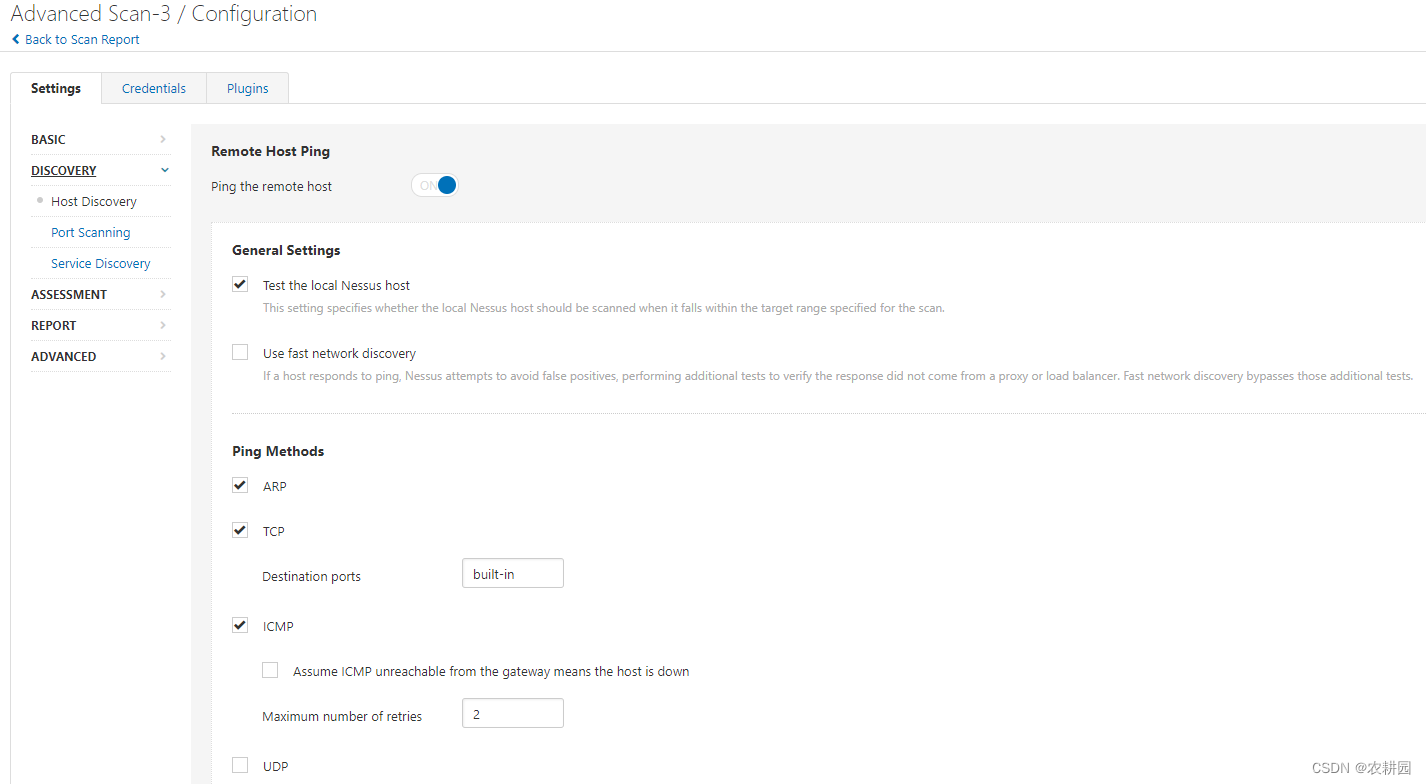

3.6.2 Discovery中的Host Discovery

通过ping的方式检查对方主机,如果Nessus主机,也处在被扫描的网络当中,Nessus主机也将被扫描。使用快速网络发现,一般不推荐,因为扫描结果可能回收代理服务器和负载均衡影响,导致检查的结果不准确,

Ping的方法,比较准确的方法是ARP,TCP,ICMP,UDP不推荐

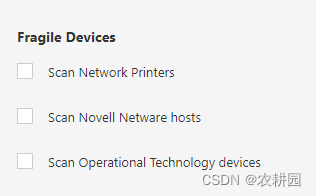

网络设备扫描,一般不扫描打印机,Novell网络的设备和专属的操作设备

远程唤醒,有些设备打开了网络唤醒功能,扫描前,需唤醒网络设备,并指定唤醒等待时间。

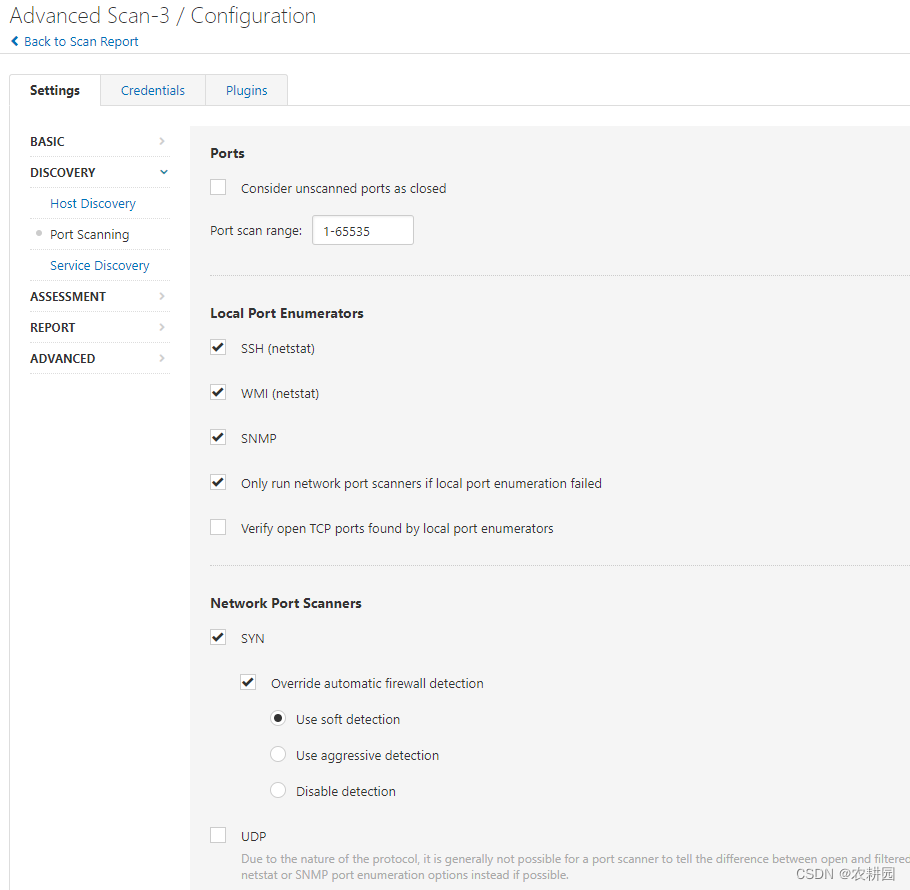

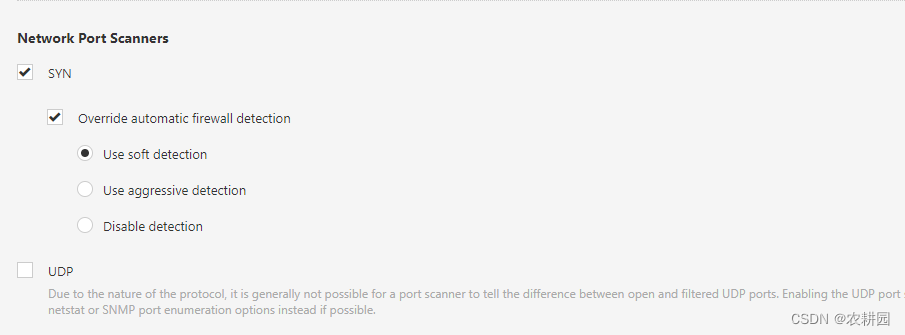

3.6.3 Port Scanning

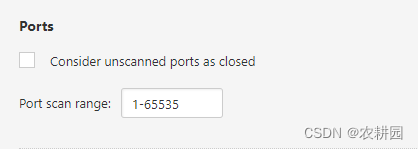

将未扫描的端口视为关闭,一般不推荐,端口的扫描范围,默认值为default,修改为全端口1-65535

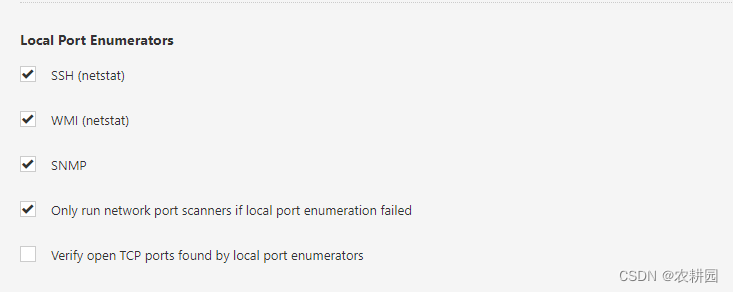

本地端口枚举,Local port是指本地端口,意味着Nessus是可以支持登陆扫描的,登陆后会用netstat 和SNMP的方式来尝试获取端口信息,如果这两种不可用或者设备不可登陆,才会使用网络端口扫描的方式

网络端口扫描,使用SYN半连接的方式,开启防火墙信息检测,默认为关,检测方式为soft,非强硬。端口扫描方式,不推荐UDP,效率和准确率都比较差

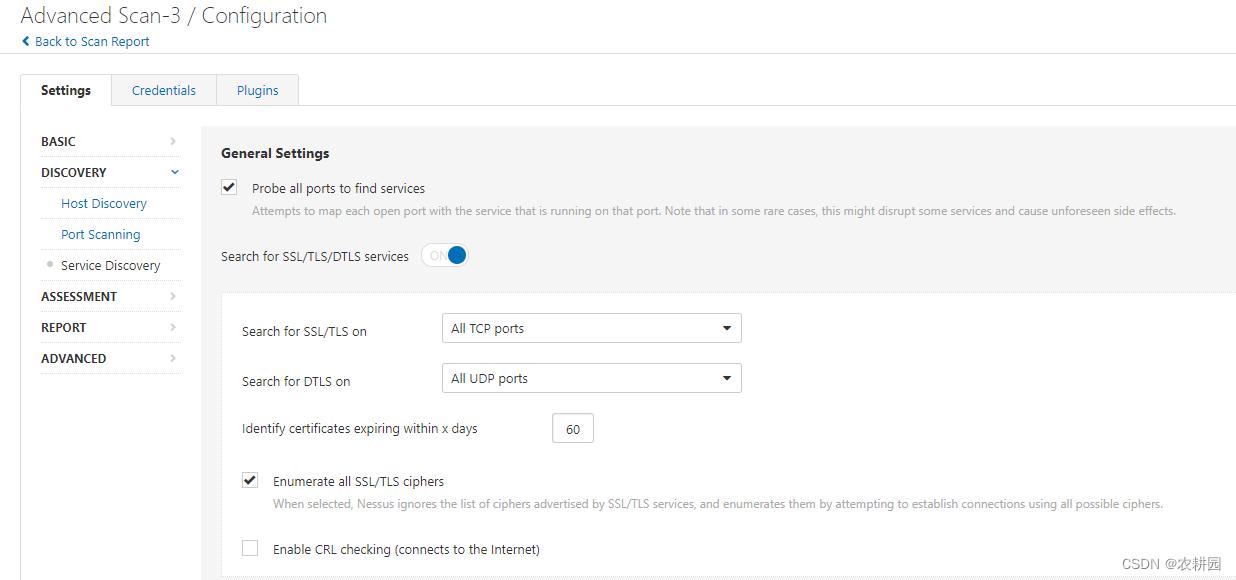

3.6.4 Service Discovery

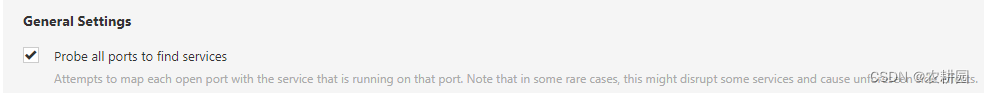

尝试在所有的端口上进行服务检测

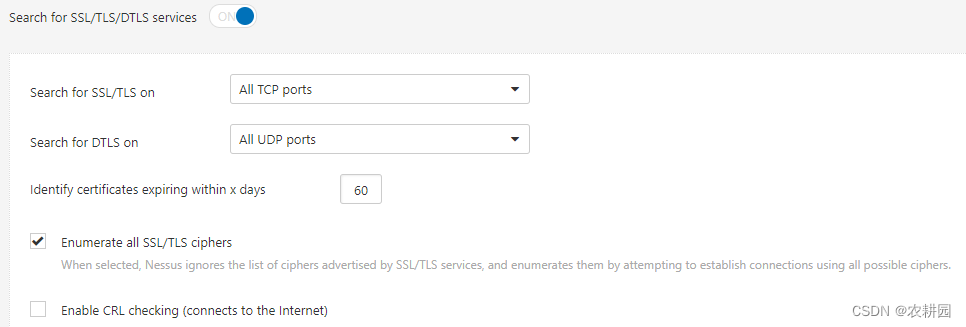

开启SSL/TLS检测,主要用于发现Openssl漏洞,

由于不知道对方主机是否修改过端口或者其他原因,选择所有的端口,默认识别60天内到期的证书,枚举所有Nessus已知的SSL/TLS解密方式,并尝试连接

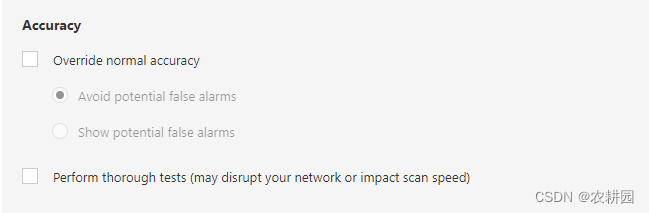

3.6.5 ASSESSMENT(安全评估)-General

Accuracy 准确性,不需要修改,Nessus会将所有怀疑的内容写到报告中

防病毒定义宽限期(天

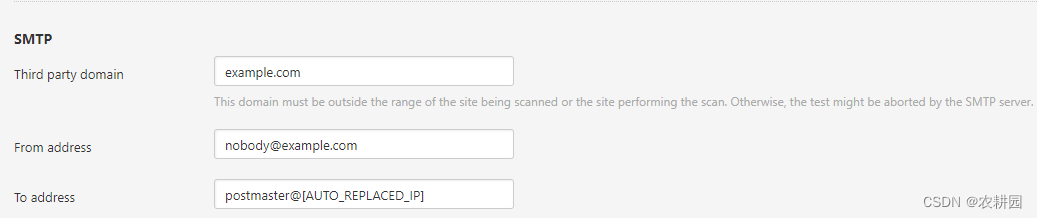

SMTP,通知邮件管理

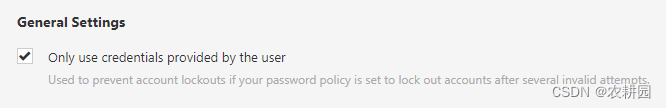

Brute Force 暴力破解设置 使用用户提供的账号进行暴力测试,减少账号被封的风险

使用用户提供的账号进行暴力测试,减少账号被封的风险

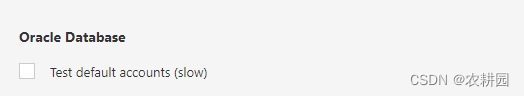

针对Oracle Database,不使用测试账号

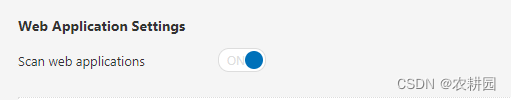

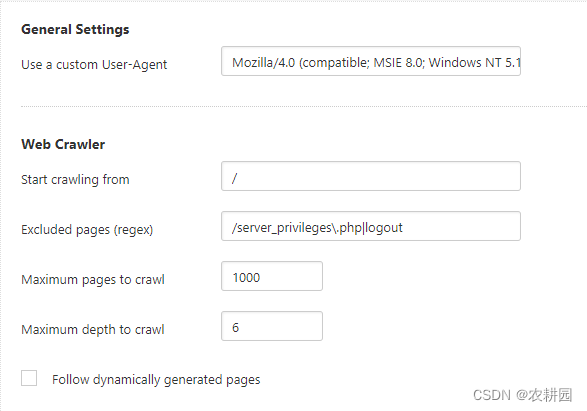

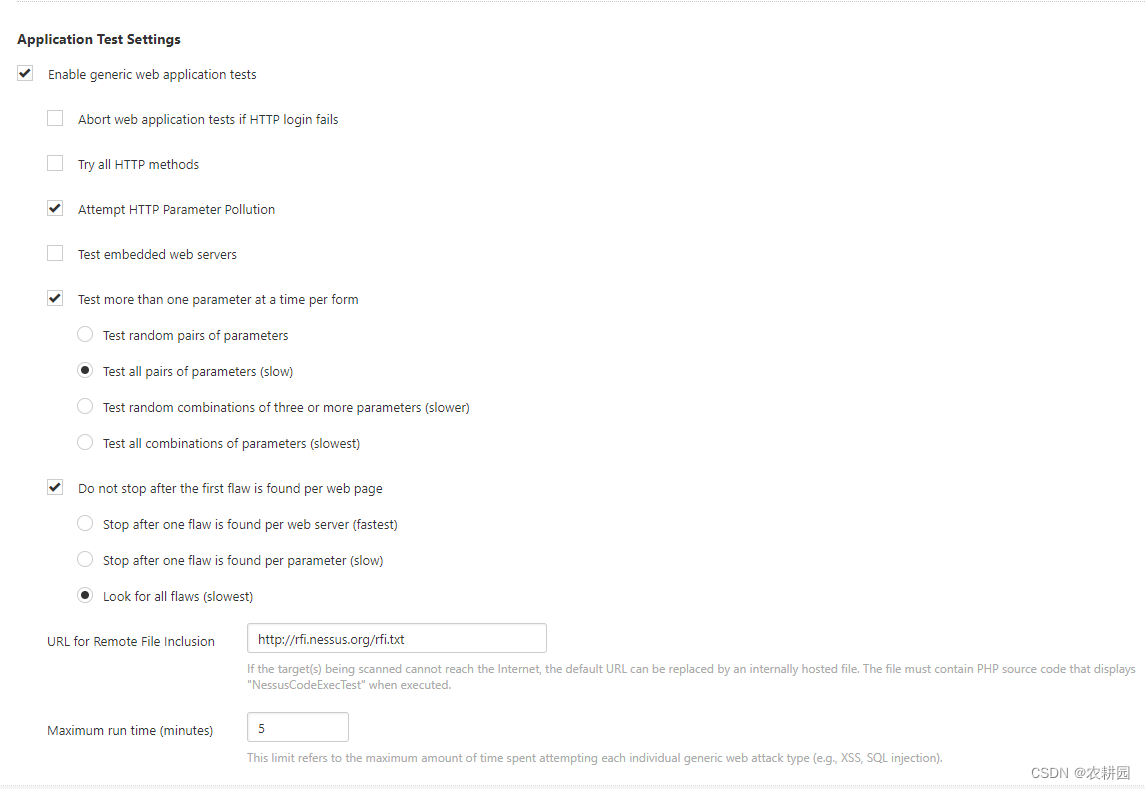

Web Applications,针对web应用的扫描,默认关闭,打开

配置爬虫和浏览器代理 Application Test Settings app应用测试,勾选打开

Application Test Settings app应用测试,勾选打开

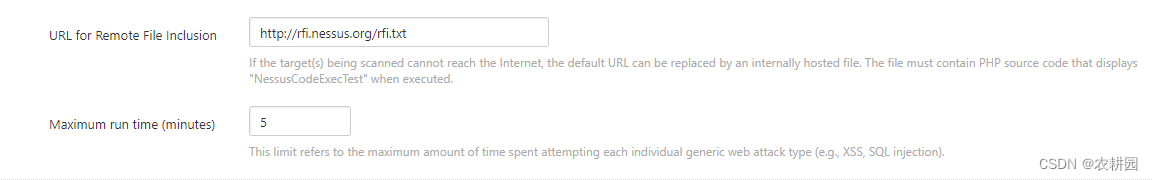

如果被扫描主机不能上网,则使用以下代码对站点进行测试。

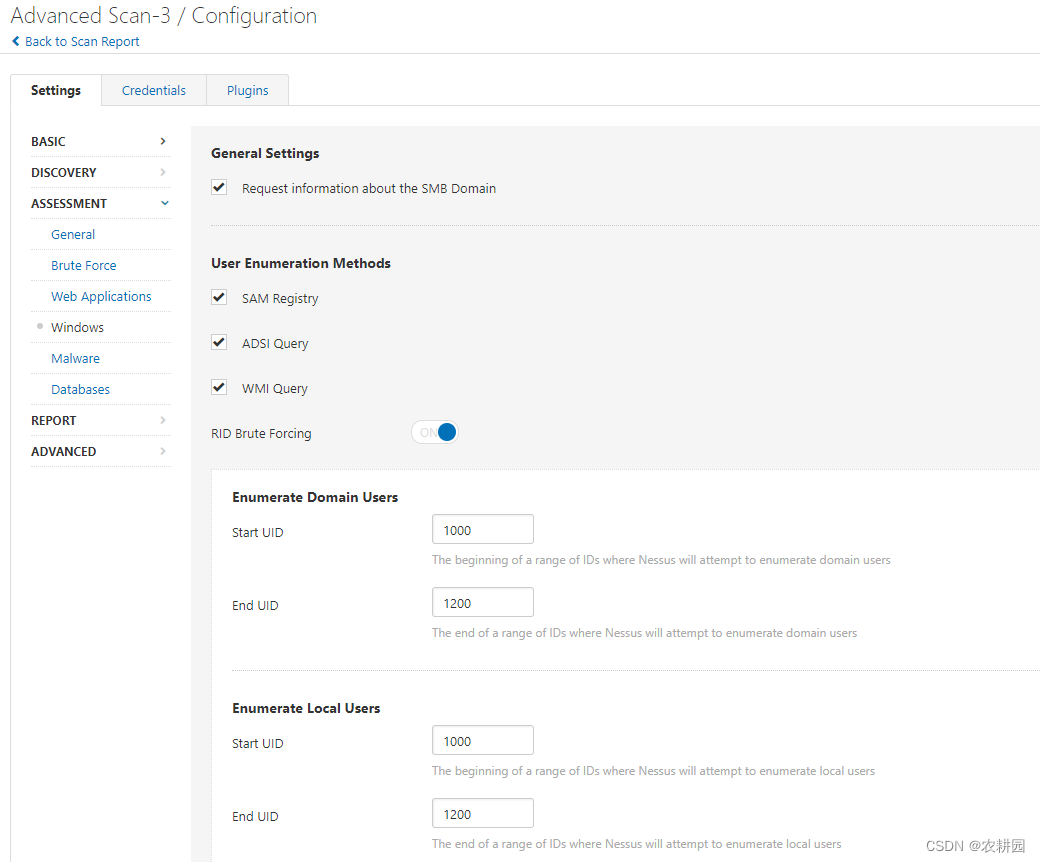

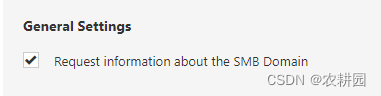

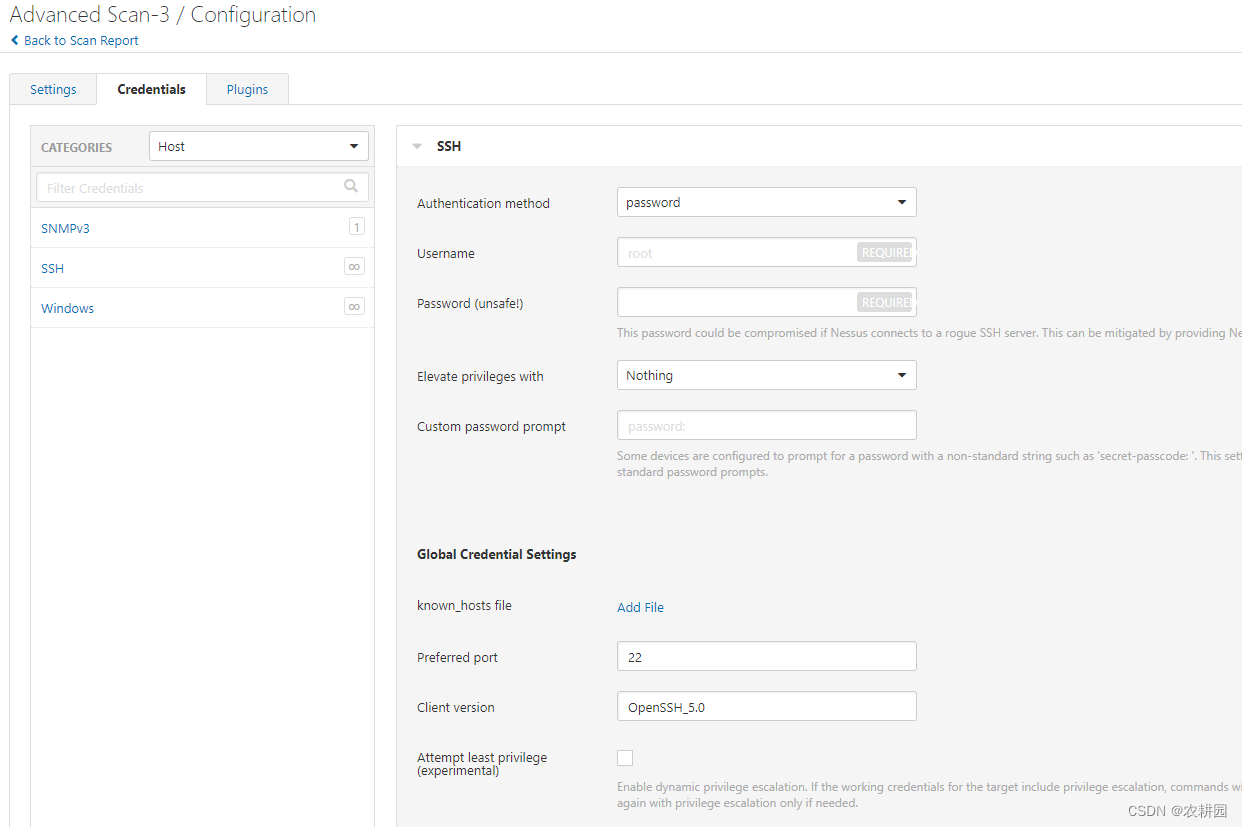

3.6.6 Windows

请求SMB Domain的信息

尝试枚举域用户和本地用户,以及UID的范围

3.6.7 Malware 恶意软件

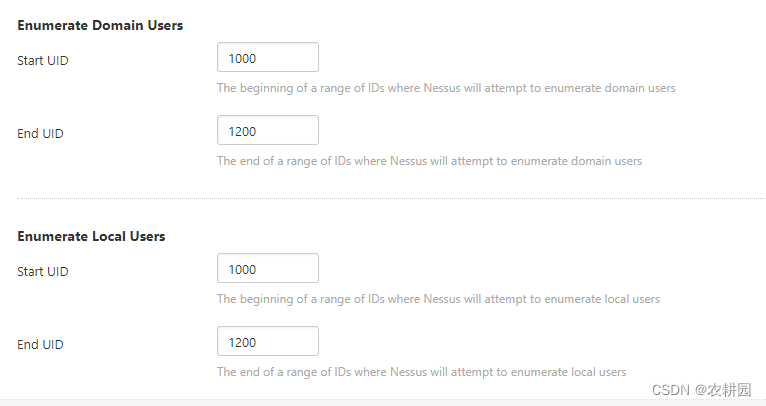

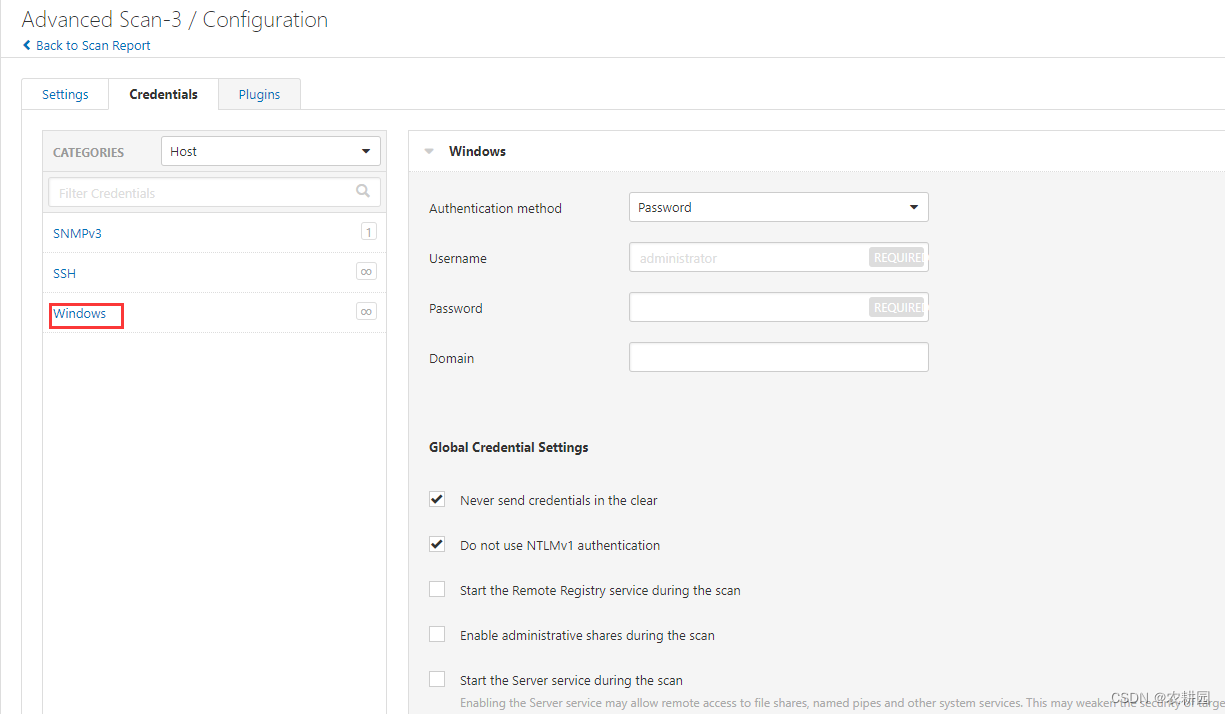

3.6.8 Credentials 认证

3.6.8.1 Windows

3.6.8.2 Linux

注意:

登录后扫描比不登录后扫描,用时更长。通常情况下是不建议对已上线系统进行登录扫描的,因为登录扫描可能会影响正常业务,所以应该要在系统部署上线前,使用NESSUS进行一次全面的登录扫描,发现主机和应用服务的漏洞,并及时修复

4497

4497

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?