参考: http://www.cnbeta.com/articles/558923.htm

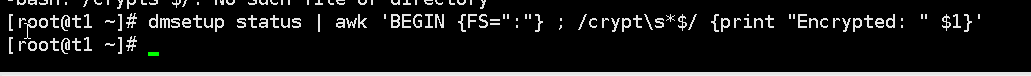

- 检测命令

dmsetup status | awk 'BEGIN {FS=":"} ; /crypt\s*$/ {print "Encrypted: " $1}'

# 返回空代表正常- 修复

sed -i 's/GRUB_CMDLINE_LINUX_DEFAULT="/GRUB_CMDLINE_LINUX_DEFAULT="panic=5 /' /etc/default/grub grub-install有兴趣可以参考下

http://nolinux.blog.51cto.com/4824967/1436460

进行测试。

不过笔者进行了简单的创建、挂载测试,没有复现。

9140

9140

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?