免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

**本文以攻防世界部分题为例进行演示,后续会对攻防世界大部分的web题目进行演示,如果你感兴趣请关注**

目录

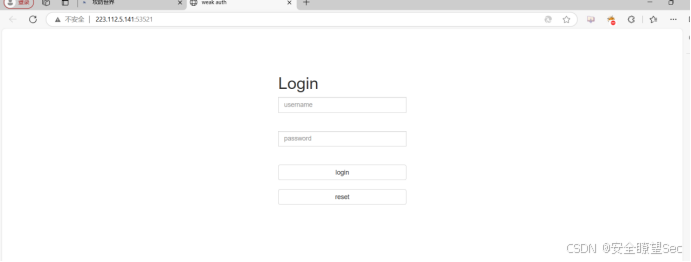

一:weak_auth

首先打开为一个登录界面,可能是sql注入。我们先随便输一个账号密码观察

直接跳转到check.php

打开f12发现如下提示(也许需要一个字典)。那这个题就是爆破即可

打开bp发现账号是admin但密码不对,那我们爆破密码即可

成功爆破出密码拿到flag

二:simple_php

打开为php代码,那我们先进行审计

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

if($a==0 and $a){

echo $flag1;

}

if(is_numeric($b)){

exit();

}

if($b>1234){

echo $flag2;

}

?>这个代码大致意思就是a=0但a的存在。b不能为数字字符或数字,但b的大于1234。才能输出flag

这个考察的依旧是php语言的弱类型

a=“0” b=1234c 即可绕过

Payload:?a=’0’&b=1235c

三:Baby_web

打开为如下,题目提示我们初始页面,那就是index.php

发现页面被重定向,我们查看这个index.php的数据包

直接找到了flag

四:总结

1. Baby_web

考察点:

-

HTTP协议基础:默认路径跳转、状态码分析。

-

信息搜集能力:通过工具或手动测试发现隐藏路径。

-

代理工具使用:Burp Suite、浏览器开发者工具等。

解题思路:

-

访问首页可能返回

302跳转(如从index.html跳转到其他页面)。 -

使用

curl命令或代理工具拦截请求,观察响应头中的Location字段或直接访问index.php。 -

可能需要通过修改请求头(如

Referer或User-Agent)绕过简单防护。

防御建议:

-

避免默认页面暴露敏感路径。

-

服务端对关键路径做权限校验,而非依赖前端跳转。

2. simple_php

考察点:

-

PHP弱类型比较(

==与===的区别)。

解题思路:

-

利用php语言的弱类型进行绕过

防御建议:

-

使用严格比较(

===)代替弱类型比较。 -

对参数类型和格式严格校验,避免隐式转换。

3. weak_auth

考察点:

-

弱密码爆破:常见密码(admin/123456)、默认密码。

解题思路:

-

尝试弱密码登录,如

admin/admin、test/123456。

防御建议:

-

强制使用强密码策略,限制登录尝试次数。

-

对身份凭证加密签名(如JWT),避免客户端篡改。

-

验证码绑定Session且一次有效。

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)

1639

1639

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?