免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

**本文以攻防世界部分题为例进行演示,后续会对攻防世界大部分的流量分析题目进行演示,如果你感兴趣请关注**

目录

一:flag_universe

打开为如下所示

先进行关键字搜索,搜索过程中发现ftp-data流量包中含有信息,我们将其导出

导出后为如下内容

我们打开txt文件并base64解密发现flag但提交后错误。所以flag应该在图片中

打开后如下图所示,既然是图片那我们试一试图片隐写

在lsb隐写中找到了真正的flag

也可以在kali中使用zsteg隐写工具直接得到

二:互相伤害

打开如下图所示

搜索http发现http流量包中含图片信息,将其导出

导出后为如下所示

发现一张含二维码的图片,我们扫描看看有什么信息

使用工具扫不出来,用vx扫描信息如下,看起来像base64但解码不是,继续观察图片,里面含提示信息这是AES加密然后秘钥可能就是CTF

解密后如下看似是一串16进制但解密后什么都不是,那这串数字可能是一个密码。

这个题目叫互相伤害 ,那我们找图片中有互相伤害的

那这张图片有没有可能隐藏了什么

我们打开010查看

还真有一个压缩包,那我们把他拿去分离

放入kali中使用foremost分离得到一个需要密码的压缩包使用上面的数字解密后即可得到一张二维码图片

扫描二维码图片中间的小二维码即可拿到flag

三:Wireshark

打开如下图所示

在http流量包中发现含特殊信息

导出http流量包

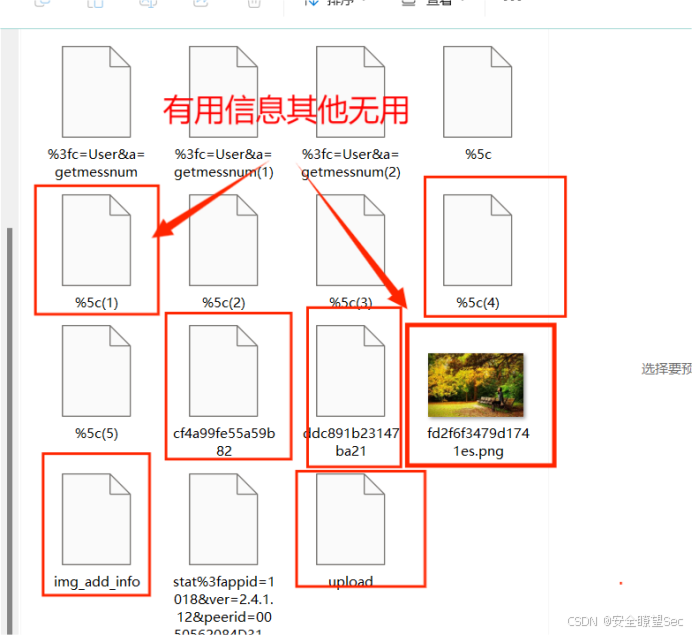

导出后如下

经过分析发现有用信息为两张图片和四个页面,图片需要处理才可得到

将两张图片放入010中将其中非图片格式删除(png二进制头89 50 4E 47 尾 AE 42 60 82)

保存后

只有一个页面可以打开

我们发现有两个图片一模一样但大小不同,说明5c2.png隐藏了信息

然后我们分析它给我们的这一个能打开的网页,我们分析流量包看看

我们分析第一个http流量包发现它访问了一个页面,那我们也加上这个后缀看看能访问到什么

是加解密图片隐藏信息的网站,那到这里题目依然明朗,只要解密刚刚我们分析的那个5c2.png就可以但还有一张钥匙的图片,那应该就是解密5c2.png所需要的密码。我们将钥匙图放入随波逐流中解密这张钥匙图

钥匙图是使用宽高隐写我们爆破后得到一个密码

得到flag但还需要解密

使用base16成功解密flag

四:总结

CTF流量分析题的核心在于协议解析、异常检测和数据提取,常见解题思路如下:

-

协议分析:重点关注HTTP、DNS、FTP等协议,过滤可疑请求(如异常URL、DNS隧道、大文件传输)。

-

数据提取:利用Wireshark导出文件(如

File → Export Objects → HTTP),或使用foremost、binwalk分离隐藏数据。 -

隐写与编码:检查流量中的Hex、Base64、Zip等编码,留意TCP/UDP包长度、时间戳等隐蔽信道。

-

自动化辅助:用Python+Scapy或工具(如NetworkMiner、Tshark)快速分析大流量文件,提取关键信息。

关键点:细心观察协议细节,善于利用过滤语法,结合流量特征(如周期请求、异常端口)定位攻击行为。

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)

1818

1818

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?