README:

ctf中敏感文件泄露的题型主要有以下几种

- robots.txt

robots.txt放置在一个站点的根目录下,而且文件名必须全部小写,是搜索引擎中访问网站的时候要查看的第一个文件,记录一些目录和CMS版本信息。ctf中可以在直接访问*/robots.txt来获取文本信息。 - vim备份文件

当用户在Linux编辑器编辑文件但意外退出时会在当前目录下生成一个备份文件,文件名格式为:文件名.swp,意外退出更多次后缀可以为.swo .swn……ctf中访问*/.index.php.swp可以下载 - gedit备份文件

在Linux下,用gedit编辑器保存后,当前目录下会生成一个后缀为“~”的文件,其文件内容就是刚编辑的内容。格式一般是文件名加后缀,例如:index.php~ ,ctf中也是直接访问*/文件名~ - readme.md

记录CMS版本信息,有的甚至有Github地址。ctf中直接访问*/readme.md www/wwwdata/wwwroot/web/webroot/&.zip/rar/tar.gz/7z/tar

往往是网站的源码备份。ctf中访问后可以下载本地查看

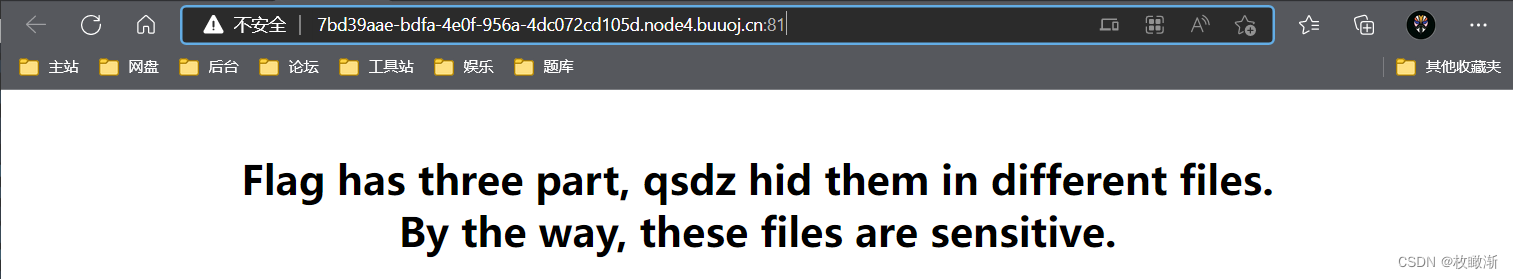

第一步

打开靶机,文字提示flag有三部分,并说明是敏感文件漏洞题目

那就想看源码

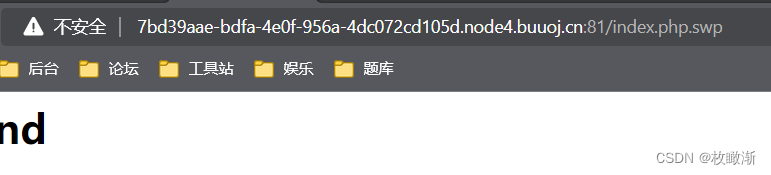

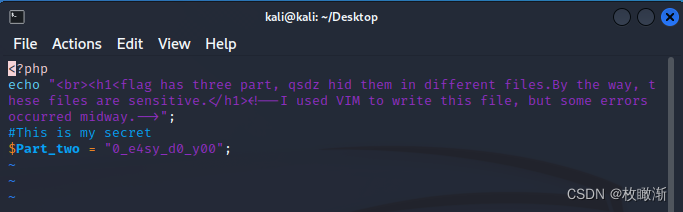

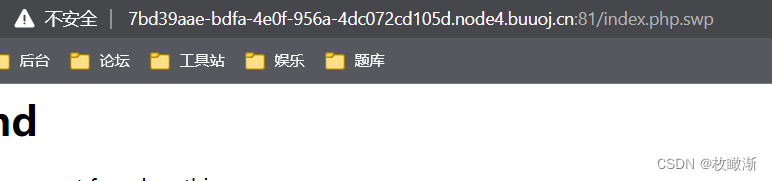

这里提示了用vim编辑器编辑文件时错误退出,那就会生成.swp文件,先尝试访问*/.index.php.swp

结果下载到了一个文件,我把它扔到linux里面,用vim打开

得到的时part_two:0_e4sy_d0_y00,那继续找其他部分

第二步

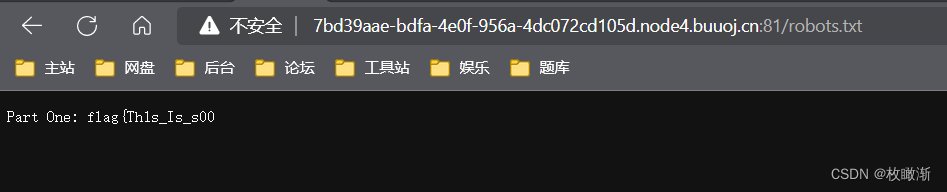

题目没有其他提示了,那就先访问*/robots.txt

这里很容易得到part_one:flag{Th1s_Is_s00

第三步

接下来,我们知道出题人使用了vim编辑器,那就有可能会产生~后缀的gedit文件,那先试试

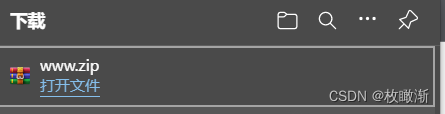

没有这个文件,那换一个方向,访问www.zip获取整站信息

这里下载到了一个压缩包,解压后是一个secret文件,直接记事本打开,得到了part three:u_th1nk_so?}

最后三部分拼起来就是本题的flag了!

参考文章:

http://idyork.cn/index.php/archives/575/

https://blog.csdn.net/aa2528877987/article/details/118545697

3953

3953

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?