如今,堪称核弹级的 Apache Log4j 库中的关键零日漏洞Log4Shell被发现已经过了4个月,越来越多的人们已经将更多视线转移到新近爆发的其它漏洞,似乎Log4Shell正要成为“过气网红”。

但威胁分析师正发出提醒,由于该漏洞几乎是无处不在,能够得到有效修复的应用程序数量还远远不够。Log4Shell目前依然是一个广泛且严重的安全威胁。

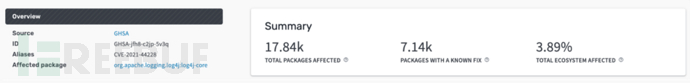

4月26日,安全公司Rezilion发布了一份最新研究报告,显示截至4月底,仍然有40%的易受攻击的Log4j版本被运用。在查看来自 Google 的Open Source Insights 服务的数据时,Rezilion 发现在使用 Log4j 作为依赖项的 17840 个开源软件包中,只有 7140个升级到了安全版本。因此,其中 的60% 仍然容易受到 Log4Shell 的攻击。

在 Shodan 上搜索特定类别的开源容器时,Rezilion 发现了超过 90000 个可能存在漏洞且面向互联网的应用程序,其中包含过时或易受攻击的Log4j版本。一个典型的例子是 Apache Solr,在网络上共发现有1657 个公共部署,它仍在使用Log4j-core-2.16.0-jar。显然,最新的容器版本还没有被所有用户采用,所以在网络上仍然存在数以万计的攻击面。

对那些使用过时且不再支持的 Log4j 1.2.17版本,包括 Atlassian Crucible、Apache zeppelin、Bitnami Kafka 和 Bitnami Spark。有一种误解认为 Log4Shell 不会影响旧版本分支,但事实并非如此。

Rezilion 认为导致目前较差的更新状况原因较为复杂,但包括了缺乏适当的漏洞管理流程,以及漏洞的可见性差等因素。Log4j在生产环境中很难检测到,一些企业组织不知道自己是否在使用,不知道他们使用的是哪个版本,也不知道哪些版本是安全的。

正如 CISA 所强调的,黑客并不关心漏洞的存在时间,他们只关心能否将漏洞带入目标设备。目前,一些 10 年前的漏洞仍然在野外被积极利用,而Log4Shell在目前看来颇有这方面的“潜质”。因此,专家建议用户扫描并确认系统环境,找到正在使用的版本,如果是过时或易受攻击的Log4j版本,务必尽快制定升级计划。

参考来源:<https://www.bleepingcomputer.com/news/security/public-interest-in-

log4shell-fades-but-attack-surface-remains/>

资料分享

最后,给大家分享一波网络安全学习资料:

我们作为一个小白想转行网络安全岗位,或者是有一定基础想进一步深化学习,却发现不知从何下手。其实如何选择网络安全学习方向,如何进行实战与理论的结合并不难,找准正确方式很重要。

接下来我将从成长路线开始一步步带大家揭开网安的神秘面纱。

1.成长路线图

共可以分为:

一、基础阶段

二、渗透阶段

三、安全管理

四、提升阶段

同时每个成长路线对应的板块都有配套的视频提供:

网络安全面试题

最后就是大家最关心的网络安全面试题板块

所有资料共87.9G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方CSDN官方合作二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~

3727

3727

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?